Opis typów tożsamości

W usłudze Microsoft Entra ID istnieją różne typy obsługiwanych tożsamości. Terminy, które usłyszysz i zostaną wprowadzone w tej lekcji, to tożsamości użytkowników, tożsamości obciążeń, tożsamości urządzeń, tożsamości zewnętrznych i tożsamości hybrydowych. Każdy z tych terminów został opisany bardziej szczegółowo w poniższych sekcjach.

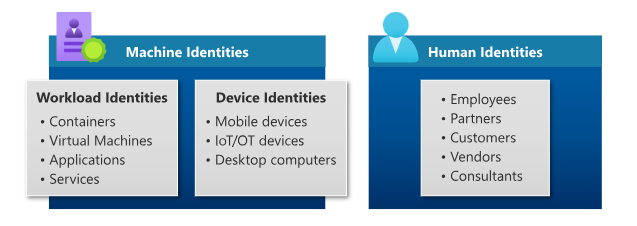

Gdy zadajesz pytanie, do czego mogę przypisać tożsamość w identyfikatorze Entra firmy Microsoft, istnieją trzy kategorie.

- Tożsamości można przypisywać do osób (ludzi). Przykładami tożsamości przypisanych do osób są pracownicy organizacji, które są zwykle konfigurowane jako użytkownicy wewnętrzni i użytkownicy zewnętrzni, którzy obejmują klientów, konsultantów, dostawców i partnerów. W naszych celach będziemy odwoływać się do nich jako tożsamości użytkowników.

- Tożsamości można przypisywać do urządzeń fizycznych, takich jak telefony komórkowe, komputery stacjonarne i urządzenia IoT.

- Na koniec można przypisać tożsamości do obiektów opartych na oprogramowaniu, takich jak aplikacje, maszyny wirtualne, usługi i kontenery. Te tożsamości są określane jako tożsamości obciążeń.

W tej lekcji rozważymy każdy typ tożsamości Firmy Microsoft Entra.

User

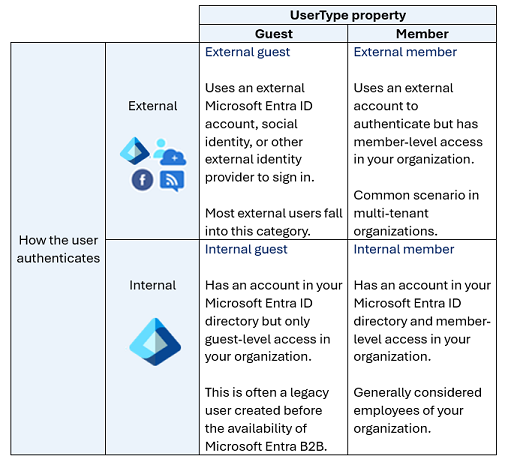

Tożsamości użytkowników reprezentują osoby, takie jak pracownicy i użytkownicy zewnętrzni (klienci, konsultanti, dostawcy i partnerzy). W usłudze Microsoft Entra ID tożsamości użytkowników charakteryzują się sposobem uwierzytelniania i właściwości typu użytkownika.

Sposób uwierzytelniania użytkownika jest proszony względem dzierżawy firmy Microsoft Entra organizacji hostów i może być wewnętrzny lub zewnętrzny. Uwierzytelnianie wewnętrzne oznacza, że użytkownik ma konto w identyfikatorze Microsoft Entra organizacji hosta i używa tego konta do uwierzytelniania w usłudze Microsoft Entra ID. Uwierzytelnianie zewnętrzne oznacza, że użytkownik uwierzytelnia się przy użyciu zewnętrznego konta microsoft Entra należącego do innej organizacji, tożsamości sieci społecznościowej lub innego zewnętrznego dostawcy tożsamości.

Właściwość typu użytkownika opisuje relację użytkownika z organizacją lub w szczególności dzierżawcą organizacji hosta. Użytkownik może być gościem lub członkiem dzierżawy firmy Microsoft Entra organizacji. Domyślnie goście organizacji mają ograniczone uprawnienia w katalogu organizacji względem członków organizacji.

- Członek wewnętrzny: ci użytkownicy są zwykle traktowani jako pracownicy twojej organizacji. Użytkownik uwierzytelnia się wewnętrznie za pośrednictwem identyfikatora Microsoft Entra w organizacji, a obiekt użytkownika utworzony w zasobie Microsoft Entra directory ma typ użytkownika elementu członkowskiego.

- Gość zewnętrzny: zewnętrzni użytkownicy lub goście, w tym konsultantzy, dostawcy i partnerzy, zazwyczaj należą do tej kategorii. Użytkownik uwierzytelnia się przy użyciu zewnętrznego konta Microsoft Entra lub zewnętrznego dostawcy tożsamości (na przykład tożsamości społecznościowej). Obiekt użytkownika utworzony w zasobie Microsoft Entra directory ma typ użytkownika gościa, dając im ograniczone uprawnienia na poziomie gościa.

- Członek zewnętrzny: ten scenariusz jest typowy w organizacjach składających się z wielu dzierżaw. Rozważmy scenariusz, w którym dzierżawa firmy Microsoft Microsoft Entra i dzierżawa Fabrikam Microsoft Entra to dzierżawy w jednej dużej organizacji. Użytkownicy z dzierżawy firmy Contoso potrzebują dostępu na poziomie członka do zasobów w firmie Fabrikam. W tym scenariuszu użytkownicy firmy Contoso są skonfigurowani w katalogu Fabrikam Microsoft Entra, tak aby uwierzytelniali się przy użyciu konta firmy Contoso, które jest zewnętrzne dla firmy Fabrikam, ale mają element UserType członka, aby umożliwić dostęp na poziomie członka do zasobów organizacyjnych firmy Fabrikam.

- Gość wewnętrzny: ten scenariusz istnieje, gdy organizacje współpracujące z dystrybutorami, dostawcami i dostawcami konfigurują wewnętrzne konta firmy Microsoft Entra dla tych użytkowników, ale wyznaczają je jako gości, ustawiając obiekt użytkownika UserType na Gość. Jako gość mają ograniczone uprawnienia w katalogu. Jest to scenariusz w starszej wersji, ponieważ jest teraz bardziej typowy do korzystania ze współpracy B2B. Dzięki współpracy B2B użytkownicy mogą używać własnych poświadczeń, umożliwiając dostawcy tożsamości zewnętrznej zarządzanie uwierzytelnianiem i cyklem życia konta.

Goście zewnętrzni i zewnętrzni członkowie są użytkownikami współpracy między firmami (B2B), którzy należą do kategorii tożsamości zewnętrznych w usłudze Microsoft Entra ID i zostały szczegółowo opisane w kolejnej lekcji.

Tożsamości obciążeń

Tożsamość obciążenia to tożsamość przypisywana do obciążenia oprogramowania. Dzięki temu obciążenie oprogramowania może uwierzytelniać się i uzyskiwać dostęp do innych usług i zasobów. Pomaga to zabezpieczyć obciążenie. W firmie Microsoft Entra tożsamości obciążeń to aplikacje, jednostki usługi i tożsamości zarządzane.

Aplikacje i jednostki usługi

Jednostka usługi to zasadniczo tożsamość aplikacji. Aby aplikacja delegować swoje funkcje tożsamości i dostępu do identyfikatora Entra firmy Microsoft, należy najpierw zarejestrować aplikację w usłudze Microsoft Entra ID, aby umożliwić jej integrację. Po zarejestrowaniu aplikacji jednostka usługi jest tworzona w każdej dzierżawie firmy Microsoft Entra, w której jest używana aplikacja. Jednostka usługi umożliwia korzystanie z podstawowych funkcji, takich jak uwierzytelnianie i autoryzacja aplikacji do zasobów zabezpieczonych przez dzierżawę firmy Microsoft Entra.

Aby jednostki usługi mogły uzyskiwać dostęp do zasobów zabezpieczonych przez dzierżawę firmy Microsoft Entra, deweloperzy aplikacji muszą zarządzać poświadczeniami i chronić je. Jeśli nie zostało to zrobione poprawnie, może to powodować luki w zabezpieczeniach. Tożsamości zarządzane pomagają odciążyć tę odpowiedzialność dewelopera.

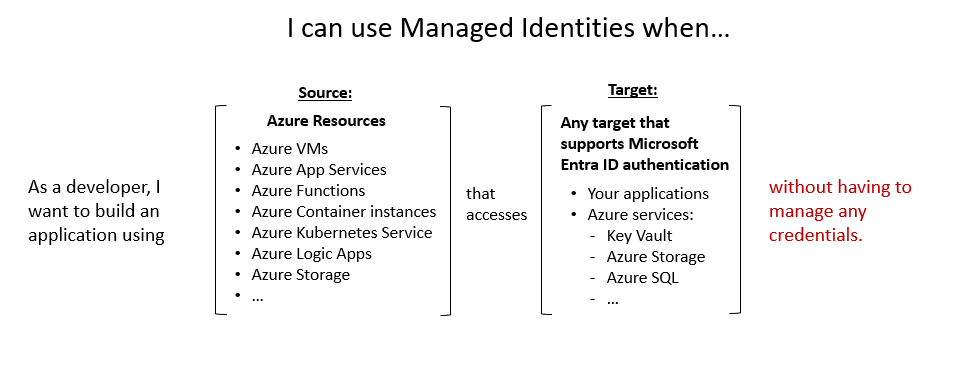

Tożsamości zarządzane

Tożsamości zarządzane to typ jednostki usługi, która jest automatycznie zarządzana w usłudze Microsoft Entra ID i eliminuje konieczność zarządzania poświadczeniami przez deweloperów. Tożsamości zarządzane zapewniają tożsamość aplikacji do użycia podczas nawiązywania połączenia z zasobami platformy Azure, które obsługują uwierzytelnianie firmy Microsoft Entra i mogą być używane bez dodatkowych kosztów.

Aby uzyskać listę usług platformy Azure obsługujących tożsamości zarządzane, zapoznaj się z sekcją Dowiedz się więcej w lekcji Podsumowanie i zasoby.

Istnieją dwa typy tożsamości zarządzanych: przypisana przez system i przypisana przez użytkownika.

Przypisane przez system. Niektóre zasoby platformy Azure, takie jak maszyny wirtualne, umożliwiają włączenie tożsamości zarządzanej bezpośrednio w zasobie. Po włączeniu tożsamości zarządzanej przypisanej przez system tożsamość jest tworzona w usłudze Microsoft Entra, która jest powiązana z cyklem życia tego zasobu platformy Azure. Ponieważ tożsamość jest powiązana z cyklem życia tego zasobu platformy Azure po usunięciu zasobu, platforma Azure automatycznie usuwa tożsamość. Przykładem, w którym można znaleźć tożsamość przypisaną przez system, jest to, że obciążenie jest zawarte w jednym zasobie platformy Azure, takim jak aplikacja uruchamiana na jednej maszynie wirtualnej.

Przypisana przez użytkownika. Możesz również utworzyć tożsamość zarządzaną jako autonomiczny zasób platformy Azure. Po utworzeniu tożsamości zarządzanej przypisanej przez użytkownika możesz przypisać ją do co najmniej jednego wystąpienia usługi platformy Azure. Na przykład tożsamość zarządzana przypisana przez użytkownika może być przypisana do wielu maszyn wirtualnych. W przypadku tożsamości zarządzanych przypisanych przez użytkownika tożsamość jest zarządzana oddzielnie od zasobów, które go używają. Usunięcie zasobów korzystających z tożsamości zarządzanej przypisanej przez użytkownika nie powoduje usunięcia tożsamości. Tożsamość zarządzana przypisana przez użytkownika musi zostać jawnie usunięta. Jest to przydatne w scenariuszu, w którym może istnieć wiele maszyn wirtualnych, które mają ten sam zestaw uprawnień, ale mogą być często poddawane recyklingu. Usunięcie dowolnej maszyny wirtualnej nie ma wpływu na tożsamość zarządzaną przypisaną przez użytkownika. Podobnie możesz utworzyć nową maszynę wirtualną i przypisać jej istniejącą tożsamość zarządzaną przypisaną przez użytkownika.

Urządzenie

Urządzenie to sprzęt, taki jak urządzenia przenośne, laptopy, serwery lub drukarki. Tożsamość urządzenia udostępnia administratorom informacje, których mogą używać podczas podejmowania decyzji dotyczących dostępu lub konfiguracji. Tożsamości urządzeń można skonfigurować na różne sposoby w usłudze Microsoft Entra ID.

- Zarejestrowane urządzenia firmy Microsoft. Celem zarejestrowanych urządzeń firmy Microsoft jest zapewnienie użytkownikom obsługi scenariuszy byOD (Bring Your Own Device) lub urządzeń przenośnych. W tych scenariuszach użytkownik może uzyskać dostęp do zasobów organizacji przy użyciu urządzenia osobistego. Zarejestrowane urządzenia firmy Microsoft rejestrują się w usłudze Microsoft Entra ID bez konieczności logowania się na urządzeniu przez konto organizacyjne.

- Dołączono do firmy Microsoft Entra. Urządzenie dołączone do firmy Microsoft Entra to urządzenie przyłączone do usługi Microsoft Entra ID za pośrednictwem konta organizacyjnego, które jest następnie używane do logowania się na urządzeniu. Urządzenia dołączone do firmy Microsoft są zwykle własnością organizacji.

- Urządzenia dołączone hybrydo do firmy Microsoft Entra. Organizacje z istniejącymi implementacjami lokalna usługa Active Directory mogą korzystać z funkcji udostępnianych przez firmę Microsoft Entra ID, implementując urządzenia dołączone hybrydowe firmy Microsoft Entra. Te urządzenia są przyłączone do lokalna usługa Active Directory i identyfikatora Microsoft Entra ID wymagającego konta organizacyjnego do zalogowania się na urządzeniu.

Rejestrowanie i dołączanie urządzeń do usługi Microsoft Entra ID umożliwia użytkownikom logowanie jednokrotne (SSO) do zasobów opartych na chmurze. Ponadto urządzenia, które są przyłączone do firmy Microsoft Entra, korzystają z środowiska logowania jednokrotnego do zasobów i aplikacji, które opierają się na lokalna usługa Active Directory.

Administratorzy IT mogą używać narzędzi, takich jak Usługa Microsoft Intune, oparta na chmurze, która koncentruje się na zarządzaniu urządzeniami przenośnymi (MDM) i zarządzaniu aplikacjami mobilnymi (MAM), aby kontrolować sposób używania urządzeń organizacji. Aby uzyskać więcej informacji, zobacz Microsoft Intune.

Grupy

Jeśli w usłudze Microsoft Entra ID masz kilka tożsamości z tymi samymi potrzebami dostępu, możesz utworzyć grupę. Grupy umożliwiają przyznawanie uprawnień dostępu wszystkim członkom grupy zamiast konieczności indywidualnego przypisywania praw dostępu. Ograniczenie dostępu do zasobów firmy Microsoft Entra tylko do tych tożsamości, które potrzebują dostępu, jest jedną z podstawowych zasad zabezpieczeń zero trust.

Istnieją dwa typy grup:

Zabezpieczenia: Grupa zabezpieczeń jest najczęstszym typem grupy i służy do zarządzania dostępem użytkowników i urządzeń do udostępnionych zasobów. Można na przykład utworzyć grupę zabezpieczeń dla określonych zasad zabezpieczeń, takich jak samoobsługowe resetowanie hasła lub użyć z zasadami dostępu warunkowego, aby wymagać uwierzytelniania wieloskładnikowego. Członkowie grupy zabezpieczeń mogą obejmować użytkowników (w tym użytkowników zewnętrznych), urządzenia, inne grupy i jednostki usługi. Tworzenie grup zabezpieczeń wymaga roli administratora entra firmy Microsoft.

Microsoft 365: grupa platformy Microsoft 365, która jest często nazywana grupą dystrybucyjną, jest używana do grupowania użytkowników zgodnie z potrzebami współpracy. Można na przykład przyznać członkom grupy dostęp do udostępnionej skrzynki pocztowej, kalendarza, plików witryn programu SharePoint i nie tylko. Członkowie grupy platformy Microsoft 365 mogą zawierać tylko użytkowników, w tym użytkowników spoza organizacji. Ponieważ grupy platformy Microsoft 365 są przeznaczone do współpracy, domyślną wartością jest zezwolenie użytkownikom na tworzenie grup platformy Microsoft 365, więc nie potrzebujesz roli administratora.

Grupy można skonfigurować tak, aby zezwalały na przypisywanie członków, które są wybierane ręcznie lub można je skonfigurować na potrzeby członkostwa dynamicznego. Członkostwo dynamiczne używa reguł do automatycznego dodawania i usuwania tożsamości.