Planowanie, projektowanie i implementowanie Połączenie firmy Microsoft

Microsoft Entra Połączenie to rozwiązanie, które łączy organizacje lokalna usługa Active Directory za pomocą identyfikatora Entra firmy Microsoft opartego na chmurze. It może synchronizować tożsamości ze środowiska lokalnego z platformą Azure i zapewnia spójną tożsamość na obu platformach. To połączenie umożliwia usługom, takim jak synchronizacja skrótów haseł, uwierzytelnianie przekazywane i bezproblemowe logowanie jednokrotne (SSO).

Microsoft Entra Połączenie to narzędzie firmy Microsoft przeznaczone do osiągania celów związanych z tożsamością hybrydową i osiągania ich. Zapewnia następujące możliwości:

- Synchronizacja — odpowiada za tworzenie użytkowników, grup i innych obiektów. Następnie upewnij się, że informacje o tożsamości dla lokalnych użytkowników i grup pasują do chmury. Synchronizacja dotyczy również skrótów haseł.

- Synchronizacja skrótów haseł — metoda logowania, która synchronizuje skrót lokalnego hasła usługi AD użytkownika z identyfikatorem Microsoft Entra ID.

- Uwierzytelnianie przekazywane — metoda logowania, która umożliwia użytkownikom używanie tego samego hasła lokalnie i w chmurze, ale nie wymaga dodatkowej infrastruktury środowiska federacyjnego.

- Integracja federacji — federacja jest opcjonalną częścią Połączenie firmy Microsoft i może służyć do konfigurowania środowiska hybrydowego przy użyciu lokalnej infrastruktury usług AD FS. Zapewnia również możliwości zarządzania usługami AD FS, takie jak odnawianie certyfikatów i więcej wdrożeń serwera usług AD FS.

- Monitorowanie kondycji — usługa Microsoft Entra Połączenie-Health zapewnia niezawodne monitorowanie.

Dlaczego warto używać Połączenie firmy Microsoft Entra?

Zintegrowanie katalogów lokalnych z identyfikatorem Entra firmy Microsoft sprawia, że użytkownicy są wydajniej, zapewniając wspólną tożsamość na potrzeby uzyskiwania dostępu do zasobów w chmurze i lokalnych. Dzięki Połączenie firmy Microsoft użytkownicy mogą używać jednej tożsamości do uzyskiwania dostępu do aplikacji lokalnych i usług w chmurze, takich jak Platforma Microsoft 365. Ponadto organizacje mogą zapewnić łatwe środowisko wdrażania na potrzeby synchronizacji i logowania przy użyciu jednego narzędzia. Firma Microsoft Entra Połączenie zastępuje starsze wersje narzędzi do integracji tożsamości i jest uwzględniona w subskrypcji microsoft Entra ID.

Wybierz metodę uwierzytelniania

Tożsamość to nowa płaszczyzna kontroli zabezpieczeń IT, dlatego uwierzytelnianie to ochrona dostępu organizacji do nowego świata chmury. Organizacje potrzebują płaszczyzny kontroli tożsamości, która zwiększa bezpieczeństwo i chroni aplikacje w chmurze przed intruzami. Gdy rozwiązanie tożsamości hybrydowej Firmy Microsoft Entra to nowa płaszczyzna sterowania, uwierzytelnianie jest podstawą dostępu do chmury. Wybór właściwej metody uwierzytelniania jest kluczową pierwszą decyzją podczas konfigurowania rozwiązania tożsamości hybrydowej firmy Microsoft Entra. Aby wybrać metodę uwierzytelniania, należy wziąć pod uwagę czas, istniejącą infrastrukturę, złożoność i koszt implementacji. Te czynniki są różne dla każdej organizacji i mogą ulec zmianie w czasie.

Uwierzytelnianie w chmurze

Po wybraniu tej metody uwierzytelniania identyfikator Entra firmy Microsoft obsługuje proces logowania użytkowników. Po połączeniu z bezproblemowym logowaniem jednokrotnym użytkownicy mogą logować się do aplikacji w chmurze bez konieczności ponownego wprowadzania poświadczeń. W przypadku uwierzytelniania w chmurze można wybrać jedną z dwóch opcji:

Synchronizacja skrótów haseł firmy Microsoft (PHS) firmy Microsoft. Najprostszym sposobem włączenia uwierzytelniania dla obiektów katalogu lokalnego w usłudze Microsoft Entra. Użytkownicy mogą używać tej samej nazwy użytkownika i hasła, które używają lokalnie bez konieczności wdrażania innej infrastruktury.

- Wysiłek. Synchronizacja skrótów haseł wymaga najmniejszego nakładu pracy w zakresie wdrażania, konserwacji i infrastruktury. Ten poziom nakładu pracy zwykle dotyczy organizacji, które potrzebują tylko swoich użytkowników do logowania się do platformy Microsoft 365, aplikacji SaaS i innych zasobów opartych na identyfikatorach Firmy Microsoft. Po włączeniu synchronizacja skrótów haseł jest częścią procesu synchronizacji usługi Microsoft Entra Połączenie i jest uruchamiana co dwie minuty.

- Środowisko użytkownika. Aby ulepszyć środowisko logowania użytkowników, należy wdrożyć bezproblemowe logowanie jednokrotne przy użyciu synchronizacji skrótów haseł. Bezproblemowe logowanie jednokrotne eliminuje niepotrzebne monity, gdy użytkownicy są zalogowani.

- Zaawansowane scenariusze. Jeśli organizacje zdecydują się, można użyć szczegółowych informacji z tożsamości z raportami usługi Microsoft Entra Identity Protection z usługą Microsoft Entra ID Premium P2. Przykładem jest wyciekły raport poświadczeń. Windows Hello dla firm ma określone wymagania dotyczące synchronizacji skrótów haseł. Usługi Microsoft Entra Domain Services wymagają synchronizacji skrótów haseł w celu utworzenia użytkowników przy użyciu poświadczeń firmowych w domenie zarządzanej.

- Ciągłość działalności biznesowej. Korzystanie z synchronizacji skrótów haseł z uwierzytelnianiem w chmurze jest wysoce dostępne jako usługa w chmurze, która jest skalowana do wszystkich centrów danych firmy Microsoft. Aby upewnić się, że synchronizacja skrótów haseł nie działa przez dłuższy czas, wdróż drugi serwer Microsoft Entra Połączenie w trybie przejściowym w konfiguracji rezerwowej.

- Zagadnienia. Obecnie synchronizacja skrótów haseł nie wymusza natychmiast zmian w stanach konta lokalnego. W takiej sytuacji użytkownik ma dostęp do aplikacji w chmurze, dopóki stan konta użytkownika nie zostanie zsynchronizowany z identyfikatorem Entra firmy Microsoft. Organizacje mogą chcieć przezwyciężyć to ograniczenie, uruchamiając nowy cykl synchronizacji po tym, jak administratorzy zbiorczo aktualizują stany konta użytkownika lokalnego. Przykładem jest wyłączenie kont.

Uwierzytelnianie przekazywane (PTA) firmy Microsoft. Zapewnia prostą weryfikację hasła dla usług uwierzytelniania Firmy Microsoft Entra przy użyciu agenta oprogramowania, który działa na co najmniej jednym serwerze lokalnym. Serwery weryfikują użytkowników bezpośrednio z lokalna usługa Active Directory, co gwarantuje, że sprawdzanie poprawności hasła nie nastąpi w chmurze. Firmy z wymaganiem bezpieczeństwa, aby natychmiast wymusić lokalne stany konta użytkownika, zasady haseł i godziny logowania, mogą używać tej metody uwierzytelniania.

- Wysiłek. W przypadku uwierzytelniania przekazywanego potrzebny jest co najmniej jeden (zalecamy trzy) uproszczone agenty zainstalowane na istniejących serwerach. Ci agenci muszą mieć dostęp do usług lokalna usługa Active Directory Domain Services, w tym do lokalnych kontrolerów domeny usługi AD. Potrzebują one dostępu wychodzącego do Internetu i dostępu do kontrolerów domeny. Z tego powodu nie jest obsługiwane wdrażanie agentów w sieci obwodowej.

- Środowisko użytkownika. Aby ulepszyć środowisko logowania użytkowników, wdróż bezproblemowe logowanie jednokrotne przy użyciu uwierzytelniania przekazywanego. Bezproblemowe logowanie jednokrotne eliminuje niepotrzebne monity po zalogowaniu się użytkowników.

- Zaawansowane scenariusze. Uwierzytelnianie przekazywane wymusza zasady konta lokalnego podczas logowania. Na przykład odmowa dostępu jest blokowana, gdy stan konta użytkownika lokalnego jest wyłączony, zablokowany lub jego hasło wygasa. Dostęp można również odmówić, jeśli próba logowania spadnie poza godziny, w których użytkownik może się zalogować.

- Ciągłość działalności biznesowej. Zalecamy wdrożenie dwóch dodatkowych agentów uwierzytelniania z przekazywaniem. Dodatki te są dodatki oprócz pierwszego agenta na serwerze Microsoft Entra Połączenie. To wdrożenie zapewnia wysoką dostępność żądań uwierzytelniania. Po wdrożeniu trzech agentów jeden agent nadal może zakończyć się niepowodzeniem, gdy inny agent nie działa w celu konserwacji.

- Zagadnienia. Synchronizację skrótów haseł można użyć jako metody uwierzytelniania przekazywania kopii zapasowej, gdy agenci nie mogą zweryfikować poświadczeń użytkownika z powodu znaczącej awarii lokalnej. Synchronizacja skrótów haseł w trybie failover nie jest wykonywana automatycznie i musisz ręcznie przełączyć metodę logowania przy użyciu usługi Microsoft Entra Połączenie.

Uwierzytelnianie federacyjne

Po wybraniu tej metody uwierzytelniania identyfikator Entra firmy Microsoft przekazuje proces uwierzytelniania do oddzielnego zaufanego systemu uwierzytelniania, takiego jak usługi lokalna usługa Active Directory Federation Services (AD FS), w celu zweryfikowania hasła użytkownika. System uwierzytelniania może zapewnić inne zaawansowane wymagania dotyczące uwierzytelniania. Przykłady to uwierzytelnianie oparte na kartach inteligentnych lub uwierzytelnianie wieloskładnikowe innej firmy.

Wysiłek. System uwierzytelniania federacyjnego korzysta z zewnętrznego zaufanego systemu do uwierzytelniania użytkowników. Niektóre firmy chcą ponownie wykorzystać swoje istniejące inwestycje w system federacyjny z rozwiązaniem tożsamości hybrydowej firmy Microsoft Entra. Konserwacja i zarządzanie systemem federacyjnym wykracza poza kontrolę nad identyfikatorem Entra firmy Microsoft. Jest to organizacja przy użyciu systemu federacyjnego, aby upewnić się, że jest wdrożona bezpiecznie i może obsługiwać obciążenie uwierzytelniania.

Środowisko użytkownika. Środowisko użytkownika uwierzytelniania federacyjnego zależy od implementacji funkcji, topologii i konfiguracji farmy federacyjnej. Niektóre organizacje potrzebują tej elastyczności, aby dostosować i skonfigurować dostęp do farmy federacyjnej w celu spełnienia wymagań dotyczących zabezpieczeń. Na przykład można skonfigurować wewnętrznie połączonych użytkowników i urządzeń w celu automatycznego logowania użytkowników bez monitowania o poświadczenia. Ta konfiguracja działa, ponieważ już zalogowali się na swoich urządzeniach. W razie potrzeby niektóre zaawansowane funkcje zabezpieczeń utrudniają proces logowania użytkowników.

Zaawansowane scenariusze. Rozwiązanie do uwierzytelniania federacyjnego jest wymagane, gdy klienci mają wymóg uwierzytelniania, którego identyfikator Entra firmy Microsoft nie obsługuje natywnie.

- Uwierzytelnianie wymagające kart inteligentnych lub certyfikatów.

- Lokalne serwery uwierzytelniania wieloskładnikowego lub dostawcy wieloskładnikowe innych firm wymagające dostawcy tożsamości federacyjnej.

- Uwierzytelnianie przy użyciu rozwiązań uwierzytelniania innych firm.

- Zaloguj się, który wymaga nazwy sAMAccountName, na przykład DOMAIN\username, zamiast głównej nazwy użytkownika (UPN), na przykład user@domain.com.

Ciągłość działalności biznesowej. Systemy federacyjne zwykle wymagają macierzy serwerów o zrównoważonym obciążeniu, znanej jako farma. Ta farma jest skonfigurowana w topologii sieci wewnętrznej i sieci obwodowej w celu zapewnienia wysokiej dostępności żądań uwierzytelniania.

Zagadnienia. Systemy federacyjne zwykle wymagają bardziej znaczących inwestycji w infrastrukturę lokalną. Większość organizacji wybiera tę opcję, jeśli ma już inwestycję w federację lokalną. A jeśli jest to silne wymaganie biznesowe, aby korzystać z dostawcy z jedną tożsamością. Federacja jest bardziej złożona do obsługi i rozwiązywania problemów w porównaniu z rozwiązaniami uwierzytelniania w chmurze.

Diagramy architektury

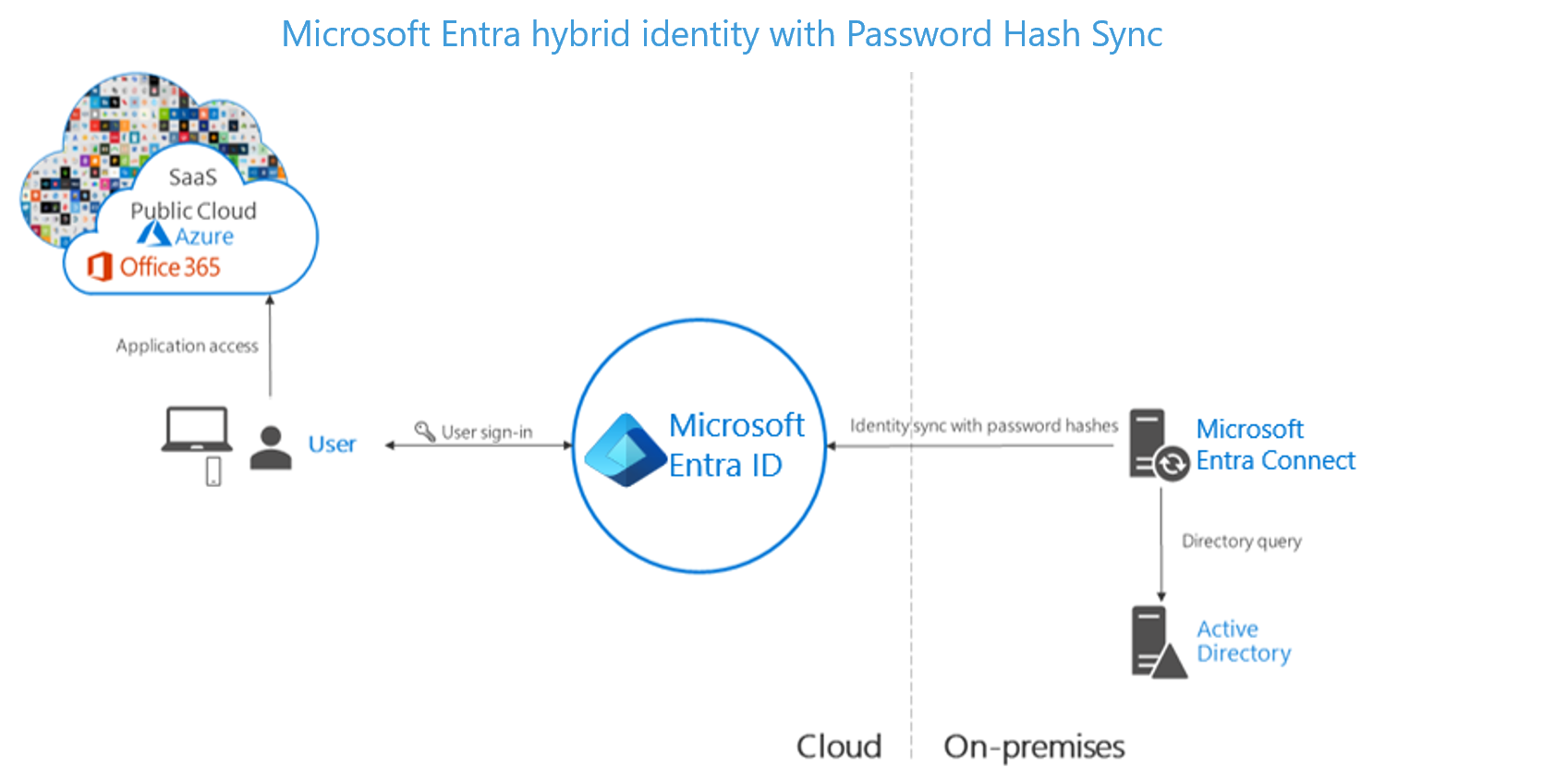

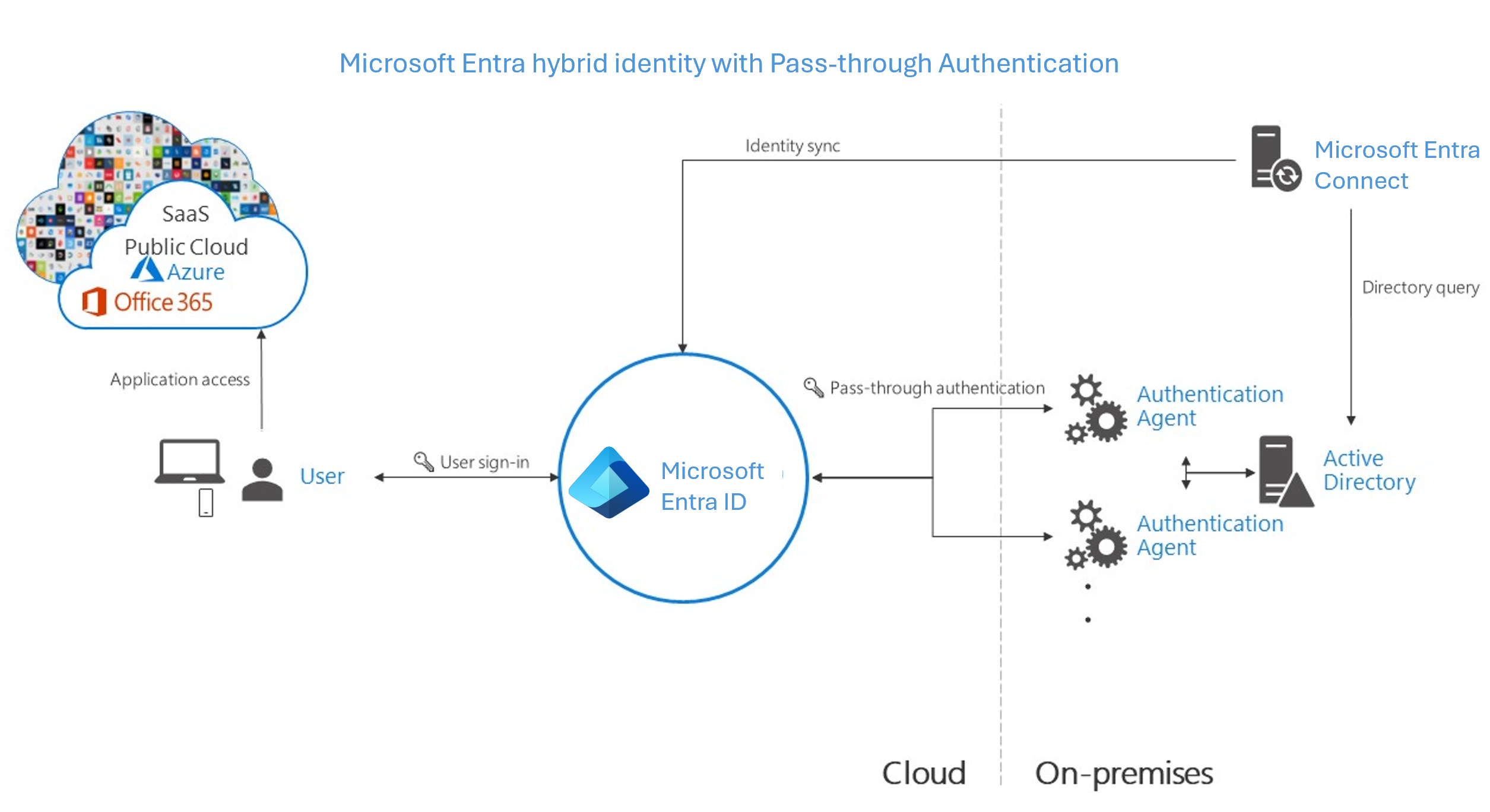

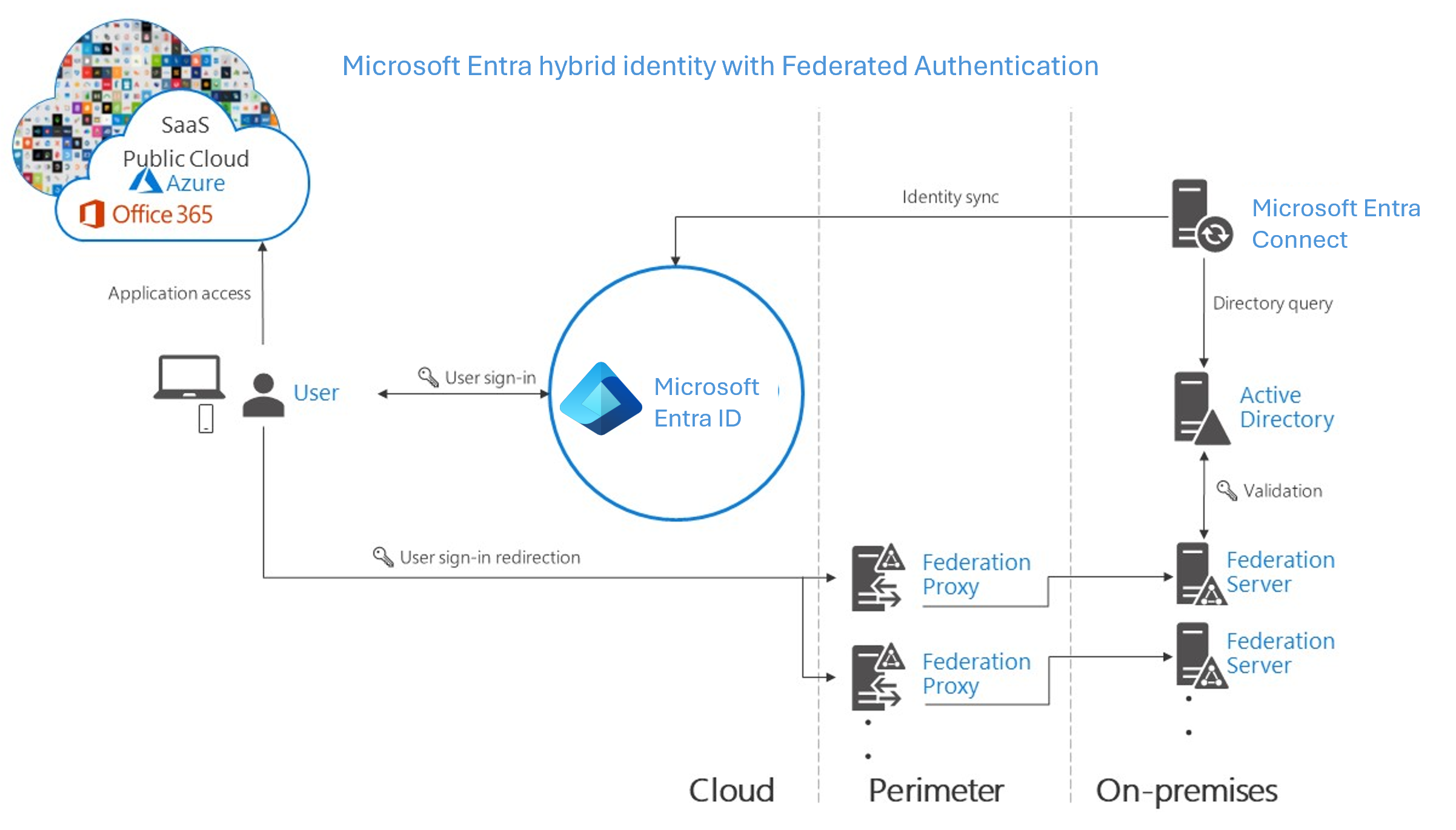

Na poniższych diagramach przedstawiono składniki architektury wysokiego poziomu wymagane dla każdej metody uwierzytelniania, których można używać z rozwiązaniem tożsamości hybrydowej firmy Microsoft Entra. Zawierają one omówienie ułatwiające porównanie różnic między rozwiązaniami.

Prostota rozwiązania synchronizacji skrótów haseł:

Wymagania agenta dotyczące uwierzytelniania przekazywanego przy użyciu dwóch agentów na potrzeby nadmiarowości:

Składniki wymagane do federacji w sieci obwodowej i wewnętrznej organizacji:

Zalecenia

System tożsamości zapewnia użytkownikom dostęp do aplikacji w chmurze i aplikacji biznesowych, które migrujesz i udostępniasz w chmurze. Aby zachować produktywność autoryzowanych użytkowników i złych podmiotów z poufnych danych organizacji, uwierzytelnianie kontroluje dostęp do aplikacji.

Użyj lub włącz synchronizację skrótów haseł dla wybranej metody uwierzytelniania z następujących powodów:

Wysoka dostępność i odzyskiwanie po awarii. Uwierzytelnianie przekazywane i federacja zależą od infrastruktury lokalnej. W przypadku uwierzytelniania przekazywanego ślad lokalny obejmuje sprzęt serwera i sieć wymaganą przez agentów uwierzytelniania przekazywanego. W przypadku federacji lokalna powierzchnia jest jeszcze większa. Wymaga serwerów w sieci obwodowej do żądań uwierzytelniania serwera proxy i serwerów federacyjnych wewnętrznych. Aby uniknąć pojedynczych punktów awarii, wdróż nadmiarowe serwery. Żądania uwierzytelniania będą zawsze obsługiwane, jeśli którykolwiek składnik ulegnie awarii. Zarówno uwierzytelnianie przekazywane, jak i federacja również polegają na kontrolerach domeny, aby reagować na żądania uwierzytelniania, co może również zakończyć się niepowodzeniem. Wiele z tych składników wymaga konserwacji, aby zachować dobrą kondycję. Awarie są bardziej prawdopodobne, gdy konserwacja nie jest planowana i implementowana prawidłowo. Unikaj przestojów przy użyciu synchronizacji skrótów haseł, ponieważ usługa uwierzytelniania firmy Microsoft Entra w chmurze jest skalowana globalnie i jest zawsze dostępna.

Przetrwanie awarii w środowisku lokalnym. Konsekwencje awarii lokalnej z powodu cyberataku lub katastrofy mogą być znaczne, począwszy od uszkodzenia marki reputacji po sparaliżowaną organizację, która nie może poradzić sobie z atakiem. Ostatnio wiele organizacji padło ofiarą ataków złośliwego oprogramowania, w tym ukierunkowanego oprogramowania wymuszającego okup, co spowodowało, że ich serwery lokalne spadły. Gdy firma Microsoft pomaga klientom w radzeniu sobie z tego rodzaju atakami, widzi dwie kategorie organizacji:

- Organizacje, które włączyły synchronizację skrótów haseł, z uwierzytelnianiem federacyjnym lub przekazywanym, zmieniają swoje uwierzytelnianie podstawowe. Następnie mogą używać synchronizacji skrótów haseł. Wrócili do internetu w ciągu kilku godzin. Korzystając z dostępu do poczty e-mail za pośrednictwem platformy Microsoft 365, pracowali nad rozwiązaniem problemów i uzyskiwaniem dostępu do innych obciążeń opartych na chmurze.

- Organizacje, które wcześniej nie włączały synchronizacji skrótów haseł, musiały uciekać się do niezaufanych zewnętrznych systemów poczty e-mail konsumenckich w celu komunikacji w celu rozwiązania problemów. W takich przypadkach przywrócenie lokalnej infrastruktury tożsamości trwało kilka tygodni, zanim użytkownicy mogli ponownie zalogować się do aplikacji w chmurze.

Ochrona tożsamości. Jednym z najlepszych sposobów ochrony użytkowników w chmurze jest usługa Microsoft Entra Identity Protection z usługą Microsoft Entra Premium P2. Firma Microsoft stale skanuje Internet pod kątem listy użytkowników i haseł, które złe podmioty sprzedają i udostępniają je w ciemnej sieci Web. Identyfikator entra firmy Microsoft może użyć tych informacji, aby sprawdzić, czy którakolwiek z nazw użytkowników i haseł w organizacji jest naruszona. W związku z tym niezwykle ważne jest włączenie synchronizacji skrótów haseł niezależnie od używanej metody uwierzytelniania, niezależnie od tego, czy jest to uwierzytelnianie federacyjne, czy przekazywane. Ujawnione poświadczenia są prezentowane jako raport. Użyj tych informacji, aby zablokować lub zmusić użytkowników do zmiany haseł podczas próby zalogowania się przy użyciu ujawnionych haseł.

Microsoft Entra Połączenie pojęcia dotyczące projektowania

W tej sekcji opisano obszary, które należy przemyśleć podczas projektowania implementacji firmy Microsoft Entra Połączenie. Jest to szczegółowe omówienie niektórych obszarów, a te pojęcia zostały krótko opisane w innych dokumentach.

sourceAnchor

Atrybut sourceAnchor jest definiowany jako atrybut niezmienny w okresie istnienia obiektu. Jednoznacznie identyfikuje obiekt jako ten sam obiekt lokalnie i w identyfikatorze Entra firmy Microsoft. Atrybut jest również nazywany niezmiennymIdem , a dwie nazwy są używane zamiennie. Atrybut jest używany w następujących scenariuszach:

- Gdy nowy serwer aparatu synchronizacji zostanie skompilowany lub utworzony po scenariuszu odzyskiwania po awarii, ten atrybut łączy istniejące obiekty w identyfikatorze Entra firmy Microsoft z obiektami lokalnymi.

- Jeśli przeniesiesz się z tożsamości tylko do chmury do zsynchronizowanego modelu tożsamości, ten atrybut umożliwia obiektom "twarde dopasowanie" istniejących obiektów w identyfikatorze Entra firmy Microsoft z obiektami lokalnymi.

- Jeśli używasz federacji, ten atrybut wraz z userPrincipalName jest używany w oświadczeniu w celu unikatowego zidentyfikowania użytkownika.

Wartość atrybutu musi być zgodna z następującymi regułami:

Długość mniej niż 60 znaków

- Znaki, które nie są znakami a-z, A-Z lub 0-9, są kodowane i liczone jako trzy znaki

Nie zawiera znaku specjalnego:

\ ! # $ % & * + / = ? ^ { } | ~ > < ( ) ' ; : , [ ] " @ _Musi ona być unikatowa w skali globalnej

Musi być ciągiem, liczbą całkowitą lub binarnym

Nie należy opierać się na nazwie użytkownika, ponieważ nazwy mogą ulec zmianie

Nie należy uwzględniać wielkości liter i unikać wartości, które różnią się wielkością liter

Należy przypisać podczas tworzenia obiektu

Jeśli masz lokalny pojedynczy las, należy użyć atrybutu objectGuid. Można również użyć atrybutu objectGuid podczas korzystania z ustawień ekspresowych w usłudze Microsoft Entra Połączenie. A także atrybut używany przez narzędzie DirSync. Jeśli masz wiele lasów i nie przenosisz użytkowników między lasami i domenami, identyfikator objectGUID jest dobrym atrybutem do użycia. Innym rozwiązaniem jest wybranie istniejącego atrybutu, który wiesz, że nie zmienia się. Często używane atrybuty to employeeID. Jeśli rozważysz atrybut zawierający litery, upewnij się, że wielkość liter (wielkie litery i małe litery) może ulec zmianie dla wartości atrybutu. Nieprawidłowe atrybuty, które nie powinny być używane, obejmują te atrybuty z nazwą użytkownika. Po podjęciu decyzji o atrybucie sourceAnchor kreator przechowuje informacje w dzierżawie firmy Microsoft Entra. Informacje będą używane przez przyszłą instalację usługi Microsoft Entra Połączenie.

Logowanie w usłudze Microsoft Entra

Ustawienia synchronizacji integracji katalogu lokalnego z identyfikatorem Entra firmy Microsoft mogą mieć wpływ na sposób uwierzytelniania użytkownika. Firma Microsoft Entra używa nazwy userPrincipalName (UPN) do uwierzytelniania użytkownika. Jednak podczas synchronizowania użytkowników należy dokładnie wybrać atrybut, który ma być używany dla wartości userPrincipalName. Po wybraniu atrybutu w celu podania wartości nazwy UPN do użycia na platformie Azure należy upewnić się, że

- Wartości atrybutów są zgodne ze składnią nazwy UPN (RFC 822), formatem username@domain

- Sufiks w wartościach jest zgodny z jedną ze zweryfikowanych domen niestandardowych w identyfikatorze Entra firmy Microsoft

W ustawieniach ekspresowych zakładany wybór atrybutu to userPrincipalName. Jeśli atrybut userPrincipalName nie zawiera wartości, którą użytkownicy mają zalogować się na platformie Azure, musisz wybrać opcję Instalacja niestandardowa.

Stan domeny niestandardowej i główna nazwa użytkownika

Upewnij się, że istnieje zweryfikowana domena sufiksu Główna nazwa użytkownika (UPN). Jan jest użytkownikiem contoso.com. Chcesz, aby jan używał lokalnej nazwy UPN john@contoso.com do logowania się na platformie Azure po zsynchronizowaniu użytkowników z katalogami Microsoft Entra contoso.onmicrosoft.com. W tym celu należy dodać i zweryfikować contoso.com jako domenę niestandardową w usłudze Microsoft Entra ID, zanim będzie można rozpocząć synchronizowanie użytkowników. Jeśli sufiks nazwy UPN Jan, na przykład contoso.com, nie pasuje do zweryfikowanej domeny w identyfikatorze Entra firmy Microsoft, narzędzie zastępuje sufiks nazwy UPN contoso.onmicrosoft.com.

Niektóre organizacje mają domeny bez routingu, takie jak contoso.local lub proste domeny z pojedynczą etykietą, takie jak contoso. Nie można zweryfikować domeny niezwiązanej z routingiem. Firma Microsoft Entra Połączenie może przeprowadzić synchronizację tylko ze zweryfikowaną domeną w identyfikatorze Entra firmy Microsoft. Podczas tworzenia katalogu Microsoft Entra tworzy on domenę routingu, która staje się domeną domyślną dla twojego identyfikatora Entra firmy Microsoft, na przykład contoso.onmicrosoft.com. W związku z tym konieczne jest zweryfikowanie dowolnej innej domeny routingu w takim scenariuszu, jeśli nie chcesz synchronizować się z domyślną domeną onmicrosoft.com.

Firma Microsoft Entra Połączenie wykrywa, czy korzystasz ze środowiska domeny bez routingu i odpowiednio ostrzega cię przed rozpoczęciem korzystania z ustawień ekspresowych. Jeśli działasz w domenie bez routingu, prawdopodobnie nazwa UPN użytkowników ma też sufiks bez routingu. Jeśli na przykład korzystasz z domeny contoso.local, firma Microsoft Entra Połączenie sugeruje użycie ustawień niestandardowych zamiast używania ustawień ekspresowych. Za pomocą ustawień niestandardowych możesz określić atrybut, który ma być używany jako nazwa UPN do logowania się na platformie Azure po zsynchronizowaniu użytkowników z identyfikatorem Entra firmy Microsoft.

Topologie dla firmy Microsoft Entra Połączenie

W tej sekcji opisano różne topologie identyfikatorów lokalnych i microsoft Entra ID, które korzystają z synchronizacji microsoft Entra Połączenie jako kluczowego rozwiązania do integracji; obejmuje zarówno obsługiwane, jak i nieobsługiwane konfiguracje.

| Wspólna topologia | Opis |

|---|---|

| Pojedynczy las, pojedyncza dzierżawa firmy Microsoft Entra | Najczęstszą topologią jest jeden las lokalny z jedną lub wieloma domenami i jedną dzierżawą firmy Microsoft Entra. W przypadku uwierzytelniania jest używana synchronizacja skrótów haseł. Instalacja ekspresowa firmy Microsoft Entra Połączenie obsługuje tylko tę topologię. |

| Wiele lasów, jedna dzierżawa firmy Microsoft Entra | Wiele organizacji ma środowiska z wieloma lasami lokalna usługa Active Directory. Istnieją różne przyczyny posiadania więcej niż jednego lasu lokalna usługa Active Directory. Typowe przykłady to projekty z lasami zasobów kont i wynikiem fuzji lub przejęcia. Jeśli masz wiele lasów, wszystkie lasy muszą być dostępne przez jeden serwer synchronizacji firmy Microsoft Entra Połączenie. Serwer musi być przyłączony do domeny. Jeśli jest to konieczne, aby uzyskać dostęp do wszystkich lasów, serwer można umieścić w sieci obwodowej (nazywanej również strefą DMZ, strefą zdemilitaryzowaną i podsiecią ekranowaną). |

| Wiele lasów, pojedynczy serwer synchronizacji, użytkownicy są reprezentowani tylko w jednym katalogu | W tym środowisku wszystkie lasy lokalne są traktowane jako oddzielne jednostki. Żaden użytkownik nie jest obecny w żadnym innym lesie. Każdy las ma własną organizację programu Exchange i nie ma narzędzia GALSync między lasami. Ta topologia może być sytuacją po fuzji/przejęciu lub w organizacji, w której każda jednostka biznesowa działa niezależnie. Te lasy znajdują się w tej samej organizacji w usłudze Microsoft Entra ID i są wyświetlane z ujednoliconym gal. Na powyższym obrazie każdy obiekt w każdym lesie jest reprezentowany raz w metaverse i agregowany w dzierżawie docelowej. |

| Wiele lasów: pełna siatka z opcjonalną funkcją GALSync | Topologia pełnej siatki umożliwia użytkownikom i zasobom lokalizację w dowolnym lesie. Często istnieją dwukierunkowe relacje zaufania między lasami. Jeśli program Exchange znajduje się w więcej niż jednym lesie, może istnieć (opcjonalnie) lokalne rozwiązanie GALSync. Każdy użytkownik jest wtedy reprezentowany jako kontakt we wszystkich innych lasach. Narzędzie GALSync jest często implementowane za pośrednictwem programu FIM 2010 lub MIM 2016. Nie można użyć programu Microsoft Entra Connect w przypadku lokalnego rozwiązania GALSync. |

| Wiele lasów: las zasobów konta | W tym scenariuszu co najmniej jeden las zasobów ufa wszystkim lasom kont. Las zasobów zwykle ma rozszerzony schemat usługi Active Directory z programem Exchange i usługą Teams. Wszystkie usługi Exchange i Teams, wraz z innymi usługami udostępnionymi, znajdują się w tym lesie. Użytkownicy mają wyłączone konto użytkownika w tym lesie, a skrzynka pocztowa jest połączona z lasem konta. |

| Serwer przejściowy | Firma Microsoft Entra Połączenie obsługuje instalowanie drugiego serwera w trybie przejściowym. Serwer w tym trybie odczytuje dane ze wszystkich połączonych katalogów, ale nie zapisuje niczego w połączonych katalogach. Używa normalnego cyklu synchronizacji i dlatego ma zaktualizowaną kopię danych tożsamości. |

| Wiele dzierżaw firmy Microsoft Entra | Istnieje relacja 1:1 między serwerem synchronizacji firmy Microsoft Połączenie a dzierżawą. Dla każdej dzierżawy firmy Microsoft Entra potrzebna jest jedna instalacja serwera synchronizacji firmy Microsoft Połączenie. Wystąpienia dzierżawy usługi AD są izolowane zgodnie z projektem. Oznacza to, że użytkownicy w jednej dzierżawie nie widzą użytkowników w innej dzierżawie. Separacja użytkowników jest obsługiwaną konfiguracją. W przeciwnym razie należy użyć pojedynczego modelu dzierżawy firmy Microsoft Entra. |

| Każdy obiekt tylko raz w dzierżawie firmy Microsoft Entra | W tej topologii jeden serwer synchronizacji firmy Microsoft Połączenie jest połączony z każdą dzierżawą. Serwery synchronizacji microsoft Entra Połączenie muszą być skonfigurowane do filtrowania, tak aby każdy z nich miał wzajemnie wykluczający się zestaw obiektów do działania. Można na przykład ograniczyć zakres każdego serwera do określonej domeny lub jednostki organizacyjnej. |

Czynniki składników Połączenie firmy Microsoft

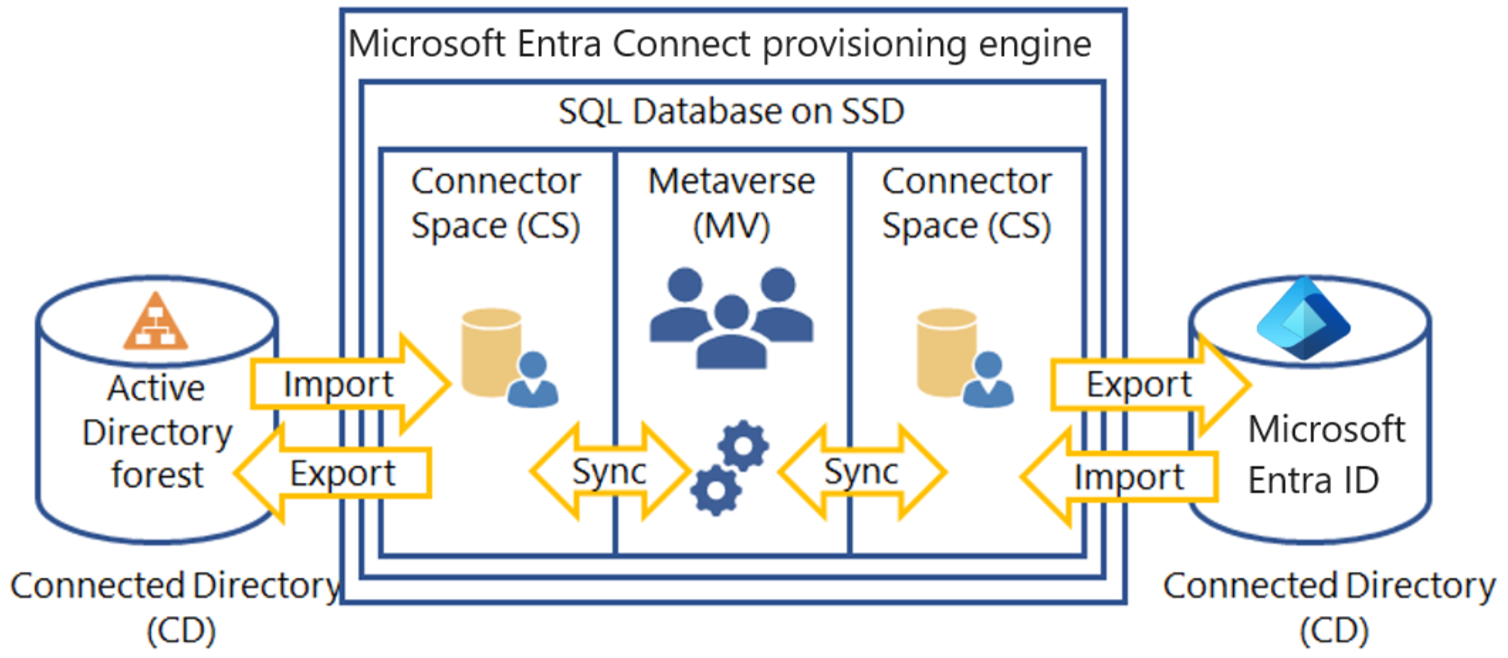

Na poniższym diagramie przedstawiono ogólną architekturę aparatu aprowizacji łączącego się z pojedynczym lasem, chociaż obsługiwane jest wiele lasów. Ta architektura pokazuje, jak różne składniki współdziałają ze sobą.

Aparat aprowizacji łączy się z każdym lasem usługi Active Directory i z identyfikatorem Entra firmy Microsoft. Proces odczytywania informacji z każdego katalogu jest nazywany importem. Eksportowanie odwołuje się do aktualizowania katalogów z aparatu aprowizacji. Funkcja Sync ocenia reguły przepływu obiektów wewnątrz aparatu aprowizacji.

Firma Microsoft Entra Połączenie używa następujących obszarów przejściowych, reguł i procesów, aby umożliwić synchronizację z usługi Active Directory do identyfikatora Entra firmy Microsoft:

- Połączenie or Space (CS) — obiekty z każdego połączonego katalogu (CD), rzeczywistych katalogów, są najpierw przygotowane w tym miejscu, zanim będą mogły być przetwarzane przez aparat aprowizacji. Identyfikator Entra firmy Microsoft ma swój własny cs, a każdy las, z którym nawiązujesz połączenie, będzie miał własny cs.

- Metaverse (MV) — obiekty, które należy zsynchronizować, są tworzone tutaj na podstawie reguł synchronizacji. Obiekty muszą istnieć w mv, zanim będą mogły wypełniać obiekty i atrybuty do innych połączonych katalogów. Istnieje tylko jeden mv.

- Reguły synchronizacji — decydują, które obiekty zostaną utworzone (przewidywane) lub połączone (połączone) z obiektami w mv. Reguły synchronizacji decydują również, które wartości atrybutów zostaną skopiowane lub przekształcone do i z katalogów.

- Profile uruchamiania — pakietuje kroki procesu kopiowania obiektów i ich wartości atrybutów zgodnie z regułami synchronizacji między obszarami przejściowymi i połączonymi katalogami.

Microsoft Entra Cloud Sync

Firma Microsoft Entra Połączenie synchronizacja w chmurze została zaprojektowana w celu osiągnięcia celów tożsamości hybrydowej na potrzeby synchronizacji użytkowników, grup i kontaktów z identyfikatorem Entra firmy Microsoft. Synchronizacja jest wykonywana przy użyciu agenta aprowizacji w chmurze zamiast aplikacji Microsoft Entra Połączenie. Można go używać wraz z usługą Microsoft Entra Połączenie sync i zapewnia następujące korzyści:

- Obsługa synchronizacji z dzierżawą firmy Microsoft Entra ze środowiska lasu z wieloma lasami odłączonego od lasu usługi Active Directory: Typowe scenariusze obejmują fuzję i przejęcie. Pozyskane lasy usługi AD firmy są odizolowane od lasów usługi AD firmy dominującej. Firmy, które historycznie miały wiele lasów usługi AD.

- Uproszczona instalacja przy użyciu agentów aprowizacji o lekkiej wadze: agenci działają jako mostek z usługi AD do identyfikatora Entra firmy Microsoft, z całą konfiguracją synchronizacji zarządzaną w chmurze.

- Wielu agentów aprowizacji może służyć do uproszczenia wdrożeń wysokiej dostępności, krytycznego dla organizacji korzystających z synchronizacji skrótów haseł z usługi AD do identyfikatora Entra firmy Microsoft.

- Obsługa dużych grup z maksymalnie pięćdziesiąt tysiącami członków. Zaleca się używanie tylko filtru określania zakresu jednostki organizacyjnej podczas synchronizowania dużych grup.

Dzięki usłudze Microsoft Entra Połączenie synchronizacji w chmurze aprowizacja z usługi AD do identyfikatora Entra firmy Microsoft jest organizowana w usługach Microsoft Online Services. Organizacja musi wdrażać tylko w środowisku lokalnym lub hostowanym przez usługę IaaS agenta o lekkiej wadze, który działa jako most między identyfikatorem Microsoft Entra ID i usługą AD. Konfiguracja aprowizacji jest przechowywana i zarządzana w ramach usługi. Przypomnienie, że synchronizacja jest uruchamiana co 2 minuty.