Eksplorowanie kodu notesu

Poniższe bloki kodu notesu "Getting Started Guide for Microsoft Sentinel ML Notebooks" zawierają reprezentatywny przykład pracy z danymi usługi Microsoft Sentinel.

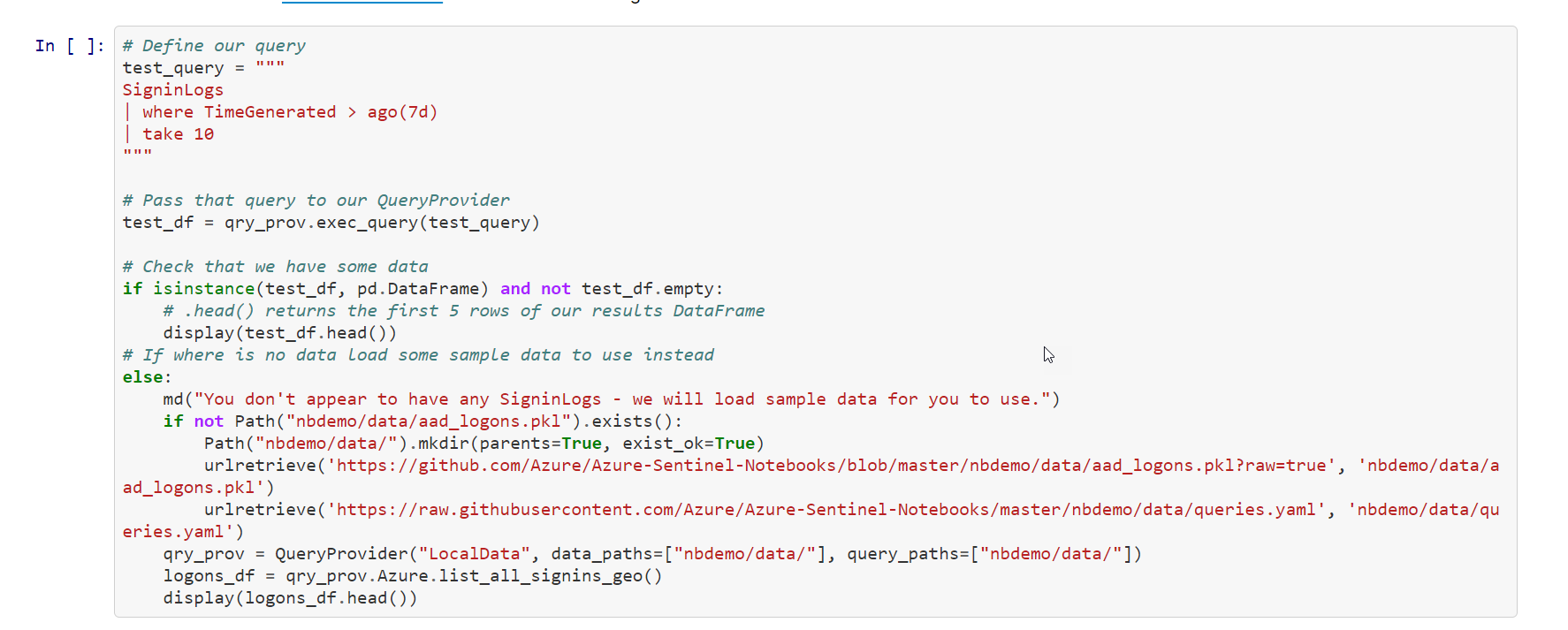

Blok kodu

W tym fragmencie kodu:

Utwórz nową zmienną [test_query], która zawiera zapytanie KQL.

Następnie uruchom zapytanie [qry_prov.exec_query()]. Wykorzystuje to bibliotekę msticpy do wykonywania zapytania KQL w powiązanym obszarze roboczym usługi Log Analytics usługi Microsoft Sentinel. Wyniki są przechowywane w zmiennej [test_df].

Następnie wyświetl pięć pierwszych wierszy z funkcją xxx_xxxx.head().

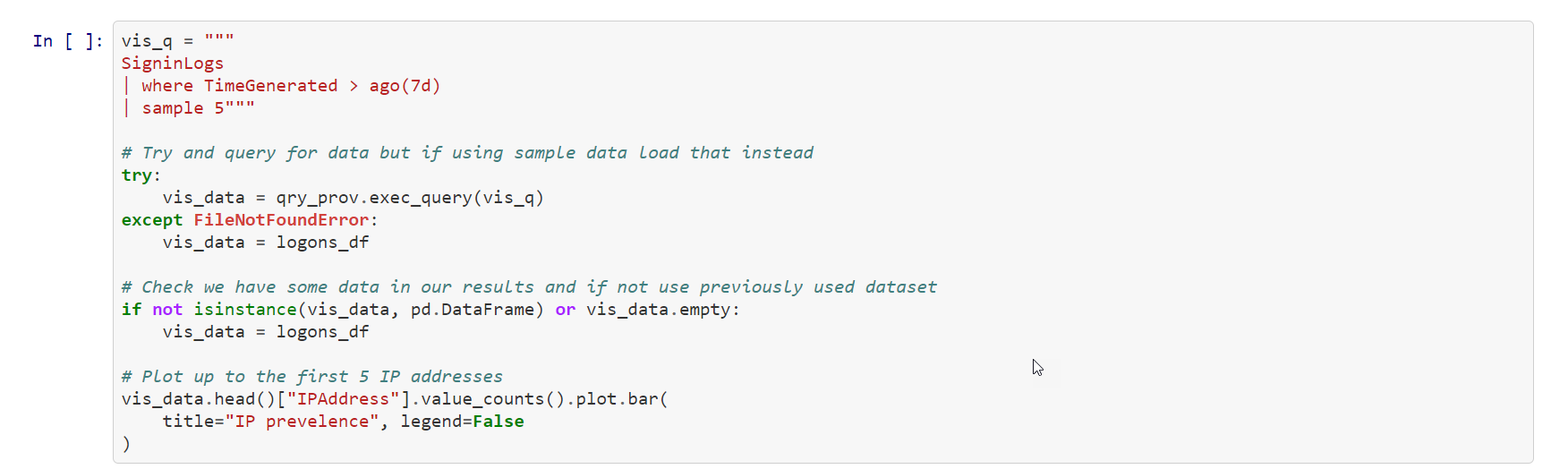

Blok kodu

W tym fragmencie kodu:

Utworzysz nową funkcję o nazwie lookup_res, która przyjmuje wiersz zmiennej.

Następnie zapisz adres IP przechowywany w wierszu do zmiennej [ip].

W następnym wierszu kodu użyto funkcji msticpy [ti.lookup_ioc()] w celu wykonywania zapytań względem tabeli ThreatIntelligenceIndicator dla wiersza, który pochodzi z obiektu VirusTotal z pasującym adresem IP.

Następnie funkcja msticpy [ti.result_to_df()] zwróci reprezentację ramki danych odpowiedzi.

Nowa funkcja zwraca ważność adresu IP.

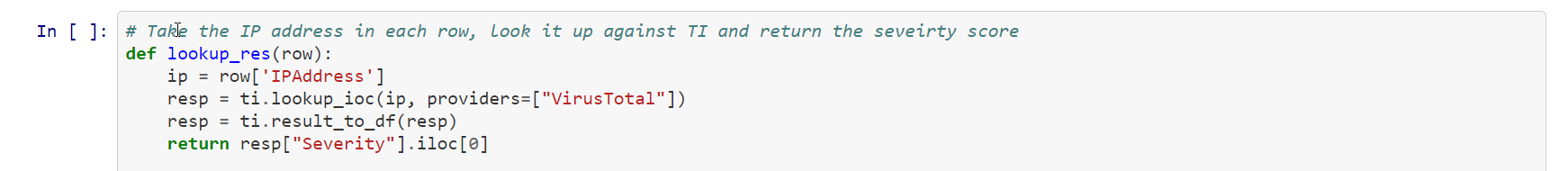

Blok kodu

W tym fragmencie kodu:

Utwórz nową zmienną [vis_q], która zawiera zapytanie KQL.

Następnie uruchom zapytanie [qry_prov.exec_query()]. Wykorzystuje to bibliotekę msticpy do wykonywania zapytania KQL w powiązanym obszarze roboczym usługi Log Analytics usługi Microsoft Sentinel. Wyniki są przechowywane w zmiennej [vis_data].

Następnie [qry_prov.exec_query()] zwraca ramkę danych biblioteki pandas, która udostępnia funkcje wizualizacji. Następnie wykreślisz wykres słupkowy z unikatowymi adresami IP i tym, ile razy były używane w pierwszych pięciu wpisach ramki danych.