Dodawanie urzędu certyfikacji partnera w Intune przy użyciu protokołu SCEP

Ważna

Aby obsługiwać wymagania systemu Windows dotyczące silnego mapowania certyfikatów SCEP, które zostały wprowadzone i ogłoszone w KB5014754 od 10 maja 2022 r., wprowadziliśmy zmiany w Intune wystawiania certyfikatów SCEP dla nowych i odnowionych certyfikatów SCEP. Dzięki tym zmianom nowe lub odnowione certyfikaty Intune SCEP dla systemów iOS/iPadOS, macOS i Windows zawierają teraz następujący tag w polu Alternatywna nazwa podmiotu (SAN) certyfikatu:URL=tag:microsoft.com,2022-09-14:sid:<value>

Ten tag jest używany przez silne mapowanie w celu powiązania certyfikatu z określonym urządzeniem lub identyfikatorem SID użytkownika z identyfikatora Entra. Dzięki tej zmianie i wymaganiu mapowania identyfikatora SID z identyfikatora Entra:

- Certyfikaty urządzeń są obsługiwane w przypadku urządzeń przyłączonych hybrydowo do systemu Windows, gdy urządzenie ma identyfikator SID w identyfikatorze Entra, który został zsynchronizowany z lokalna usługa Active Directory.

- Certyfikaty użytkownika używają identyfikatora SID użytkownika z identyfikatora Entra zsynchronizowane z lokalna usługa Active Directory.

Urzędy certyfikacji, które nie obsługują tagu adresu URL w sieci SAN, mogą nie wystawiać certyfikatów. Serwery usług certyfikatów Microsoft Active Directory, które zainstalowały aktualizację z KB5014754 obsługują używanie tego tagu. Jeśli używasz urzędu certyfikacji innej firmy, skontaktuj się z dostawcą urzędu certyfikacji, aby upewnić się, że obsługuje ten format lub jak i kiedy ta pomoc techniczna zostanie dodana.

Aby uzyskać więcej informacji, zobacz Porada pomocy technicznej: Implementowanie silnego mapowania w certyfikatach Microsoft Intune — Microsoft Community Hub.

Użyj urzędów certyfikacji innych firm z Intune. Urzędy certyfikacji innych firm mogą aprowizować urządzenia przenośne z nowymi lub odnowionymi certyfikatami przy użyciu prostego protokołu rejestracji certyfikatów (SCEP) i mogą obsługiwać urządzenia z systemami Windows, iOS/iPadOS, Android i macOS.

Korzystanie z tej funkcji obejmuje dwie części: interfejs API typu open source i zadania administratora Intune.

Część 1 — korzystanie z interfejsu API typu open source

Firma Microsoft utworzyła interfejs API do integracji z Intune. Za pośrednictwem interfejsu API można weryfikować certyfikaty, wysyłać powiadomienia o powodzeniu lub niepowodzeniu oraz używać protokołu SSL, w szczególności fabryki gniazd SSL, do komunikowania się z Intune.

Interfejs API jest dostępny w publicznym repozytorium GitHub interfejsu API Intune SCEP do pobrania i użycia w rozwiązaniach. Użyj tego interfejsu API z serwerami SCEP innych firm, aby uruchomić niestandardową weryfikację wyzwań względem Intune, zanim protokół SCEP aprowizuje certyfikat na urządzeniu.

Integracja z rozwiązaniem do zarządzania Intune SCEP zawiera więcej szczegółów na temat korzystania z interfejsu API, jego metod i testowania utworzonego rozwiązania.

Część 2 — Twórca aplikacji i profilu

Za pomocą aplikacji Microsoft Entra można delegować prawa do Intune do obsługi żądań SCEP pochodzących z urządzeń. Aplikacja Microsoft Entra zawiera wartości identyfikatora aplikacji i klucza uwierzytelniania, które są używane w rozwiązaniu interfejsu API tworzonym przez dewelopera. Następnie administratorzy tworzą i wdrażają profile certyfikatów SCEP przy użyciu Intune i mogą wyświetlać raporty dotyczące stanu wdrożenia na urządzeniach.

Ten artykuł zawiera omówienie tej funkcji z perspektywy administratora, w tym tworzenie aplikacji Microsoft Entra.

Omówienie

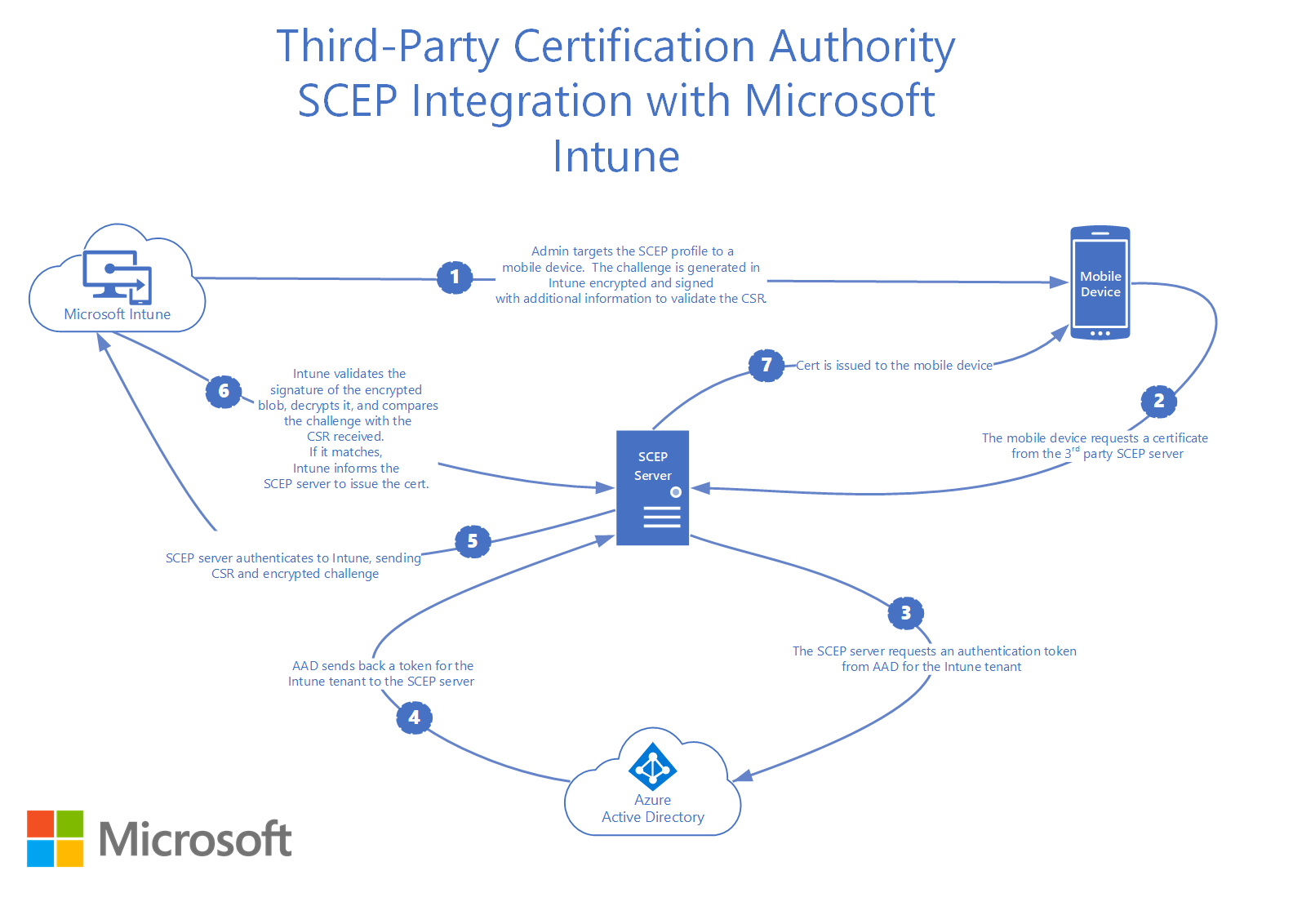

Poniższe kroki zawierają omówienie używania protokołu SCEP dla certyfikatów w Intune:

- W Intune administrator tworzy profil certyfikatu SCEP, a następnie kieruje profil do użytkowników lub urządzeń.

- Urządzenie jest zaewidencjonowane w celu Intune.

- Intune tworzy unikatowe wyzwanie SCEP. Dodaje również dodatkowe informacje o sprawdzaniu integralności, takie jak oczekiwany temat i sieć SAN.

- Intune szyfruje i podpisuje zarówno informacje o wyzwaniu, jak i sprawdzaniu integralności, a następnie wysyła te informacje do urządzenia za pomocą żądania SCEP.

- Urządzenie generuje żądanie podpisania certyfikatu (CSR) i parę kluczy publicznych/prywatnych na urządzeniu na podstawie profilu certyfikatu SCEP wypychanego z Intune.

- Żądanie CSR i zaszyfrowane/podpisane są wysyłane do punktu końcowego serwera SCEP innej firmy.

- Serwer SCEP wysyła csr i wyzwanie do Intune. Intune następnie weryfikuje podpis, odszyfrowuje ładunek i porównuje plik CSR z informacjami o sprawdzaniu integralności.

- Intune wysyła odpowiedź do serwera SCEP i określa, czy weryfikacja wyzwania zakończyła się pomyślnie, czy nie.

- Jeśli wyzwanie zostanie pomyślnie zweryfikowane, serwer SCEP wystawia certyfikat do urządzenia.

Na poniższym diagramie przedstawiono szczegółowy przepływ integracji protokołu SCEP innej firmy z Intune:

Konfigurowanie integracji urzędu certyfikacji innej firmy

Weryfikowanie urzędu certyfikacji innej firmy

Przed zintegrowaniem urzędów certyfikacji innych firm z Intune upewnij się, że używany urząd certyfikacji obsługuje Intune. Partnerzy urzędu certyfikacji innych firm (w tym artykule) zawierają listę. Aby uzyskać więcej informacji, możesz również zapoznać się ze wskazówkami urzędu certyfikacji. Urząd certyfikacji może zawierać instrukcje dotyczące konfiguracji specyficzne dla ich implementacji.

Uwaga

Aby obsługiwać następujące urządzenia, urząd certyfikacji musi obsługiwać używanie adresu URL PROTOKOŁU HTTPS podczas konfigurowania, należy skonfigurować adres URL protokołu HTTPS podczas konfigurowania adresów URL serwera SCEP dla profilu certyfikatu SCEP:

- Administratora urządzenia z systemem Android

- Właściciel urządzenia z systemem Android Enterprise

- Profil służbowy należący do firmy w systemie Android Enterprise

- Profil służbowy należący do użytkownika systemu Android Enterprise

Autoryzowanie komunikacji między urzędem certyfikacji i Intune

Aby umożliwić serwerowi SCEP innej firmy uruchamianie weryfikacji niestandardowych wyzwań przy użyciu Intune, utwórz aplikację w Tożsamość Microsoft Entra. Ta aplikacja zapewnia delegowane prawa do Intune w celu weryfikowania żądań SCEP.

Upewnij się, że masz wymagane uprawnienia do rejestrowania aplikacji Microsoft Entra. Zobacz Sekcję Wymagane uprawnienia w dokumentacji Microsoft Entra.

Twórca aplikacji w Tożsamość Microsoft Entra

W Azure Portal przejdź do Tożsamość Microsoft Entra>Rejestracje aplikacji, a następnie wybierz pozycję Nowa rejestracja.

Na stronie Rejestrowanie aplikacji określ następujące szczegóły:

- W sekcji Nazwa wprowadź zrozumiałą nazwę aplikacji.

- W sekcji Obsługiwane typy kont wybierz pozycję Konta w dowolnym katalogu organizacyjnym.

- W polu Identyfikator URI przekierowania pozostaw wartość domyślną Sieci Web, a następnie określ adres URL logowania dla serwera SCEP innej firmy.

Wybierz pozycję Zarejestruj , aby utworzyć aplikację i otworzyć stronę Przegląd dla nowej aplikacji.

Na stronie Przegląd aplikacji skopiuj wartość identyfikatora aplikacji (klienta) i zarejestruj ją do późniejszego użycia. Ta wartość będzie potrzebna później.

W okienku nawigacji aplikacji przejdź do pozycji Certyfikaty & wpisów tajnych w obszarze Zarządzanie. Wybierz przycisk Nowy klucz tajny klienta . Wprowadź wartość w polu Opis, wybierz dowolną opcję w polu Wygasa, a następnie wybierz pozycję Dodaj , aby wygenerować wartość klucza tajnego klienta.

Ważna

Przed opuszczeniem tej strony skopiuj wartość klucza tajnego klienta i zarejestruj ją do późniejszego użycia z implementacją urzędu certyfikacji innej firmy. Ta wartość nie jest ponownie wyświetlana. Zapoznaj się ze wskazówkami dla urzędu certyfikacji innej firmy dotyczącymi sposobu skonfigurowania identyfikatora aplikacji, klucza uwierzytelniania i identyfikatora dzierżawy.

Zarejestruj swój identyfikator dzierżawy. Identyfikator dzierżawy to tekst domeny po zalogowaniu się @ na koncie. Jeśli na przykład twoje konto to admin@name.onmicrosoft.com, identyfikator dzierżawy jest name.onmicrosoft.com.

W okienku nawigacji aplikacji przejdź do pozycji Uprawnienia interfejsu API, które znajdują się w obszarze Zarządzanie. Dodasz dwa oddzielne uprawnienia aplikacji:

Wybierz pozycję Dodaj uprawnienie:

- Na stronie Żądanie uprawnień interfejsu API wybierz pozycję Intune, a następnie wybierz pozycję Uprawnienia aplikacji.

- Zaznacz pole wyboru scep_challenge_provider (weryfikacja wyzwania SCEP).

- Wybierz pozycję Dodaj uprawnienia, aby zapisać tę konfigurację.

Ponownie wybierz pozycję Dodaj uprawnienie .

- Na stronie Żądanie uprawnień interfejsu API wybierz pozycjęUprawnienia aplikacjiprogramu Microsoft Graph>.

- Rozwiń pozycję Aplikacja i zaznacz pole wyboru Application.Read.All (Odczyt wszystkich aplikacji).

- Wybierz pozycję Dodaj uprawnienia, aby zapisać tę konfigurację.

Pozostań na stronie uprawnienia interfejsu API i wybierz pozycję Udziel zgody administratora dla<dzierżawy>, a następnie wybierz pozycję Tak.

Proces rejestracji aplikacji w Tożsamość Microsoft Entra został ukończony.

Konfigurowanie i wdrażanie profilu certyfikatu SCEP

Jako administrator utwórz profil certyfikatu SCEP przeznaczony dla użytkowników lub urządzeń. Następnie przypisz profil.

Usuwanie certyfikatów

Po wyrejestrowanie lub wyczyszczenie urządzenia certyfikaty zostaną usunięte. Certyfikaty nie są odwoływane.

Partnerzy urzędu certyfikacji innych firm

Następujące urzędy certyfikacji innych firm obsługują Intune:

- Grupa Cogito

- Digicert

- EasyScep

- EJBCA

- Powierzyć

- EverTrust

- Globalsign

- HID Global

- IDnomic

- Keyfactor, polecenie

- KeyTalk

- Keytos

- Menedżer certyfikatów Nexus

- SCEPman

- Sectigo

- SecureW2

- Splashtop

- Venafi

Jeśli jesteś urzędem certyfikacji innej firmy zainteresowanym integracją produktu z Intune, zapoznaj się ze wskazówkami dotyczącymi interfejsu API:

- repozytorium GitHub interfejsu API Intune SCEP

- Intune wskazówki dotyczące interfejsu API protokołu SCEP dla urzędów certyfikacji innych firm

Zobacz też

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla