Włączanie łącznika usługi Mobile Threat Defense w Intune

Podczas konfigurowania usługi Mobile Threat Defense (MTD) należy utworzyć zasady klasyfikowania zagrożeń w konsoli partnera usługi Mobile Threat Defense i utworzyć powiązane zasady zgodności urządzeń w Microsoft Intune. Jeśli łącznik Intune został już skonfigurowany w konsoli partnera USŁUGI MTD, możesz teraz włączyć połączenie MTD dla aplikacji partnera MTD.

Dotyczy:

Aby włączyć łącznik usługi Mobile Threat Defense

Zaloguj się do centrum administracyjnego Microsoft Intune.

Wybierz pozycję Administracja dzierżawą>Łączniki i tokeny>Mobile Threat Defense. Aby skonfigurować integrację z dostawcą usługi Mobile Threat Defense innej firmy, musisz być Microsoft Entra administrator globalny lub mieć przypisaną wbudowaną rolę administratora programu Endpoint Security Manager dla Intune. Możesz również użyć roli niestandardowej, która zawiera uprawnienie Mobile Threat Defense w Intune.

W okienku Mobile Threat Defense wybierz pozycję Dodaj.

Aby skonfigurować łącznik usługi Mobile Threat Defense, wybierz rozwiązanie partnera MTD z listy rozwijanej.

Uwaga

Od wersji usługi Intune z sierpnia 2023 r. (2308) klasyczne zasady dostępu warunkowego nie są już tworzone dla łącznika Ochrona punktu końcowego w usłudze Microsoft Defender. Od kwietnia 2024 r. Intune wersji usługi (2404) klasyczne zasady urzędu certyfikacji nie są już potrzebne dla łączników usługi Mobile Threat Defense innych firm. Jeśli dzierżawa ma klasyczne zasady urzędu certyfikacji, które zostały wcześniej utworzone na potrzeby integracji z łącznikami usługi Mobile Threat Defense Ochrona punktu końcowego w usłudze Microsoft Defender lub innej firmy, można je usunąć.

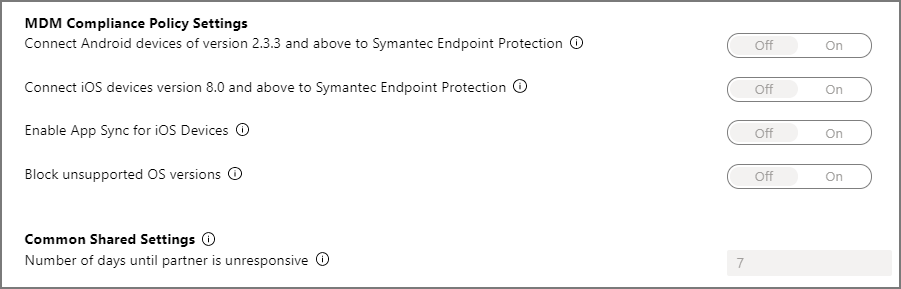

Włącz opcje przełącznika zgodnie z wymaganiami organizacji. Opcje przełącznika, które są widoczne, mogą się różnić w zależności od partnera MTD. Na przykład na poniższej ilustracji przedstawiono dostępne opcje dostępne dla programu Symantec Endpoint Protection:

Opcje przełączania usługi Mobile Threat Defense

Uwaga

Upewnij się, że urząd MDM dzierżawy jest ustawiony na Intune, aby wyświetlić pełną listę opcji przełączania.

Dostępne opcje łączników są podzielone na trzy kategorie. Jeśli partner nie obsługuje kategorii, ta kategoria nie jest dostępna:

- Ocena zasad zgodności

- ocena zasad Ochrona aplikacji

- Ustawienia udostępnione

Włącz przełączniki dla tych opcji, których wymaga organizacja.

Ocena zasad zgodności

Połącz obsługiwane wersje wersji urządzeń <z systemem Android i nowsze> z <nazwą> partnera USŁUGI MTD: po włączeniu tej opcji zasady zgodności przy użyciu reguły Poziom zagrożenia urządzenia dla urządzeń z systemem Android (w obsługiwanych wersjach systemu operacyjnego) oceniają urządzenia, w tym dane z tego łącznika.

Połącz obsługiwane wersje urządzeń< z systemem iOS/iPadOS lub nowszym> z <nazwą> partnera USŁUGI MTD: po włączeniu tej opcji zasady zgodności przy użyciu reguły poziomu zagrożenia urządzenia dla urządzeń z systemem iOS/iPadOS (w obsługiwanych wersjach systemu operacyjnego) oceniają urządzenia, w tym dane z tego łącznika.

Włącz synchronizację aplikacji dla urządzeń z systemem iOS: umożliwia temu partnerowi usługi Mobile Threat Defense żądanie metadanych aplikacji systemu iOS z Intune do użycia do celów analizy zagrożeń. To urządzenie z systemem iOS musi być urządzeniem zarejestrowanym w usłudze MDM i udostępniać zaktualizowane dane aplikacji podczas ewidencjonowania urządzenia. Standardowe częstotliwości zaewidencjonowania zasad Intune można znaleźć w artykule Czasy cyklu odświeżania.

Uwaga

Dane usługi App Sync są wysyłane do partnerów usługi Mobile Threat Defense w odstępach czasu na podstawie ewidencjonowania urządzenia i nie należy ich mylić z interwałem odświeżania raportu Odnalezione aplikacje.

Wysyłanie pełnych danych spisu aplikacji na urządzeniach osobistych z systemem iOS/iPadOS: to ustawienie kontroluje dane spisu aplikacji, które Intune udostępniane temu partnerowi usługi Mobile Threat Defense. Dane są udostępniane, gdy partner synchronizuje dane aplikacji i żąda listy spisu aplikacji.

Wybierz jedną z następujących opcji:

- Włączone — umożliwia temu partnerowi usługi Mobile Threat Defense żądanie listy aplikacji dla systemu iOS/iPadOS z Intune dla urządzeń osobistych z systemem iOS/iPadOS. Ta lista obejmuje aplikacje niezarządzane (aplikacje nie wdrożone za pośrednictwem Intune) oraz aplikacje, które zostały wdrożone za pośrednictwem Intune.

- Wyłączone — dane dotyczące niezarządzanych aplikacji nie są udostępniane partnerowi. Intune udostępnia dane dla aplikacji wdrożonych za pośrednictwem Intune.

To ustawienie nie ma wpływu na urządzenia firmowe. W przypadku urządzeń firmowych Intune wysyła dane dotyczące aplikacji zarządzanych i niezarządzanych na żądanie tego dostawcy usługi MTD.

Blokuj nieobsługiwane wersje systemu operacyjnego: blokuj, jeśli na urządzeniu działa system operacyjny mniejszy niż minimalna obsługiwana wersja. Szczegóły minimalnej obsługiwanej wersji zostaną udostępnione w dokumentacji dostawcy usługi Mobile Threat Defense.

ocena zasad Ochrona aplikacji

Połącz urządzenia z systemem Android z <obsługiwanymi wersjami> z nazwą> partnera USŁUGI MTD w celu< oceny zasad ochrony aplikacji: po włączeniu tej opcji zasady ochrony aplikacji przy użyciu reguły "Maksymalny dozwolony poziom zagrożenia" oceniają urządzenia, w tym dane z tego łącznika.

Połącz obsługiwane wersje> wersji urządzeń< z systemem iOS z nazwą> partnera MTD w celu< oceny zasad ochrony aplikacji: po włączeniu tej opcji zasady ochrony aplikacji przy użyciu reguły "Maksymalny dozwolony poziom zagrożenia" oceniają urządzenia, w tym dane z tego łącznika.

Aby dowiedzieć się więcej na temat korzystania z łączników usługi Mobile Threat Defense na potrzeby oceny zasad ochrony aplikacji Intune, zobacz Konfigurowanie usługi Mobile Threat Defense dla niezarejestrowanych urządzeń.

Ustawienia udostępnione

- Liczba dni, po których partner otrzyma stan „brak odpowiedzi”: liczba dni braku aktywności, zanim usługa Intune uzna partnera za nieodpowiadającego z powodu utraty połączenia. Usługa Intune ignoruje stan zgodności dla partnerów MTD w stanie „brak odpowiedzi”.

Ważna

Jeśli to możliwe, zalecamy dodanie i przypisanie aplikacji MTD przed utworzeniem zasad zgodności urządzeń i dostępu warunkowego. Pomaga to zapewnić, że aplikacja MTD jest gotowa i dostępna dla użytkowników końcowych do zainstalowania przed uzyskaniem dostępu do poczty e-mail lub innych zasobów firmy.

Porada

W okienku usługi Mobile Threat Defense wyświetlany jest stan połączenia i czas ostatniej synchronizacji między usługą Intune a partnerem usługi MTD.

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla