Rozwiązywanie problemów z wdrażaniem certyfikatów PKCS w Intune

Ten artykuł zawiera wskazówki dotyczące rozwiązywania kilku typowych problemów podczas wdrażania certyfikatów PKCS (Public Key Cryptography Standards) w Microsoft Intune. Przed rozpoczęciem rozwiązywania problemów upewnij się, że wykonano następujące zadania, jak wyjaśniono w artykule Konfigurowanie i używanie certyfikatów PKCS z Intune:

- Zapoznaj się z wymaganiami dotyczącymi korzystania z profilów certyfikatów PKCS.

- Wyeksportuj certyfikat główny z urzędu certyfikacji przedsiębiorstwa.

- Skonfiguruj szablony certyfikatów w urzędzie certyfikacji.

- Zainstaluj i skonfiguruj łącznik certyfikatów Intune.

- Utwórz i wdróż profil zaufanego certyfikatu, aby wdrożyć certyfikat główny.

- Tworzenie i wdrażanie profilu certyfikatu PKCS.

Najczęstszym źródłem problemów dla profilów certyfikatów PKCS jest konfiguracja profilu certyfikatu PKCS. Przejrzyj konfigurację profilów i wyszukaj literówki w nazwach serwerów lub w pełni kwalifikowanych nazwach domen (FQDN) i upewnij się, że urząd certyfikacji i nazwa urzędu certyfikacji są poprawne.

- Urząd certyfikacji: wewnętrzna nazwa FQDN komputera urzędu certyfikacji. Na przykład server1.domain.local.

- Nazwa urzędu certyfikacji: nazwa urzędu certyfikacji wyświetlana w mmc urzędu certyfikacji. Zapoznaj się z obszarem Urząd certyfikacji (lokalny)

Aby potwierdzić poprawną nazwę urzędu certyfikacji i nazwy urzędu certyfikacji, można użyć programu wiersza polecenia certutil w urzędzie certyfikacji.

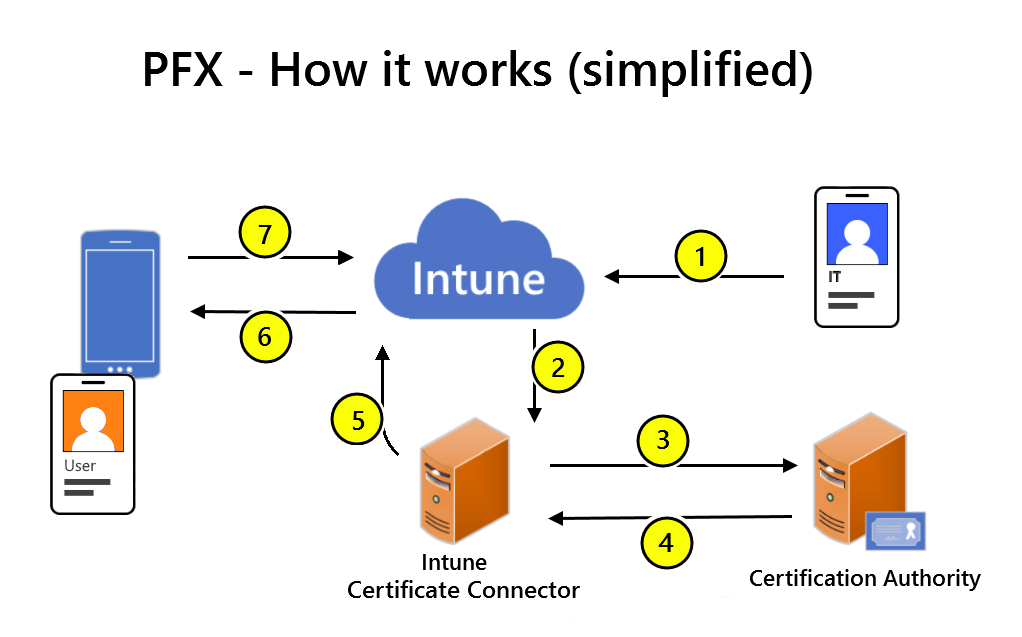

Omówienie komunikacji PKCS

Poniższa grafika zawiera podstawowe omówienie procesu wdrażania certyfikatu PKCS w Intune.

- Administracja tworzy profil certyfikatu PKCS w Intune.

- Usługa Intune żąda, aby lokalny łącznik certyfikatów Intune utworzył nowy certyfikat dla użytkownika.

- Łącznik certyfikatów Intune wysyła obiekt blob PFX i żądanie do urzędu Microsoft Certification.

- Urząd certyfikacji wystawia i wysyła certyfikat użytkownika PFX z powrotem do łącznika certyfikatów Intune.

- Łącznik certyfikatów Intune przekazuje zaszyfrowany certyfikat użytkownika PFX do Intune.

- Intune odszyfrowuje certyfikat użytkownika PFX i ponownie szyfruje urządzenie przy użyciu certyfikatu Zarządzanie urządzeniami. Intune następnie wysyła certyfikat użytkownika PFX do urządzenia.

- Urządzenie zgłasza stan certyfikatu do Intune.

Pliki dziennika

Aby zidentyfikować problemy dotyczące przepływu pracy aprowizacji komunikacji i certyfikatów, przejrzyj pliki dziennika zarówno z infrastruktury serwera, jak i z urządzeń. Późniejsze sekcje dotyczące rozwiązywania problemów z profilami certyfikatów PKCS dotyczą plików dziennika, do których odwołuje się ta sekcja.

Dzienniki urządzeń zależą od platformy urządzenia:

Dzienniki dla infrastruktury lokalnej

Infrastruktura lokalna, która obsługuje korzystanie z profilów certyfikatów PKCS na potrzeby wdrożeń certyfikatów, obejmuje łącznik certyfikatów Microsoft Intune i urząd certyfikacji.

Pliki dziennika dla tych ról obejmują Podgląd zdarzeń systemu Windows, konsole certyfikatów i różne pliki dziennika specyficzne dla łącznika certyfikatów Intune lub inne role i operacje, które są częścią infrastruktury lokalnej.

NDESConnector_date_time.svclog:

Ten dziennik przedstawia komunikację z łącznika certyfikatów Microsoft Intune do usługi w chmurze Intune. Aby wyświetlić ten plik dziennika, możesz użyć narzędzia Przeglądarka śledzenia usługi .

Powiązany klucz rejestru: HKLM\SW\Microsoft\MicrosoftIntune\NDESConnector\ConnectionStatus

Lokalizacja: na serwerze hostującym łącznik certyfikatów Intune %program_files%\Microsoft intune\ndesconnectorsvc\logs\logs

Dziennik aplikacji systemu Windows:

Lokalizacja: na serwerze hostującym łącznik certyfikatów Intune: Uruchom plik eventvwr.msc, aby otworzyć system Windows Podgląd zdarzeń

Dzienniki dla urządzeń z systemem Android

W przypadku urządzeń z systemem Android użyj pliku dziennika aplikacji systemu Android Portal firmy, OMADM.log. Przed zebraniem i przejrzeniem dzienników upewnij się, że włączono pełne rejestrowanie , a następnie odtwórz problem.

Aby zebrać pliki OMADM.logs z urządzenia, zobacz Przekazywanie i wysyłanie dzienników pocztą e-mail przy użyciu kabla USB.

Możesz również przekazać dzienniki i wysłać je pocztą e-mail do pomocy technicznej.

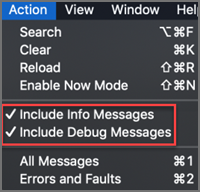

Dzienniki dla urządzeń z systemami iOS i iPadOS

W przypadku urządzeń z systemem iOS/iPadOS używasz dzienników debugowania i kodu Xcode uruchamianych na komputerze Mac:

Połącz urządzenie z systemem iOS/iPadOS z komputerem Mac, a następnie przejdź do pozycji Narzędzia aplikacji>, aby otworzyć aplikację konsolową.

W obszarze Akcja wybierz pozycję Dołącz komunikaty informacji i Dołącz komunikaty debugowania.

Odtwórz problem, a następnie zapisz dzienniki w pliku tekstowym:

- Wybierz pozycję Edytuj>Wybierz wszystko , aby wybrać wszystkie komunikaty na bieżącym ekranie, a następnie wybierz pozycję Edytuj>kopię , aby skopiować komunikaty do schowka.

- Otwórz aplikację TextEdit, wklej skopiowane dzienniki do nowego pliku tekstowego, a następnie zapisz plik.

Dziennik Portal firmy dla urządzeń z systemem iOS i iPadOS nie zawiera informacji o profilach certyfikatów PKCS.

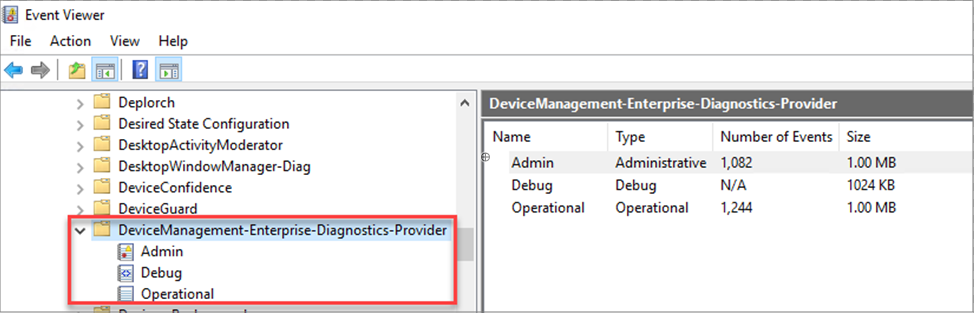

Dzienniki dla urządzeń z systemem Windows

W przypadku urządzeń z systemem Windows użyj dzienników zdarzeń systemu Windows, aby zdiagnozować problemy z rejestracją lub zarządzaniem urządzeniami dla urządzeń zarządzanych za pomocą Intune.

Na urządzeniu otwórz dzienniki aplikacjii usług> Podgląd zdarzeń >Microsoft>Windows>DeviceManagement-Enterprise-Diagnostics-Provider

Wykluczenia programu antywirusowego

Rozważ dodanie wykluczeń programu antywirusowego na serwerach, które hostują łącznik certyfikatów Intune, gdy:

- Żądania certyfikatów docierają do serwera lub łącznika certyfikatów Intune, ale nie są pomyślnie przetwarzane

- Certyfikaty są wystawiane powoli

Poniżej przedstawiono przykłady lokalizacji, które można wykluczyć:

- %program_files%\Microsoft Intune\PfxRequest

- %program_files%\Microsoft Intune\CertificateRequestStatus

- %program_files%\Microsoft Intune\CertificateRevocationStatus

Typowe błędy

Następujące typowe błędy zostały rozwiązane w następującej sekcji:

- Serwer RPC jest niedostępny 0x800706ba

- Nie można znaleźć serwera zasad rejestracji 0x80094015

- Przesyłanie jest oczekujące

- Parametr jest niepoprawny 0x80070057

- Odmowa przez moduł zasad

- Profil certyfikatu zablokowany jako oczekujący

- Błąd —2146875374 CERTSRV_E_SUBJECT_EMAIL_REQUIRED

Serwer RPC jest niedostępny 0x800706ba

Podczas wdrażania PFX zaufany certyfikat główny jest wyświetlany na urządzeniu, ale certyfikat PFX nie jest wyświetlany na urządzeniu. Plik dziennika NDESConnector_date_time.svclog zawiera ciąg Serwer RPC jest niedostępny. 0x800706ba, jak pokazano w pierwszym wierszu następującego przykładu:

IssuePfx - COMException: System.Runtime.InteropServices.COMException (0x800706BA): CCertRequest::Submit: The RPC server is unavailable. 0x800706ba (WIN32: 1722 RPC_S_SERVER_UNAVAILABLE)

IssuePfx -Generic Exception: System.ArgumentException: CCertRequest::Submit: The parameter is incorrect. 0x80070057 (WIN32: 87 ERROR_INVALID_PARAMETER)

IssuePfx - COMException: System.Runtime.InteropServices.COMException (0x80094800): The requested certificate template is not supported by this CA. (Exception from HRESULT: 0x80094800)

Przyczyna 1 — Nieprawidłowa konfiguracja urzędu certyfikacji w Intune

Ten problem może wystąpić, gdy profil certyfikatu PKCS określa niewłaściwy serwer lub zawiera błędy pisowni dla nazwy lub nazwy FQDN urzędu certyfikacji. Urząd certyfikacji jest określony w następujących właściwościach profilu:

- Urząd certyfikacji

- Nazwa urzędu certyfikacji

Rozwiązanie:

Przejrzyj następujące ustawienia i napraw, jeśli są one nieprawidłowe:

- Właściwość Urząd certyfikacji wyświetla wewnętrzną nazwę FQDN serwera urzędu certyfikacji.

- Właściwość Nazwa urzędu certyfikacji wyświetla nazwę urzędu certyfikacji.

Przyczyna 2 — urząd certyfikacji nie obsługuje odnawiania certyfikatów dla żądań podpisanych przez poprzednie certyfikaty urzędu certyfikacji

Jeśli nazwa FQDN urzędu certyfikacji i nazwa są poprawne w profilu certyfikatu PKCS, przejrzyj dziennik aplikacji systemu Windows znajdujący się na serwerze urzędu certyfikacji. Poszukaj identyfikatora zdarzenia 128 podobnego do następującego przykładu:

Log Name: Application:

Source: Microsoft-Windows-CertificationAuthority

Event ID: 128

Level: Warning

Details:

An Authority Key Identifier was passed as part of the certificate request 2268. This feature has not been enabled. To enable specifying a CA key for certificate signing, run: "certutil -setreg ca\UseDefinedCACertInRequest 1" and then restart the service.

Po odnowieniu certyfikatu urzędu certyfikacji musi on podpisać certyfikat podpisywania odpowiedzi protokołu OCSP (Online Certificate Status Protocol). Podpisywanie umożliwia certyfikatowi podpisywania odpowiedzi OCSP weryfikowanie innych certyfikatów przez sprawdzenie stanu odwołania. To podpisywanie nie jest domyślnie włączone.

Rozwiązanie:

Wymuś ręczne podpisanie certyfikatu:

- Na serwerze urzędu certyfikacji otwórz wiersz polecenia z podwyższonym poziomem uprawnień i uruchom następujące polecenie: certutil -setreg ca\UseDefinedCACertInRequest 1

- Uruchom ponownie usługę usług certyfikatów.

Po ponownym uruchomieniu usługi usług certyfikatów urządzenia mogą odbierać certyfikaty.

Nie można znaleźć serwera zasad rejestracji 0x80094015

Nie można znaleźć serwera zasad rejestracji ani 0x80094015, jak pokazano w poniższym przykładzie:

IssuePfx - COMException: System.Runtime.InteropServices.COMException (0x80094015): An enrollment policy server cannot be located. (Exception from HRESULT: 0x80094015)

Przyczyna — nazwa serwera zasad rejestracji certyfikatów

Ten problem występuje, jeśli komputer hostujący łącznik certyfikatów Intune nie może zlokalizować serwera zasad rejestracji certyfikatów.

Rozwiązanie:

Ręcznie skonfiguruj nazwę serwera zasad rejestracji certyfikatów na komputerze hostującym łącznik certyfikatów Intune. Aby skonfigurować nazwę, użyj polecenia cmdlet Add-CertificateEnrollmentPolicyServer programu PowerShell.

Przesyłanie jest oczekujące

Po wdrożeniu profilu certyfikatu PKCS na urządzeniach przenośnych certyfikaty nie są nabyte, a dziennik NDESConnector_date_time.svclog zawiera ciąg Oczekiwanie na przesłanie, jak pokazano w poniższym przykładzie:

IssuePfx - The submission is pending: Taken Under Submission

IssuePfx -Generic Exception: System.InvalidOperationException: IssuePfx - The submission is pending

Ponadto na serwerze urzędu certyfikacji żądanie PFX jest widoczne w folderze Oczekujące żądania :

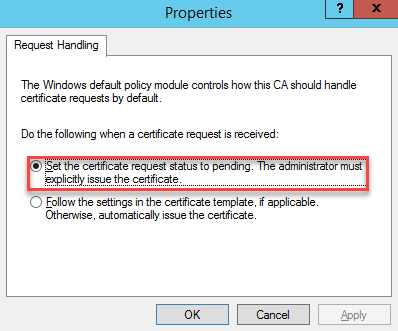

Przyczyna — nieprawidłowa konfiguracja obsługi żądań

Ten problem występuje, jeśli opcja Ustaw stan żądania na oczekujące. Administrator musi jawnie wystawić certyfikat został wybrany w oknie dialogowymWłaściwościmodułu>właściwości> urzędu certyfikacji.

Rozwiązanie:

Edytuj właściwości modułu zasad, aby ustawić: w razie potrzeby postępuj zgodnie z ustawieniami w szablonie certyfikatu. W przeciwnym razie automatycznie wystawiaj certyfikat.

Parametr jest niepoprawny 0x80070057

Po pomyślnym zainstalowaniu i skonfigurowaniu łącznika certyfikatów Intune urządzenia nie otrzymują certyfikatów PKCS, a dziennik NDESConnector_date_time.svclog zawiera ciąg Parametr jest niepoprawny. 0x80070057, jak pokazano w poniższym przykładzie:

CCertRequest::Submit: The parameter is incorrect. 0x80070057 (WIN32: 87 ERROR_INVALID_PARAMETER)

Przyczyna — konfiguracja profilu PKCS

Ten problem występuje, jeśli profil PKCS w Intune jest nieprawidłowo skonfigurowany. Poniżej przedstawiono typowe błędy konfiguracji:

- Profil zawiera nieprawidłową nazwę urzędu certyfikacji.

- Alternatywna nazwa podmiotu (SAN) jest skonfigurowana pod kątem adresu e-mail, ale docelowy użytkownik nie ma jeszcze prawidłowego adresu e-mail. Ta kombinacja powoduje wartość null dla sieci SAN, która jest nieprawidłowa.

Rozwiązanie:

Sprawdź następujące konfiguracje profilu PKCS, a następnie poczekaj na odświeżenie zasad na urządzeniu:

- Skonfigurowano przy użyciu nazwy urzędu certyfikacji

- Przypisane do odpowiedniej grupy użytkowników

- Użytkownicy w grupie mają prawidłowe adresy e-mail

Aby uzyskać więcej informacji, zobacz Konfigurowanie i używanie certyfikatów PKCS z Intune.

Odmowa przez moduł zasad

Gdy urządzenia odbierają zaufany certyfikat główny, ale nie otrzymują certyfikatu PFX, a dziennik NDESConnector_date_time.svclog zawiera ciąg Przesyłanie nie powiodło się: Odmowa przez moduł zasad, jak pokazano w poniższym przykładzie:

IssuePfx - The submission failed: Denied by Policy Module

IssuePfx -Generic Exception: System.InvalidOperationException: IssuePfx - The submission failed

at Microsoft.Management.Services.NdesConnector.MicrosoftCA.GetCertificate(PfxRequestDataStorage pfxRequestData, String containerName, String& certificate, String& password)

Issuing Pfx certificate for Device ID <Device ID> failed

Przyczyna — uprawnienia konta komputera do szablonu certyfikatu

Ten problem występuje, gdy konto komputera serwera hostującego łącznik certyfikatów Intune nie ma uprawnień do szablonu certyfikatu.

Rozwiązanie:

- Zaloguj się do urzędu certyfikacji przedsiębiorstwa przy użyciu konta z uprawnieniami administracyjnymi.

- Otwórz konsolę Urząd certyfikacji , kliknij prawym przyciskiem myszy pozycję Szablony certyfikatów i wybierz pozycję Zarządzaj.

- Znajdź szablon certyfikatu i otwórz okno dialogowe Właściwości szablonu.

- Wybierz kartę Zabezpieczenia i dodaj konto komputera dla serwera, na którym zainstalowano łącznik certyfikatów Microsoft Intune. Przyznaj temu kontu uprawnienia odczytu i rejestracji .

- Wybierz pozycję Zastosuj>OK , aby zapisać szablon certyfikatu, a następnie zamknij konsolę Szablony certyfikatów .

- W konsoli Urząd certyfikacji kliknij prawym przyciskiem myszy pozycję Szablony certyfikatów>Nowy>szablon certyfikatu do wystawienia.

- Wybierz zmodyfikowany szablon, a następnie kliknij przycisk OK.

Aby uzyskać więcej informacji, zobacz Konfigurowanie szablonów certyfikatów w urzędzie certyfikacji.

Profil certyfikatu zablokowany jako oczekujący

W centrum administracyjnym Microsoft Intune nie można wdrożyć profilów certyfikatów PKCS ze stanem Oczekujące. Nie ma żadnych oczywistych błędów w pliku dziennika NDESConnector_date_time.svclog. Ponieważ przyczyna tego problemu nie jest wyraźnie zidentyfikowana w dziennikach, przejmij następujące przyczyny.

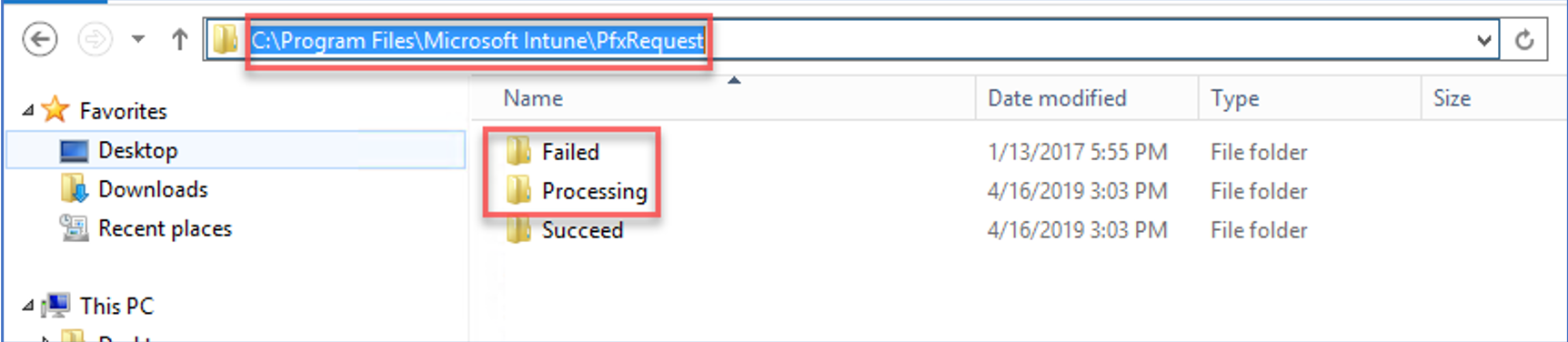

Przyczyna 1 — nieprzetworzone pliki żądań

Przejrzyj pliki żądań pod kątem błędów, które wskazują, dlaczego nie udało się ich przetworzyć.

Na serwerze hostującym łącznik certyfikatów Intune użyj Eksplorator plików, aby przejść do folderu %programfiles%\Microsoft Intune\PfxRequest.

Przejrzyj pliki w folderach Niepowodzenie i Przetwarzanie przy użyciu ulubionego edytora tekstów.

W tych plikach poszukaj wpisów, które wskazują błędy lub sugerują problemy. Korzystając z wyszukiwania internetowego, wyszukaj komunikaty o błędach, aby uzyskać wskazówki dotyczące przyczyny niepowodzenia przetwarzania żądania i rozwiązania tych problemów.

Przyczyna 2 — błędna konfiguracja profilu certyfikatu PKCS

Jeśli nie znajdziesz plików żądań w folderach Niepowodzenie, Przetwarzanie lub Powodzenie , przyczyną może być to, że nieprawidłowy certyfikat jest skojarzony z profilem certyfikatu PKCS. Na przykład podrzędny urząd certyfikacji jest skojarzony z profilem lub używany jest nieprawidłowy certyfikat główny.

Rozwiązanie:

- Przejrzyj profil zaufanego certyfikatu, aby upewnić się, że wdrożono certyfikat główny z urzędu certyfikacji przedsiębiorstwa na urządzeniach.

- Przejrzyj profil certyfikatu PKCS, aby upewnić się, że odwołuje się on do poprawnego urzędu certyfikacji, typu certyfikatu i profilu zaufanego certyfikatu, który wdraża certyfikat główny na urządzeniach.

Aby uzyskać więcej informacji, zobacz Używanie certyfikatów do uwierzytelniania w Microsoft Intune.

Błąd —2146875374 CERTSRV_E_SUBJECT_EMAIL_REQUIRED

Nie można wdrożyć certyfikatów PKCS, a konsola certyfikatów w urzędzie wystawiającym certyfikaty wyświetla komunikat z ciągiem -2146875374 CERTSRV_E_SUBJECT_EMAIL_REQUIRED, jak pokazano w poniższym przykładzie:

Active Directory Certificate Services denied request abc123 because The Email name is unavailable and cannot be added to the Subject or Subject Alternate name. 0x80094812 (-2146875374 CERTSRV_E_SUBJECT_EMAIL_REQUIRED). The request was for CN=" Common Name". Additional information: Denied by Policy Module".

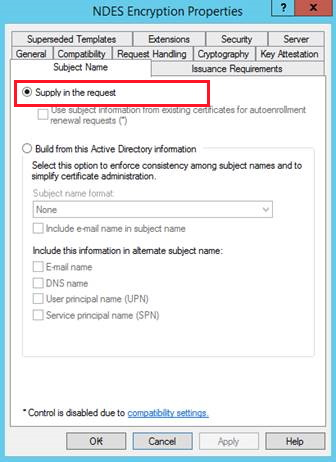

Przyczyna — "Podaj w żądaniu" jest nieprawidłowo skonfigurowany

Ten problem występuje, jeśli opcja Podaj w żądaniu nie jest włączona na karcie Nazwa podmiotu w oknie dialogowym Właściwości szablonu certyfikatu.

Rozwiązanie:

Edytuj szablon, aby rozwiązać problem z konfiguracją:

- Zaloguj się do urzędu certyfikacji przedsiębiorstwa przy użyciu konta z uprawnieniami administracyjnymi.

- Otwórz konsolę Urząd certyfikacji , kliknij prawym przyciskiem myszy pozycję Szablony certyfikatów i wybierz pozycję Zarządzaj.

- Otwórz okno dialogowe Właściwości szablonu certyfikatu.

- Na karcie Nazwa podmiotu wybierz pozycję Podaj w żądaniu.

- Wybierz przycisk OK , aby zapisać szablon certyfikatu, a następnie zamknij konsolę Szablony certyfikatów .

- W konsoli Urzędu certyfikacji i kliknij prawym przyciskiem myszy pozycję Szablony>Nowy>szablon certyfikatu do wystawienia.

- Wybierz zmodyfikowany szablon, a następnie wybierz przycisk OK.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla