Konfigurowanie Ochrona punktu końcowego w usłudze Microsoft Defender na sygnałach ryzyka systemu Android przy użyciu zasad ochrony aplikacji (MAM)

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Android, który już chroni użytkowników przedsiębiorstwa w scenariuszach usługi Mobile Zarządzanie urządzeniami (MDM), teraz rozszerza obsługę zarządzania aplikacjami mobilnymi (MAM) dla urządzeń, które nie są zarejestrowane przy użyciu Intune zarządzania urządzeniami przenośnymi (MDM). Rozszerza ona również tę pomoc techniczną na klientów, którzy korzystają z innych rozwiązań do zarządzania mobilnością w przedsiębiorstwie, a jednocześnie używają Intune do zarządzania aplikacjami mobilnymi (MAM). Ta funkcja umożliwia zarządzanie danymi organizacji i ochronę ich w aplikacji.

Ochrona punktu końcowego w usłudze Microsoft Defender informacje o zagrożeniach dla systemu Android są stosowane przez zasady ochrony aplikacji Intune w celu ochrony tych aplikacji. zasady Ochrona aplikacji (APP) to reguły, które zapewniają, że dane organizacji pozostają bezpieczne lub zawarte w zarządzanej aplikacji. Aplikacja zarządzana ma zastosowane zasady ochrony aplikacji i może być zarządzana przez Intune.

Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Android obsługuje obie konfiguracje zarządzania aplikacjami mobilnymi.

- Intune MDM + MAM: administratorzy IT mogą zarządzać aplikacjami tylko przy użyciu zasad ochrony aplikacji na urządzeniach zarejestrowanych w Intune zarządzania urządzeniami przenośnymi (MDM).

- Zarządzanie aplikacjami mobilnymi bez rejestracji urządzeń: zarządzanie aplikacjami mobilnymi bez rejestracji urządzeń lub MAM-WE umożliwia administratorom IT zarządzanie aplikacjami przy użyciu zasad ochrony aplikacji na urządzeniach, które nie są zarejestrowane w usłudze Intune MDM. Ten aprowizowanie oznacza, że aplikacjami można zarządzać za pomocą Intune na urządzeniach zarejestrowanych u innych dostawców EMM. Aby zarządzać aplikacjami w obu tych konfiguracjach, klienci powinni używać Intune w centrum administracyjnym Microsoft Intune.

Aby włączyć tę funkcję, administrator musi skonfigurować połączenie między Ochrona punktu końcowego w usłudze Microsoft Defender i Intune, utworzyć zasady ochrony aplikacji i zastosować zasady na docelowych urządzeniach i aplikacjach.

Użytkownicy końcowi muszą również podjąć kroki, aby zainstalować Ochrona punktu końcowego w usłudze Microsoft Defender na urządzeniu i aktywować przepływ dołączania.

Administracja wymagania wstępne

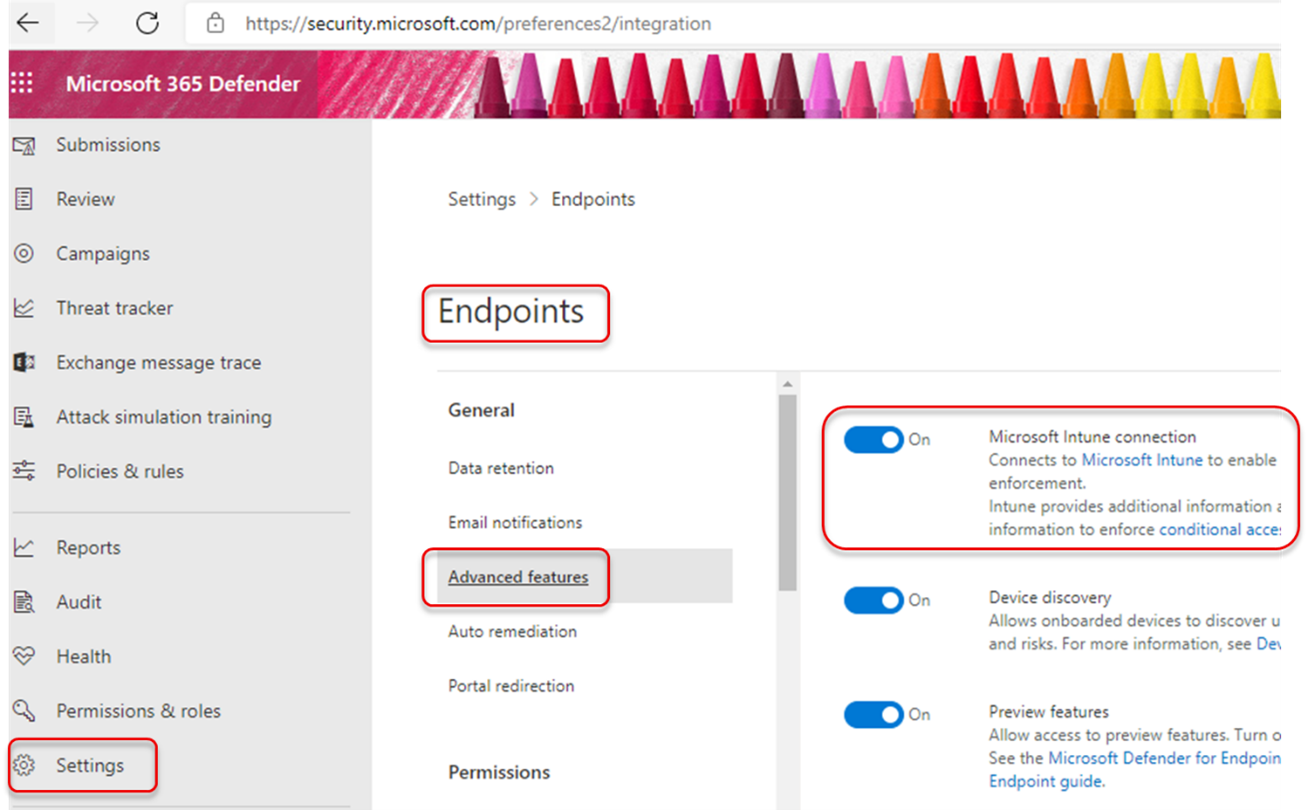

Sprawdź, czy Microsoft Defender łącznika Endpoint-Intune jest włączony.

a. Przejdź do security.microsoft.com.

b. Wybierz pozycję Ustawienia > Punkty końcowe > Funkcje > zaawansowane Microsoft Intune Połączenie jest włączone.

c. Jeśli połączenie nie jest włączone, wybierz przełącznik, aby je włączyć, a następnie wybierz pozycję Zapisz preferencje.

d. Przejdź do centrum administracyjnego Microsoft Intune i sprawdź, czy Microsoft Defender dla łącznika Endpoint-Intune jest włączona.

Włącz Ochrona punktu końcowego w usłudze Microsoft Defender w łączniku systemu Android dla zasad ochrony aplikacji (APP).

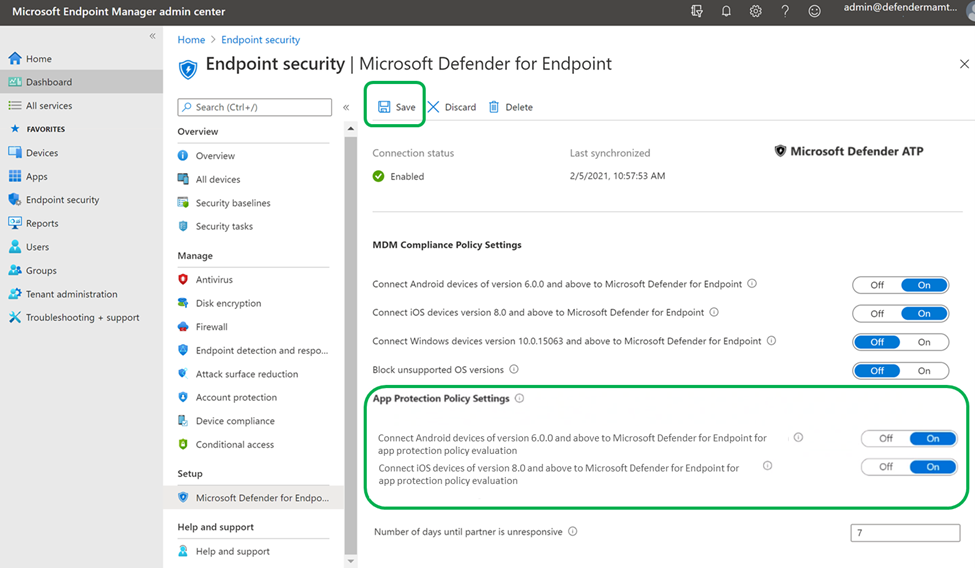

Skonfiguruj łącznik w Microsoft Intune dla zasad Ochrona aplikacji:

a. Przejdź do obszaru Łączniki i tokeny administracji > dzierżawy > Ochrona punktu końcowego w usłudze Microsoft Defender.

b. Włącz przełącznik dla zasad ochrony aplikacji dla systemu Android (jak pokazano na poniższym zrzucie ekranu).

c. Wybierz Zapisz.

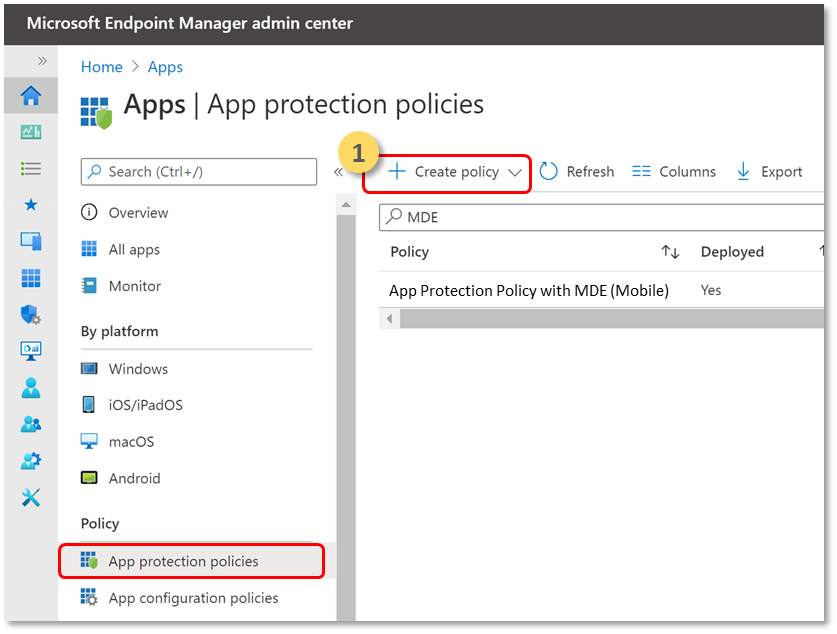

Twórca zasad ochrony aplikacji.

Zablokuj dostęp lub wyczyść dane zarządzanej aplikacji na podstawie Ochrona punktu końcowego w usłudze Microsoft Defender sygnałów ryzyka, tworząc zasady ochrony aplikacji.

Ochrona punktu końcowego w usłudze Microsoft Defender można skonfigurować do wysyłania sygnałów zagrożeń do użycia w zasadach ochrony aplikacji (APP, znanej również jako MAM). Dzięki tej możliwości można używać Ochrona punktu końcowego w usłudze Microsoft Defender do ochrony zarządzanych aplikacji.

Twórca zasad.

zasady Ochrona aplikacji (APP) to reguły, które zapewniają, że dane organizacji pozostają bezpieczne lub zawarte w zarządzanej aplikacji. Zasady mogą być regułą wymuszaną, gdy użytkownik próbuje uzyskać dostęp do danych firmowych lub przenieść je, lub zestawem akcji, które są zabronione lub monitorowane, gdy użytkownik znajduje się w aplikacji.

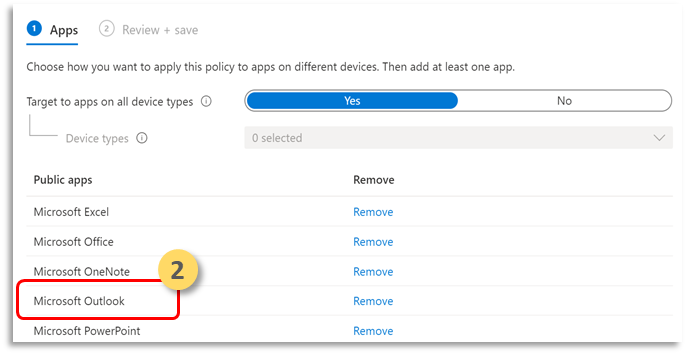

Dodaj aplikacje.

a. Wybierz sposób stosowania tych zasad do aplikacji na różnych urządzeniach. Następnie dodaj co najmniej jedną aplikację.

Użyj tej opcji, aby określić, czy te zasady mają zastosowanie do urządzeń niezarządzanych. W systemie Android można określić zasady stosowane do urządzeń z systemem Android Enterprise, Device Administracja lub Niezarządzanych. Możesz również wybrać kierowanie zasad do aplikacji na urządzeniach o dowolnym stanie zarządzania.

Ponieważ zarządzanie aplikacjami mobilnymi nie wymaga zarządzania urządzeniami, można chronić dane firmowe na urządzeniach zarządzanych i niezarządzanych. Zarządzanie jest skoncentrowane na tożsamości użytkownika, co eliminuje wymaganie dotyczące zarządzania urządzeniami. Firmy mogą używać zasad ochrony aplikacji z rozwiązaniem MDM lub bez niego w tym samym czasie. Rozważmy na przykład pracownika korzystającego zarówno z telefonu wystawionego przez firmę, jak i własnego tabletu osobistego. Telefon firmy jest zarejestrowany w rozwiązaniu MDM i chroniony przez zasady ochrony aplikacji, podczas gdy urządzenie osobiste jest chronione tylko przez zasady ochrony aplikacji.

b. Wybierz pozycję Aplikacje.

Aplikacja zarządzana to aplikacja, która ma zastosowane zasady ochrony aplikacji i może być zarządzana przez Intune. Każdą aplikacją zintegrowaną z zestawem Intune SDK lub opakowaną przez Intune App Wrapping Tool można zarządzać przy użyciu zasad ochrony aplikacji Intune. Zobacz oficjalną listę Microsoft Intune chronionych aplikacji, które zostały utworzone przy użyciu tych narzędzi i są dostępne do użytku publicznego.

Przykład: Program Outlook jako aplikacja zarządzana

Ustaw wymagania dotyczące zabezpieczeń logowania dla zasad ochrony.

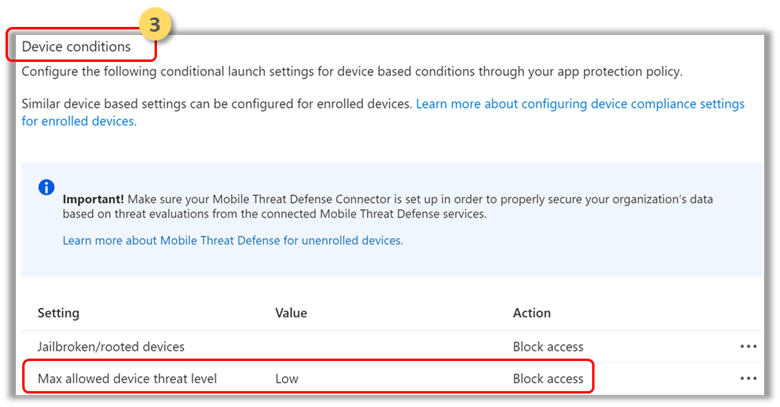

Wybierz pozycję Ustawienie > maksymalnego dozwolonego poziomu zagrożenia urządzenia w obszarze Warunki urządzenia i wprowadź wartość. Następnie wybierz pozycję Akcja: "Blokuj dostęp". Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Android udostępnia ten poziom zagrożenia urządzenia.

Przypisz grupy użytkowników, dla których należy zastosować zasady.

Wybierz pozycję Dołączone grupy. Następnie dodaj odpowiednie grupy.

Uwaga

Jeśli zasady konfiguracji mają być przeznaczone dla niezarejestrowanych urządzeń (MAM), zaleca się wdrożenie ogólnych ustawień konfiguracji aplikacji w aplikacjach zarządzanych zamiast korzystania z urządzeń zarządzanych. Podczas wdrażania zasad konfiguracji aplikacji na urządzeniach mogą wystąpić problemy, gdy wiele zasad ma różne wartości dla tego samego klucza konfiguracji i są przeznaczone dla tej samej aplikacji i użytkownika. Te problemy są spowodowane brakiem mechanizmu rozwiązywania konfliktów w celu rozwiązania różnych wartości. Możesz zapobiec tym problemom, upewniając się, że tylko jedna zasada konfiguracji aplikacji dla urządzeń jest zdefiniowana i przeznaczona dla tej samej aplikacji i użytkownika.

Wymagania wstępne użytkownika końcowego

Należy zainstalować aplikację brokera.

- Intune — Portal firmy

Użytkownicy mają wymagane licencje dla aplikacji zarządzanej i mają zainstalowaną aplikację.

Dołączanie użytkowników końcowych

Zaloguj się do aplikacji zarządzanej, na przykład w programie Outlook. Urządzenie jest zarejestrowane, a zasady ochrony aplikacji są synchronizowane z urządzeniem. Zasady ochrony aplikacji rozpoznają stan kondycji urządzenia.

Naciśnij przycisk Kontynuuj. Zostanie wyświetlony ekran, który zaleca pobranie i skonfigurowanie Ochrona punktu końcowego w usłudze Microsoft Defender w aplikacji systemu Android.

Wybierz opcję Pobierz. Nastąpi przekierowanie do sklepu z aplikacjami (Google Play).

Zainstaluj aplikację Ochrona punktu końcowego w usłudze Microsoft Defender (Mobile) i uruchom z powrotem ekran dołączania aplikacji zarządzanej.

Kliknij przycisk Kontynuuj > uruchamianie. Zainicjowano przepływ dołączania/aktywacji aplikacji Ochrona punktu końcowego w usłudze Microsoft Defender. Wykonaj kroki, aby zakończyć dołączanie. Nastąpi automatyczne przekierowanie z powrotem do ekranu dołączania aplikacji zarządzanej, co teraz wskazuje, że urządzenie jest w dobrej kondycji.

Wybierz pozycję Kontynuuj , aby zalogować się do aplikacji zarządzanej.

Konfigurowanie ochrony sieci Web

Usługa Defender for Endpoint w systemie Android umożliwia administratorom IT konfigurowanie ochrony w Internecie. Ochrona sieci Web jest dostępna w centrum administracyjnym Microsoft Intune.

Ochrona w Internecie pomaga zabezpieczyć urządzenia przed zagrożeniami internetowymi i chronić użytkowników przed atakami wyłudzania informacji. Należy pamiętać, że wskaźniki chroniące przed wyłudzaniem informacji i niestandardowe (adresy URL i adresy IP) są obsługiwane w ramach ochrony sieci Web. Filtrowanie zawartości internetowej nie jest obecnie obsługiwane na platformach mobilnych.

W centrum administracyjnym Microsoft Intune przejdź do obszaru Zasady > konfiguracji aplikacji Aplikacje > Dodaj > aplikacje zarządzane.

Nadaj zasadom nazwę.

W obszarze Wybierz aplikacje publiczne wybierz pozycję Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

Na stronie Ustawienia w obszarze Ogólne ustawienia konfiguracji dodaj następujące klucze i ustaw ich wartość zgodnie z potrzebami.

- Antiphishing

- Vpn

Aby wyłączyć ochronę sieci Web, wprowadź wartość 0 dla wartości antyphishingu i sieci VPN.

Aby wyłączyć tylko korzystanie z sieci VPN przez ochronę sieci Web, wprowadź następujące wartości:

- 0 dla sieci VPN

- 1 do ochrony przed złośliwym kodem

Dodaj klucz DefenderMAMConfigs i ustaw wartość na 1.

Przypisz te zasady do użytkowników. Domyślnie ta wartość jest ustawiona na wartość false.

Przejrzyj i utwórz zasady.

Konfigurowanie ochrony sieci

W Microsoft Intune centrum administracyjnym przejdź do pozycjiZasady konfiguracji aplikacjiaplikacji>. Twórca nowe zasady konfiguracji aplikacji. Kliknij pozycję Aplikacje zarządzane.

Podaj nazwę i opis, aby jednoznacznie zidentyfikować zasady. Przekieruj zasady na "Wybrane aplikacje" i wyszukaj ciąg "Microsoft Defender endpoint for Android". Kliknij wpis, a następnie kliknij pozycję Wybierz , a następnie pozycję Dalej.

Dodaj klucz i wartość z poniższej tabeli. Upewnij się, że klucz "DefenderMAMConfigs" jest obecny we wszystkich zasadach utworzonych przy użyciu trasy Aplikacje zarządzane. W przypadku trasy Urządzenia zarządzane ten klucz nie powinien istnieć. Po zakończeniu kliknij przycisk Dalej.

Klucz Typ wartości: Wartość domyślna (true-enable, false-disable) Opis DefenderNetworkProtectionEnableLiczba całkowita 0 1 — Włącz, 0 — Wyłącz; To ustawienie jest używane przez administratorów IT do włączania lub wyłączania funkcji ochrony sieci w aplikacji defender. DefenderAllowlistedCACertificatesCiąg Brak Brak wyłączenia; To ustawienie jest używane przez administratorów IT do ustanawiania zaufania dla głównego urzędu certyfikacji i certyfikatów z podpisem własnym. DefenderCertificateDetectionLiczba całkowita 0 2-Włącz, 1 — Tryb inspekcji, 0 — Wyłącz; Gdy ta funkcja jest włączona z wartością 2, powiadomienia użytkowników końcowych są wysyłane do użytkownika, gdy usługa Defender wykryje nieprawidłowy certyfikat. Alerty są również wysyłane do administratorów SOC. W trybie inspekcji (1) alerty powiadomień są wysyłane do administratorów SOC, ale żadne powiadomienia użytkowników końcowych nie są wyświetlane użytkownikowi, gdy usługa Defender wykryje nieprawidłowy certyfikat. Administratorzy mogą wyłączyć to wykrywanie z wartością 0 jako wartością i włączyć pełną funkcjonalność funkcji, ustawiając wartość 2 jako wartość. DefenderOpenNetworkDetectionLiczba całkowita 0 2-Włącz, 1 — Tryb inspekcji, 0 — Wyłącz; To ustawienie jest używane przez administratorów IT do włączania lub wyłączania wykrywania otwartej sieci. Domyślnie wykrywanie otwartej sieci jest wyłączone z wartością 0, a usługa Defender nie wysyła powiadomień ani alertów użytkowników końcowych do administratorów SOC w portalu zabezpieczeń. Jeśli zostanie przełączony do trybu inspekcji o wartości 1, alert powiadomień zostanie wysłany do administratora SOC, ale żadne powiadomienie użytkownika końcowego nie zostanie wyświetlone użytkownikowi, gdy usługa Defender wykryje otwartą sieć. Jeśli jest ona włączona z wartością 2, zostanie wyświetlone powiadomienie użytkownika końcowego, a także wysyłane są alerty dla administratorów SOC. DefenderEndUserTrustFlowEnableLiczba całkowita 0 1 — Włącz, 0 — Wyłącz; To ustawienie jest używane przez administratorów IT do włączania lub wyłączania środowiska użytkownika końcowego w aplikacji w celu zaufania niezabezpieczonym i podejrzanym sieciom oraz ich braku zaufania. DefenderNetworkProtectionAutoRemediationLiczba całkowita 1 1 — Włącz, 0 — Wyłącz; To ustawienie jest używane przez administratorów IT do włączania lub wyłączania alertów korygowania wysyłanych, gdy użytkownik wykonuje działania korygujące, takie jak przełączanie na bezpieczniejsze punkty dostępu Wi-Fi lub usuwanie podejrzanych certyfikatów wykrytych przez usługę Defender. DefenderNetworkProtectionPrivacyLiczba całkowita 1 1 — Włącz, 0 — Wyłącz; To ustawienie jest używane przez administratorów IT do włączania lub wyłączania prywatności w ochronie sieci. Jeśli prywatność jest wyłączona z wartością 0, zostanie wyświetlona zgoda użytkownika na udostępnianie złośliwych danych wi-fi lub certyfikatów. Jeśli jego stan jest włączony z wartością 1, nie jest wyświetlana żadna zgoda użytkownika i nie są zbierane żadne dane aplikacji. Uwzględnij lub wyklucz grupy, do których mają być stosowane zasady. Przejdź do przeglądu i prześlij zasady.

Uwaga

Użytkownicy muszą włączyć uprawnienie do lokalizacji (co jest uprawnieniem opcjonalnym); Umożliwia to usłudze Defender for Endpoint skanowanie sieci i powiadamianie ich o zagrożeniach związanych z siecią Wi-Fi. Jeśli użytkownik odmówi uprawnień do lokalizacji, usługa Defender dla punktu końcowego będzie mogła zapewnić ograniczoną ochronę przed zagrożeniami sieciowymi i będzie chronić użytkowników tylko przed nieautoryzowanymi certyfikatami.

Konfigurowanie mechanizmów kontroli prywatności

Administratorzy mogą użyć poniższych kroków, aby włączyć prywatność i nie zbierać nazwy domeny, szczegółów aplikacji i informacji o sieci w ramach raportu alertów dla odpowiednich zagrożeń.

W Microsoft Intune centrum administracyjnym przejdź do pozycji Zasady > konfiguracji aplikacji Aplikacje > Dodaj > aplikacje zarządzane.

Nadaj zasadom nazwę.

W obszarze Wybierz aplikacje publiczne wybierz pozycję Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

Na stronie Ustawienia w obszarze Ogólne ustawienia konfiguracji dodaj wartości DefenderExcludeURLInReport i DefenderExcludeAppInReport jako klucze i wartość 1.

Dodaj klucz DefenderMAMConfigs i ustaw wartość na 1.

Przypisz te zasady do użytkowników. Domyślnie ta wartość jest ustawiona na 0.

Na stronie Ustawienia w obszarze Ogólne ustawienia konfiguracji dodaj wartość DefenderExcludeURLInReport, DefenderExcludeAppInReport jako klucze i wartość true.

Dodaj klucz DefenderMAMConfigs i ustaw wartość na 1.

Przypisz te zasady do użytkowników. Domyślnie ta wartość jest ustawiona na wartość false.

Przejrzyj i utwórz zasady.

Uprawnienia opcjonalne

Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Android włącza opcjonalne uprawnienia w przepływie dołączania. Obecnie uprawnienia wymagane przez MDE są obowiązkowe w przepływie dołączania. Dzięki tej funkcji administrator może wdrażać MDE na urządzeniach z systemem Android przy użyciu zasad zarządzania aplikacjami mobilnymi bez wymuszania obowiązkowych uprawnień sieci VPN i ułatwień dostępu podczas dołączania. Użytkownicy końcowi mogą dołączyć aplikację bez wymaganych uprawnień, a następnie przejrzeć te uprawnienia.

Konfigurowanie uprawnień opcjonalnych

Aby włączyć uprawnienia opcjonalne dla urządzeń, wykonaj następujące kroki.

W Microsoft Intune centrum administracyjnym przejdź do pozycji Zasady > konfiguracji aplikacji Aplikacje > Dodaj > aplikacje zarządzane.

Nadaj zasadom nazwę.

Wybierz pozycję Ochrona punktu końcowego w usłudze Microsoft Defender w aplikacjach publicznych.

Na stronie Ustawienia wybierz pozycję Użyj projektanta konfiguracji i DefenderOptionalVPN lub DefenderOptionalAccessibility lub oba jako klucz.

Dodaj klucz DefenderMAMConfigs i ustaw wartość na 1.

Aby włączyć uprawnienia opcjonalne, wprowadź wartość 1 i przypisz te zasady użytkownikom. Domyślnie ta wartość jest ustawiona na 0. Użytkownicy z kluczem ustawionym jako 1 będą mogli dołączyć aplikację bez podawania tych uprawnień.

Na stronie Ustawienia wybierz pozycję Użyj projektanta konfiguracji i DefenderOptionalVPN lub DefenderOptionalAccessibility lub jako typ klucza i wartości jako wartość logiczna.

Dodaj klucz DefenderMAMConfigs i ustaw wartość na 1.

Aby włączyć uprawnienia opcjonalne, wprowadź wartość true i przypisz te zasady użytkownikom. Domyślnie ta wartość jest ustawiona na wartość false. W przypadku użytkowników z kluczem ustawionym jako true użytkownicy mogą dołączyć aplikację bez udzielania tych uprawnień.

Wybierz pozycję Dalej i przypisz ten profil do docelowych urządzeń/użytkowników.

Przepływ użytkownika

Użytkownicy mogą zainstalować i otworzyć aplikację, aby rozpocząć proces dołączania.

Jeśli administrator ma skonfigurowane uprawnienia opcjonalne, użytkownicy mogą pominąć uprawnienie sieci VPN lub ułatwień dostępu lub zarówno i zakończyć dołączanie.

Nawet jeśli użytkownik pominął te uprawnienia, urządzenie może zostać dołączone i zostanie wysłane puls.

Ponieważ uprawnienia są wyłączone, ochrona w sieci Web nie będzie aktywna. Będzie ona częściowo aktywna, jeśli zostanie udzielone jedno z uprawnień.

Później użytkownicy mogą włączyć ochronę sieci Web z poziomu aplikacji. Spowoduje to zainstalowanie konfiguracji sieci VPN na urządzeniu.

Uwaga

Ustawienie Uprawnienia opcjonalne różni się od ustawienia Wyłącz ochronę w Sieci Web. Opcjonalne uprawnienia ułatwiają pomijanie uprawnień tylko podczas dołączania, ale użytkownik końcowy może je później przejrzeć i włączyć, a ustawienie Wyłącz ochronę w Internecie umożliwia użytkownikom dołączanie aplikacji Ochrona punktu końcowego w usłudze Microsoft Defender bez ochrony sieci Web. Nie można go włączyć później.

Wyłącz wylogowywanie

Usługa Defender for Endpoint umożliwia wdrożenie aplikacji i wyłączenie przycisku wylogowywania. Ukrywając przycisk wylogowywania, użytkownicy nie mogą wylogować się z aplikacji Defender. Ta akcja zapobiega manipulowaniu urządzeniem, gdy usługa Defender dla punktu końcowego nie jest uruchomiona.

Aby skonfigurować funkcję Wyłącz wylogowywanie, wykonaj następujące kroki:

- W centrum administracyjnym Microsoft Intune przejdź do obszaru Zasady > konfiguracji aplikacji Aplikacje > Dodaj > aplikacje zarządzane.

- Podaj nazwę zasad.

- W obszarze Wybierz aplikacje publiczne wybierz pozycję Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

- Na stronie Ustawienia w obszarze Ogólne ustawienia konfiguracji dodaj wartość DisableSignOut jako klucz i ustaw wartość na 1.

- Domyślnie wyłącz wylogowywanie = 0.

- Administracja musi wyłączyć wylogowywanie = 1, aby wyłączyć przycisk wylogowywania w aplikacji. Po wypchnięciu zasad do urządzenia użytkownicy nie zobaczą przycisku wylogowywania.

- Wybierz pozycję Dalej i przypisz ten profil do urządzeń docelowych i użytkowników.

Ważna

Ta funkcja jest dostępna w publicznej wersji zapoznawczej. Poniższe informacje dotyczą wstępnie wydanego produktu, który może zostać znacząco zmodyfikowany przed jego komercyjną premierą. Firma Microsoft nie udziela żadnych gwarancji, wyraźnych ani dorozumianych, w odniesieniu do podanych tutaj informacji.

Tagowanie urządzenia

Usługa Defender for Endpoint w systemie Android umożliwia zbiorcze tagowanie urządzeń przenośnych podczas dołączania, umożliwiając administratorom konfigurowanie tagów za pośrednictwem Intune. Administracja można skonfigurować tagi urządzeń za pośrednictwem Intune za pośrednictwem zasad konfiguracji i wypchnąć je do urządzeń użytkownika. Po zainstalowaniu i aktywowaniu usługi Defender przez użytkownika aplikacja kliencka przekazuje tagi urządzenia do portalu zabezpieczeń. Tagi Urządzenia są wyświetlane na urządzeniach w spisie urządzeń.

Aby skonfigurować tagi urządzenia, wykonaj następujące kroki:

W centrum administracyjnym Microsoft Intune przejdź do obszaru Zasady > konfiguracji aplikacji Aplikacje > Dodaj > aplikacje zarządzane.

Podaj nazwę zasad.

W obszarze Wybierz aplikacje publiczne wybierz pozycję Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

Na stronie Ustawienia wybierz pozycję Użyj projektanta konfiguracji i dodaj element DefenderDeviceTag jako typ klucza i wartości jako ciąg.

- Administracja można przypisać nowy tag, dodając klucz DefenderDeviceTag i ustawiając wartość tagu urządzenia.

- Administracja można edytować istniejący tag, modyfikując wartość klucza DefenderDeviceTag.

- Administracja można usunąć istniejący tag, usuwając klucz DefenderDeviceTag.

Kliknij przycisk Dalej i przypisz te zasady do urządzeń docelowych i użytkowników.

Uwaga

Aby tagi były synchronizowane z Intune i przekazywane do portalu zabezpieczeń, należy otworzyć aplikację Defender. Odzwierciedlenie tagów w portalu może potrwać do 18 godzin.

Tematy pokrewne

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla