Konfiguruj ochronę punktu końcowego w usłudze Microsoft Defender w opcjach systemu Android

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Dostęp warunkowy za pomocą usługi Defender dla punktu końcowego w systemie Android

Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Android wraz z Microsoft Intune i Tożsamość Microsoft Entra umożliwia wymuszanie zasad zgodności urządzeń i dostępu warunkowego na podstawie poziomów ryzyka urządzenia. Defender for Endpoint to rozwiązanie usługi Mobile Threat Defense (MTD), które można wdrożyć za pośrednictwem Intune.

Aby uzyskać więcej informacji na temat konfigurowania usługi Defender for Endpoint w systemie Android i dostępu warunkowego, zobacz Defender for Endpoint i Intune.

Konfigurowanie niestandardowych wskaźników

Uwaga

Usługa Defender for Endpoint w systemie Android obsługuje tylko tworzenie niestandardowych wskaźników adresów IP i adresów URL/domen.

Usługa Defender for Endpoint w systemie Android umożliwia administratorom konfigurowanie niestandardowych wskaźników do obsługi urządzeń z systemem Android. Aby uzyskać więcej informacji na temat konfigurowania wskaźników niestandardowych, zobacz Zarządzanie wskaźnikami.

Konfigurowanie ochrony w Internecie

Usługa Defender for Endpoint w systemie Android umożliwia administratorom IT konfigurowanie funkcji ochrony w Internecie. Ta funkcja jest dostępna w centrum administracyjnym Microsoft Intune.

Ochrona w Internecie pomaga zabezpieczyć urządzenia przed zagrożeniami internetowymi i chronić użytkowników przed atakami wyłudzania informacji. Wskaźniki chroniące przed wyłudzaniem informacji i niestandardowe (adresy URL i ADRESY IP) są obsługiwane w ramach ochrony sieci Web. Filtrowanie zawartości internetowej nie jest obecnie obsługiwane na platformach mobilnych.

Uwaga

Usługa Defender for Endpoint w systemie Android będzie używać sieci VPN w celu zapewnienia funkcji ochrony sieci Web. Ta sieć VPN nie jest zwykłą siecią VPN. Zamiast tego jest to lokalna/samowętlająca się sieć VPN, która nie zabiera ruchu poza urządzenie.

Aby uzyskać więcej informacji, zobacz Konfigurowanie ochrony w Internecie na urządzeniach z systemem Android.

Ochrona sieci

Ta funkcja zapewnia ochronę przed nieautoryzowanymi zagrożeniami Wi-Fi i nieautoryzowanymi certyfikatami, które są głównym wektorem ataku dla sieci Wi-Fi. Administratorzy mogą wyświetlić listę certyfikatów głównego urzędu certyfikacji (CA) i prywatnego głównego urzędu certyfikacji w centrum administracyjnym Microsoft Intune i ustanowić relację zaufania z punktami końcowymi. Zapewnia użytkownikowi środowisko z przewodnikiem, aby nawiązać połączenie z bezpiecznymi sieciami, a także powiadamia go o wykryciu powiązanego zagrożenia.

Obejmuje ona kilka kontrolek administratora zapewniających elastyczność, takich jak możliwość konfigurowania funkcji z poziomu centrum administracyjnego Microsoft Intune i dodawania zaufanych certyfikatów. Administratorzy mogą włączyć mechanizmy kontroli prywatności , aby skonfigurować dane wysyłane do usługi Defender for Endpoint z urządzeń z systemem Android.

Ochrona sieci w Microsoft Defender dla punktu końcowego jest domyślnie wyłączona. Administratorzy mogą wykonać następujące kroki, aby skonfigurować ochronę sieci na urządzeniach z systemem Android.

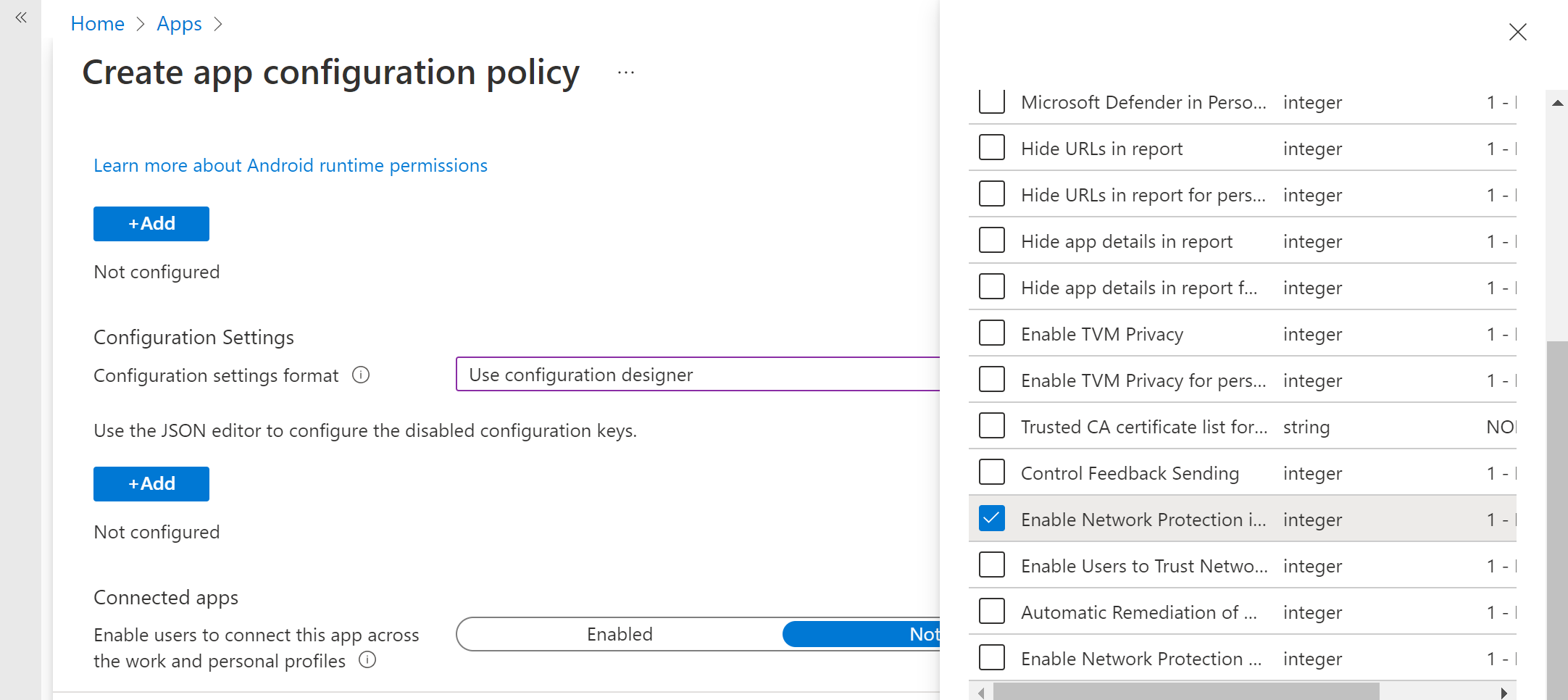

W centrum administracyjnym Microsoft Intune przejdź do pozycji Zasady konfiguracji aplikacji aplikacji>. Twórca nowe zasady konfiguracji aplikacji.

Podaj nazwę i opis, aby jednoznacznie zidentyfikować zasady. Wybierz pozycję "Android Enterprise" jako platformę i "Tylko profil służbowy należący do użytkownika" jako typ profilu i "Microsoft Defender" jako aplikację docelową.

Na stronie Ustawienia wybierz pozycję "Użyj projektanta konfiguracji" i dodaj pozycję "Włącz ochronę sieci w Microsoft Defender" jako klucz i wartość "1", aby włączyć ochronę sieci. (Ochrona sieci jest domyślnie wyłączona)

Jeśli Organizacja używa głównych urzędów certyfikacji, które są prywatne, należy ustanowić jawne zaufanie między Intune (rozwiązanie MDM) a urządzeniami użytkowników. Ustanowienie zaufania pomaga uniemożliwić usłudze Defender oflagowanie głównych urzędów certyfikacji jako nieautoryzowanych certyfikatów.

Aby ustanowić zaufanie dla głównych urzędów certyfikacji, użyj "listy certyfikatów zaufanego urzędu certyfikacji dla ochrony sieci" jako klucza. W wartości dodaj "rozdzielaną przecinkami listę odcisków palca certyfikatu (SHA 1)".

Przykład formatu odcisku palca do dodania:

50 30 06 09 1d 97 d4 f5 ae 39 f7 cb e7 92 7d 7d 65 2d 34 31, 503006091d97d4f5ae39f7cbe7927d7d652d3431Ważna

Znaki odcisku palca sha-1 certyfikatu powinny być rozdzielone białym znakiem lub bez rozdzielania.

Ten format jest nieprawidłowy:

50:30:06:09:1d:97:d4:f5:ae:39:f7:cb:e7:92:7d:7d:65:2d:34:31Wszystkie inne znaki separacji są nieprawidłowe.

W przypadku innych konfiguracji związanych z ochroną sieci dodaj następujące klucze i odpowiednią odpowiednią wartość.

Klucz konfiguracji Opis Lista zaufanych certyfikatów urzędu certyfikacji dla usługi Network Protection Administratorzy zabezpieczeń zarządzają tym ustawieniem w celu ustanowienia zaufania dla certyfikatów głównego urzędu certyfikacji i certyfikatów z podpisem własnym. Włączanie ochrony sieci w Microsoft Defender 1 — Włącz, 0 — Wyłącz (ustawienie domyślne). To ustawienie jest używane przez administratora IT do włączania lub wyłączania funkcji ochrony sieci w aplikacji Defender. Włącz prywatność ochrony sieci 1 — Włącz (ustawienie domyślne), 0 — Wyłącz. Administratorzy zabezpieczeń zarządzają tym ustawieniem, aby włączyć lub wyłączyć prywatność w ochronie sieci. Włączanie użytkownikom zaufania do sieci i certyfikatów 1 — Włącz, 0 — Wyłącz (ustawienie domyślne). Administratorzy zabezpieczeń zarządzają tym ustawieniem, aby włączyć lub wyłączyć środowisko użytkownika końcowego w aplikacji, aby ufać niezabezpieczonym i podejrzanym sieciom oraz złośliwym certyfikatom oraz ufać im. Automatyczne korygowanie alertów ochrony sieci 1 — Włącz (ustawienie domyślne), 0 — Wyłącz. Administratorzy zabezpieczeń zarządzają tym ustawieniem, aby włączyć lub wyłączyć alerty korygowania wysyłane, gdy użytkownik wykonuje działania korygujące, takie jak przejście do bezpieczniejszego punktu dostępu Wi-Fi lub usunięcie podejrzanych certyfikatów wykrytych przez usługę Defender. Zarządzanie wykrywaniem ochrony sieci dla otwartych sieci 0 — Wyłącz (ustawienie domyślne), 1 — Tryb inspekcji, 2 — Włącz. Administratorzy zabezpieczeń zarządzają tym ustawieniem, aby odpowiednio wyłączać, przeprowadzać inspekcję lub włączać wykrywanie otwartej sieci. W trybie inspekcji alerty są wysyłane tylko do portalu usługi ATP bez środowiska użytkownika końcowego. W przypadku środowiska użytkownika ustaw konfigurację na tryb "Włącz". Zarządzanie wykrywaniem ochrony sieci dla certyfikatów 0 — Wyłącz, 1 — Tryb inspekcji (domyślny), 2 — Włącz. Po włączeniu ochrony sieci tryb inspekcji wykrywania certyfikatów jest domyślnie włączony. W trybie inspekcji alerty powiadomień są wysyłane do administratorów SOC, ale żadne powiadomienia użytkowników końcowych nie są wyświetlane użytkownikowi, gdy usługa Defender wykryje nieprawidłowy certyfikat. Administratorzy mogą jednak wyłączyć to wykrywanie z wartością 0 jako wartością i włączyć pełną funkcjonalność funkcji, ustawiając wartość 2 jako wartość. Gdy funkcja jest włączona z wartością 2, powiadomienia użytkowników końcowych są wysyłane do użytkownika, gdy usługa Defender wykryje nieprawidłowy certyfikat, a alerty są również wysyłane do Administracja SOC. Dodaj wymagane grupy, do których należy zastosować zasady. Przejrzyj i utwórz zasady.

Klucz konfiguracji Opis Włączanie ochrony sieci w Microsoft Defender 1: Włącz

0: Wyłącz (wartość domyślna)

To ustawienie jest używane przez administratora IT do włączania lub wyłączania funkcji ochrony sieci w aplikacji Defender.Włącz prywatność ochrony sieci 1: Włącz (wartość domyślna)

0: Wyłącz

Administratorzy zabezpieczeń zarządzają tym ustawieniem, aby włączyć lub wyłączyć prywatność w ochronie sieci.Włączanie użytkownikom zaufania do sieci i certyfikatów 1

Włączyć

0:Wyłącz (wartość domyślna)

To ustawienie jest używane przez administratorów IT do włączania lub wyłączania środowiska użytkownika końcowego w aplikacji, aby ufać niezabezpieczonym i podejrzanym sieciom oraz złośliwym certyfikatom oraz ufać im.Automatyczne korygowanie alertów ochrony sieci 1: Włącz (wartość domyślna)

0: Wyłącz

To ustawienie jest używane przez administratorów IT do włączania lub wyłączania alertów korygowania wysyłanych, gdy użytkownik wykonuje działania korygujące. Na przykład użytkownik przełącza się do bezpieczniejszego punktu dostępu Wi-Fi lub usuwa podejrzane certyfikaty wykryte przez usługę Defender.Zarządzanie wykrywaniem ochrony sieci dla otwartych sieci 0: Wyłącz (wartość domyślna)

1: Tryb inspekcji

Administratorzy zabezpieczeń zarządzają tym ustawieniem, aby włączyć lub wyłączyć wykrywanie otwartej sieci.Zarządzanie wykrywaniem ochrony sieci dla certyfikatów 0: Wyłącz

1: Tryb inspekcji (domyślny)

2: Włącz

Po włączeniu ochrony sieci tryb inspekcji wykrywania certyfikatów jest domyślnie włączony. W trybie inspekcji alerty powiadomień są wysyłane do administratorów SOC, ale żadne powiadomienia użytkowników końcowych nie są wyświetlane, gdy usługa Defender wykryje nieprawidłowy certyfikat. Administratorzy mogą wyłączyć to wykrywanie z wartością 0 lub włączyć pełną funkcjonalność funkcji, ustawiając wartość 2. Gdy wartość to 2, powiadomienia użytkowników końcowych są wysyłane do użytkowników, a alerty są wysyłane do administratorów SOC, gdy usługa Defender wykryje nieprawidłowy certyfikat.Dodaj wymagane grupy, do których należy zastosować zasady. Przejrzyj i utwórz zasady.

Uwaga

Użytkownicy muszą włączyć uprawnienie do lokalizacji (co jest uprawnieniem opcjonalnym); Dzięki temu usługa Defender for Endpoint może skanować swoje sieci i ostrzegać o zagrożeniach związanych z siecią WIFI. Jeśli użytkownik odmówi uprawnień do lokalizacji, usługa Defender dla punktu końcowego będzie mogła zapewnić ograniczoną ochronę przed zagrożeniami sieciowymi i będzie chronić użytkowników tylko przed nieautoryzowanymi certyfikatami.

Konfigurowanie dołączania przy niskiej ilości dotyku

Administratorzy mogą skonfigurować Ochrona punktu końcowego w usłudze Microsoft Defender w trybie dołączania przy użyciu niskiego poziomu dotyku. W tym scenariuszu administratorzy tworzą profil wdrożenia, a użytkownik jest po prostu wymagany do zapewnienia ograniczonego zestawu uprawnień do ukończenia dołączania.

Dołączanie z niskim poziomem dotyku systemu Android jest domyślnie wyłączone. Administratorzy mogą ją włączyć za pośrednictwem zasad konfiguracji aplikacji na Intune, wykonując następujące kroki:

Wypchnij aplikację Defender do docelowej grupy użytkowników, wykonując następujące kroki.

Wypchnij profil sieci VPN na urządzenie użytkownika, postępjąc zgodnie z instrukcjami w tym miejscu.

W obszarze Zasady konfiguracji aplikacji aplikacji > wybierz pozycję Urządzenia zarządzane.

Podaj nazwę, aby jednoznacznie zidentyfikować zasady. Wybierz pozycję "Android Enterprise" jako platformę, wymagany typ profilu i "Microsoft Defender: oprogramowanie antywirusowe" jako aplikację docelową. Kliknij przycisk Dalej.

Dodaj uprawnienia środowiska uruchomieniowego. Wybierz pozycję Dostęp do lokalizacji (dobrze)(To uprawnienie nie jest obsługiwane w systemie Android 13 lub nowszym), POST_NOTIFICATIONS i zmień stan uprawnienia na "Automatyczne udzielanie".

W obszarze Ustawienia konfiguracji wybierz pozycję "Użyj projektanta konfiguracji", a następnie kliknij pozycję Dodaj.

Wybierz pozycję Low touch onboarding (Niski poziom dołączania dotykowego) i User UPN (Nazwa UPN użytkownika). W przypadku nazwy UPN użytkownika zmień typ wartości na "Zmienna", a wartość Konfiguracja na "Główna nazwa użytkownika" z listy rozwijanej Włącz dołączanie z małym dotknięciem, zmieniając wartość konfiguracji na 1.

Przypisz zasady do docelowej grupy użytkowników.

Przejrzyj i utwórz zasady.

Mechanizmy kontroli prywatności

Do konfigurowania danych wysyłanych przez usługę Defender for Endpoint z urządzeń z systemem Android są dostępne następujące mechanizmy kontroli prywatności:

| Raport zagrożeń | Szczegóły |

|---|---|

| Raport o złośliwym oprogramowaniu | Administratorzy mogą skonfigurować kontrolę prywatności dla raportu o złośliwym oprogramowaniu. Jeśli prywatność jest włączona, usługa Defender for Endpoint nie wyśle nazwy aplikacji złośliwego oprogramowania ani innych szczegółów aplikacji w ramach raportu alertów o złośliwym oprogramowaniu. |

| Raport phish | Administratorzy mogą skonfigurować kontrolę prywatności na potrzeby raportów wyłudzania informacji. Jeśli prywatność jest włączona, usługa Defender for Endpoint nie wyśle nazwy domeny ani szczegółów niebezpiecznej witryny internetowej w ramach raportu alertu wyłudzania informacji. |

| Ocena luk w zabezpieczeniach aplikacji | Domyślnie tylko informacje o aplikacjach zainstalowanych w profilu służbowym są wysyłane do oceny luk w zabezpieczeniach. Administratorzy mogą wyłączyć prywatność, aby uwzględnić aplikacje osobiste |

| Ochrona sieci (wersja zapoznawcza) | Administratorzy mogą włączać lub wyłączać prywatność w ochronie sieci. Jeśli ta opcja jest włączona, usługa Defender nie będzie wysyłać szczegółów sieci. |

Konfigurowanie raportu alertów dotyczących prywatności

Administratorzy mogą teraz włączyć kontrolę prywatności raportów wyłudzających informacje, raportów o złośliwym oprogramowaniu i raportów sieciowych wysyłanych przez Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Android. Ta konfiguracja gwarantuje, że odpowiednio nazwa domeny, szczegóły aplikacji i szczegóły sieci nie są wysyłane jako część alertu za każdym razem, gdy zostanie wykryte odpowiednie zagrożenie.

Administracja Mechanizmy kontroli prywatności (MDM) Wykonaj następujące kroki, aby włączyć prywatność.

W Microsoft Intune centrum administracyjnym przejdź do obszaru Zasady > konfiguracji aplikacji Aplikacje > Dodaj > urządzenia zarządzane.

Nadaj zasadom nazwę Platform > Android enterprise i wybierz typ profilu.

Wybierz Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

Na stronie Ustawienia wybierz pozycję Użyj projektanta konfiguracji , a następnie wybierz pozycję Dodaj.

Wybierz wymagane ustawienie prywatności —

- Ukryj adresy URL w raporcie

- Ukryj adresy URL w raporcie dla profilu osobistego

- Ukrywanie szczegółów aplikacji w raporcie

- Ukryj szczegóły aplikacji w raporcie dla profilu osobistego

- Włącz prywatność ochrony sieci

Aby włączyć prywatność, wprowadź wartość całkowitą jako 1 i przypisz te zasady użytkownikom. Domyślnie ta wartość jest ustawiona na 0 dla MDE w profilu służbowym i 1 dla MDE w profilu osobistym.

Przejrzyj i przypisz ten profil do docelowych urządzeń/użytkowników.

Mechanizmy kontroli prywatności użytkowników końcowych

Te kontrolki ułatwiają użytkownikowi końcowemu konfigurowanie informacji udostępnionych organizacji.

- W przypadku profilu służbowego systemu Android Enterprise kontrolki użytkowników końcowych nie będą widoczne. Administratorzy kontrolują te ustawienia.

- W przypadku profilu osobistego systemu Android Enterprise kontrolka jest wyświetlana w obszarze Ustawienia> Prywatność.

- Użytkownicy widzą przełącznik dotyczący niebezpiecznych informacji o witrynie, złośliwej aplikacji i ochrony sieci.

Te przełączniki będą widoczne tylko wtedy, gdy zostaną włączone przez administratora. Użytkownicy mogą zdecydować, czy chcą wysłać informacje do swojej organizacji, czy nie.

Włączenie/wyłączenie powyższych mechanizmów kontroli prywatności nie będzie miało wpływu na sprawdzanie zgodności urządzeń ani dostęp warunkowy.

Konfigurowanie oceny luk w zabezpieczeniach aplikacji dla urządzeń BYOD

W wersji 1.0.3425.0303 Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Android można uruchamiać oceny luk w zabezpieczeniach systemu operacyjnego i aplikacji zainstalowanych na dołączonych urządzeniach przenośnych.

Uwaga

Ocena luk w zabezpieczeniach jest częścią Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender w Ochrona punktu końcowego w usłudze Microsoft Defender.

Uwagi dotyczące prywatności związanej z aplikacjami z urządzeń osobistych (BYOD):

- W przypadku systemu Android Enterprise z profilem służbowym obsługiwane będą tylko aplikacje zainstalowane w profilu służbowym.

- W przypadku innych trybów BYOD domyślnie ocena luk w zabezpieczeniach aplikacji nie zostanie włączona. Jeśli jednak urządzenie jest w trybie administratora, administratorzy mogą jawnie włączyć tę funkcję za pośrednictwem Microsoft Intune, aby uzyskać listę aplikacji zainstalowanych na urządzeniu. Aby uzyskać więcej informacji, zobacz szczegóły poniżej.

Konfigurowanie prywatności dla trybu administratora urządzenia

Wykonaj poniższe kroki, aby włączyć ocenę luk w zabezpieczeniach aplikacji z urządzeń w trybie administratora urządzenia dla użytkowników docelowych.

Uwaga

Domyślnie jest to wyłączone w przypadku urządzeń zarejestrowanych w trybie administratora urządzenia.

W centrum administracyjnym Microsoft Intune przejdź do pozycjiProfile> konfiguracji urządzeń>Twórca profil i wprowadź następujące ustawienia:

- Platforma: wybierz pozycję Administrator urządzenia z systemem Android

- Profil: wybierz pozycję "Niestandardowe" i wybierz pozycję Twórca.

W sekcji Podstawy określ nazwę i opis profilu.

W obszarze Ustawienia konfiguracji wybierz pozycję Dodaj ustawienie OMA-URI :

- Nazwa: wprowadź unikatową nazwę i opis tego ustawienia OMA-URI, aby można było je łatwo znaleźć później.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderTVMPrivacyMode

- Typ danych: wybierz pozycję Liczba całkowita na liście rozwijanej.

- Wartość: wprowadź wartość 0, aby wyłączyć ustawienie prywatności (domyślnie wartość to 1)

Wybierz pozycję Dalej i przypisz ten profil do docelowych urządzeń/użytkowników.

Konfigurowanie prywatności dla profilu służbowego systemu Android Enterprise

Usługa Defender for Endpoint obsługuje ocenę luk w zabezpieczeniach aplikacji w profilu służbowym. Jeśli jednak chcesz wyłączyć tę funkcję dla użytkowników docelowych, możesz wykonać następujące kroki:

- W Microsoft Intune centrum administracyjnym przejdź do pozycjiZasady konfiguracji aplikacjiaplikacje> \>Dodaj>zarządzane urządzenia.

- Nadaj zasadom nazwę; Platformy > Android Enterprise; wybierz typ profilu.

- Wybierz Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

- Na stronie Ustawienia wybierz pozycję Użyj projektanta konfiguracji i dodaj wartość DefenderTVMPrivacyMode jako typ klucza i wartości jako liczbę całkowitą

- Aby wyłączyć lukę w zabezpieczeniach aplikacji w profilu służbowym, wprowadź wartość jako

1i przypisz te zasady użytkownikom. Domyślnie ta wartość jest ustawiona na0. - W przypadku użytkowników z kluczem ustawionym jako

0usługa Defender for Endpoint wysyła listę aplikacji z profilu służbowego do usługi zaplecza w celu oceny luk w zabezpieczeniach.

- Aby wyłączyć lukę w zabezpieczeniach aplikacji w profilu służbowym, wprowadź wartość jako

- Wybierz pozycję Dalej i przypisz ten profil do docelowych urządzeń/użytkowników.

Włączenie lub wyłączenie powyższych mechanizmów kontroli prywatności nie wpłynie na sprawdzanie zgodności urządzenia ani dostęp warunkowy.

Konfigurowanie prywatności na potrzeby raportu alertów wyłudzania informacji

Kontrola prywatności dla raportu phish może służyć do wyłączania kolekcji nazwy domeny lub informacji o witrynie internetowej w raporcie zagrożeń phish. To ustawienie zapewnia organizacjom elastyczność wyboru, czy chce zbierać nazwę domeny, gdy złośliwa lub phish witryna internetowa zostanie wykryta i zablokowana przez usługę Defender for Endpoint.

Skonfiguruj prywatność dla raportu alertów wyłudzania informacji na urządzeniach zarejestrowanych przez administratora urządzeń z systemem Android:

Wykonaj następujące kroki, aby włączyć ją dla użytkowników docelowych:

W centrum administracyjnym Microsoft Intune przejdź do pozycjiProfile> konfiguracji urządzeń>Twórca profil i wprowadź następujące ustawienia:

- Platforma: wybierz pozycję Administrator urządzenia z systemem Android.

- Profil: wybierz pozycję "Niestandardowe" i wybierz pozycję Twórca.

W sekcji Podstawy określ nazwę i opis profilu.

W obszarze Ustawienia konfiguracji wybierz pozycję Dodaj ustawienie OMA-URI :

- Nazwa: wprowadź unikatową nazwę i opis tego ustawienia OMA-URI, aby można było je łatwo znaleźć później.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeURLInReport

- Typ danych: wybierz pozycję Liczba całkowita na liście rozwijanej.

- Wartość: wprowadź wartość 1, aby włączyć ustawienie prywatności. Wartość domyślna to 0.

Wybierz pozycję Dalej i przypisz ten profil do docelowych urządzeń/użytkowników.

Użycie tej kontroli prywatności nie będzie miało wpływu na sprawdzanie zgodności urządzenia ani dostęp warunkowy.

Konfigurowanie prywatności na potrzeby raportu alertu wyłudzania informacji w profilu służbowym systemu Android Enterprise

Wykonaj następujące kroki, aby włączyć prywatność dla użytkowników docelowych w profilu służbowym:

- W Microsoft Intune centrum administracyjnym i przejdź do obszaru Zasady >konfiguracji aplikacjiAplikacje>Dodaj>zarządzane urządzenia.

- Nadaj zasadom nazwę Platform > Android Enterprise i wybierz typ profilu.

- Wybierz Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

- Na stronie Ustawienia wybierz pozycję Użyj projektanta konfiguracji i dodaj wartość DefenderExcludeURLInReport jako typ klucza i wartości jako liczbę całkowitą.

- Wprowadź wartość 1, aby włączyć prywatność. Wartość domyślna to 0.

- Wybierz pozycję Dalej i przypisz ten profil do docelowych urządzeń/użytkowników.

Włączenie lub wyłączenie powyższych mechanizmów kontroli prywatności nie wpłynie na sprawdzanie zgodności urządzenia ani dostęp warunkowy.

Konfigurowanie prywatności pod kątem raportu zagrożeń związanych ze złośliwym oprogramowaniem

Kontrola prywatności dla raportu zagrożeń przed złośliwym oprogramowaniem może służyć do wyłączania z raportu o zagrożeniach złośliwego oprogramowania kolekcji szczegółów aplikacji (informacji o nazwie i pakiecie). To ustawienie zapewnia organizacjom elastyczność wyboru, czy chce zebrać nazwę aplikacji po wykryciu złośliwej aplikacji.

Skonfiguruj raport alertów o ochronie prywatności dla złośliwego oprogramowania na urządzeniach zarejestrowanych przez administratora urządzeń z systemem Android:

Wykonaj następujące kroki, aby włączyć ją dla użytkowników docelowych:

W centrum administracyjnym Microsoft Intune przejdź do pozycjiProfile> konfiguracji urządzeń>Twórca profil i wprowadź następujące ustawienia:

- Platforma: wybierz pozycję Administrator urządzenia z systemem Android.

- Profil: wybierz pozycję "Niestandardowe" i wybierz pozycję Twórca.

W sekcji Podstawy określ nazwę i opis profilu.

W obszarze Ustawienia konfiguracji wybierz pozycję Dodaj ustawienie OMA-URI :

- Nazwa: wprowadź unikatową nazwę i opis tego ustawienia OMA-URI, aby można było je łatwo znaleźć później.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeAppInReport

- Typ danych: wybierz pozycję Liczba całkowita na liście rozwijanej.

- Wartość: wprowadź wartość 1, aby włączyć ustawienie prywatności. Wartość domyślna to 0.

Wybierz pozycję Dalej i przypisz ten profil do docelowych urządzeń/użytkowników.

Użycie tej kontroli prywatności nie będzie miało wpływu na sprawdzanie zgodności urządzenia ani dostęp warunkowy. Na przykład urządzenia ze złośliwą aplikacją zawsze będą miały poziom ryzyka "Średni".

Konfigurowanie prywatności dla raportu alertów o złośliwym oprogramowaniu w profilu służbowym systemu Android Enterprise

Wykonaj następujące kroki, aby włączyć prywatność dla użytkowników docelowych w profilu służbowym:

- W Microsoft Intune centrum administracyjnym i przejdź do obszaru Zasady >konfiguracji aplikacjiAplikacje>Dodaj>zarządzane urządzenia.

- Nadaj zasadom nazwę Platform > Android Enterprise i wybierz typ profilu.

- Wybierz Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

- Na stronie Ustawienia wybierz pozycję Użyj projektanta konfiguracji i dodaj wartość DefenderExcludeAppInReport jako typ klucza i wartości jako liczbę całkowitą

- Wprowadź wartość 1, aby włączyć prywatność. Wartość domyślna to 0.

- Wybierz pozycję Dalej i przypisz ten profil do docelowych urządzeń/użytkowników.

Użycie tej kontroli prywatności nie będzie miało wpływu na sprawdzanie zgodności urządzenia ani dostęp warunkowy. Na przykład urządzenia ze złośliwą aplikacją zawsze będą miały poziom ryzyka "Średni".

Wyłącz wylogowywanie

Usługa Defender for Endpoint obsługuje wdrażanie bez przycisku wylogowywania w aplikacji, aby uniemożliwić użytkownikom wylogowanie się z aplikacji Defender. Jest to ważne, aby uniemożliwić użytkownikom manipulowanie urządzeniem. Aby skonfigurować opcję Wyłącz wylogowywanie, wykonaj następujące kroki:

- W Microsoft Intune centrum administracyjnym przejdź do pozycjiZasady> konfiguracji aplikacji Aplikacje>Dodaj>urządzenia zarządzane.

- Nadaj zasadom nazwę, wybierz pozycję Platforma > Android Enterprise i wybierz typ profilu.

- Wybierz Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

- Na stronie Ustawienia wybierz pozycję Użyj projektanta konfiguracji i dodaj pozycję Wyłącz wylogowywanie jako klucz i liczbę całkowitą jako typ wartości.

- Domyślnie wyłącz wylogowywanie = 1 dla profilów służbowych należących do użytkownika systemu Android Enterprise, w pełni zarządzanych profilów należących do firmy i 0 dla trybu administratora urządzenia.

- Administratorzy muszą włączyć opcję Wyłącz wylogowywanie = 0, aby włączyć przycisk wylogowywania w aplikacji. Użytkownicy będą mogli zobaczyć przycisk wylogowywania po wypchnięciu zasad.

- Wybierz pozycję Dalej i przypisz ten profil do urządzeń docelowych i użytkowników.

Ważna

Ta funkcja jest dostępna w publicznej wersji zapoznawczej. Poniższe informacje dotyczą wstępnie wydanego produktu, który może zostać znacząco zmodyfikowany przed jego komercyjną premierą. Firma Microsoft nie udziela żadnych gwarancji, wyraźnych ani dorozumianych, w odniesieniu do podanych tutaj informacji.

Tagowanie urządzenia

Usługa Defender for Endpoint w systemie Android umożliwia zbiorcze tagowanie urządzeń przenośnych podczas dołączania, umożliwiając administratorom konfigurowanie tagów za pośrednictwem Intune. Administracja można skonfigurować tagi urządzeń za pośrednictwem Intune za pośrednictwem zasad konfiguracji i wypchnąć je do urządzeń użytkownika. Po zainstalowaniu i aktywowaniu usługi Defender przez użytkownika aplikacja kliencka przekazuje tagi urządzenia do portalu zabezpieczeń. Tagi Urządzenia są wyświetlane na urządzeniach w spisie urządzeń.

Aby skonfigurować tagi urządzenia, wykonaj następujące kroki:

W Microsoft Intune centrum administracyjnym przejdź do pozycjiZasady> konfiguracji aplikacji Aplikacje>Dodaj>urządzenia zarządzane.

Nadaj zasadom nazwę, wybierz pozycję Platforma > Android Enterprise i wybierz typ profilu.

Wybierz Ochrona punktu końcowego w usłudze Microsoft Defender jako aplikację docelową.

Na stronie Ustawienia wybierz pozycję Użyj projektanta konfiguracji i dodaj element DefenderDeviceTag jako typ klucza i wartości jako ciąg.

- Administracja można przypisać nowy tag, dodając klucz DefenderDeviceTag i ustawiając wartość tagu urządzenia.

- Administracja można edytować istniejący tag, modyfikując wartość klucza DefenderDeviceTag.

- Administracja można usunąć istniejący tag, usuwając klucz DefenderDeviceTag.

Kliknij przycisk Dalej i przypisz te zasady do urządzeń docelowych i użytkowników.

Uwaga

Aby tagi były synchronizowane z Intune i przekazywane do portalu zabezpieczeń, należy otworzyć aplikację Defender. Odzwierciedlenie tagów w portalu może potrwać do 18 godzin.

Artykuły pokrewne

- Omówienie usługi ochrony punktu końcowego w usłudze Microsoft Defender w systemie Android

- Wdrażaj usługę ochrony punktu końcowego w usłudze Microsoft Defender w systemie Android za pomocą usługi Microsoft Intune

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla