Ochrona w chmurze i przesyłanie przykładów w programie antywirusowym Microsoft Defender

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Program antywirusowy Microsoft Defender

Platformy

System Windows

macOS

Linux

Serwer z systemem Windows

Microsoft Defender Program antywirusowy używa wielu inteligentnych mechanizmów wykrywania złośliwego oprogramowania. Jedną z najbardziej zaawansowanych możliwości jest możliwość zastosowania możliwości chmury do wykrywania złośliwego oprogramowania i przeprowadzania szybkiej analizy. Ochrona w chmurze i automatyczne przesyłanie przykładów współdziałają z programem antywirusowym Microsoft Defender w celu ochrony przed nowymi i pojawiającym się zagrożeniami.

Jeśli zostanie wykryty podejrzany lub złośliwy plik, próbka zostanie wysłana do usługi w chmurze w celu analizy, podczas gdy program antywirusowy Microsoft Defender blokuje plik. Gdy tylko zostanie wykonane ustalenie, co nastąpi szybko, plik zostanie wydany lub zablokowany przez program antywirusowy Microsoft Defender.

Ten artykuł zawiera omówienie ochrony w chmurze i automatycznego przesyłania przykładów w programie antywirusowym Microsoft Defender. Aby dowiedzieć się więcej na temat ochrony w chmurze, zobacz Ochrona w chmurze i oprogramowanie antywirusowe Microsoft Defender.

Jak ochrona w chmurze i przesyłanie przykładów współpracują ze sobą

Aby zrozumieć, jak ochrona w chmurze współdziała z przykładowym przesyłaniem, warto zrozumieć, w jaki sposób usługa Defender for Endpoint chroni przed zagrożeniami. Program Microsoft Intelligent Security Graph monitoruje dane zagrożeń z rozległej sieci czujników. Firma Microsoft warstw opartych na chmurze modeli uczenia maszynowego, które mogą oceniać pliki na podstawie sygnałów od klienta i rozległej sieci czujników i danych w Grafie inteligentnych zabezpieczeń. Takie podejście daje usłudze Defender for Endpoint możliwość blokowania wielu nigdy wcześniej nie widzianych zagrożeń.

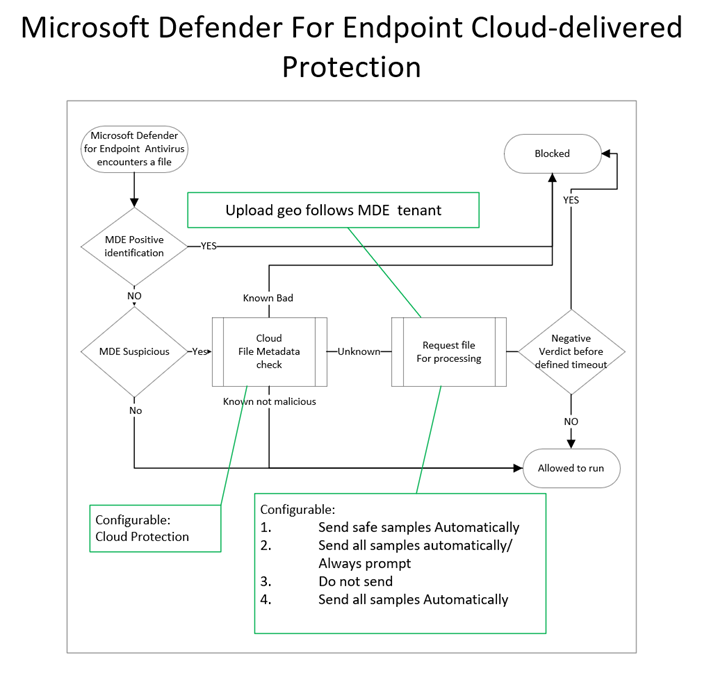

Na poniższej ilustracji przedstawiono przepływ ochrony w chmurze i przykładowe przesyłanie za pomocą programu antywirusowego Microsoft Defender:

Microsoft Defender Program antywirusowy i ochrona w chmurze automatycznie blokują większość nowych, nigdy wcześniej nie widzianych zagrożeń przy użyciu następujących metod:

Uproszczone modele uczenia maszynowego oparte na kliencie, blokujące nowe i nieznane złośliwe oprogramowanie.

Lokalna analiza zachowań, zatrzymywanie ataków opartych na plikach i bez plików.

Oprogramowanie antywirusowe o wysokiej precyzji, wykrywające typowe złośliwe oprogramowanie za pomocą technik ogólnych i heurystycznych.

Zaawansowana ochrona oparta na chmurze jest zapewniana w przypadkach, gdy program antywirusowy Microsoft Defender uruchomiony w punkcie końcowym wymaga większej analizy w celu zweryfikowania intencji podejrzanego pliku.

W przypadku, gdy program antywirusowy Microsoft Defender nie może jasno określić, metadane pliku są wysyłane do usługi ochrony w chmurze. Często w milisekundach usługa ochrony w chmurze może określić na podstawie metadanych, czy plik jest złośliwy, czy nie jest zagrożeniem.

- Zapytanie w chmurze metadanych plików może być wynikiem zachowania, znaku sieci Web lub innych cech, w których nie określono jasnego werdyktu.

- Wysyłany jest mały ładunek metadanych, którego celem jest osiągnięcie werdyktu dotyczącego złośliwego oprogramowania lub nie zagrożenia. Metadane nie zawierają danych osobowych(PII). Informacje, takie jak nazwy plików, są skrótami.

- Może być synchroniczny lub asynchroniczny. W przypadku synchronicznego pliku nie zostanie otwarty, dopóki chmura nie wyrenderuje werdyktu. W przypadku asynchronicznego pliku jest otwierany podczas wykonywania analizy przez ochronę w chmurze.

- Metadane mogą obejmować atrybuty PE, statyczne atrybuty plików, atrybuty dynamiczne i kontekstowe i nie tylko (zobacz Przykłady metadanych wysyłanych do usługi ochrony w chmurze).

Po zbadaniu metadanych, jeśli Microsoft Defender ochrona antywirusowa w chmurze nie może osiągnąć jednoznacznego werdyktu, może zażądać próbki pliku do dalszej inspekcji. To żądanie uwzględnia konfigurację ustawień dla przykładowego przesyłania:

Automatyczne wysyłanie bezpiecznych próbek

- Bezpieczne próbki to przykłady, które często nie zawierają danych osobowych, takich jak: .bat, scr, .dll, .exe.

- Jeśli plik prawdopodobnie zawiera identyfikator PII, użytkownik otrzymuje żądanie zezwalania na przesyłanie przykładowych plików.

- Ta opcja jest domyślna w systemach Windows, macOS i Linux.

Zawsze monituj

- W przypadku skonfigurowania użytkownik jest zawsze monitowany o zgodę przed przesłaniem pliku

- To ustawienie nie jest dostępne w systemach macOS i Linux w chmurze

Automatycznie wysyłaj wszystkie przykłady

- W przypadku skonfigurowania wszystkie przykłady są wysyłane automatycznie

- Jeśli chcesz, aby przykładowe przesyłanie zawierało makra osadzone w Word dokumentacji, musisz wybrać opcję "Automatycznie wyślij wszystkie przykłady"

- To ustawienie nie jest dostępne w przypadku ochrony w chmurze systemu macOS

Nie wysyłaj

- Zapobiega "blokuj od pierwszego wejrzenia" na podstawie analizy przykładowej pliku

- Ustawienie "Nie wysyłaj" jest odpowiednikiem ustawienia "Wyłączone" w zasadach systemu macOS i ustawienia "Brak" w zasadach systemu Linux.

- Metadane są wysyłane do wykrywania nawet wtedy, gdy przesyłanie przykładowe jest wyłączone

Po przesłaniu plików do ochrony w chmurze przesłane pliki można skanować, detonować i przetwarzać za pomocą modeli uczenia maszynowegoanalizy danych big data w celu osiągnięcia werdyktu. Wyłączenie ochrony dostarczanej w chmurze ogranicza analizę tylko do tego, co klient może zapewnić za pośrednictwem lokalnych modeli uczenia maszynowego i podobnych funkcji.

Ważna

Ustawienie Blokuj od pierwszego wejrzenia (BAFS) zapewnia detonację i analizę w celu ustalenia, czy plik lub proces jest bezpieczny. BAFS może chwilowo opóźnić otwarcie pliku, dopóki nie zostanie osiągnięty werdykt. Jeśli wyłączysz przesyłanie przykładowe, bafs jest również wyłączony, a analiza plików jest ograniczona tylko do metadanych. Zalecamy włączenie przesyłania przykładów i bafs. Aby dowiedzieć się więcej, zobacz Co to jest "blokuj od pierwszego wejrzenia"?

Poziomy ochrony chmury

Ochrona w chmurze jest domyślnie włączona w programie antywirusowym Microsoft Defender. Zalecamy zachowanie włączonej ochrony w chmurze, chociaż można skonfigurować poziom ochrony dla organizacji. Zobacz Określanie poziomu ochrony dostarczanej w chmurze dla programu antywirusowego Microsoft Defender.

Ustawienia przykładowego przesyłania

Oprócz konfigurowania poziomu ochrony w chmurze można skonfigurować ustawienia przykładowego przesyłania. Możesz wybrać jedną z kilku opcji:

- Automatyczne wysyłanie bezpiecznych próbek (zachowanie domyślne )

- Automatycznie wysyłaj wszystkie przykłady

- Nie wysyłaj przykładów

Porada

Użycie tej Send all samples automatically opcji zapewnia lepsze bezpieczeństwo, ponieważ ataki wyłudzające informacje są używane w przypadku dużej liczby początkowych ataków dostępu.

Aby uzyskać informacje o opcjach konfiguracji przy użyciu programu Intune, Configuration Manager, zasady grupy lub programu PowerShell, zobacz Włączanie ochrony w chmurze w programie antywirusowym Microsoft Defender.

Przykłady metadanych wysyłanych do usługi ochrony w chmurze

W poniższej tabeli wymieniono przykłady metadanych wysłanych do analizy przez ochronę w chmurze:

| Wpisać | Atrybut |

|---|---|

| Atrybuty maszyny | OS version Processor Security settings |

| Atrybuty dynamiczne i kontekstowe | Proces i instalacja ProcessName ParentProcess TriggeringSignature TriggeringFile Download IP and url HashedFullPath Vpath RealPath Parent/child relationships Behawioralne Connection IPs System changes API calls Process injection Ustawień regionalnych Locale setting Geographical location |

| Atrybuty plików statycznych | Częściowe i pełne skróty ClusterHash Crc16 Ctph ExtendedKcrcs ImpHash Kcrc3n Lshash LsHashs PartialCrc1 PartialCrc2 PartialCrc3 Sha1 Sha256 Właściwości pliku FileName FileSize Informacje o podpisie AuthentiCodeHash Issuer IssuerHash Publisher Signer SignerHash |

Przykłady są traktowane jako dane klienta

Na wszelki wypadek, gdy zastanawiasz się, co się dzieje z przykładowymi przesłaniami, usługa Defender for Endpoint traktuje wszystkie przykłady plików jako dane klienta. Firma Microsoft honoruje opcje przechowywania danych i geograficzne wybrane przez organizację podczas dołączania do usługi Defender for Endpoint.

Ponadto usługa Defender for Endpoint otrzymała wiele certyfikatów zgodności, co świadczy o ciągłym przestrzeganiu zaawansowanego zestawu mechanizmów kontroli zgodności:

- ISO 27001

- ISO 27018

- SOC I, II, III

- PCI

Aby uzyskać więcej informacji, zapoznaj się z następującymi zasobami:

- Oferty zgodności platformy Azure

- Portal zaufania usługi

- Ochrona punktu końcowego w usłudze Microsoft Defender magazyn danych i prywatność

Inne przykładowe scenariusze przesyłania plików

Istnieją jeszcze dwa scenariusze, w których usługa Defender for Endpoint może zażądać przykładu pliku, który nie jest związany z ochroną w chmurze w programie antywirusowym Microsoft Defender. Te scenariusze opisano w poniższej tabeli:

| Scenariusz | Opis |

|---|---|

| Ręczne zbieranie przykładowych plików w portalu Microsoft Defender | Podczas dołączania urządzeń do usługi Defender for Endpoint można skonfigurować ustawienia wykrywania i reagowania na punkty końcowe (EDR). Istnieje na przykład ustawienie umożliwiające włączenie przykładowych kolekcji z urządzenia, które można łatwo pomylić z przykładowymi ustawieniami przesyłania opisanymi w tym artykule. Ustawienie EDR kontroluje zbieranie przykładowych plików z urządzeń w przypadku żądania za pośrednictwem portalu Microsoft Defender i podlega już ustalonym rolom i uprawnieniom. To ustawienie może zezwalać na zbieranie plików z punktu końcowego lub blokować go dla funkcji, takich jak analiza szczegółowa w portalu Microsoft Defender. Jeśli to ustawienie nie jest skonfigurowane, ustawieniem domyślnym jest włączenie kolekcji przykładowej. Dowiedz się więcej o ustawieniach konfiguracji usługi Defender for Endpoint, zobacz: Dołączanie narzędzi i metod dla urządzeń Windows 10 w usłudze Defender for Endpoint |

| Zautomatyzowane badanie i analiza zawartości odpowiedzi | Gdy na urządzeniach są uruchamiane zautomatyzowane badania (skonfigurowane do automatycznego uruchamiania w odpowiedzi na alert lub uruchamianie ręcznie), pliki zidentyfikowane jako podejrzane mogą być zbierane z punktów końcowych w celu dalszej inspekcji. W razie potrzeby w portalu Microsoft Defender można wyłączyć funkcję analizy zawartości plików dla zautomatyzowanych badań. Nazwy rozszerzeń plików można również modyfikować w celu dodawania lub usuwania rozszerzeń dla innych typów plików, które zostaną automatycznie przesłane podczas zautomatyzowanego badania. Aby dowiedzieć się więcej, zobacz Zarządzanie przekazywaniem plików automatyzacji. |

Porada

Jeśli szukasz informacji dotyczących programu antywirusowego dla innych platform, zobacz:

- Ustaw preferencje dla ochrony punktu końcowego usługi Microsoft Defender w systemie macOS

- Ochrona punktu końcowego w usłudze Microsoft Defender na komputerze Mac

- Ustawienia zasad ochrony antywirusowej systemu macOS dla programu antywirusowego Microsoft Defender dla usługi Intune

- Ustaw preferencje dla ochrony punktu końcowego w usłudze Microsoft Defender w systemie Linux

- Ochrona punktu końcowego w usłudze Microsoft Defender na Linuxie

- Konfiguruj ochronę punktu końcowego w usłudze Microsoft Defender w opcjach systemu Android

- Konfiguruj ochronę punktu końcowego w usłudze Microsoft Defender w opcjach systemu iOS

Zobacz też

Omówienie ochrony nowej generacji

Skonfiguruj korygowanie wykrywania programu antywirusowego Microsoft Defender.

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla