Importuj, eksportuj i wdrażaj konfigurację ochrony przed wykorzystaniem

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Funkcja Exploit Protection pomaga chronić przed złośliwym oprogramowaniem wykorzystującym luki w zabezpieczeniach w celu rozprzestrzeniania się i infekowania innych urządzeń. Składa się z szeregu środków ograniczania ryzyka, które można zastosować zarówno na poziomie systemu operacyjnego, jak i na poziomie pojedynczych aplikacji.

Możesz użyć aplikacji Zabezpieczenia Windows lub programu PowerShell, aby utworzyć zestaw środków ograniczania ryzyka (nazywanych konfiguracją). Następnie możesz wyeksportować tę konfigurację jako plik XML i udostępnić ją wielu urządzeniom w sieci. Wówczas wszystkie mają ten sam zestaw ustawień środków ograniczania ryzyka.

Tworzenie i eksportowanie pliku konfiguracji

Przed wyeksportowaniem pliku konfiguracji upewnij się, że masz poprawne ustawienia. Najpierw skonfiguruj ochronę przed programami wykorzystującymi luki w zabezpieczeniach na jednym, dedykowanym urządzeniu. Zobacz Dostosowywanie ochrony przed programami wykorzystującymi luki w zabezpieczeniach, aby uzyskać więcej informacji o konfigurowaniu środków ograniczania ryzyka.

Po skonfigurowaniu ochrony przed programami wykorzystującymi luki w zabezpieczeniach do żądanego stanu (w tym środków ograniczania ryzyka na poziomie systemu i aplikacji) możesz wyeksportować plik przy użyciu aplikacji Zabezpieczenia Windows lub programu PowerShell.

Eksportowanie pliku konfiguracji za pomocą aplikacji Zabezpieczenia Windows

Otwórz aplikację Zabezpieczenia Windows, wybierając ikonę tarczy na pasku zadań. Możesz też wyszukać w menu Start aplikację Zabezpieczenia Windows.

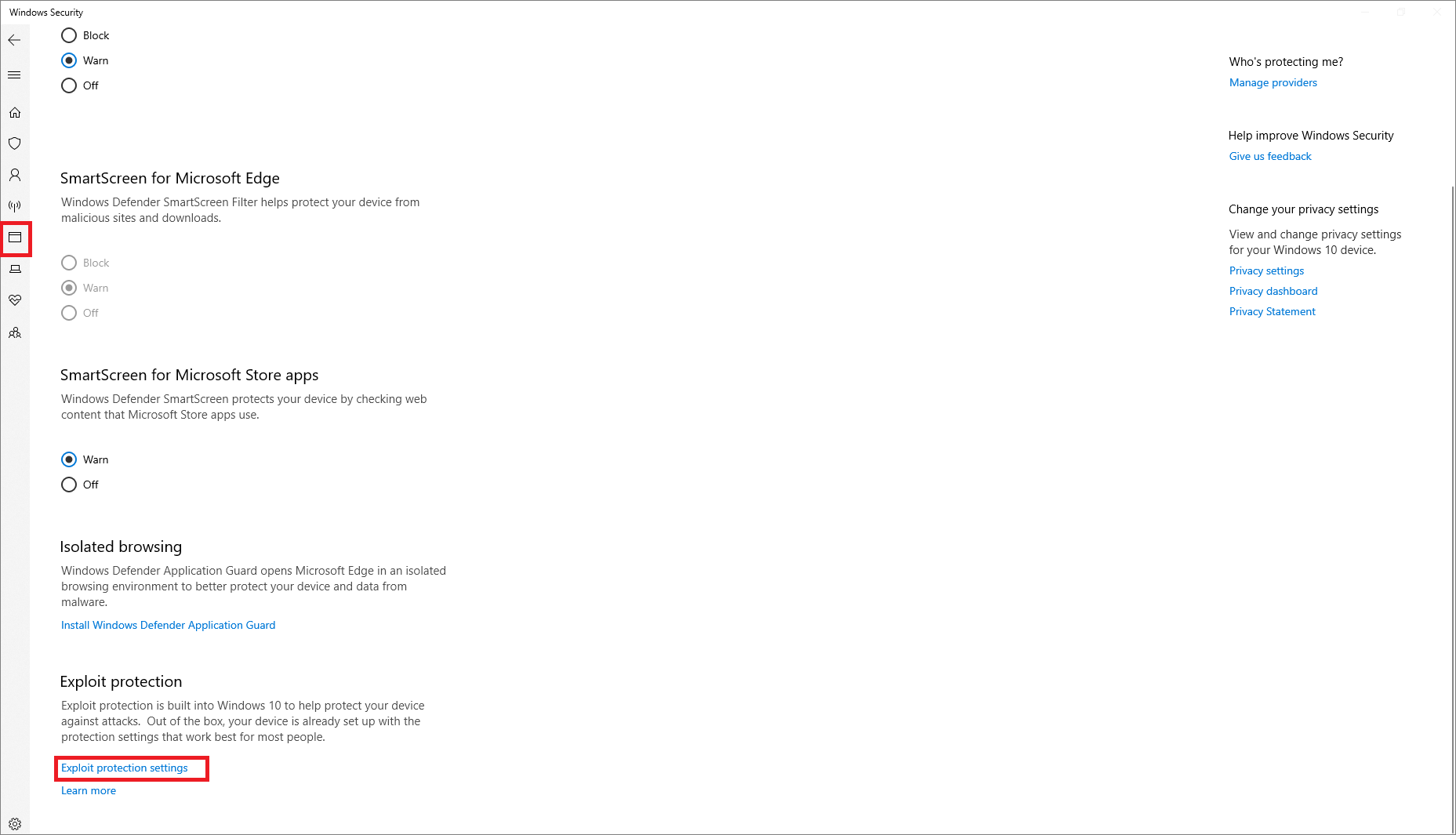

Wybierz kafelek Sterowanie aplikacjami i przeglądarką (lub ikonę aplikacji na pasku menu po lewej stronie), a następnie wybierz ustawienia ochrony przed programami wykorzystującymi luki w zabezpieczeniach:

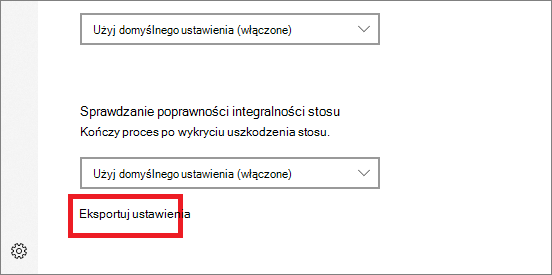

U dołu sekcji Ochrona przed programami wykorzystującymi luki w zabezpieczeniach, wybierz pozycję Ustawienia eksportowania. Wybierz lokalizację i nazwę pliku XML, w którym chcesz zapisać konfigurację.

Ważna

Jeśli chcesz użyć konfiguracji domyślnej, użyj ustawień „Włączona domyślnie” zamiast opcji „Użyj domyślnej (włączona)”, aby poprawnie wyeksportować ustawienia w pliku XML.

Uwaga

Podczas eksportowania ustawień, wszystkie ustawienia dotyczące środków ograniczania ryzyka zarówno na poziomie aplikacji, jak i na poziomie systemu są zapisywane. To oznacza, że nie musisz eksportować pliku zarówno z sekcji Ustawienia systemowe, jak i Ustawienia programu (każda z sekcji wyeksportuje wszystkie ustawienia).

Eksportowanie pliku konfiguracji za pomocą programu PowerShell

Wpisz PowerShell w menu Start, kliknij prawym przyciskiem myszy Windows PowerShell i wybierz polecenie Uruchom jako administrator.

Wprowadź następujące polecenie cmdlet:

Get-ProcessMitigation -RegistryConfigFilePath filename.xmlZmień

filenamena dowolną wybraną nazwę lub lokalizację.Przykładowe polecenie:

Get-ProcessMitigation -RegistryConfigFilePath C:\ExploitConfigfile.xml

Ważna

Podczas wdrażania konfiguracji przy użyciu zasad grupy wszystkie urządzenia, które będą używać konfiguracji, muszą mieć dostęp do pliku konfiguracji. Upewnij się, że plik został umieszczony w lokalizacji udostępnionej.

Importowanie pliku konfiguracji

Możesz zaimportować plik konfiguracji ochrony przed programami wykorzystującym luki w zabezpieczeniach, który został wcześniej utworzony. Plik konfiguracji możesz zaimportować tylko za pomocą programu PowerShell.

Po zaimportowaniu ustawienia zostaną natychmiast zastosowane i możesz je przejrzeć w aplikacji Zabezpieczenia Windows.

Importowanie pliku konfiguracji za pomocą programu PowerShell

Wpisz PowerShell w menu Start, kliknij prawym przyciskiem myszy Windows PowerShell i wybierz polecenie Uruchom jako administrator.

Wprowadź następujące polecenie cmdlet:

Set-ProcessMitigation -PolicyFilePath filename.xmlZmień

filenamena lokalizację i nazwę pliku XML ochrony przed lukami w zabezpieczeniach.Przykładowe polecenie:

Set-ProcessMitigation -PolicyFilePath C:\ExploitConfigfile.xml

Ważna

Upewnij się, że zaimportujesz plik konfiguracji utworzony specjalnie na potrzeby ochrony przed programami wykorzystującym luki w zabezpieczeniach.

Zarządzanie lub wdrażanie konfiguracji

Możesz użyć zasad grupy do wdrożenia utworzonej konfiguracji na wielu urządzeniach w sieci.

Ważna

Podczas wdrażania konfiguracji przy użyciu zasad grupy wszystkie urządzenia, które będą używać konfiguracji, muszą mieć dostęp do pliku XML konfiguracji. Upewnij się, że plik został umieszczony w lokalizacji udostępnionej.

Dystrybucja konfiguracji przy użyciu zasad grupy

Na urządzeniu do zarządzania zasadami grupy otwórz Konsolę zarządzania zasadami grupy, kliknij prawym przyciskiem myszy obiekt zasad grupy, który chcesz skonfigurować, a następnie wybierz pozycję Edytuj.

W Edytorze zarządzania zasadami grupy przejdź do obszaru Konfiguracja komputera i wybierz pozycję Szablony administracyjne.

Rozwiń drzewo do składników> systemu Windows Microsoft Defender Exploit Guard>Exploit Protection.

Kliknij dwukrotnie pozycję Użyj wspólnego zestawu ustawień ochrony przed programami wykorzystującymi luki w zabezpieczeniach i ustaw opcję Włączone.

W sekcji Opcje: wprowadź lokalizację i nazwę pliku konfiguracji ochrony przed programami wykorzystującymi luki w zabezpieczeniach, którego chcesz użyć, takich jak w następujących przykładach:

C:\MitigationSettings\Config.XML\\Server\Share\Config.xmlhttps://localhost:8080/Config.xmlC:\ExploitConfigfile.xml

Wybierz przycisk OK i Wdróż zaktualizowany obiekt zasad grupy, tak jak zwykle.

Zobacz też

- Chroń urządzenia przed wykorzystaniem

- Oceń ochronę przed programami wykorzystującymi luki w zabezpieczeniach

- Włącz ochronę przed wykorzystaniem

- Konfigurowanie i inspekcja środków ograniczania ryzyka dla ochrony przed programami wykorzystującymi luki w zabezpieczeniach

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla