Wdrażanie Ochrona punktu końcowego w usłudze Microsoft Defender w systemie iOS przy użyciu zarządzania aplikacjami mobilnymi

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Uwaga

Usługa Defender for Endpoint w systemie iOS używa sieci VPN w celu zapewnienia funkcji ochrony sieci Web. Nie jest to zwykła sieć VPN i jest lokalną/samopętlaną siecią VPN, która nie przyjmuje ruchu poza urządzeniem.

Konfigurowanie Ochrona punktu końcowego w usłudze Microsoft Defender sygnałów ryzyka w zasadach ochrony aplikacji (MAM)

Ochrona punktu końcowego w usłudze Microsoft Defender w systemie iOS, który już chroni użytkowników przedsiębiorstwa w scenariuszach usługi Mobile Zarządzanie urządzeniami (MDM), teraz rozszerza obsługę zarządzania aplikacjami mobilnymi (MAM) dla urządzeń, które nie są zarejestrowane przy użyciu Intune zarządzania urządzeniami przenośnymi (MDM). Rozszerza ona również tę pomoc techniczną na klientów, którzy korzystają z innych rozwiązań do zarządzania mobilnością w przedsiębiorstwie, a jednocześnie używają Intune do zarządzania aplikacjami mobilnymi (MAM). Ta funkcja umożliwia zarządzanie danymi organizacji i ochronę ich w aplikacji.

Ochrona punktu końcowego w usłudze Microsoft Defender informacji o zagrożeniach dla systemu iOS jest używane przez Intune zasad ochrony aplikacji w celu ochrony tych aplikacji. zasady Ochrona aplikacji (APP) to reguły, które zapewniają, że dane organizacji pozostają bezpieczne lub zawarte w zarządzanej aplikacji. Aplikacja zarządzana ma zastosowane zasady ochrony aplikacji i może być zarządzana przez Intune.

Ochrona punktu końcowego w usłudze Microsoft Defender w systemie iOS obsługuje obie konfiguracje funkcji MAM

- Intune MDM + MAM: administratorzy IT mogą zarządzać aplikacjami tylko przy użyciu zasad ochrony aplikacji na urządzeniach zarejestrowanych w Intune zarządzania urządzeniami przenośnymi (MDM).

- Zarządzanie aplikacjami mobilnymi bez rejestracji urządzeń: zarządzanie aplikacjami mobilnymi bez rejestracji urządzeń lub MAM-WE umożliwia administratorom IT zarządzanie aplikacjami przy użyciu zasad ochrony aplikacji na urządzeniach, które nie są zarejestrowane w usłudze Intune MDM. Oznacza to, że aplikacjami można zarządzać za pomocą Intune na urządzeniach zarejestrowanych u innych dostawców EMM. Aby zarządzać aplikacjami przy użyciu obu powyższych konfiguracji, klienci powinni używać Intune w centrum administracyjnym Microsoft Intune

Aby włączyć tę funkcję, administrator musi skonfigurować połączenie między Ochrona punktu końcowego w usłudze Microsoft Defender i Intune, utworzyć zasady ochrony aplikacji i zastosować zasady na docelowych urządzeniach i aplikacjach.

Użytkownicy końcowi muszą również podjąć kroki, aby zainstalować Ochrona punktu końcowego w usłudze Microsoft Defender na urządzeniu i aktywować przepływ dołączania.

Wymagania wstępne

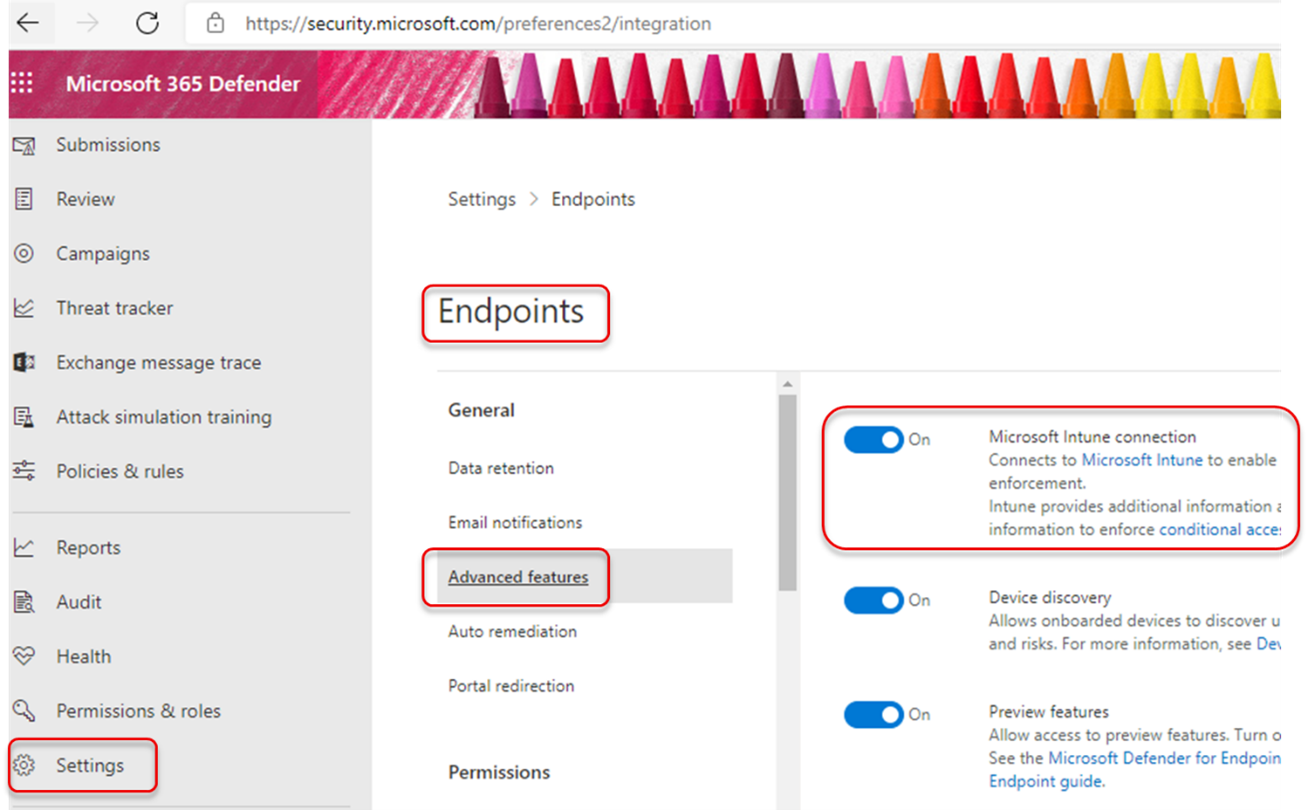

- Sprawdź, czy łącznik Intune jest włączony w portalu zabezpieczeń.

W ujednoliconej konsoli zabezpieczeń przejdź do pozycji Ustawienia> Funkcjezaawansowanepunktów końcowych> i upewnij się, że Microsoft Intune połączenie jest włączone.

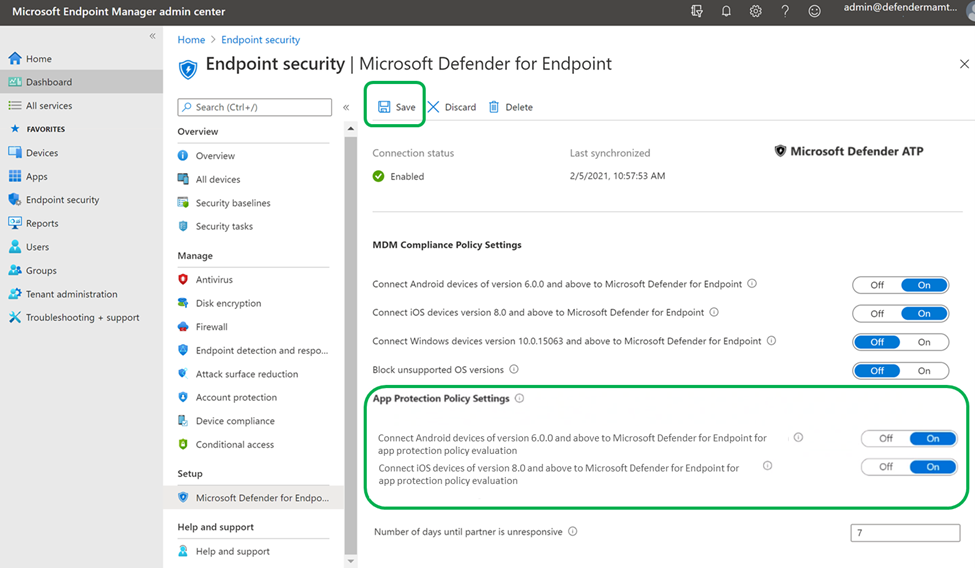

- Sprawdź, czy łącznik aplikacji jest włączony w portalu Intune.

W centrum administracyjnym Microsoft Intune przejdź do pozycji Zabezpieczenia> punktu końcowego Ochrona punktu końcowego w usłudze Microsoft Defender i upewnij się, że stan połączenia jest włączony.

Twórca zasad ochrony aplikacji

Zablokuj dostęp lub wyczyść dane zarządzanej aplikacji na podstawie Ochrona punktu końcowego w usłudze Microsoft Defender sygnałów ryzyka, tworząc zasady ochrony aplikacji. Ochrona punktu końcowego w usłudze Microsoft Defender można skonfigurować do wysyłania sygnałów zagrożeń do użycia w zasadach ochrony aplikacji (APP, znanej również jako MAM). Dzięki tej możliwości można używać Ochrona punktu końcowego w usłudze Microsoft Defender do ochrony zarządzanych aplikacji.

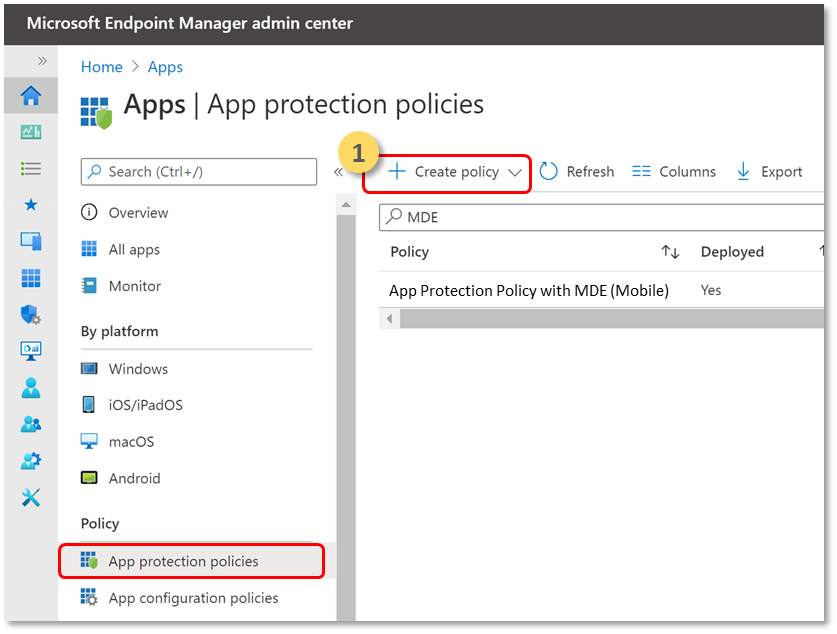

- Twórca zasad

zasady Ochrona aplikacji (APP) to reguły, które zapewniają, że dane organizacji pozostają bezpieczne lub zawarte w zarządzanej aplikacji. Zasady mogą być regułą wymuszaną, gdy użytkownik próbuje uzyskać dostęp do danych firmowych lub przenieść je, lub zestawem akcji, które są zabronione lub monitorowane, gdy użytkownik znajduje się w aplikacji.

Dodawanie aplikacji

a. Wybierz sposób stosowania tych zasad do aplikacji na różnych urządzeniach. Następnie dodaj co najmniej jedną aplikację.

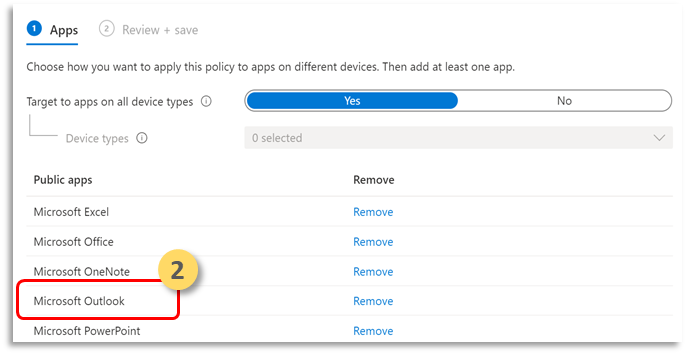

Użyj tej opcji, aby określić, czy te zasady mają zastosowanie do urządzeń niezarządzanych. Możesz również wybrać kierowanie zasad do aplikacji na urządzeniach o dowolnym stanie zarządzania. Ponieważ zarządzanie aplikacjami mobilnymi nie wymaga zarządzania urządzeniami, można chronić dane firmowe na urządzeniach zarządzanych i niezarządzanych. Zarządzanie jest skoncentrowane na tożsamości użytkownika, co eliminuje wymaganie dotyczące zarządzania urządzeniami. Firmy mogą używać zasad ochrony aplikacji z rozwiązaniem MDM lub bez niego w tym samym czasie. Rozważmy na przykład pracownika korzystającego zarówno z telefonu wystawionego przez firmę, jak i własnego tabletu osobistego. Telefon firmy jest zarejestrowany w rozwiązaniu MDM i chroniony przez zasady ochrony aplikacji, podczas gdy urządzenie osobiste jest chronione tylko przez zasady ochrony aplikacji.b. Wybierz pozycję Aplikacje

Aplikacja zarządzana to aplikacja, która ma zastosowane zasady ochrony aplikacji i może być zarządzana przez Intune. Każdą aplikacją zintegrowaną z zestawem Intune SDK lub opakowaną przez Intune App Wrapping Tool można zarządzać przy użyciu zasad ochrony aplikacji Intune. Zobacz oficjalną listę Microsoft Intune chronionych aplikacji, które zostały utworzone przy użyciu tych narzędzi i są dostępne do użytku publicznego.Przykład: Program Outlook jako aplikacja zarządzana

Wybierz ustawienia Platforma, Aplikacje, Ochrona danych, Wymagania dotyczące dostępu wymagane przez organizację dla zasad.

3. Ustaw wymagania dotyczące zabezpieczeń logowania dla zasad ochrony.

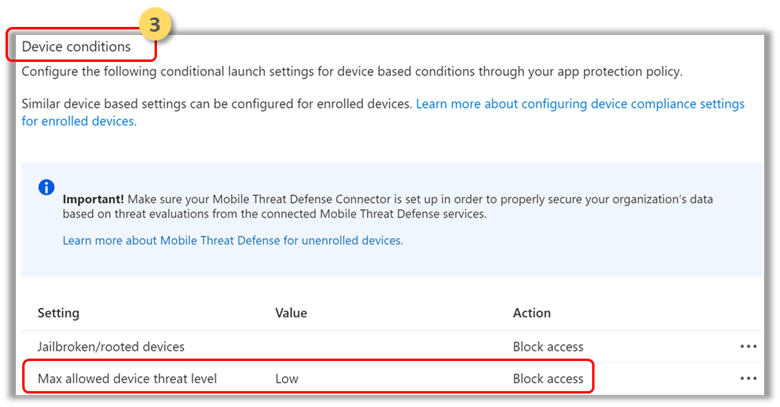

Wybierz pozycję Ustawienie > maksymalnego dozwolonego poziomu zagrożenia urządzenia w warunkach warunkowego uruchamiania > urządzenia i wprowadź wartość. Należy to skonfigurować na wartość Niska, Średnia, Wysoka lub Zabezpieczona. Dostępne akcje to Blokuj dostęp lub Wyczyść dane. Wybierz pozycję Akcja: "Blokuj dostęp". Ochrona punktu końcowego w usłudze Microsoft Defender w systemie iOS udostępnia ten poziom zagrożenia urządzenia.

4. Przypisz grupy użytkowników, dla których należy zastosować zasady.

Wybierz pozycję Dołączone grupy. Następnie dodaj odpowiednie grupy.

Aby uzyskać więcej informacji na temat zasad zarządzania aplikacjami mobilnymi lub ochrony aplikacji, zobacz ustawienia zasad ochrony aplikacji systemu iOS.

Wdrażanie Ochrona punktu końcowego w usłudze Microsoft Defender na potrzeby zarządzania aplikacjami mobilnymi lub na niezarejestrowanych urządzeniach

Ochrona punktu końcowego w usłudze Microsoft Defender w systemie iOS włącza scenariusz zasad ochrony aplikacji i jest dostępna w sklepie apple app store.

Gdy zasady ochrony aplikacji są skonfigurowane pod kątem dołączania sygnałów ryzyka urządzenia z Ochrona punktu końcowego w usłudze Microsoft Defender, użytkownicy będą przekierowywani w celu zainstalowania Ochrona punktu końcowego w usłudze Microsoft Defender podczas korzystania z takich aplikacji. Alternatywnie użytkownicy mogą również zainstalować najnowszą wersję aplikacji bezpośrednio ze sklepu Apple App Store.

Upewnij się, że urządzenie zostało zarejestrowane w aplikacji Authenticator przy użyciu tego samego konta używanego do dołączania w usłudze Defender w celu pomyślnej rejestracji mam.

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla