Wdrażanie Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux przy użyciu rozwiązania Ansible

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

W tym artykule opisano sposób wdrażania usługi Defender for Endpoint w systemie Linux przy użyciu rozwiązania Ansible. Pomyślne wdrożenie wymaga wykonania wszystkich następujących zadań:

Ważna

Ten artykuł zawiera informacje o narzędziach innych firm. Zapewnia to pomoc w ukończeniu scenariuszy integracji, jednak firma Microsoft nie zapewnia obsługi rozwiązywania problemów z narzędziami innych firm.

Skontaktuj się z dostawcą innej firmy w celu uzyskania pomocy technicznej.

Wymagania wstępne i wymagania systemowe

Przed rozpoczęciem zapoznaj się z główną stroną usługi Defender for Endpoint w systemie Linux , aby zapoznać się z opisem wymagań wstępnych i wymagań systemowych dotyczących bieżącej wersji oprogramowania.

Ponadto w przypadku wdrożenia rozwiązania Ansible musisz znać zadania administracyjne rozwiązania Ansible, skonfigurować rozwiązanie Ansible i wiedzieć, jak wdrażać podręczniki i zadania. Rozwiązania Ansible mają wiele sposobów wykonania tego samego zadania. W tych instrukcjach założono dostępność obsługiwanych modułów rozwiązania Ansible, takich jak apt i unarchive , aby ułatwić wdrożenie pakietu. Twoja organizacja może używać innego przepływu pracy. Aby uzyskać szczegółowe informacje, zapoznaj się z dokumentacją rozwiązania Ansible .

Rozwiązania Ansible należy zainstalować na co najmniej jednym komputerze (aplikacja Ansible wywołuje ten węzeł sterowania).

Protokół SSH musi być skonfigurowany dla konta administratora między węzłem kontroli a wszystkimi węzłami zarządzanymi (na urządzeniach, na których zainstalowano usługę Defender for Endpoint), i zaleca się skonfigurowanie go przy użyciu uwierzytelniania klucza publicznego.

Na wszystkich węzłach zarządzanych należy zainstalować następujące oprogramowanie:

- Curl

- python-apt (jeśli wdrażasz dystrybucje przy użyciu narzędzia apt jako menedżera pakietów)

Wszystkie węzły zarządzane muszą być wymienione w następującym formacie lub

/etc/ansible/hostsodpowiednim pliku:[servers] host1 ansible_ssh_host=10.171.134.39 host2 ansible_ssh_host=51.143.50.51Test ping:

ansible -m ping all

Pobieranie pakietu dołączania

Pobierz pakiet dołączania z portalu Microsoft Defender.

Ostrzeżenie

Ponowne pakowanie pakietu instalacyjnego usługi Defender for Endpoint nie jest obsługiwanym scenariuszem. Może to negatywnie wpłynąć na integralność produktu i prowadzić do niekorzystnych wyników, w tym między innymi do wyzwalania niestosowania alertów i aktualizacji powodujących naruszenie.

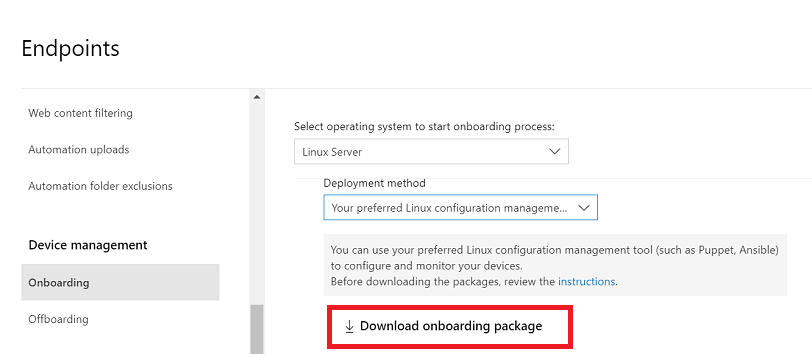

W portalu Microsoft Defender przejdź do pozycji Ustawienia > Punkty końcowe > Dołączanie urządzeń do zarządzania urządzeniami>.

W pierwszym menu rozwijanym wybierz pozycję Linux Server jako system operacyjny. W drugim menu rozwijanym wybierz preferowane narzędzie do zarządzania konfiguracją systemu Linux jako metodę wdrażania.

Wybierz pozycję Pobierz pakiet dołączania. Zapisz plik jako WindowsDefenderATPOnboardingPackage.zip.

W wierszu polecenia sprawdź, czy masz plik. Wyodrębnij zawartość archiwum:

ls -ltotal 8 -rw-r--r-- 1 test staff 4984 Feb 18 11:22 WindowsDefenderATPOnboardingPackage.zipunzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.json

Twórca plików YAML rozwiązania Ansible

Twórca podzadania lub pliki ról, które współtworzą podręcznik lub zadanie.

Twórca zadania dołączania:

onboarding_setup.yml- name: Create MDATP directories file: path: /etc/opt/microsoft/mdatp/ recurse: true state: directory mode: 0755 owner: root group: root - name: Register mdatp_onboard.json stat: path: /etc/opt/microsoft/mdatp/mdatp_onboard.json register: mdatp_onboard - name: Extract WindowsDefenderATPOnboardingPackage.zip into /etc/opt/microsoft/mdatp unarchive: src: WindowsDefenderATPOnboardingPackage.zip dest: /etc/opt/microsoft/mdatp mode: 0600 owner: root group: root when: not mdatp_onboard.stat.existsDodaj repozytorium i klucz usługi Defender for Endpoint:

add_apt_repo.ymlUsługę Defender for Endpoint w systemie Linux można wdrożyć z jednego z następujących kanałów (oznaczonego poniżej jako [channel]): insiders-fast, insiders-slow lub prod. Każdy z tych kanałów odpowiada repozytorium oprogramowania systemu Linux.

Wybór kanału określa typ i częstotliwość aktualizacji oferowanych urządzeniu. Urządzenia w insiders-fast są pierwszymi, które otrzymują aktualizacje i nowe funkcje, a następnie wewnętrznych powolny i ostatnio przez prod.

Aby zapoznać się z nowymi funkcjami i przekazać wczesną opinię, zaleca się skonfigurowanie niektórych urządzeń w przedsiębiorstwie tak, aby korzystały z funkcji insiders-fast lub insiders-slow.

Ostrzeżenie

Przełączenie kanału po początkowej instalacji wymaga ponownej instalacji produktu. Aby przełączyć kanał produktu: odinstaluj istniejący pakiet, skonfiguruj ponownie urządzenie do korzystania z nowego kanału i wykonaj kroki opisane w tym dokumencie, aby zainstalować pakiet z nowej lokalizacji.

Zanotuj dystrybucję i wersję oraz zidentyfikuj najbliższy wpis w obszarze

https://packages.microsoft.com/config/[distro]/.W poniższych poleceniach zastąp ciąg [dystrybucja] i [wersja] zidentyfikowanymi informacjami.

Uwaga

W przypadku systemów Oracle Linux i Amazon Linux 2 zastąp ciąg [dystrybucja] ciągiem "rhel". W przypadku systemu Amazon Linux 2 zastąp ciąg [wersja] ciągiem "7". W przypadku systemu Oracle Linux zastąp wartość [version] wersją systemu Oracle Linux.

- name: Add Microsoft APT key apt_key: url: https://packages.microsoft.com/keys/microsoft.asc state: present when: ansible_os_family == "Debian" - name: Add Microsoft apt repository for MDATP apt_repository: repo: deb [arch=arm64,armhf,amd64] https://packages.microsoft.com/[distro]/[version]/prod [codename] main update_cache: yes state: present filename: microsoft-[channel] when: ansible_os_family == "Debian" - name: Add Microsoft DNF/YUM key rpm_key: state: present key: https://packages.microsoft.com/keys/microsoft.asc when: ansible_os_family == "RedHat" - name: Add Microsoft yum repository for MDATP yum_repository: name: packages-microsoft-[channel] description: Microsoft Defender for Endpoint file: microsoft-[channel] baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ gpgcheck: yes enabled: Yes when: ansible_os_family == "RedHat"Twórca instalacji i odinstalowywania plików YAML rozwiązania Ansible.

W przypadku dystrybucji opartych na apt użyj następującego pliku YAML:

cat install_mdatp.yml- hosts: servers tasks: - include: ../roles/onboarding_setup.yml - include: ../roles/add_apt_repo.yml - name: Install MDATP apt: name: mdatp state: latest update_cache: yescat uninstall_mdatp.yml- hosts: servers tasks: - name: Uninstall MDATP apt: name: mdatp state: absentW przypadku dystrybucji opartych na pliku dnf użyj następującego pliku YAML:

cat install_mdatp_dnf.yml- hosts: servers tasks: - include: ../roles/onboarding_setup.yml - include: ../roles/add_yum_repo.yml - name: Install MDATP dnf: name: mdatp state: latest enablerepo: packages-microsoft-[channel]cat uninstall_mdatp_dnf.yml- hosts: servers tasks: - name: Uninstall MDATP dnf: name: mdatp state: absent

Wdrożenie

Teraz uruchom pliki zadań w katalogu /etc/ansible/playbooks/ lub odpowiednim katalogu.

Instalacji:

ansible-playbook /etc/ansible/playbooks/install_mdatp.yml -i /etc/ansible/hosts

Ważna

Gdy produkt zostanie uruchomiony po raz pierwszy, pobierze najnowsze definicje ochrony przed złośliwym kodem. W zależności od połączenia internetowego może to potrwać do kilku minut.

Walidacja/konfiguracja:

ansible -m shell -a 'mdatp connectivity test' allansible -m shell -a 'mdatp health' allDezinstalacji:

ansible-playbook /etc/ansible/playbooks/uninstall_mdatp.yml -i /etc/ansible/hosts

Problemy z instalacją dziennika

Zobacz Problemy z instalacją dziennika , aby uzyskać więcej informacji na temat znajdowania automatycznie wygenerowanego dziennika utworzonego przez instalatora w przypadku wystąpienia błędu.

Uaktualnienia systemu operacyjnego

Podczas uaktualniania systemu operacyjnego do nowej wersji głównej należy najpierw odinstalować usługę Defender for Endpoint w systemie Linux, zainstalować uaktualnienie, a na koniec ponownie skonfigurować usługę Defender dla punktu końcowego w systemie Linux na urządzeniu.

Informacje

Zobacz też

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla