Wdrażanie Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux za pomocą platformy Puppet

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

W tym artykule opisano sposób wdrażania usługi Defender for Endpoint w systemie Linux przy użyciu platformy Puppet. Pomyślne wdrożenie wymaga wykonania wszystkich następujących zadań:

Ważna

Ten artykuł zawiera informacje o narzędziach innych firm. Zapewnia to pomoc w ukończeniu scenariuszy integracji, jednak firma Microsoft nie zapewnia obsługi rozwiązywania problemów z narzędziami innych firm.

Skontaktuj się z dostawcą innej firmy w celu uzyskania pomocy technicznej.

Wymagania wstępne i wymagania systemowe

Opis wymagań wstępnych i wymagań systemowych dotyczących bieżącej wersji oprogramowania można znaleźć na stronie głównej usługi Defender for Endpoint w systemie Linux.

Ponadto w przypadku wdrażania platformy Puppet musisz znać zadania administracyjne platformy Puppet, skonfigurować platformę Puppet i wiedzieć, jak wdrażać pakiety. Platforma Puppet ma wiele sposobów wykonania tego samego zadania. W tych instrukcjach założono dostępność obsługiwanych modułów Puppet, takich jak apt , aby ułatwić wdrożenie pakietu. Twoja organizacja może używać innego przepływu pracy. Aby uzyskać szczegółowe informacje, zapoznaj się z dokumentacją platformy Puppet .

Pobieranie pakietu dołączania

Pobierz pakiet dołączania z portalu Microsoft Defender.

Ostrzeżenie

Ponowne pakowanie pakietu instalacyjnego usługi Defender for Endpoint nie jest obsługiwanym scenariuszem. Może to negatywnie wpłynąć na integralność produktu i prowadzić do niekorzystnych wyników, w tym między innymi do wyzwalania niestosowania alertów i aktualizacji powodujących naruszenie.

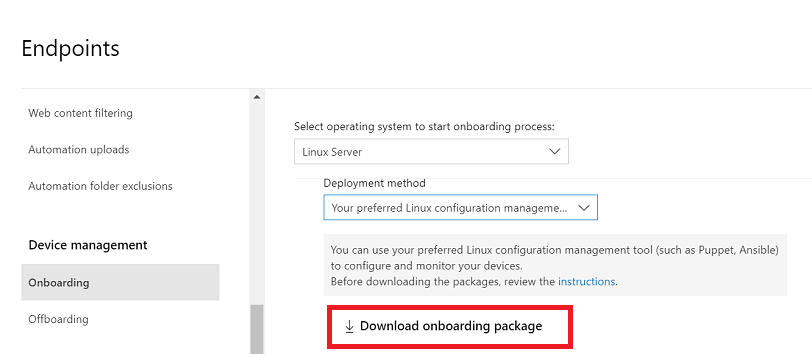

W portalu Microsoft Defender przejdź do pozycji Ustawienia > Punkty końcowe > Dołączanie urządzeń do zarządzania urządzeniami>.

W pierwszym menu rozwijanym wybierz pozycję Linux Server jako system operacyjny. W drugim menu rozwijanym wybierz preferowane narzędzie do zarządzania konfiguracją systemu Linux jako metodę wdrażania.

Wybierz pozycję Pobierz pakiet dołączania. Zapisz plik jako WindowsDefenderATPOnboardingPackage.zip.

W wierszu polecenia sprawdź, czy masz plik.

ls -ltotal 8 -rw-r--r-- 1 test staff 4984 Feb 18 11:22 WindowsDefenderATPOnboardingPackage.zipWyodrębnij zawartość archiwum.

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.json

Twórca manifestu lalek

Musisz utworzyć manifest platformy Puppet do wdrażania usługi Defender for Endpoint w systemie Linux na urządzeniach zarządzanych przez serwer Puppet. W tym przykładzie użyto modułów apt i yumrepo dostępnych z platformy puppetlabs i przyjęto założenie, że moduły zostały zainstalowane na serwerze Puppet.

Twórca foldery install_mdatp/files i install_mdatp/manifesty w folderze modules instalacji Puppet. Ten folder zazwyczaj znajduje się w pliku /etc/puppetlabs/code/environments/production/modules na serwerze Puppet. Skopiuj utworzony powyżej plik mdatp_onboard.json do folderu install_mdatp/files . Twórca plik init.pp zawierający instrukcje wdrażania:

pwd

/etc/puppetlabs/code/environments/production/modules

tree install_mdatp

install_mdatp

├── files

│ └── mdatp_onboard.json

└── manifests

└── init.pp

Zawartość install_mdatp/manifests/init.pp

Usługę Defender for Endpoint w systemie Linux można wdrożyć z jednego z następujących kanałów (oznaczonego poniżej jako [channel]): insiders-fast, insiders-slow lub prod. Każdy z tych kanałów odpowiada repozytorium oprogramowania systemu Linux.

Wybór kanału określa typ i częstotliwość aktualizacji oferowanych urządzeniu. Urządzenia w insiders-fast są pierwszymi, które otrzymują aktualizacje i nowe funkcje, a następnie wewnętrznych powolny i ostatnio przez prod.

Aby zapoznać się z nowymi funkcjami i przekazać wczesną opinię, zaleca się skonfigurowanie niektórych urządzeń w przedsiębiorstwie tak, aby korzystały z funkcji insiders-fast lub insiders-slow.

Ostrzeżenie

Przełączenie kanału po początkowej instalacji wymaga ponownej instalacji produktu. Aby przełączyć kanał produktu: odinstaluj istniejący pakiet, skonfiguruj ponownie urządzenie do korzystania z nowego kanału i wykonaj kroki opisane w tym dokumencie, aby zainstalować pakiet z nowej lokalizacji.

Zanotuj dystrybucję i wersję oraz zidentyfikuj najbliższy wpis w obszarze https://packages.microsoft.com/config/[distro]/.

W poniższych poleceniach zastąp ciąg [dystrybucja] i [wersja] zidentyfikowanymi informacjami:

Uwaga

W przypadku systemów RedHat, Oracle Linux, Amazon Linux 2 i CentOS 8 zastąp ciąg [dystrybucja] ciągiem "rhel".

# Puppet manifest to install Microsoft Defender for Endpoint on Linux.

# @param channel The release channel based on your environment, insider-fast or prod.

# @param distro The Linux distribution in lowercase. In case of RedHat, Oracle Linux, Amazon Linux 2, and CentOS 8, the distro variable should be 'rhel'.

# @param version The Linux distribution release number, e.g. 7.4.

class install_mdatp (

$channel = 'insiders-fast',

$distro = undef,

$version = undef

) {

case $facts['os']['family'] {

'Debian' : {

$release = $channel ? {

'prod' => $facts['os']['distro']['codename'],

default => $channel

}

apt::source { 'microsoftpackages' :

location => "https://packages.microsoft.com/${distro}/${version}/prod",

release => $release,

repos => 'main',

key => {

'id' => 'BC528686B50D79E339D3721CEB3E94ADBE1229CF',

'server' => 'keyserver.ubuntu.com',

},

}

}

'RedHat' : {

yumrepo { 'microsoftpackages' :

baseurl => "https://packages.microsoft.com/${distro}/${version}/${channel}",

descr => "packages-microsoft-com-prod-${channel}",

enabled => 1,

gpgcheck => 1,

gpgkey => 'https://packages.microsoft.com/keys/microsoft.asc',

}

}

default : { fail("${facts['os']['family']} is currently not supported.") }

}

case $facts['os']['family'] {

/(Debian|RedHat)/: {

file { ['/etc/opt', '/etc/opt/microsoft', '/etc/opt/microsoft/mdatp']:

ensure => directory,

owner => root,

group => root,

mode => '0755',

}

file { '/etc/opt/microsoft/mdatp/mdatp_onboard.json':

source => 'puppet:///modules/install_mdatp/mdatp_onboard.json',

owner => root,

group => root,

mode => '0600',

require => File['/etc/opt/microsoft/mdatp'],

}

package { 'mdatp':

ensure => 'installed',

require => File['/etc/opt/microsoft/mdatp/mdatp_onboard.json'],

}

}

default : { fail("${facts['os']['family']} is currently not supported.") }

}

}

Wdrożenie

Uwzględnij powyższy manifest w pliku site.pp:

cat /etc/puppetlabs/code/environments/production/manifests/site.pp

node "default" {

include install_mdatp

}

Zarejestrowane urządzenia agenta okresowo sondują serwer Puppet Server i instalują nowe profile konfiguracji i zasady natychmiast po ich wykryciu.

Monitorowanie wdrożenia platformy Puppet

Na urządzeniu agenta możesz również sprawdzić stan dołączania, uruchamiając następujące polecenie:

mdatp health

...

licensed : true

org_id : "[your organization identifier]"

...

licencja: Potwierdza to, że urządzenie jest powiązane z Twoją organizacją.

orgId: jest to identyfikator organizacji usługi Defender for Endpoint.

Sprawdzanie stanu dołączania

Możesz sprawdzić, czy urządzenia zostały prawidłowo dołączone, tworząc skrypt. Na przykład następujący skrypt sprawdza zarejestrowane urządzenia pod kątem stanu dołączania:

mdatp health --field healthy

Powyższe polecenie jest drukowane 1 , jeśli produkt jest dołączony i działa zgodnie z oczekiwaniami.

Ważna

Gdy produkt zostanie uruchomiony po raz pierwszy, pobierze najnowsze definicje ochrony przed złośliwym kodem. W zależności od połączenia internetowego może to potrwać do kilku minut. W tym czasie powyższe polecenie zwraca wartość 0.

Jeśli produkt nie jest w dobrej kondycji, kod zakończenia (który można sprawdzić za pomocą echo $?) wskazuje problem:

- 1, jeśli urządzenie nie zostało jeszcze dołączone.

- 3, jeśli nie można nawiązać połączenia z demonem.

Problemy z instalacją dziennika

Aby uzyskać więcej informacji na temat znajdowania automatycznie wygenerowanego dziennika utworzonego przez instalatora w przypadku wystąpienia błędu, zobacz Problemy z instalacją dziennika.

Uaktualnienia systemu operacyjnego

Podczas uaktualniania systemu operacyjnego do nowej wersji głównej należy najpierw odinstalować usługę Defender for Endpoint w systemie Linux, zainstalować uaktualnienie, a na koniec ponownie skonfigurować usługę Defender dla punktu końcowego w systemie Linux na urządzeniu.

Dezinstalacji

Twórca moduł remove_mdatp podobny do install_mdatp z następującą zawartością w pliku init.pp:

class remove_mdatp {

package { 'mdatp':

ensure => 'purged',

}

}

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla