Szybki start: znajdowanie poufnych informacji przechowywanych lokalnie w plikach

W tym przewodniku Szybki start włączysz SharePoint, aby umożliwić skanowanie, a także zainstalować i skonfigurować skaner usługi Azure Information Protection w celu znalezienia poufnych danych przechowywanych w lokalnym magazynie danych.

Wymagany czas: tę konfigurację można zakończyć w mniej niż 15 minut.

Wymagania wstępne

Do wykonania czynności opisanych w tym przewodniku Szybki start potrzebne są następujące elementy:

| Wymaganie | Opis |

|---|---|

| Subskrypcja pomocnicza | Potrzebna będzie subskrypcja obejmująca usługę Azure Information Protection. |

| Zainstalowany klient | Na komputerze będzie potrzebny klasyczny klient. Aby wdrożyć klasycznego klienta usługi AIP, otwórz bilet pomocy technicznej, aby uzyskać dostęp do pobrania. |

| SQL Server Express | Konieczne będzie zainstalowanie SQL Server Express na komputerze. Aby zainstalować, przejdź do Centrum pobierania Microsoft i wybierz pozycję Pobierz teraz w obszarze opcji Express. W instalatorze wybierz typ instalacji Podstawowa . |

| Azure AD | Konto domeny musi być zsynchronizowane z Azure AD. Jeśli nie masz pewności co do konta, skontaktuj się z jednym z administratorów systemu. |

| dostęp SharePoint | Aby włączyć skanowanie SharePoint, musisz mieć dostęp i uprawnienia do zasad SharePoint. |

Przygotowywanie folderu testowego i pliku

W przypadku testu początkowego w celu potwierdzenia, że skaner działa:

Utwórz nowy folder w dostępnym udziale sieciowym. Na przykład nadaj nazwę temu folderowi TestScanner.

Utwórz i zapisz dokument programu Word w tym folderze z tekstem Karta kredytowa: 4242-4242-4242-4242.

Uprawnienie użytkowników do skanowania repozytoriów SharePoint

Aby użyć skanera w repozytoriach SharePoint, określ adres URL witryny dla usługi Azure Information Protection, aby odnaleźć wszystkie witryny w tym adresie URL i przeskanować je.

Aby włączyć skanowanie między repozytoriami, dodaj następujące uprawnienia SharePoint dla użytkownika, którego zamierzasz użyć do skanowania:

Otwórz SharePoint i wybierz pozycję Zasady uprawnień, a następnie wybierz pozycję Dodaj poziom zasad uprawnień.

W obszarze Uprawnienia zbioru witryn wybierz opcję Audytor modułu zbierającego witrynę .

W obszarze Uprawnienia wybierz pozycję Udziel dla opcji Wyświetl strony aplikacji i Zapisz zmiany.

Po potwierdzeniu zmian kliknij przycisk OK w komunikacie Zasady dla aplikacji internetowej , który zostanie otwarty.

Na stronie Dodawanie użytkowników dodaj użytkownika, którego zamierzasz użyć do skanowania w polu Wybierz użytkowników . W obszarze Wybierz uprawnienia wybierz opcję zbioru witryn , a następnie kliknij przycisk Zakończ , aby zastosować uprawnienia utworzone dla dodanego lub wybranego użytkownika.

Konfigurowanie profilu skanera

Przed zainstalowaniem skanera utwórz dla niego profil w Azure Portal. Ten profil zawiera ustawienia skanera i lokalizacje repozytoriów danych do skanowania.

Otwórz nowe okno przeglądarki i zaloguj się do witryny Azure Portal. Następnie przejdź do okienka azure Information Protection.

Na przykład w polu wyszukiwania wyszukaj zasoby, usługi i dokumenty: Rozpocznij wpisywanie informacji i wybierz pozycję Azure Information Protection.

Znajdź opcje Skaner w okienku po lewej stronie i wybierz pozycję Profile.

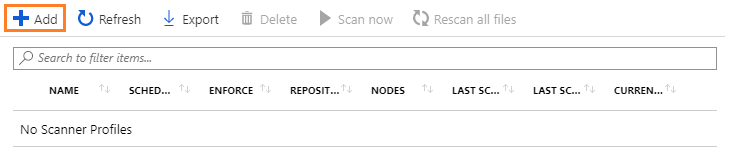

W okienku Azure Information Protection — Profile wybierz pozycję Dodaj:

W okienku Dodawanie nowego profilu określ nazwę skanera używanego do identyfikowania ustawień konfiguracji i repozytoriów danych do skanowania. Na przykład w tym przewodniku Szybki start możesz określić przewodnik Szybki start. Po zainstalowaniu skanera należy określić tę samą nazwę profilu.

Opcjonalnie określ opis do celów administracyjnych, aby ułatwić identyfikację nazwy profilu skanera.

Znajdź sekcję Zasady poufności , w której w tym przewodniku Szybki start wybierz tylko jedno ustawienie: w polu Wymuszaj wybierz pozycję Wyłączone. Następnie wybierz pozycję Zapisz , ale nie zamykaj okienka.

Ustawienia konfigurują skaner w celu jednorazowego odnajdywania wszystkich plików w określonych repozytoriach danych. To skanowanie wyszukuje wszystkie znane typy informacji poufnych i nie wymaga uprzedniego skonfigurowania etykiet usługi Azure Information Protection ani ustawień zasad.

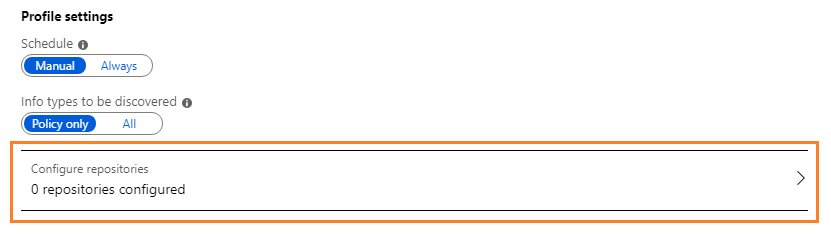

Po utworzeniu i zapisaniu profilu możesz wrócić do opcji Konfiguruj repozytoria , aby określić folder sieciowy jako magazyn danych do skanowania.

W okienku Dodawanie nowego profilu wybierz pozycję Konfiguruj repozytoria , aby otworzyć okienko Repozytoria :

W okienku Repozytoria wybierz pozycję Dodaj:

W okienku Repozytorium określ utworzony wcześniej folder. Na przykład:

\\server\TestScannerW przypadku pozostałych ustawień w tym okienku nie należy ich zmieniać, ale zachowaj je jako domyślne ustawienie Profil, co oznacza, że repozytorium danych dziedziczy ustawienia z profilu skanera.

Wybierz pozycję Zapisz.

Po powrocie do okienka Azure Information Protection — Profile zostanie wyświetlona lista profilów wraz z kolumną SCHEDULE z wyświetloną kolumną Manual (Ręcznie), a kolumna ENFORCE (Wymuszanie) jest pusta.

Kolumna WĘZŁY zawiera wartość 0 , ponieważ nie zainstalowano jeszcze skanera dla tego profilu.

Teraz możesz zainstalować skaner przy użyciu utworzonego profilu skanera.

Instalowanie skanera

Otwórz sesję programu PowerShell z opcją Uruchom jako administrator .

Użyj następującego polecenia, aby zainstalować skaner, określając nazwę udziału sieciowego i nazwę profilu zapisaną w Azure Portal:

Install-AIPScanner -SqlServerInstance <your network share name>\SQLEXPRESS -Profile <profile name>Po wyświetleniu monitu podaj własne poświadczenia skanera przy użyciu <formatu domeny\nazwy> użytkownika, a następnie hasła.

Uruchom skanowanie i potwierdź, że zostało zakończone

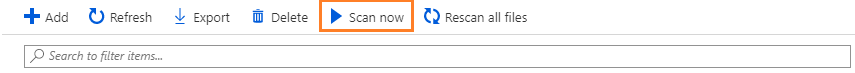

Po powrocie do Azure Portal odśwież okienko Azure Information Protection — Profile, a kolumna WĘZŁY powinna być teraz wyświetlana 1.

Wybierz swoją nazwę profilu, a następnie wybierz opcję Skanuj teraz :

Jeśli ta opcja nie jest dostępna po wybraniu profilu, skaner nie jest połączony z usługą Azure Information Protection. Przejrzyj konfigurację i łączność z Internetem.

Istnieje tylko jeden mały plik do sprawdzenia, więc to wstępne skanowanie testowe będzie szybkie:

Zaczekaj na wyświetlenie wartości dla kolumn LAST SCAN RESULTS (LAST SCAN RESULTS) i LAST SCAN (END TIME).

Porada

Alternatywnie w przypadku skanera tylko z klienta klasycznego:

Sprawdź lokalny dziennik zdarzeń aplikacji i usług Windows Azure Information Protection. Potwierdź identyfikator zdarzenia informacyjnego 911 dla tożsamości msip. Proces skanera . Wpis dziennika zdarzeń zawiera również podsumowanie wyników skanowania.

Zobacz szczegółowe wyniki

Korzystając z Eksplorator plików, znajdź raporty skanera w %folderze localappdata%\Microsoft\MSIP\Scanner\Reports. Otwórz szczegółowy plik raportu, który ma format pliku .csv .

W programie Excel:

Dwie pierwsze kolumny zawierają repozytorium magazynu danych i nazwę pliku.

Podczas przeglądania kolumn zobaczysz jedną o nazwie Nazwa typu informacji, która jest najbardziej zainteresowaną kolumną.

W naszym początkowym teście jest wyświetlany numer karty kredytowej, jeden z wielu typów informacji poufnych, które można znaleźć w skanerze.

Skanowanie własnych danych

Edytuj profil skanera i dodaj nowe repozytorium danych, tym razem określając własny lokalny magazyn danych, który ma być skanowany pod kątem poufnych informacji.

Określ udział sieciowy (ścieżka UNC) lub adres URL serwera SharePoint dla witryny lub biblioteki SharePoint.

Przykład:

- W przypadku udziału sieciowego:

\\NAS\HR - W przypadku folderu SharePoint:

http://sp2016/Shared Documents

- W przypadku udziału sieciowego:

Ponownie uruchom skaner.

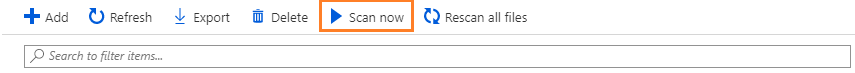

W okienku Azure Information Protection — Profile upewnij się, że profil został wybrany, a następnie wybierz opcję Skanuj teraz:

Wyświetl nowe wyniki po zakończeniu skanowania.

Czas skanowania zależy od liczby plików w magazynie danych, wielkości tych plików i typu pliku.

Czyszczenie zasobów

W środowisku produkcyjnym skaner zostanie uruchomiony na serwerze Windows przy użyciu konta usługi, które w trybie dyskretnym uwierzytelnia się w usłudze Azure Information Protection. Można również użyć wersji klasy korporacyjnej SQL Server i prawdopodobnie określić kilka repozytoriów danych.

Aby wyczyścić zasoby i przygotować system do wdrożenia produkcyjnego, w sesji programu PowerShell uruchom następujące polecenie, aby odinstalować skaner:

Uninstall-AIPScanner

Następnie uruchom ponownie komputer.

To polecenie nie usuwa następujących elementów i należy je usunąć ręcznie, jeśli nie są potrzebne po wykonaniu tego przewodnika Szybki start:

Baza danych SQL Server utworzona przez uruchomienie polecenia cmdlet Install-AIPScanner po zainstalowaniu skanera usługi Azure Information Protection: AIPScanner_<profile>

Raporty skanera znajdujące się w %folderze localappdata%\Microsoft\MSIP\Scanner\Reports.

Przypisanie prawa użytkownika Zaloguj się jako usługa , któremu udzielono konta domeny dla komputera lokalnego.

Następne kroki

Ten przewodnik Szybki start zawiera minimalną konfigurację, dzięki czemu można szybko zobaczyć, jak skaner może znaleźć poufne informacje w lokalnych magazynach danych. Jeśli wszystko jest gotowe do zainstalowania skanera w środowisku produkcyjnym, zobacz Wdrażanie skanera usługi Azure Information Protection w celu automatycznego klasyfikowania i ochrony plików.

Jeśli chcesz sklasyfikować i chronić pliki zawierające poufne informacje, musisz skonfigurować etykiety na potrzeby automatycznej klasyfikacji i ochrony: