Co to jest lista kontroli dostępu do punktu końcowego?

Ważne

Platforma Azure ma dwa różne modele wdrażania do tworzenia zasobów i pracy z nimi: Resource Manager i klasyczny. Ten artykuł dotyczy klasycznego modelu wdrożenia. Firma Microsoft zaleca, aby większość nowych wdrożeń korzystała z modelu wdrażania Resource Manager.

Lista kontroli dostępu do punktów końcowych (ACL) to rozszerzenie zabezpieczeń dostępne dla wdrożenia platformy Azure. Lista ACL umożliwia selektywne zezwalanie na ruch lub go odrzucanie dla punktu końcowego maszyny wirtualnej. Ta funkcja filtrowania pakietów zapewnia dodatkową warstwę zabezpieczeń. Można określić tylko listy ACL sieci dla punktów końcowych. Nie można określić listy ACL dla sieci wirtualnej lub określonej podsieci zawartej w sieci wirtualnej. Zaleca się używanie sieciowych grup zabezpieczeń zamiast list ACL, jeśli jest to możliwe. W przypadku korzystania z sieciowych grup zabezpieczeń lista kontroli dostępu do punktów końcowych zostanie zastąpiona i nie będzie już wymuszana. Aby dowiedzieć się więcej na temat sieciowych grup zabezpieczeń, zobacz Network security group overview (Omówienie sieciowej grupy zabezpieczeń)

Listy ACL można skonfigurować przy użyciu programu PowerShell lub Azure Portal. Aby skonfigurować listę ACL sieci przy użyciu programu PowerShell, zobacz Zarządzanie listami kontroli dostępu dla punktów końcowych przy użyciu programu PowerShell. Aby skonfigurować listę ACL sieci przy użyciu Azure Portal, zobacz Jak skonfigurować punkty końcowe dla maszyny wirtualnej.

Przy użyciu list ACL sieci można wykonać następujące czynności:

- Selektywne zezwalanie na ruch przychodzący lub odmawianie go na podstawie zakresu adresów IPv4 podsieci zdalnej do punktu końcowego wejściowego maszyny wirtualnej.

- Listy zablokowanych adresów IP

- Tworzenie wielu reguł na punkt końcowy maszyny wirtualnej

- Użyj porządkowania reguł, aby upewnić się, że dla danego punktu końcowego maszyny wirtualnej zastosowano prawidłowy zestaw reguł (od najniższego do najwyższego)

- Określ listę ACL dla określonego adresu IPv4 podsieci zdalnej.

Zobacz artykuł Dotyczący limitów listy ACL platformy Azure .

Jak działają listy ACL

Lista ACL jest obiektem zawierającym listę reguł. Po utworzeniu listy ACL i zastosowaniu jej do punktu końcowego maszyny wirtualnej filtrowanie pakietów odbywa się w węźle hosta maszyny wirtualnej. Oznacza to, że ruch ze zdalnych adresów IP jest filtrowany przez węzeł hosta pod kątem dopasowania reguł listy ACL zamiast na maszynie wirtualnej. Uniemożliwia to maszynie wirtualnej wydawanie cennych cykli procesora CPU na filtrowanie pakietów.

Po utworzeniu maszyny wirtualnej zostanie umieszczona domyślna lista ACL blokująca cały ruch przychodzący. Jeśli jednak punkt końcowy zostanie utworzony dla (port 3389), domyślna lista ACL zostanie zmodyfikowana, aby zezwolić na cały ruch przychodzący dla tego punktu końcowego. Ruch przychodzący z dowolnej zdalnej podsieci jest następnie dozwolony do tego punktu końcowego i nie jest wymagana żadna aprowizacja zapory. Wszystkie inne porty są blokowane dla ruchu przychodzącego, chyba że dla tych portów zostaną utworzone punkty końcowe. Ruch wychodzący jest domyślnie dozwolony.

Przykładowa domyślna tabela listy ACL

| Reguły # | Podsieć zdalna | Punkt końcowy | Zezwól/odmów |

|---|---|---|---|

| 100 | 0.0.0.0/0 | 3389 | Zezwala na |

Zezwól i odmów

Możesz selektywnie zezwolić na ruch sieciowy dla punktu końcowego wejściowego maszyny wirtualnej lub go zablokować, tworząc reguły określające "zezwolenie" lub "odmów". Należy pamiętać, że domyślnie po utworzeniu punktu końcowego cały ruch jest dozwolony dla punktu końcowego. Z tego powodu ważne jest, aby zrozumieć sposób tworzenia reguł zezwolenia/odmowy i umieszczania ich w odpowiedniej kolejności pierwszeństwa, jeśli chcesz mieć szczegółową kontrolę nad ruchem sieciowym, który chcesz zezwolić na dotarcie do punktu końcowego maszyny wirtualnej.

Należy wziąć pod uwagę następujące kwestie:

- Brak listy ACL — Domyślnie po utworzeniu punktu końcowego zezwalamy na wszystkie punkty końcowe.

- Zezwolenia- Podczas dodawania co najmniej jednego zakresu "zezwól" odrzucasz domyślnie wszystkie inne zakresy. Tylko pakiety z dozwolonego zakresu adresów IP będą mogły komunikować się z punktem końcowym maszyny wirtualnej.

- Odmów- Podczas dodawania co najmniej jednego zakresu "odmów" domyślnie zezwalasz na wszystkie inne zakresy ruchu.

- Kombinacja zezwolenia i odmowy - Możesz użyć kombinacji "zezwolenia" i "odmów", gdy chcesz wykoślić określony zakres adresów IP, aby mieć zezwolenie lub odmówić.

Pierwszeństwo reguł i reguł

Listy ACL sieci można skonfigurować w określonych punktach końcowych maszyny wirtualnej. Można na przykład określić listę ACL sieci dla punktu końcowego protokołu RDP utworzonego na maszynie wirtualnej, która blokuje dostęp do określonych adresów IP. W poniższej tabeli przedstawiono sposób udzielania dostępu do publicznych wirtualnych adresów IP (VIP) określonego zakresu w celu zezwolenia na dostęp do protokołu RDP. Wszystkie inne zdalne adresy IP są odrzucane. Stosujemy najniższą kolejność reguł pierwszeństwa .

Wiele reguł

W poniższym przykładzie, jeśli chcesz zezwolić na dostęp do punktu końcowego protokołu RDP tylko z dwóch publicznych zakresów adresów IPv4 (65.0.0.0/8 i 159.0.0.0/8), możesz to osiągnąć, określając dwie reguły zezwalania . W takim przypadku, ponieważ protokół RDP jest tworzony domyślnie dla maszyny wirtualnej, możesz zablokować dostęp do portu RDP na podstawie podsieci zdalnej. W poniższym przykładzie przedstawiono sposób udzielania dostępu do publicznych wirtualnych adresów IP (VIP) określonego zakresu w celu zezwolenia na dostęp do protokołu RDP. Wszystkie inne zdalne adresy IP są odrzucane. Działa to, ponieważ listy ACL sieci można skonfigurować dla określonego punktu końcowego maszyny wirtualnej, a dostęp jest domyślnie blokowany.

Przykład — wiele reguł

| Reguły # | Podsieć zdalna | Punkt końcowy | Zezwól/odmów |

|---|---|---|---|

| 100 | 65.0.0.0/8 | 3389 | Zezwala na |

| 200 | 159.0.0.0/8 | 3389 | Zezwala na |

Kolejność reguł

Ponieważ dla punktu końcowego można określić wiele reguł, musi istnieć sposób organizowania reguł w celu określenia, która reguła ma pierwszeństwo. Kolejność reguł określa pierwszeństwo. Listy ACL sieci są zgodne z najniższą kolejnością reguł pierwszeństwa. W poniższym przykładzie punkt końcowy na porcie 80 jest selektywnie udzielany dostępu tylko do określonych zakresów adresów IP. Aby to skonfigurować, mamy regułę odmowy (reguła nr 100) dla adresów w przestrzeni 175.1.0.1/24. Druga reguła jest następnie określona z pierwszeństwem 200, która zezwala na dostęp do wszystkich innych adresów poniżej 175.0.0.0/8.

Przykład — pierwszeństwo reguły

| Reguły # | Podsieć zdalna | Punkt końcowy | Zezwól/odmów |

|---|---|---|---|

| 100 | 175.1.0.1/24 | 80 | Zablokuj |

| 200 | 175.0.0.0/8 | 80 | Zezwala na |

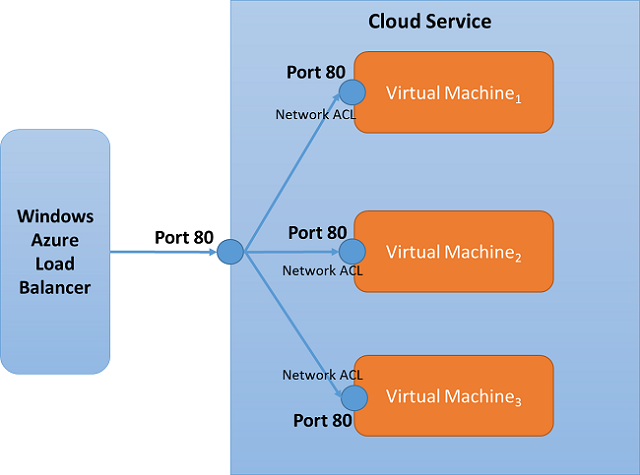

Listy ACL sieci i zestawy ze zrównoważonym obciążeniem

Listy ACL sieci można określić w punkcie końcowym zestawu z równoważeniem obciążenia. Jeśli lista ACL jest określona dla zestawu ze zrównoważonym obciążeniem, lista ACL sieci jest stosowana do wszystkich maszyn wirtualnych w tym zestawie o zrównoważonym obciążeniu. Jeśli na przykład zostanie utworzony zestaw o zrównoważonym obciążeniu z wartością "Port 80", a zestaw równoważenia obciążenia zawiera 3 maszyny wirtualne, lista ACL sieci utworzona w punkcie końcowym "Port 80" jednej maszyny wirtualnej będzie automatycznie stosowana do innych maszyn wirtualnych.

Następne kroki

Zarządzanie listami kontroli dostępu dla punktów końcowych przy użyciu programu PowerShell