Dostęp uprzywilejowany: strategia

Firma Microsoft zaleca wdrożenie tej strategii uprzywilejowanego dostępu, aby szybko zmniejszyć ryzyko związane z organizacją przed wysokim wpływem i wysokim prawdopodobieństwem ataków na uprzywilejowany dostęp.

Dostęp uprzywilejowany powinien być najwyższym priorytetem zabezpieczeń w każdej organizacji. Każde naruszenie tych użytkowników ma duże prawdopodobieństwo znacznego negatywnego wpływu na organizację. Uprzywilejowani użytkownicy mają dostęp do zasobów krytycznych dla działania firmy w organizacji, prawie zawsze powodując poważny wpływ, gdy osoby atakujące naruszyją swoje konta.

Ta strategia opiera się na zasadach zero trust dotyczących jawnej weryfikacji, najniższych uprawnień i założeń naruszenia. Firma Microsoft dostarczyła wskazówki dotyczące implementacji, które ułatwiają szybkie wdrażanie ochrony w oparciu o tę strategię

Ważne

Nie ma jednego rozwiązania technicznego "silver bullet", które magicznie ograniczy ryzyko uprzywilejowanego dostępu, należy połączyć wiele technologii ze sobą w całościowe rozwiązanie chroniące przed wieloma punktami wejścia osoby atakującej. Organizacje muszą wprowadzić odpowiednie narzędzia dla każdej części zadania.

Dlaczego dostęp uprzywilejowany jest ważny?

Bezpieczeństwo uprzywilejowanego dostępu jest niezwykle ważne, ponieważ jest podstawą wszystkich innych gwarancji bezpieczeństwa, osoba atakująca kontrolującą uprzywilejowane konta może podważyć wszystkie inne zabezpieczenia. Z perspektywy ryzyka utrata uprzywilejowanego dostępu jest zdarzeniem o dużym wpływie z dużym prawdopodobieństwem występowania, które rośnie w niepokojącej tempie w różnych branżach.

Te techniki ataków były początkowo używane w atakach polegających na kradzieży danych, które doprowadziły do wielu naruszeń wysokiego profilu znanych marek (i wielu nieraportowanych zdarzeń). Ostatnio te techniki zostały przyjęte przez atakujących oprogramowania wymuszającego okup, podsycając wybuchowy wzrost wysoce opłacalnych ataków wymuszających okup obsługiwane przez ludzi, które celowo zakłócają działalność biznesową w całej branży.

Ważne

Oprogramowanie wymuszające okup obsługiwane przez człowieka różni się od towarów ataków o oprogramowanie wymuszające okup jednego komputera, które są przeznaczone dla jednej stacji roboczej lub urządzenia.

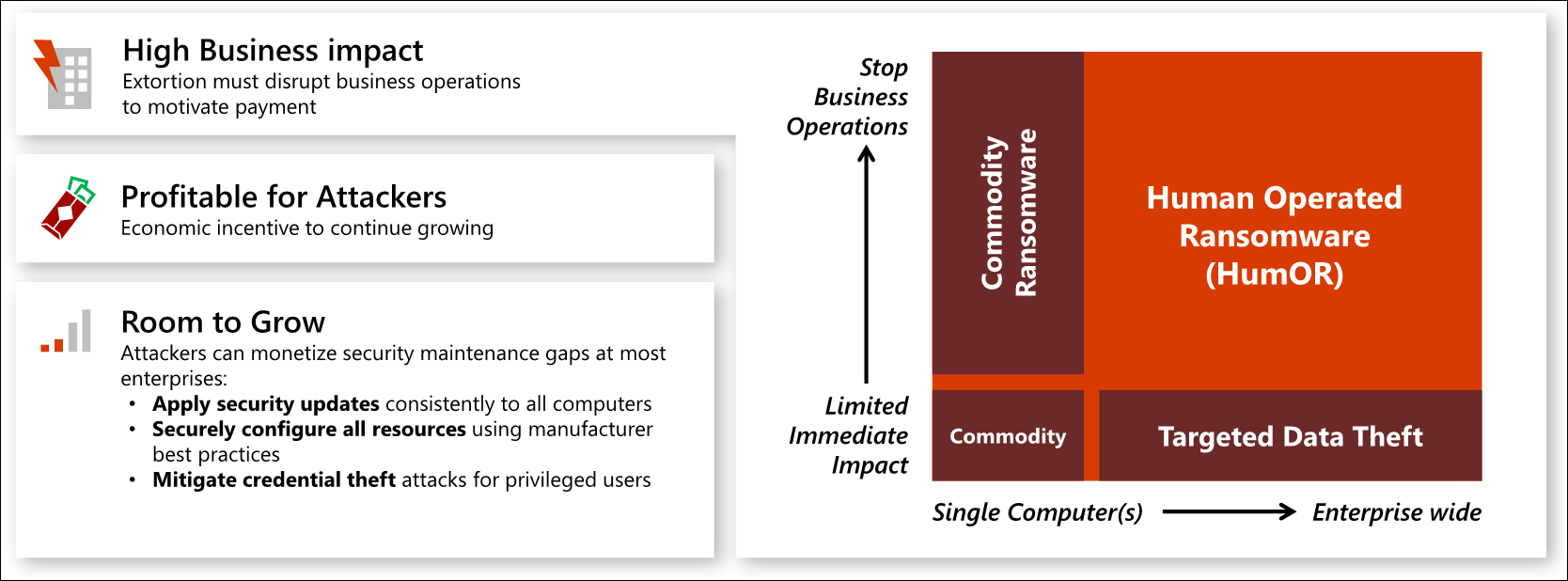

W tej grafice opisano, jak ten atak oparty na wymuszenia rośnie w wpływie i prawdopodobieństwa korzystania z uprzywilejowanego dostępu:

- Duży wpływ na działalność biznesową

- Trudno jest przecenić potencjalny wpływ na działalność biznesową i uszkodzenie utraty uprzywilejowanego dostępu. Osoba atakująca mająca uprzywilejowany dostęp skutecznie ma pełną kontrolę nad wszystkimi zasobami i zasobami przedsiębiorstwa, umożliwiając im ujawnienie poufnych danych, zatrzymanie wszystkich procesów biznesowych lub odwrócenie procesów biznesowych i maszyn do uszkodzenia mienia, uszkodzenia osób lub gorzej.

Ogromny wpływ na działalność biznesową zaobserwowano w każdej branży z:

- Ukierunkowane kradzieży danych — osoby atakujące używają uprzywilejowanego dostępu do dostępu i kradzieży poufnej własności intelektualnej na własny użytek lub do sprzedaży/przeniesienia do konkurentów lub zagranicznych rządów

- Oprogramowanie wymuszane przez człowieka (HumOR) — osoby atakujące używają uprzywilejowanego dostępu do kradzieży i/lub szyfrowania wszystkich danych i systemów w przedsiębiorstwie, często zatrzymując wszystkie operacje biznesowe. Następnie wyłudzają organizację docelową, żądając pieniędzy, aby nie ujawniać danych i/lub podając klucze, aby je odblokować.

- Trudno jest przecenić potencjalny wpływ na działalność biznesową i uszkodzenie utraty uprzywilejowanego dostępu. Osoba atakująca mająca uprzywilejowany dostęp skutecznie ma pełną kontrolę nad wszystkimi zasobami i zasobami przedsiębiorstwa, umożliwiając im ujawnienie poufnych danych, zatrzymanie wszystkich procesów biznesowych lub odwrócenie procesów biznesowych i maszyn do uszkodzenia mienia, uszkodzenia osób lub gorzej.

Ogromny wpływ na działalność biznesową zaobserwowano w każdej branży z:

- Duże prawdopodobieństwo wystąpienia

- Częstość występowania ataków uprzywilejowanego dostępu wzrosła od czasu pojawienia się nowoczesnych ataków kradzieży poświadczeń, począwszy od przekazywania technik skrótu. Te techniki po raz pierwszy skoczyły na popularność przestępców, począwszy od wydania narzędzia do ataku "Pass-the-Hash Toolkit" z 2008 roku i rozwinęły się w zestaw niezawodnych technik ataku (głównie na podstawie zestawu narzędzi Mimikatz ). Ta broń i automatyzacja technik pozwoliły atakom (i ich kolejnym wpływom) szybko rosnąć, ograniczane tylko przez lukę w zabezpieczeniach organizacji docelowej do ataków i modeli monetyzacji/zachęt osoby atakującej.

- Przed pojawieniem się oprogramowania wymuszającego okup przez człowieka (HumOR) ataki te były powszechne, ale często niezauważalne lub niezrozumiane z powodu:

- Limity zarabiania na osobach atakujących — tylko grupy i osoby, które wiedziały, jak zarabiać na poufnej własności intelektualnej od organizacji docelowych, mogą czerpać zyski z tych ataków.

- Cichy wpływ — organizacje często przegapiły te ataki, ponieważ nie miały narzędzi do wykrywania, a także miały trudności z postrzeganiem i szacowaniem wynikowego wpływu na działalność biznesową (na przykład sposobu, w jaki ich konkurenci korzystali ze skradzionej własności intelektualnej i jak to wpływało na ceny i rynki, czasami lata później). Ponadto organizacje, które widziały ataki, często milczały na ich temat, aby chronić swoją reputację.

- Zarówno cichy wpływ, jak i ograniczenia zarabiania na osoby atakujące w przypadku tych ataków rozpadają się wraz z pojawieniem się oprogramowania wymuszającego oprogramowanie wymuszające działanie człowieka, które rośnie w ilości, wpływie i świadomości, ponieważ jest to zarówno:

- Głośne i destrukcyjne - dla procesów biznesowych w celu zapłaty żądań wymuszenia.

- Powszechnie stosowane — każda organizacja w każdej branży jest zmotywowana finansowo do nieprzerwanego wykonywania operacji.

- Przed pojawieniem się oprogramowania wymuszającego okup przez człowieka (HumOR) ataki te były powszechne, ale często niezauważalne lub niezrozumiane z powodu:

- Częstość występowania ataków uprzywilejowanego dostępu wzrosła od czasu pojawienia się nowoczesnych ataków kradzieży poświadczeń, począwszy od przekazywania technik skrótu. Te techniki po raz pierwszy skoczyły na popularność przestępców, począwszy od wydania narzędzia do ataku "Pass-the-Hash Toolkit" z 2008 roku i rozwinęły się w zestaw niezawodnych technik ataku (głównie na podstawie zestawu narzędzi Mimikatz ). Ta broń i automatyzacja technik pozwoliły atakom (i ich kolejnym wpływom) szybko rosnąć, ograniczane tylko przez lukę w zabezpieczeniach organizacji docelowej do ataków i modeli monetyzacji/zachęt osoby atakującej.

Z tych powodów uprzywilejowany dostęp powinien być najwyższym priorytetem zabezpieczeń w każdej organizacji.

Tworzenie strategii dostępu uprzywilejowanego

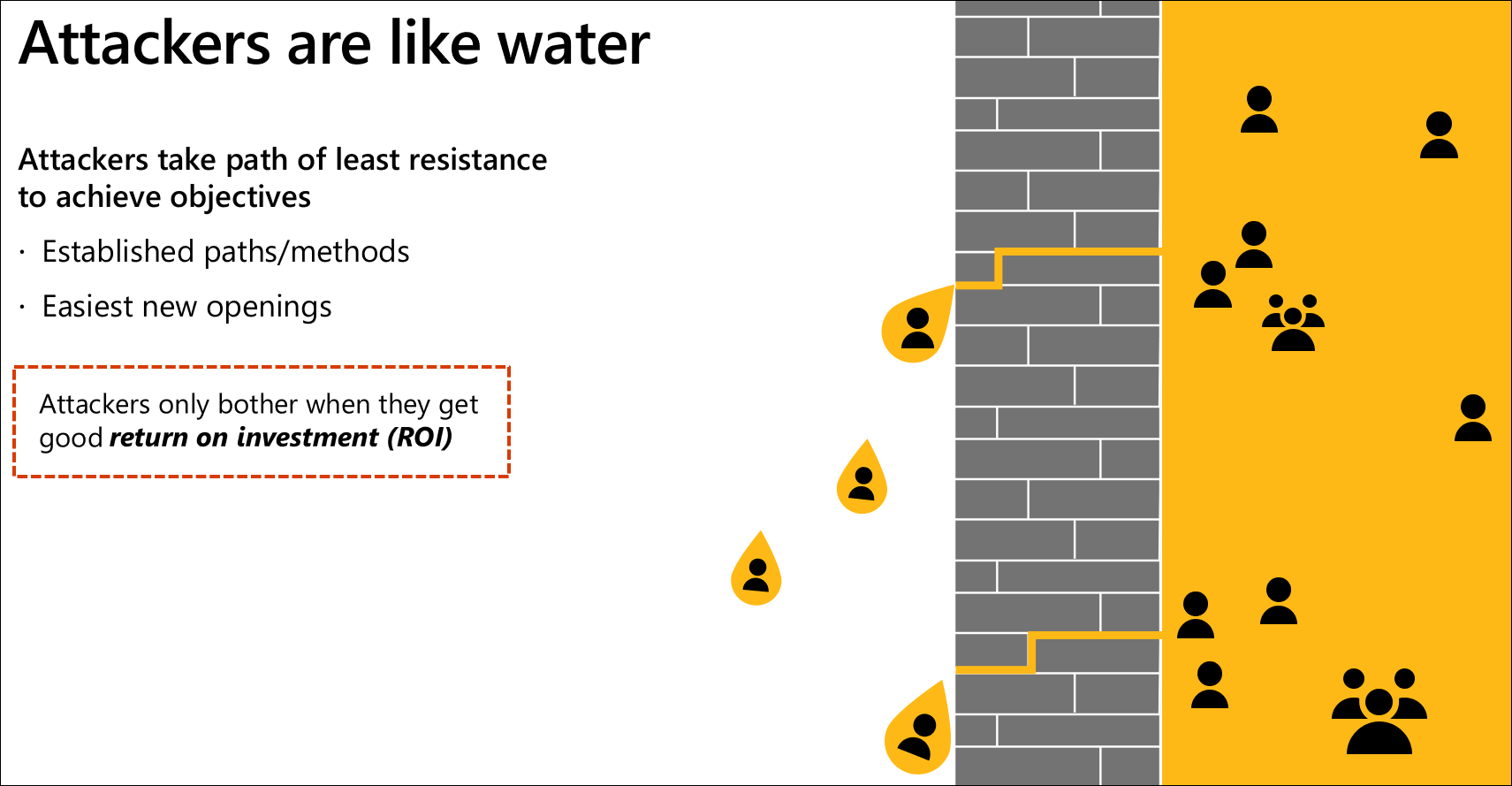

Strategia dostępu uprzywilejowanego to podróż, która musi składać się z szybkich zwycięstw i przyrostowych postępów. Każdy krok w strategii uprzywilejowanego dostępu musi zbliżyć się do "uszczelnienia" trwałych i elastycznych atakujących z uprzywilejowanego dostępu, którzy są jak woda próbująca przedostać się do środowiska za pośrednictwem każdej dostępnej słabości.

Te wskazówki są przeznaczone dla wszystkich organizacji korporacyjnych niezależnie od tego, gdzie już jesteś w podróży.

Holistycznej strategii praktycznej

Zmniejszenie ryzyka związanego z uprzywilejowanym dostępem wymaga przemyślanej, holistycznej i priorytetowej kombinacji środków zaradczych ryzyka obejmujących wiele technologii.

Utworzenie tej strategii wymaga uznania, że osoby atakujące są jak woda, ponieważ mają wiele opcji, które mogą wykorzystać (niektóre z nich mogą wydawać się nieistotne na początku), osoby atakujące są elastyczne, w których używają, i zazwyczaj podejmują ścieżkę najmniejszego oporu w celu osiągnięcia swoich celów.

Ścieżki, które osoby atakujące mają priorytet w rzeczywistej praktyce, to kombinacja następujących elementów:

- Ustalone techniki (często zautomatyzowane w narzędziach do ataków)

- Nowe techniki, które są łatwiejsze do wykorzystania

Ze względu na różnorodność technologii, ta strategia wymaga pełnej strategii, która łączy wiele technologii i przestrzega zasad Zero Trust.

Ważne

Należy przyjąć strategię obejmującą wiele technologii w celu obrony przed tymi atakami. Po prostu zaimplementowanie rozwiązania prvileged identity management/privileged access management (PIM/PAM) nie jest wystarczające. Aby uzyskać więcej informacji, zobacz Uprzywilejowany dostęp pośredników.

- Osoby atakujące są zorientowane na cel i niezależne od technologii przy użyciu dowolnego typu ataku, który działa.

- Sieć szkieletowa kontroli dostępu, której bronisz, jest zintegrowana z większością lub wszystkimi systemami w środowisku przedsiębiorstwa.

Oczekujesz, że możesz wykryć lub zapobiec tym zagrożeniom za pomocą tylko mechanizmów kontroli sieci lub pojedynczego rozwiązania z uprzywilejowanym dostępem, pozostawi cię podatnym na wiele innych typów ataków.

Założenie strategiczne — chmura jest źródłem zabezpieczeń

Ta strategia używa usług w chmurze jako podstawowego źródła możliwości zabezpieczeń i zarządzania, a nie lokalnych technik izolacji z kilku powodów:

- Chmura ma lepsze możliwości — najbardziej zaawansowane funkcje zabezpieczeń i zarządzania dostępne obecnie pochodzą z usług w chmurze, w tym zaawansowanych narzędzi, natywnej integracji i ogromnych ilości analizy zabezpieczeń, takich jak 8+ bilionów sygnałów zabezpieczeń dziennie, które firma Microsoft używa dla naszych narzędzi zabezpieczeń.

- Chmura jest łatwiejsza i szybsza — wdrażanie usług w chmurze nie wymaga niewielkiej infrastruktury do implementowania i skalowania w górę, umożliwiając zespołom skupienie się na ich misji zabezpieczeń, a nie integracji technologii.

- Chmura wymaga mniejszej konserwacji — chmura jest również zarządzana, utrzymywana i zabezpieczona spójnie przez organizacje dostawców z zespołami przeznaczonymi dla tego pojedynczego celu dla tysięcy organizacji klientów, skracając czas i nakład pracy zespołu w celu rygorystycznego utrzymania możliwości.

- Ciągle ulepszana chmura — funkcje i funkcje usług w chmurze są stale aktualizowane bez konieczności inwestowania w bieżące inwestycje w organizację.

Tworzenie zalecanej strategii

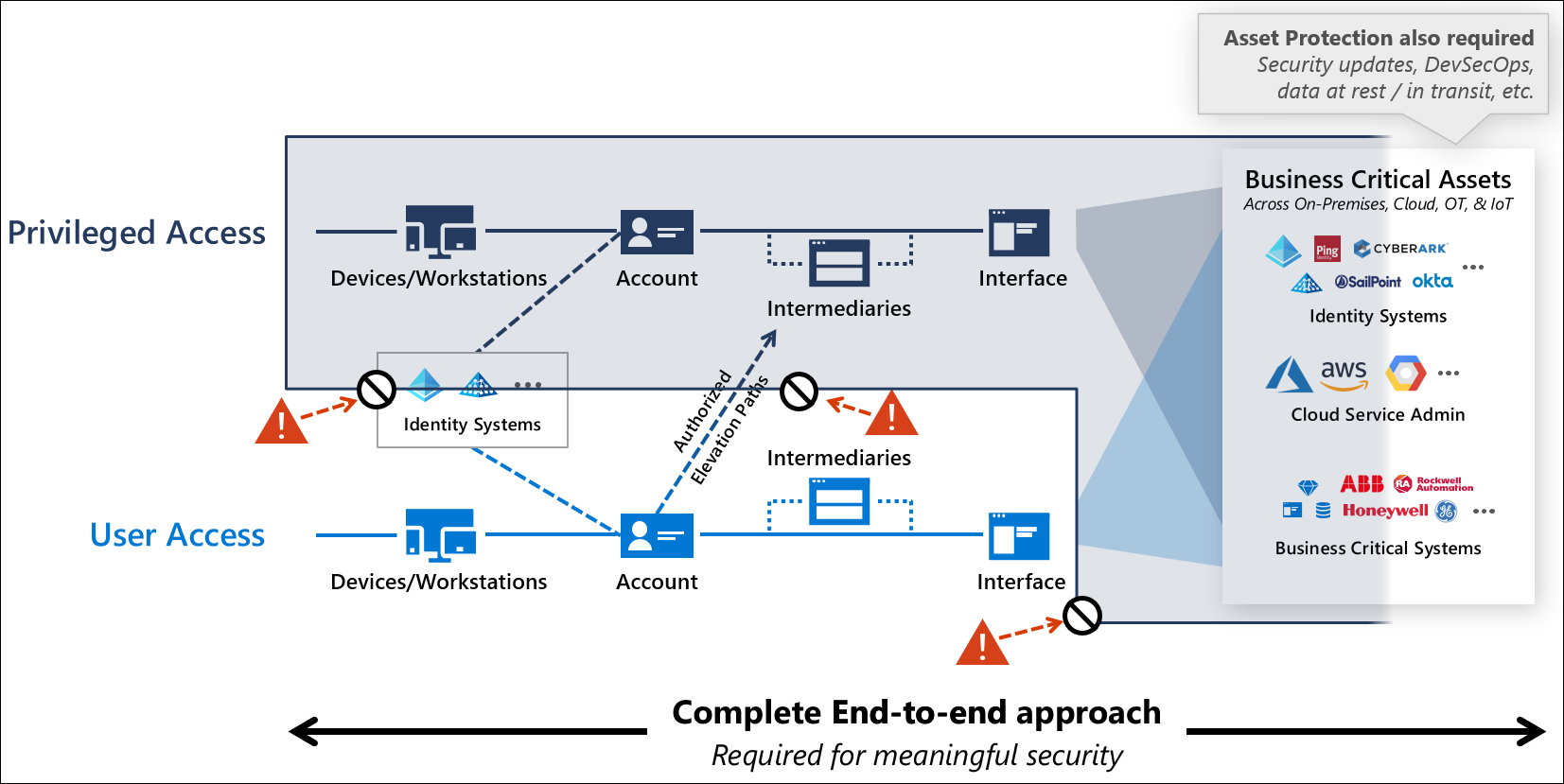

Zalecaną strategią firmy Microsoft jest przyrostowe utworzenie systemu "zamkniętej pętli" w celu uzyskania uprzywilejowanego dostępu, który zapewnia, że tylko zaufane "czyste" urządzenia, konta i systemy pośredniczące mogą być używane do uprzywilejowanego dostępu do systemów poufnych dla firmy.

Podobnie jak hydroizolacja czegoś złożonego w prawdziwym życiu, jak łódź, należy zaprojektować tę strategię z zamierzonym wynikiem, dokładnie ustalić i przestrzegać standardów oraz stale monitorować i przeprowadzać inspekcję wyników, aby skorygować wszelkie wycieki. Nie tylko deski paznokci razem w kształcie łodzi i magicznie oczekiwać wodoodpornej łodzi. Najpierw skupisz się na budowie i hydroizolacji znaczących elementów, takich jak kadłub i krytyczne elementy, takie jak silnik i mechanizm sterowania (pozostawiając sposoby dla ludzi, aby dostać się), a następnie później wodoodporne elementy komfortu, takie jak radio, fotele i podobne. Można go również utrzymywać w czasie, jak nawet najbardziej idealny system może wiosną wyciek później, więc musisz nadążyć za konserwacją zapobiegawczą, monitorować wycieki i naprawić je, aby utrzymać go przed zatonięciem.

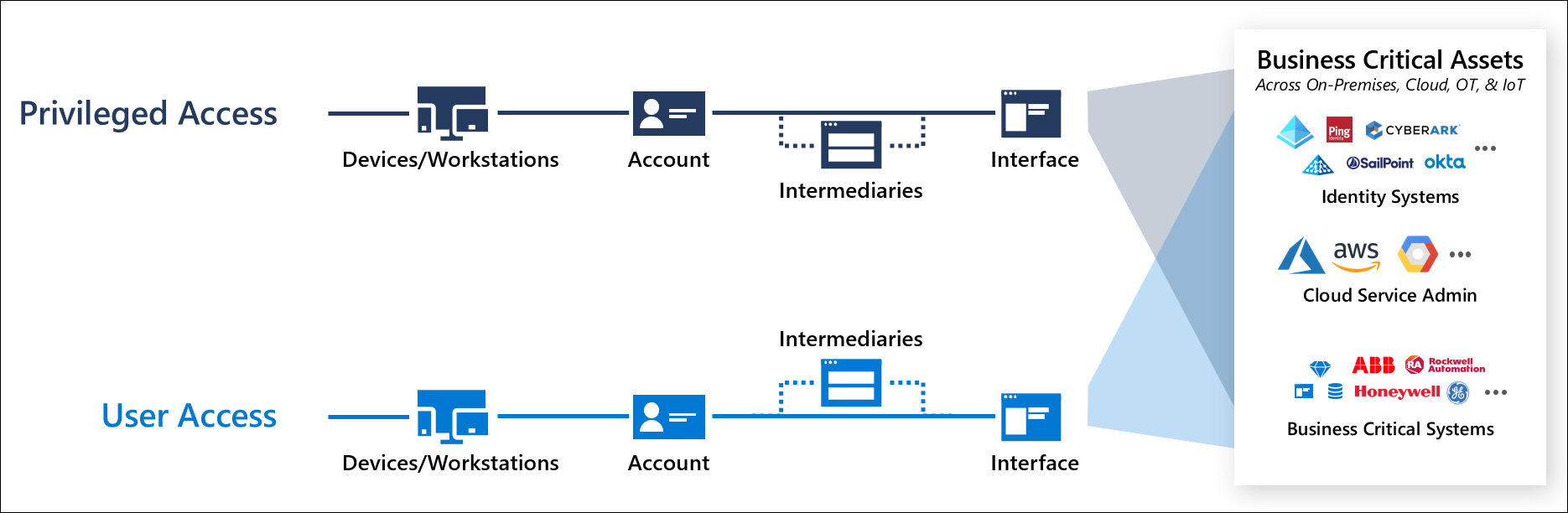

Zabezpieczanie uprzywilejowanego dostępu ma dwa proste cele

- Ściśle ogranicz możliwość wykonywania akcji uprzywilejowanych do kilku autoryzowanych ścieżek

- Ochrona i ścisłe monitorowanie tych ścieżek

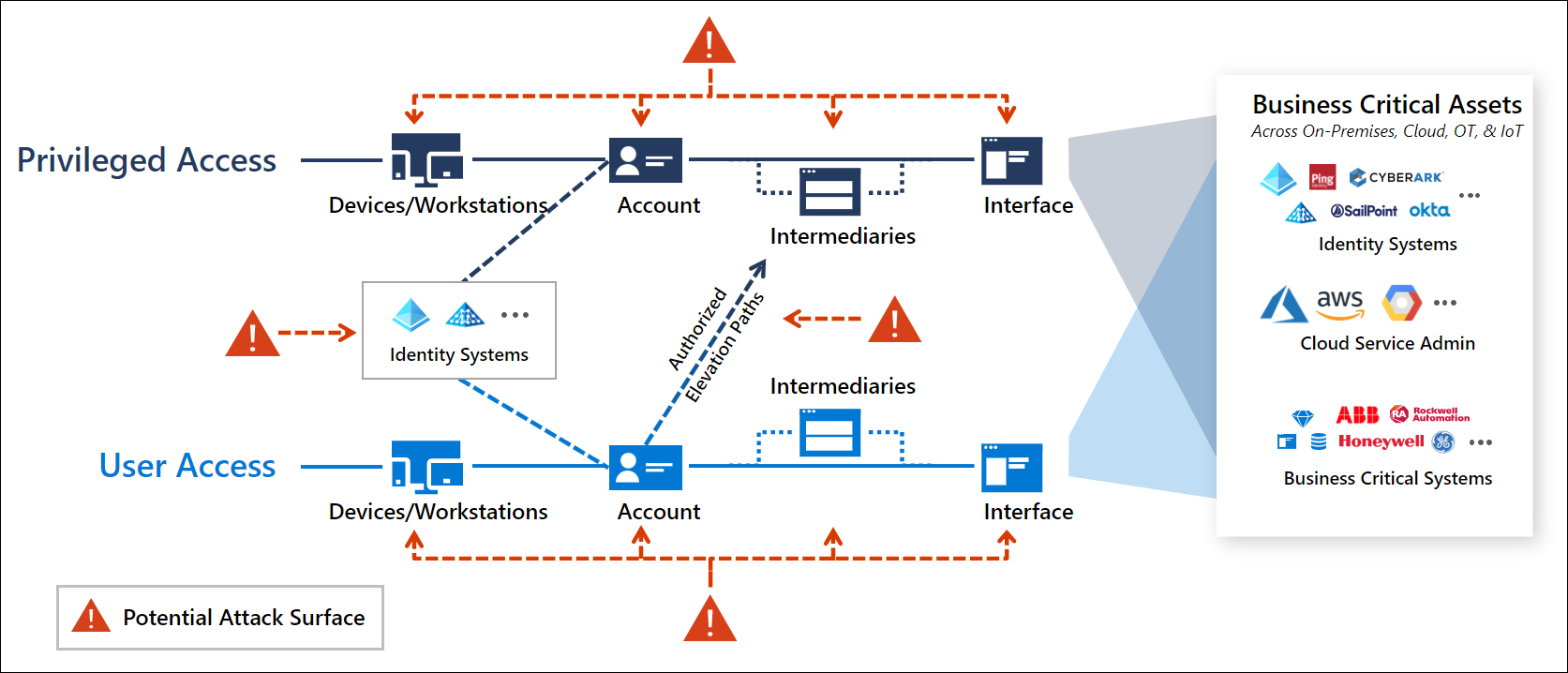

Istnieją dwa typy ścieżek dostępu do systemów, dostęp użytkowników (do korzystania z możliwości) i uprzywilejowany dostęp (do zarządzania możliwościami lub uzyskiwania dostępu do poufnych możliwości)

- Dostęp użytkowników — lżejsza niebieska ścieżka w dolnej części diagramu przedstawia standardowe konto użytkownika wykonujące ogólne zadania zwiększające produktywność, takie jak poczta e-mail, współpraca, przeglądanie internetu i korzystanie z aplikacji biznesowych lub witryn internetowych. Ta ścieżka obejmuje rejestrowanie konta na urządzeniu lub stacjach roboczych, czasami przechodząc przez pośrednika, takiego jak rozwiązanie dostępu zdalnego, oraz interakcję z systemami przedsiębiorstwa.

- Privileged Access — ciemniejsze niebieskie ścieżki w górnej części diagramu przedstawiają uprzywilejowany dostęp, gdzie uprzywilejowane konta, takie jak it Administracja istratory lub inne poufne konta uzyskują dostęp do systemów i danych krytycznych dla działania firmy lub wykonują zadania administracyjne w systemach przedsiębiorstwa. Chociaż składniki techniczne mogą być podobne, szkody, jakie przeciwnik może wyrządzić uprzywilejowanym dostępem, jest znacznie wyższy.

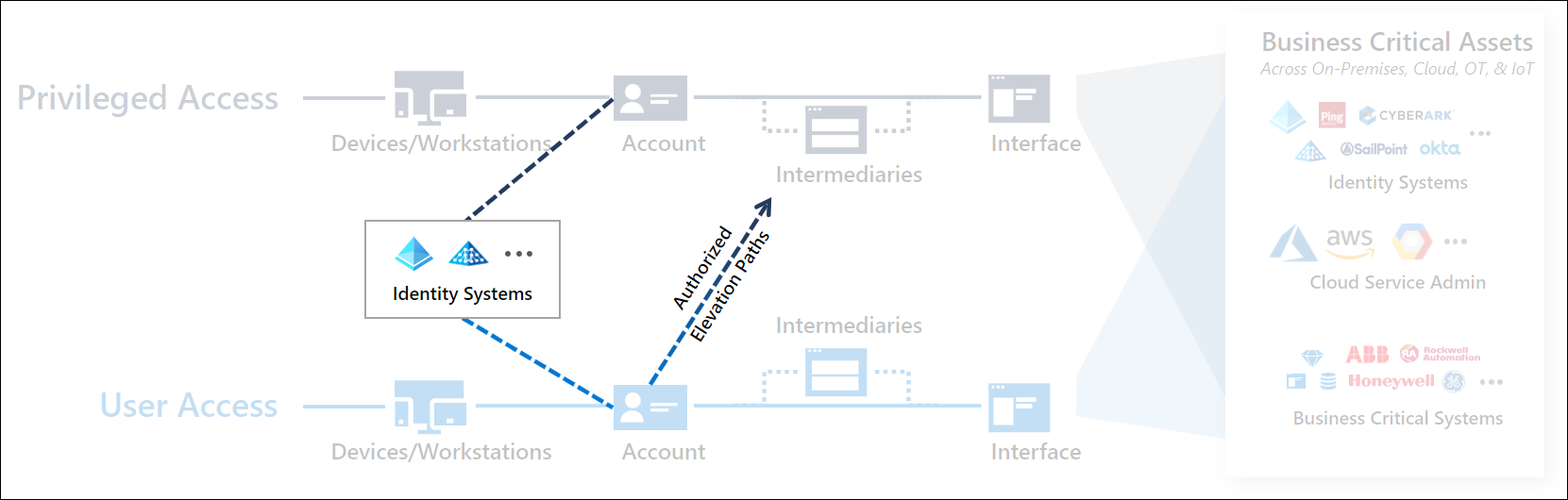

Pełny system zarządzania dostępem obejmuje również systemy tożsamości i autoryzowane ścieżki podniesienia uprawnień.

- Identity Systems — udostępnia katalogi tożsamości hostujące konta i grupy administracyjne, funkcje synchronizacji i federacji oraz inne funkcje obsługi tożsamości dla użytkowników standardowych i uprzywilejowanych.

- Autoryzowane ścieżki podniesienia uprawnień — umożliwiają użytkownikom standardowym interakcję z uprzywilejowanymi przepływami pracy, takimi jak menedżerowie lub równorzędni zatwierdzający żądania praw administracyjnych do systemu poufnego za pośrednictwem procesu just in time (JIT) w systemie Privileged Access Management/Privileged Identity Management.

Te składniki łącznie składają się na powierzchnię ataków uprzywilejowanego dostępu, których przeciwnik może kierować w celu podjęcia próby uzyskania podwyższonego poziomu dostępu do przedsiębiorstwa:

Uwaga

W przypadku systemów lokalnych i infrastruktury jako usługi (IaaS) hostowanych w zarządzanym przez klienta systemie operacyjnym powierzchnia ataku znacznie zwiększa się wraz z agentami zarządzania i zabezpieczeń, kontami usług i potencjalnymi problemami z konfiguracją.

Utworzenie zrównoważonej strategii dostępu uprzywilejowanego i zarządzania nią wymaga zamknięcia wszystkich nieautoryzowanych wektorów w celu utworzenia wirtualnego odpowiednika konsoli sterowania fizycznie dołączonej do bezpiecznego systemu, który reprezentuje jedyny sposób uzyskiwania do niego dostępu.

Ta strategia wymaga kombinacji następujących elementów:

- Kontrola dostępu zero trust opisana w tych wskazówkach, w tym plan szybkiej modernizacji (RAMP)

- Ochrona zasobów w celu ochrony przed bezpośrednimi atakami zasobów przez zastosowanie dobrych praktyk higieny zabezpieczeń w tych systemach. Ochrona zasobów dla zasobów (poza składnikami kontroli dostępu) wykracza poza zakres tych wskazówek, ale zazwyczaj obejmuje szybkie stosowanie aktualizacji zabezpieczeń/poprawek, konfigurowanie systemów operacyjnych przy użyciu punktów odniesienia zabezpieczeń producenta/branży, ochronę danych magazynowanych i przesyłanych oraz integrowanie najlepszych rozwiązań zabezpieczeń do programowania/ procesów DevOps.

Strategiczne inicjatywy w podróży

Wdrożenie tej strategii wymaga czterech uzupełniających inicjatyw, z których każda ma jasne wyniki i kryteria sukcesu

- Kompleksowe zabezpieczenia sesji — ustanów jawną weryfikację zerowego zaufania dla uprzywilejowanych sesji, sesji użytkowników i autoryzowanych ścieżek podniesienia uprawnień.

- Kryteria powodzenia: każda sesja sprawdzi, czy każde konto użytkownika i urządzenie są zaufane na wystarczającym poziomie przed zezwoleniem na dostęp.

- Ochrona i monitorowanie systemów tożsamości, w tym katalogów, zarządzania tożsamościami, kont Administracja, udzielania zgody i nie tylko

- Kryteria sukcesu: Każdy z tych systemów będzie chroniony na poziomie odpowiednim dla potencjalnego wpływu biznesowego kont hostowanych w nim.

- Eliminowanie przechodzenia poprzecznego w celu ochrony przed przechodzeniem poprzecznym przy użyciu haseł konta lokalnego, haseł konta usługi lub innych wpisów tajnych

- Kryteria powodzenia: naruszenie jednego urządzenia nie spowoduje natychmiastowego kontrolowania wielu lub wszystkich innych urządzeń w środowisku

- Szybka odpowiedź na zagrożenia w celu ograniczenia dostępu i czasu przeciwnika w środowisku

- Kryteria sukcesu: procesy reagowania na zdarzenia utrudniają przeciwnikom niezawodne przeprowadzanie wieloetapowego ataku w środowisku, co spowodowałoby utratę uprzywilejowanego dostępu. (mierzone przez skrócenie średniego czasu korygowania (MTTR) zdarzeń obejmujących uprzywilejowany dostęp do niemal zera i zmniejszenie czasu MTTR wszystkich zdarzeń do kilku minut, aby przeciwnicy nie mieli czasu na ukierunkowanie uprzywilejowanego dostępu)