Zabezpieczanie środowisk DevOps dla zera zaufania

Zabezpieczanie środowisk DevOps nie jest już wyborem dla deweloperów. Hakerzy przesuwają się w lewo, więc należy zaimplementować zasady Zero Trust, które obejmują jawnie weryfikowanie, używanie dostępu do najmniejszych uprawnień i zakładanie naruszenia w środowiskach DevOps.

W tym artykule opisano najlepsze rozwiązania dotyczące zabezpieczania środowisk DevOps przy użyciu podejścia Zero Trust w celu zapobiegania atakom hakerów przed naruszeniem pól deweloperskich, infekowaniem potoków wydania za pomocą złośliwych skryptów i uzyskiwaniem dostępu do danych produkcyjnych za pośrednictwem środowisk testowych.

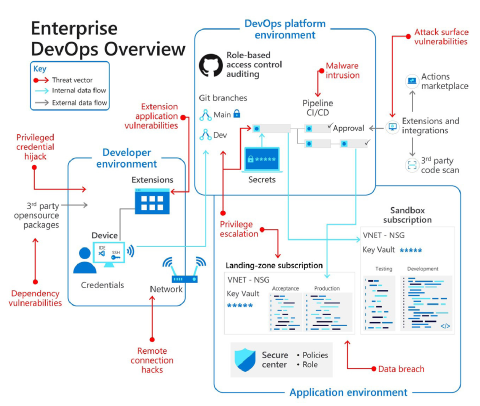

Nasza książka elektroniczna Securing Enterprise DevOps Environments zawiera następującą wizualizację deweloperów, platformy DevOps i środowisk aplikacji wraz z potencjalnymi zagrożeniami bezpieczeństwa dla każdego z nich.

Zwróć uwagę na to, jak na powyższym diagramie połączenia między środowiskami i integracją zewnętrzną rozszerzają poziom zagrożenia. Te połączenia mogą zwiększyć możliwości hakerów w celu naruszenia bezpieczeństwa systemu.

Zły aktorzy rozciągają się w całym przedsiębiorstwie, aby naruszyć bezpieczeństwo środowisk DevOps, uzyskać dostęp i odblokować nowe zagrożenia. Ataki wykraczają poza typowy zakres naruszeń bezpieczeństwa cybernetycznego, aby wstrzyknąć złośliwy kod, założyć zaawansowane tożsamości deweloperów i ukraść kod produkcyjny.

W miarę jak firmy przechodzą na wszechobecne scenariusze pracy z dowolnego miejsca, muszą one zwiększyć bezpieczeństwo urządzeń. Biura ds. bezpieczeństwa cybernetycznego mogą nie mieć spójnego zrozumienia, gdzie i jak deweloperzy zabezpieczają i tworzą kod. Osoby atakujące korzystają z tych słabych stron z atakami hakerskimi połączeń zdalnych i kradzieżami tożsamości deweloperów.

Narzędzia DevOps to kluczowe punkty wejścia dla hakerów— od automatyzacji potoku po weryfikację kodu i repozytoria kodu. Jeśli źli aktorzy infekują kod przed dotarciem do systemów produkcyjnych, w większości przypadków może przechodzić przez punkty kontrolne bezpieczeństwa cybernetycznego. Aby zapobiec naruszeniu zabezpieczeń, upewnij się, że zespoły programistyczne są zaangażowane w przeglądy równorzędne, testy zabezpieczeń z wtyczkami zabezpieczeń ide, bezpieczne standardy kodowania i przegląd gałęzi.

Zespoły ds. zabezpieczeń cybernetycznych mają na celu zapobieganie atakom w środowiskach produkcyjnych. Jednak środowiska poszerzyły się o narzędzia i produkty łańcucha dostaw. Naruszenie narzędzi open source innych firm może wyostrzyć globalne zagrożenia bezpieczeństwa cybernetycznego.

Dowiedz się więcej o artykułach specyficznych dla deweloperów, wykonując następujące artykuły DevSecOps w sekcji Wskazówki dla deweloperów w Centrum wskazówek dotyczących zaufania zero:

- Zabezpieczanie środowiska platformy DevOps pomaga zaimplementować zasady Zero Trust w środowisku platformy DevOps i wyróżnia najlepsze rozwiązania dotyczące zarządzania wpisami tajnymi i certyfikatami.

- Zabezpieczanie środowiska deweloperskiego pomaga zaimplementować zasady Zero Trust w środowiskach deweloperskich z najlepszymi rozwiązaniami dotyczącymi najniższych uprawnień, zabezpieczeń gałęzi i narzędzi, rozszerzeń i integracji zaufania.

- Osadzanie zabezpieczeń Zero Trust w przepływie pracy deweloperów ułatwia szybkie i bezpieczne wprowadzanie innowacji.

Następne kroki

- Przyspieszanie i zabezpieczanie kodu za pomocą usługi Azure DevOps za pomocą narzędzi, które zapewniają deweloperom najszybszy i najbezpieczniejszy kod w środowisku chmury.

- Zarejestruj się w interfejsie wiersza polecenia dla deweloperów platformy Azure, czyli narzędziu typu open source, które przyspiesza czas potrzebny na rozpoczęcie pracy na platformie Azure.

- Konfigurowanie platformy Azure w celu zaufania identyfikatorowi OIDC usługi GitHub jako tożsamości federacyjnej. Interfejs OpenID Połączenie (OIDC) umożliwia przepływom pracy funkcji GitHub Actions uzyskiwanie dostępu do zasobów na platformie Azure bez konieczności przechowywania poświadczeń platformy Azurejako długotrwałych wpisów tajnych usługi GitHub.

- Centrum zasobów DevOps pomaga w pracy z praktykami DevOps, metodami Agile, kontrolą wersji git, metodyą DevOps w firmie Microsoft oraz sposobem oceny postępu metodyki DevOps w organizacji.

- Dowiedz się, jak rozwiązanie Microsoft DevSecOps integruje zabezpieczenia z każdym aspektem cyklu życia dostarczania oprogramowania w celu włączenia metodyki DevSecOps lub bezpiecznego metodyki DevOps w przypadku aplikacji w chmurze (i w dowolnym miejscu) na platformie Azure i w usłudze GitHub.

- Zaimplementuj zasady Zero Trust zgodnie z opisem w memorandum 22-09 (na poparcie amerykańskiego nakazu wykonawczego 14028, Poprawa bezpieczeństwa cybernetycznego narodu) przy użyciu identyfikatora Microsoft Entra JAKO scentralizowanego systemu zarządzania tożsamościami.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla