Wprowadzenie do zera zaufania

Podejście Zero Trust do zabezpieczeń musi być skuteczne w zachowaniu zagrożeń, zmian platform w chmurze i zmian w modelach biznesowych reagującego na szybko zmieniający się świat. Najlepsze rozwiązania dotyczące wdrażania podejścia Zero Trust do zabezpieczeń można znaleźć w ramach architektury referencyjnej cyberbezpieczeństwa firmy Microsoft (MCRA) i testu porównawczego zabezpieczeń w chmurze firmy Microsoft (MCSB).

Podejście firmy Microsoft Zero Trust do zabezpieczeń opiera się na trzech zasadach: przyjmij naruszenie, zweryfikuj jawnie i najmniej uprzywilejowanie.

Wytyczne dotyczące zerowej relacji zaufania

Sprawdź jawnie — zawsze uwierzytelniaj się i autoryzuj na podstawie wszystkich dostępnych punktów danych.

Użyj dostępu z najmniejszymi uprawnieniami — ogranicz dostęp użytkowników za pomocą zasad Just In Time i Just-Enough-Access (JIT/JEA), zasad adaptacyjnych opartych na ryzyku i ochrony danych.

Przyjmij naruszenie — zminimalizuj promień wybuchu i dostęp segmentu. Zweryfikuj kompleksowe szyfrowanie i korzystaj z analizy, aby uzyskać widoczność, zwiększyć wykrywanie zagrożeń i poprawić ochronę.

Jest to rdzeń zero trustu. Zamiast wierzyć, że wszystko za zaporą firmową jest bezpieczne, model Zero Trust zakłada naruszenie i weryfikuje każde żądanie tak, jakby pochodziło z niekontrolowanych sieci. Niezależnie od tego, skąd pochodzi żądanie lub jakiego zasobu uzyskuje dostęp, model Zero Trust uczy nas "nigdy nie ufać, zawsze weryfikować".

Ma ona na celu dostosowanie się do złożoności nowoczesnego środowiska, które obejmuje pracowników mobilnych, chroni ludzi, urządzenia, aplikacje i dane wszędzie tam, gdzie się znajdują.

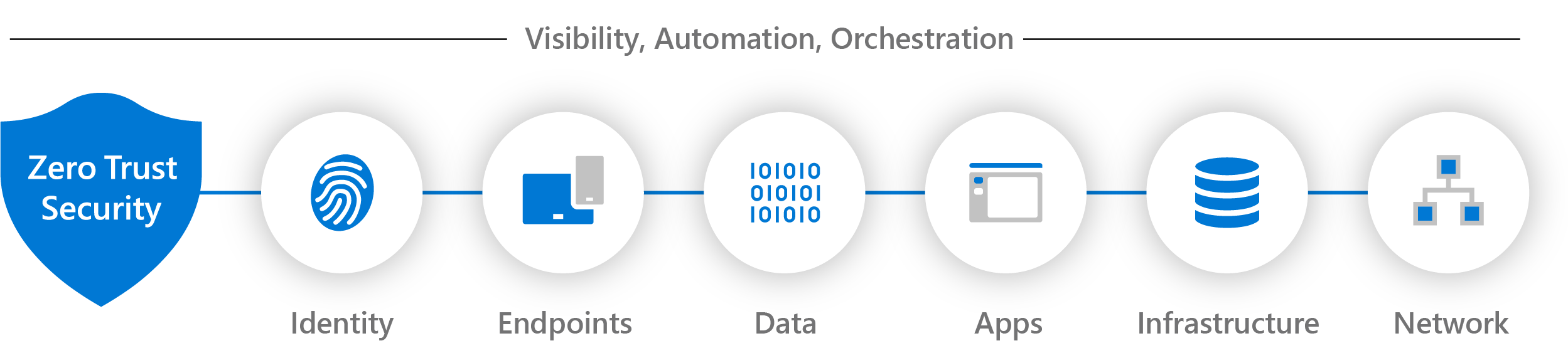

Podejście Zero Trust powinno obejmować cały majątek cyfrowy i służyć jako zintegrowana filozofia zabezpieczeń i kompleksowa strategia. Jest to realizowane przez zaimplementowanie mechanizmów kontroli i technologii Zero Trust w sześciu podstawowych elementach. Każdy z nich jest źródłem sygnału, płaszczyzną sterowania do wymuszania i krytycznym zasobem do obrony.

Różne wymagania organizacyjne, istniejące implementacje technologii i etapy zabezpieczeń mają wpływ na sposób planowania implementacji modelu zabezpieczeń Zero Trust. Korzystając z naszego doświadczenia w zabezpieczaniu organizacji, a także we wdrażaniu naszego własnego modelu Zero Trust, opracowaliśmy następujące wskazówki, aby ocenić gotowość i pomóc ci w opracowaniu planu uzyskania zaufania zero trust.

Te zasady mają zastosowanie w ramach majątku technicznego i są zwykle stosowane do transformacji Zero Trust poprzez szereg inicjatyw modernizacji (RaMP) lub filarów technologii (ze wskazówkami dotyczącymi wdrażania dla każdego filaru).