Luki w zabezpieczeniach w mojej organizacji

Strona Słabe strony w Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender zawiera listę znanych typowych luk w zabezpieczeniach i ekspozycji (CVE) według ich identyfikatora CVE.

Identyfikatory CVE to unikatowe identyfikatory przypisane do publicznie ujawnionych luk w zabezpieczeniach cyberbezpieczeństwa, które mają wpływ na oprogramowanie, sprzęt i oprogramowanie układowe. Zapewniają one organizacjom standardowy sposób identyfikowania i śledzenia luk w zabezpieczeniach oraz pomagają im zrozumieć, ustalić priorytety i rozwiązać te luki w zabezpieczeniach w organizacji. CvE są śledzone w rejestrze publicznym dostępnym z https://www.cve.org/programu .

Usługa Defender Vulnerability Management używa czujników punktów końcowych do skanowania i wykrywania tych i innych luk w zabezpieczeniach w organizacji.

Dotyczy:

- Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

- Microsoft Defender dla serwerów plan 1 & 2

Ważna

Usługa Defender Vulnerability Management może pomóc w identyfikowaniu luk w zabezpieczeniach log4j w aplikacjach i składnikach. Dowiedz się więcej.

Porada

Czy wiesz, że możesz bezpłatnie wypróbować wszystkie funkcje w Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender? Dowiedz się, jak utworzyć konto bezpłatnej wersji próbnej.

Strona przeglądu słabych punktów

Aby uzyskać dostęp do strony Słabe strony, wybierz pozycję Słabe strony z menu nawigacji Zarządzanie lukami w zabezpieczeniach w portalu Microsoft Defender

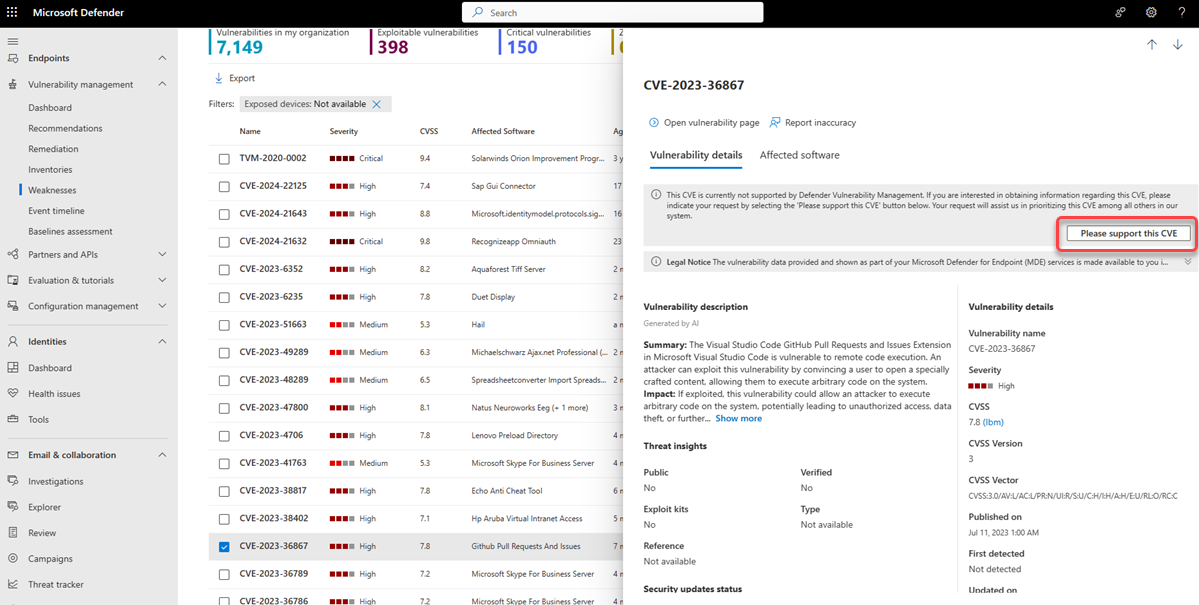

Zostanie otwarta strona Słabe strony z listą CVE, na które urządzenia są narażone. Możesz wyświetlić ważność, klasyfikację typowego systemu oceniania luk w zabezpieczeniach (CVSS), odpowiednie informacje o naruszeniach i zagrożeniach i nie tylko.

Uwaga

Jeśli nie ma oficjalnego identyfikatora CVE przypisanego do luki w zabezpieczeniach, nazwa luki w zabezpieczeniach jest przypisywana przez Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender i będzie mieć format TVM-2020-002.

Uwaga

Maksymalna liczba rekordów, które można wyeksportować ze strony słabych punktów do pliku CSV, wynosi 10 000.

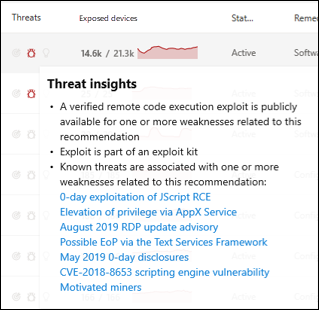

Szczegółowe informacje o naruszeniach i zagrożeniach

Ważne jest, aby nadać priorytet zaleceniom, które są związane z bieżącymi zagrożeniami. Informacje dostępne w kolumnie Zagrożenia ułatwiają określanie priorytetów luk w zabezpieczeniach. Aby wyświetlić luki w zabezpieczeniach związane z bieżącymi zagrożeniami, przefiltruj kolumnę Zagrożenia według:

- Skojarzony aktywny alert

- Exploit jest dostępny

- Exploit jest weryfikowany

- Ten exploit jest częścią zestawu exploitów

Ikona analizy zagrożeń ![]() Jest wyróżniona w kolumnie Zagrożenia , jeśli istnieją skojarzone luki w zabezpieczeniach.

Jest wyróżniona w kolumnie Zagrożenia , jeśli istnieją skojarzone luki w zabezpieczeniach.

Umieszczenie wskaźnika myszy na ikonie pokazuje, czy zagrożenie jest częścią zestawu wykorzystującego luki w zabezpieczeniach, czy jest połączone z określonymi zaawansowanymi trwałymi kampaniami lub grupami aktywności. Jeśli jest dostępny, istnieje link do raportu usługi Threat Analytics z wiadomościami o wykorzystywaniu, ujawnianiem informacji lub powiązanymi poradami dotyczącymi zabezpieczeń.

Ikona szczegółowych informacji o naruszeniach jest wyróżniona, jeśli w organizacji znajduje się luka w zabezpieczeniach. ![]() .

.

Kolumna Uwidocznione urządzenia pokazuje, ile urządzeń jest obecnie narażonych na lukę w zabezpieczeniach. Jeśli kolumna zawiera wartość 0, oznacza to, że nie jesteś zagrożony.

Uzyskiwanie szczegółowych informacji o lukach w zabezpieczeniach

Jeśli wybierzesz cve na stronie słabych punktów, zostanie otwarty panel wysuwany z większą ilością informacji, takich jak opis luki w zabezpieczeniach, szczegóły i szczegółowe informacje o zagrożeniach. Opis luki w zabezpieczeniach wygenerowanej przez sztuczną inteligencję zawiera szczegółowe informacje na temat luki w zabezpieczeniach, jej wpływu, zalecanych kroków korygowania i wszelkich dodatkowych informacji, jeśli są dostępne.

Dla każdego CVE można wyświetlić listę uwidocznionych urządzeń i oprogramowania, którego dotyczy problem.

Powiązane zalecenia dotyczące zabezpieczeń

Skorzystaj z zaleceń dotyczących zabezpieczeń, aby skorygować luki w zabezpieczeniach na uwidocznionych urządzeniach i zmniejszyć ryzyko dla zasobów i organizacji. Gdy zalecenie dotyczące zabezpieczeń jest dostępne, możesz wybrać pozycję Przejdź do powiązanego zalecenia dotyczącego zabezpieczeń, aby uzyskać szczegółowe informacje na temat sposobu korygowania luki w zabezpieczeniach.

Zalecenia dotyczące cve są często do korygowania luki w zabezpieczeniach poprzez aktualizację zabezpieczeń dla powiązanego oprogramowania. Jednak niektóre cve nie będą miały dostępnej aktualizacji zabezpieczeń. Może to dotyczyć całego powiązanego oprogramowania cve lub tylko podzestawu, na przykład dostawca oprogramowania może zdecydować się nie rozwiązywać problemu w określonej wersji podatnej na zagrożenia.

Jeśli aktualizacja zabezpieczeń jest dostępna tylko dla niektórych powiązanych programów, cve będzie mieć tag "Niektóre aktualizacje dostępne" pod nazwą CVE. Po udostępnieniu co najmniej jednej aktualizacji możesz przejść do powiązanego zalecenia dotyczącego zabezpieczeń.

Jeśli nie ma dostępnej aktualizacji zabezpieczeń, cve będzie mieć tag "Brak aktualizacji zabezpieczeń" pod nazwą CVE. Nie będzie opcji przejścia do powiązanego zalecenia dotyczącego zabezpieczeń, ponieważ oprogramowanie, które nie ma dostępnej aktualizacji zabezpieczeń, jest wykluczone ze strony Zalecenia dotyczące zabezpieczeń.

Uwaga

Zalecenia dotyczące zabezpieczeń obejmują tylko urządzenia i pakiety oprogramowania, które mają dostępne aktualizacje zabezpieczeń.

Żądanie pomocy technicznej CVE

CvE dla oprogramowania, które nie jest obecnie obsługiwane przez zarządzanie lukami w zabezpieczeniach, nadal pojawia się na stronie Słabe strony. Ponieważ oprogramowanie nie jest obsługiwane, dostępne będą tylko ograniczone dane. Uwidocznione informacje o urządzeniu nie będą dostępne dla cve z nieobsługiwanym oprogramowaniem.

Aby wyświetlić listę nieobsługiwanego oprogramowania, przefiltruj stronę słabych punktów według opcji "Niedostępne" w sekcji "Uwidocznione urządzenia".

Możesz poprosić o dodanie pomocy technicznej do usługi Defender Vulnerability Management dla określonego CVE. Aby poprosić o pomoc techniczną:

- Wybierz cve na stronie Słabe strony w portalu Microsoft Defender

- Wybierz pozycję Obsługa tego cve na karcie Szczegóły luk w zabezpieczeniach

To żądanie zostanie wysłane do firmy Microsoft i pomoże nam ustalić priorytety tego CVE między innymi w naszym systemie.

Wyświetlanie wpisów typowych luk w zabezpieczeniach i ekspozycji (CVE) w innych miejscach

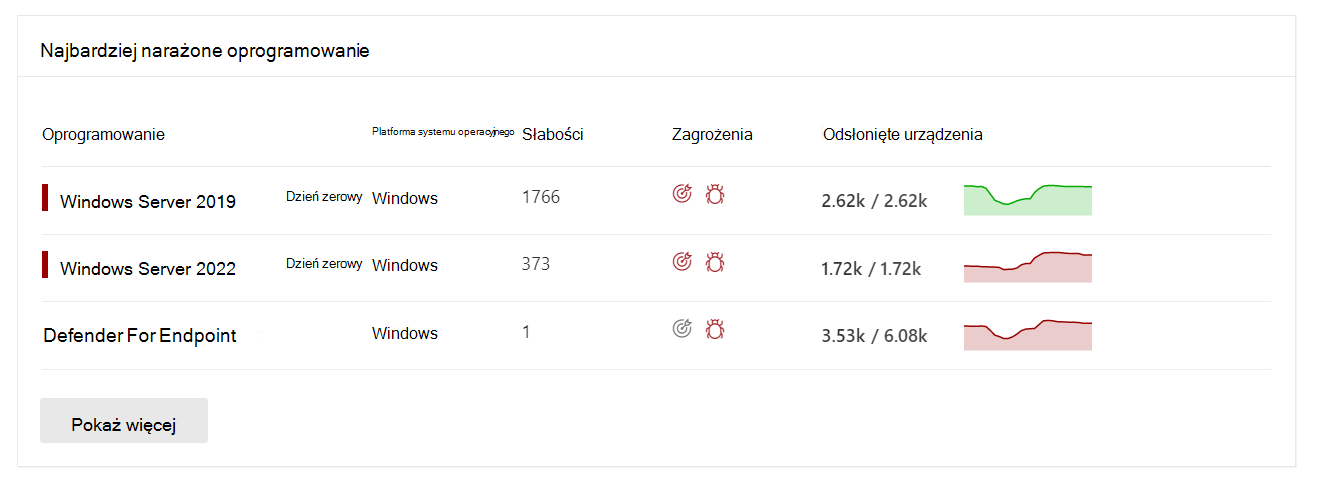

Najważniejsze oprogramowanie narażone na zagrożenia na pulpicie nawigacyjnym

- Przejdź do pulpitu nawigacyjnego zarządzania lukami w zabezpieczeniach usługi Defender i przewiń w dół do widżetu Oprogramowania narażonej na zagrożenia . Zobaczysz liczbę luk w zabezpieczeniach znalezionych w każdym oprogramowaniu, a także informacje o zagrożeniach i ogólny widok narażenia urządzenia w czasie.

- Wybierz oprogramowanie, które chcesz zbadać.

- Wybierz kartę Wykryte luki w zabezpieczeniach .

- Wybierz lukę w zabezpieczeniach, którą chcesz zbadać, aby otworzyć panel wysuwany ze szczegółami CVE.

Odnajdywanie luk w zabezpieczeniach na stronie urządzenia

Wyświetl powiązane informacje o słabych stronach na stronie urządzenia.

- Wybierz pozycję Urządzenia z menu nawigacji Zasoby w portalu Microsoft Defender.

- Na stronie Spis urządzeń wybierz nazwę urządzenia, którą chcesz zbadać.

- Wybierz pozycję Otwórz stronę urządzenia i wybierz pozycję Wykryte luki w zabezpieczeniach na stronie urządzenia.

- Wybierz lukę w zabezpieczeniach, którą chcesz zbadać, aby otworzyć panel wysuwany ze szczegółami CVE.

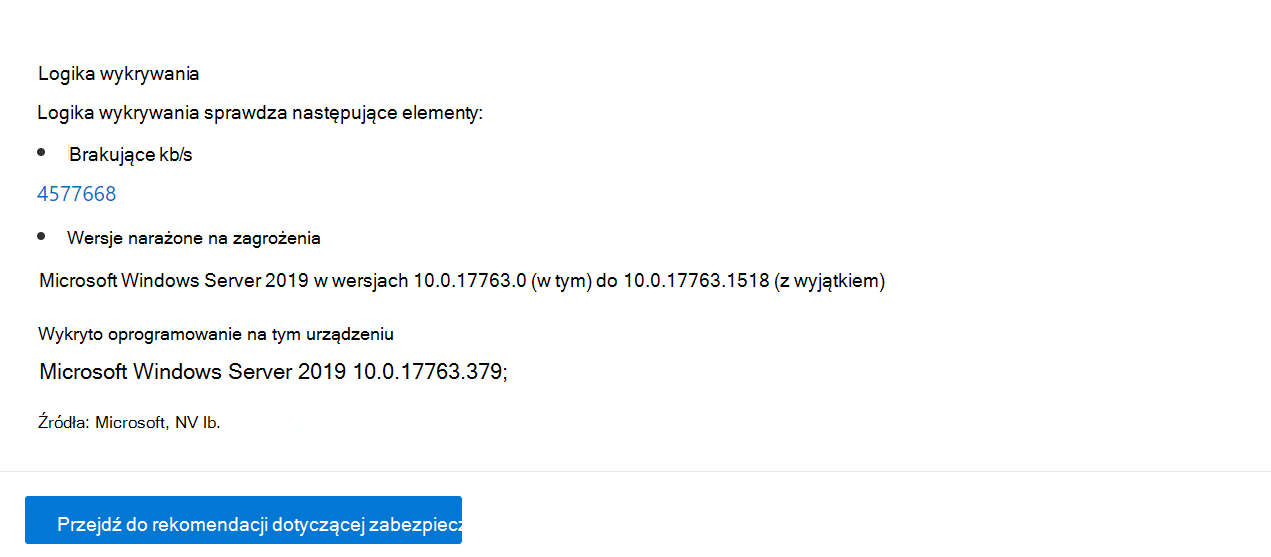

Logika wykrywania CVE

Podobnie jak w przypadku dowodów oprogramowania, pokazujemy logikę wykrywania zastosowaną na urządzeniu, aby stwierdzić, że jest ona podatna na zagrożenia.

Aby wyświetlić logikę wykrywania:

- Wybierz urządzenie na stronie Spis urządzeń.

- Wybierz pozycję Otwórz stronę urządzenia i wybierz pozycję Wykryte luki w zabezpieczeniach na stronie urządzenia.

- Wybierz lukę w zabezpieczeniach, którą chcesz zbadać.

Zostanie otwarte okno wysuwane, a w sekcji Logika wykrywania zostanie wyświetlona logika wykrywania i źródło.

Kategoria "Funkcja systemu operacyjnego" jest również wyświetlana w odpowiednich scenariuszach. Dzieje się tak, gdy cve wpłynie na urządzenia z systemem operacyjnym znajdującym się w trudnej sytuacji, jeśli jest włączony określony składnik systemu operacyjnego. Jeśli na przykład system Windows Server 2019 lub Windows Server 2022 ma lukę w zabezpieczeniach w składniku DNS, dołączymy to CVE tylko do urządzeń z systemem operacyjnym Windows Server 2019 i Windows Server 2022 z włączoną funkcją DNS.

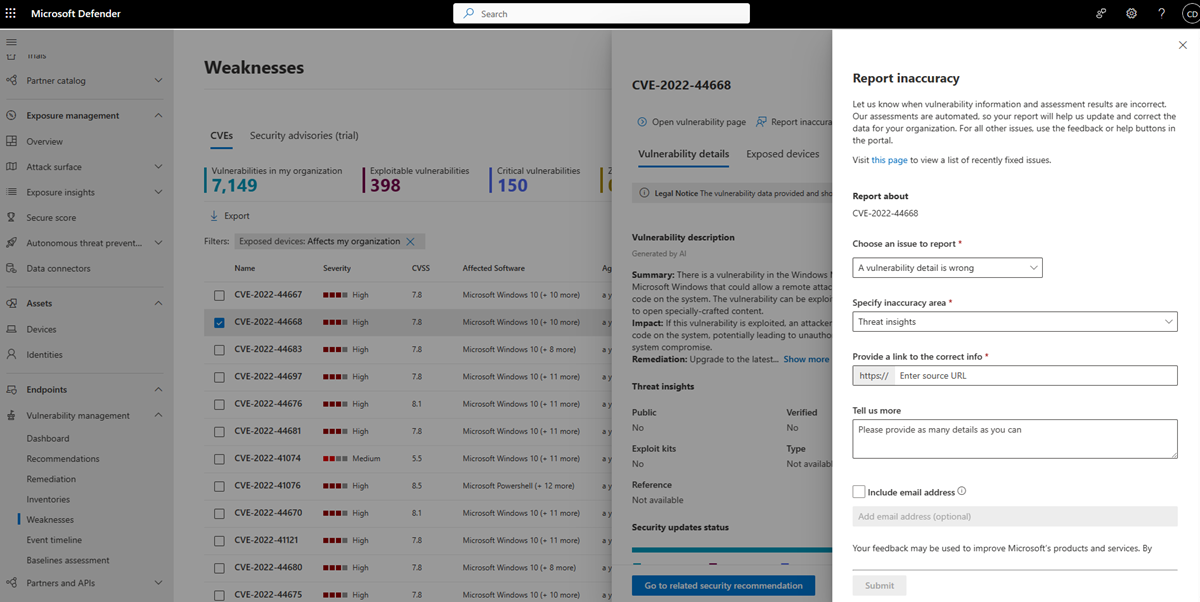

Niedokładność raportu

Zgłoś wynik fałszywie dodatni, gdy zobaczysz jakiekolwiek niejasne, niedokładne lub niekompletne informacje. Można również raportować zalecenia dotyczące zabezpieczeń, które zostały już skorygowane.

- Otwórz cve na stronie Słabe strony.

- Wybierz pozycję Nieścisłość raportu i zostanie otwarte okienko wysuwane.

- W okienku wysuwanym wybierz problem do zgłoszenia.

- Podaj żądane szczegóły dotyczące niedokładności. Będzie to się różnić w zależności od problemu, który zgłaszasz.

- Wybierz pozycję Prześlij. Twoja opinia jest natychmiast wysyłana do ekspertów Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender.

Artykuły pokrewne

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla