Visão geral: colaborar com convidados usando a ID Externa em seu locatário da força de trabalho

A ID externa do Microsoft Entra inclui recursos de colaboração que permitem que sua força de trabalho trabalhe com segurança com parceiros de negócios e convidados. No locatário da força de trabalho, use a colaboração B2B para compartilhar os aplicativos e serviços da sua empresa com convidados, mantendo o controle sobre seus próprios dados corporativos. Trabalhe com segurança com parceiros externos, mesmo que eles não tenham o Microsoft Entra ID ou um departamento de TI.

Um processo de convite e resgate simples permite que os parceiros usem suas próprias credenciais para acessar recursos da empresa. Também é possível habilitar fluxos dos usuários de inscrição por autoatendimento para permitir que os convidados se inscrevam em aplicativos ou recursos. Após o convidado resgatar o convite ou concluir a inscrição, ele será representado em seu diretório como um objeto de usuário. O tipo de usuário para esses usuários de colaboração B2B normalmente é definido como "convidado" e o UPN contém o identificador #EXT#.

Os desenvolvedores podem usar as APIs entre empresas do Microsoft Entra para personalizar o processo de convite ou escrever aplicativos como portais de inscrição de autoatendimento. Para obter informações sobre licenciamento e preços relacionados aos usuários convidados, veja os preços do Microsoft Entra External ID.

Importante

O recurso de senha de uso único por email agora fica ativado por padrão em todos os novos locatários e nos locatários existentes em que você não o desativou explicitamente. Quando esse recurso está desativado, o método de autenticação de fallback é solicitar que os convidados criem uma conta Microsoft.

Colabore com qualquer parceiro usando as identidades deles

Com o Microsoft Entra B2B, o parceiro usa sua própria solução de gerenciamento de identidades, portanto, não há nenhuma sobrecarga administrativa externa para a sua organização. Os usuários convidados entram nos aplicativos e serviços com as próprias identidades empresariais, estudantis ou sociais.

- O parceiro usa identidades e credenciais próprias, independentemente de ter ou não uma conta do Microsoft Entra.

- Não é necessário gerenciar contas ou senhas externas.

- Não é necessário sincronizar contas ou gerenciar ciclos de vida de contas.

Gerenciar a colaboração B2B com outras organizações

A colaboração B2B é habilitada por padrão, mas configurações de administração abrangentes permitem controlar sua colaboração B2B de entrada e saída com organizações e parceiros externos.

Configurações de acesso entre locatários. Para colaboração B2B com outras organizações do Microsoft Entra, use as configurações de acesso entre locatários, para controlar quais usuários podem se autenticar com quais recursos. Gerencie a colaboração B2B de entrada e saída e defina o escopo do acesso para usuários, grupos e aplicativos específicos. Defina uma configuração padrão que se aplica a todas as organizações externas e crie configurações individuais específicas à organização, conforme necessário. Usando as configurações de acesso entre locatários, você também pode confiar em declarações de dispositivo (declarações em conformidade e declarações de ingresso no Microsoft Entra híbrido) e da MFA (multifator) de outras organizações do Microsoft Entra.

Configuração de colaboração externa. Use as configurações de colaboração externa, para definir quem pode adicionar convidados para sua organização como convidados. Também é possível permitir ou bloquear domínios específicos B2B e definir restrições ao acesso de usuário convidado ao diretório.

Essas configurações são usadas para gerenciar dois aspectos diferentes da colaboração B2B. As configurações de acesso entre locatários controlam se os usuários podem se autenticar com locatários externos do Microsoft Entra. Elas se aplicam à colaboração B2B de entrada e saída. Por outro lado, as configurações de colaboração externas controlam quais usuários da sua organização têm permissão para enviar convites de colaboração B2B a convidados de qualquer organização.

Como o acesso entre locatários e as configurações de colaboração externa funcionam juntos

Ao considerar a colaboração B2B com uma organização externa específica do Microsoft Entra, determine se as configurações de acesso entre locatários permitem a colaboração B2B com essa organização. Considere também se as configurações de colaboração externa permitem que os usuários enviem convites para o domínio dessa organização. Estes são alguns exemplos:

Exemplo 1: você adicionou anteriormente

adatum.com(uma organização do Microsoft Entra) à lista de domínios bloqueados em suas configurações de colaboração externas, mas as configurações de acesso entre locatários permitem a colaboração B2B para todas as organizações do Microsoft Entra. Nesse caso, a configuração mais restritiva se aplica. Suas configurações de colaboração externas impedem que os usuários enviem convites a usuários emadatum.com.Exemplo 2: você permite a colaboração B2B com a Fabrikam em suas configurações de acesso entre locatários, mas depois adiciona

fabrikam.comaos domínios bloqueados nas configurações de colaboração externas. Seus usuários não podem convidar novos convidados empresariais da Fabrikam, mas os convidados existentes da Fabrikam podem continuar usando a colaboração B2B.

Para usuários finais de colaboração B2B que fazem logins em vários locatários, a identidade visual do locatário principal aparece, mesmo que não haja uma identidade visual personalizada especificada. No exemplo a seguir, a identidade visual da empresa Woodgrove Groceries aparece à esquerda. O exemplo à direita exibe a identidade visual padrão do locatário principal do usuário.

Gerenciar a colaboração B2B com outras Nuvens da Microsoft

Os serviços de nuvem do Microsoft Azure estão disponíveis em nuvens nacionais separadas, que são instâncias fisicamente isoladas do Azure. Cada vez mais, as organizações precisam colaborar com outras organizações e usuários cruzando fronteiras de nuvens nacionais e globais. Com as configurações da Microsoft Cloud, você pode estabelecer a colaboração B2B mútua entre as seguintes nuvens do Microsoft Azure:

- Nuvem global do Microsoft Azure e Microsoft Azure Governamental

- Nuvem global do Microsoft Azure e do Microsoft Azure operado pela 21Vianet

Para configurar a colaboração B2B entre locatários em diferentes nuvens, ambos os locatários definem suas configurações da Microsoft Cloud para habilitar a colaboração com a outra nuvem. Em seguida, cada locatário configura o acesso entre locatários de entrada e saída com o locatário na outra nuvem. Confira configurações da Microsoft Cloud para obter detalhes.

Convidar facilmente usuários por meio do centro de administração do Microsoft Entra

Como administrador, é possível adicionar facilmente usuários convidados à sua organização no centro de administração.

- Crie um usuário convidado no Microsoft Entra ID, do mesmo modo que você adicionaria um novo usuário.

- Atribua usuários convidados a aplicativos ou grupos.

- Envie um email de convite que contém um link de resgate ou envie um link direto para um aplicativo que você deseja compartilhar.

- Os usuários convidados precisam seguir algumas etapas de resgate simples para entrar.

Permitir a inscrição por autoatendimento

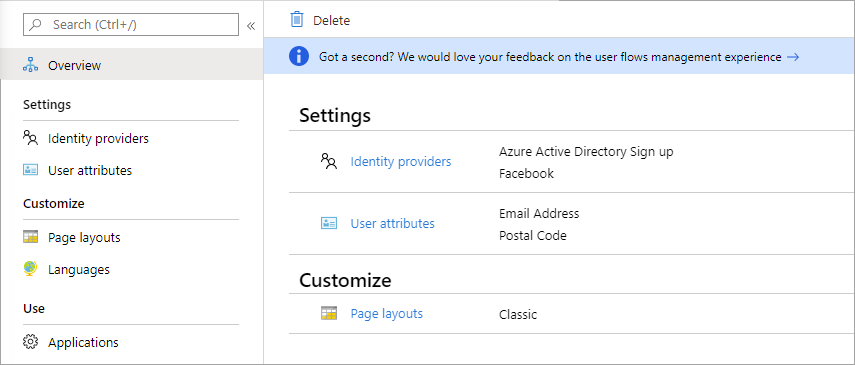

Com um fluxo de usuários com inscrição por autoatendimento, é possível criar uma experiência de inscrição para convidados que querem acessar seus aplicativos. Como parte do fluxo de inscrição, é possível fornecer opções para diferentes provedores de identidade social ou corporativa, e coletar informações sobre o usuário. Saiba mais sobre a inscrição por autoatendimento e como configurá-la.

Você também pode usar conectores de API para integrar seus fluxos dos usuários de inscrição por autoatendimento a sistemas de nuvem externos. Você pode se conectar a fluxos de trabalho de aprovação personalizados, executar a verificação de identidade, validar informações fornecidas pelo usuário e muito mais.

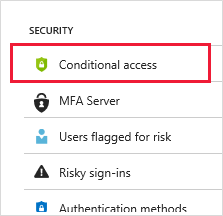

Usar políticas para compartilhar aplicativos e serviços com segurança

Use políticas de autenticação e autorização para proteger seu conteúdo corporativo. Políticas de Acesso Condicional, como a autenticação multifator, podem ser aplicadas:

- No nível do locatário

- No nível do aplicativo

- Para que usuários convidados específicos protejam dados e aplicativos corporativos

Permitir que o aplicativo e os proprietários de grupos gerenciem os próprios usuários convidados

É possível delegar o gerenciamento de usuários convidados para proprietários de aplicativos. Dessa forma, eles poderão adicionar os usuários convidados diretamente a qualquer aplicativo que quiserem compartilhar, seja da Microsoft ou não.

- Os administradores configuram o aplicativo de autoatendimento e o gerenciamento de grupos.

- Os não administradores usam o Painel de Acesso para adicionar usuários convidados a aplicativos ou grupos.

Personalizar a experiência de integração para usuários convidados B2B

Integre seus parceiros externos de modo personalizado às necessidades de sua organização.

- Use o gerenciamento de direitos do Microsoft Entra para configurar políticas que gerenciam o acesso de usuários externos.

- Use as APIs de convite de colaboração B2B para personalizar suas experiências de integração.

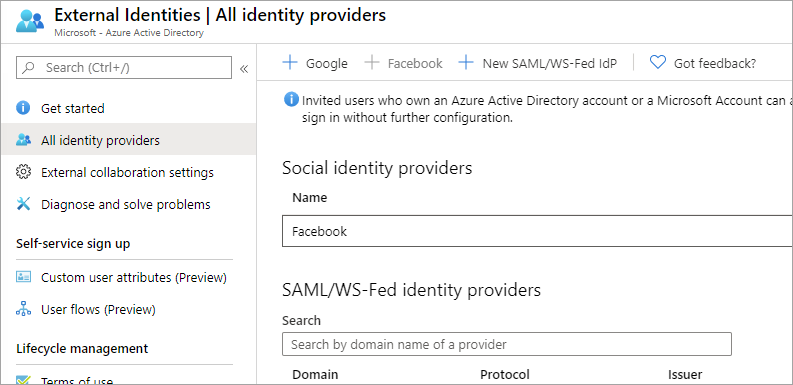

Integrar-se aos Provedores de identidade

O Microsoft Entra External ID dá suporte a provedores de identidade externos como Facebook, contas da Microsoft, Google ou provedores de identidade corporativa. Você pode configurar a federação com provedores de identidade. Desta forma, os convidados podem entrar com suas contas sociais ou corporativas existentes, em vez de criar uma nova conta apenas para seu aplicativo. Saiba mais sobre provedores de identidade para ID externo.

Integrar ao SharePoint e ao OneDrive

Você pode habilitar a integração ao SharePoint e ao OneDrive para compartilhar arquivos, pastas, itens de lista, bibliotecas de documentos e sites com pessoas fora de sua organização, usando o Azure B2B para autenticação e gerenciamento. Os usuários com os quais você compartilha recursos normalmente são usuários convidados no seu diretório, e as permissões e os grupos funcionam da mesma forma para esses convidados como funcionam para os usuários internos. Ao habilitar a integração ao SharePoint e ao OneDrive, você também habilita o recurso de senha de uso único por email no Microsoft Entra B2B para servir como um método de autenticação de fallback.