Visão geral de arquiteturas de referência do Microsoft Cloud for Financial Services

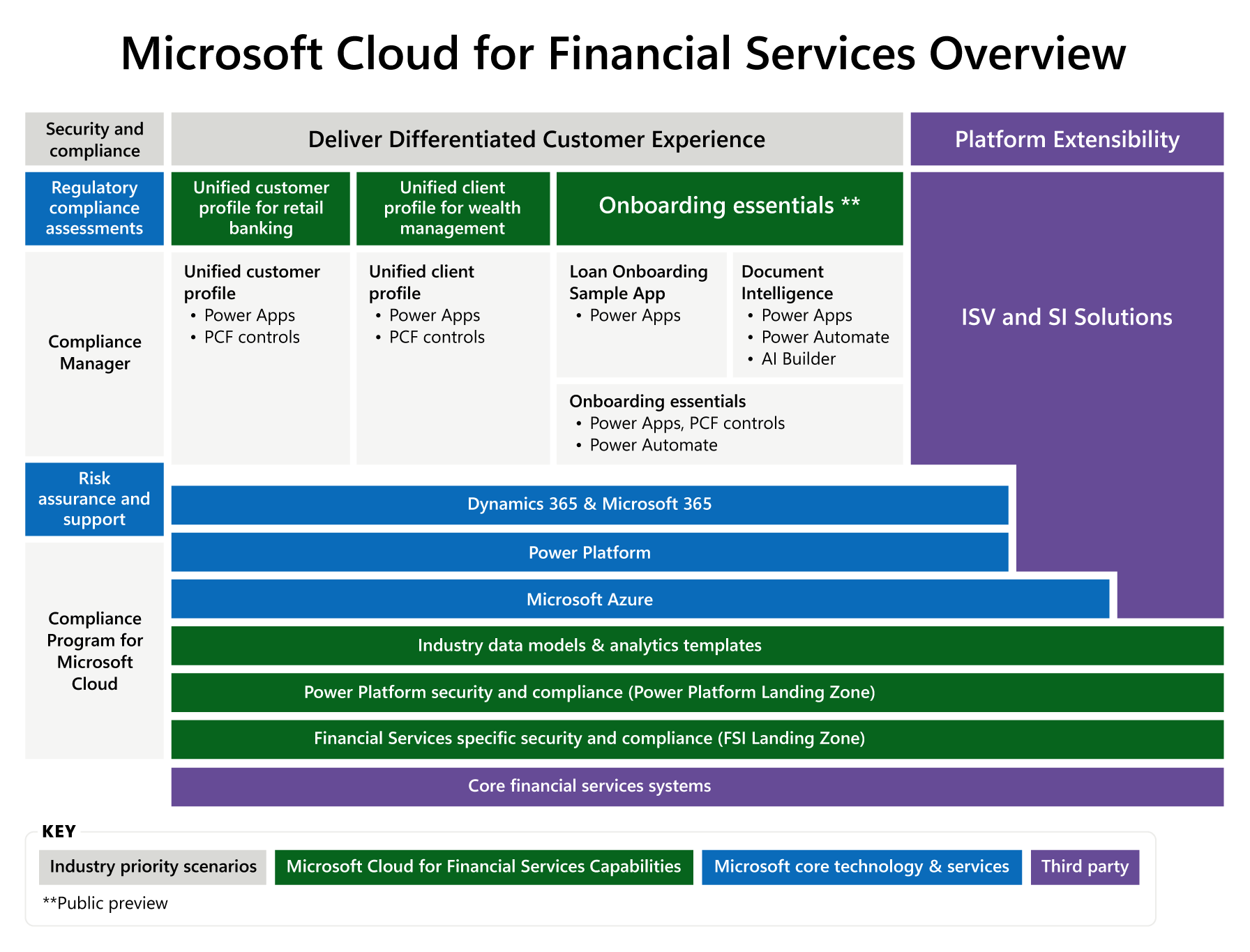

O Microsoft Cloud for Financial Services foi criado com base em modelos de dados verticais e principais especializados, facilitando a interoperabilidade contínua e a unificação de dados para agilizar os insights e os fluxos de trabalho de negócios. Com essa estrutura básica em vigor, uma coleção blocos de construção e de aplicativos iniciais próprios do setor, baseados na nuvem, capacita colaboração, automação e insights aprimorados. Ela permitiu a simplificação dos processos, a personalização das interações com o cliente e o aprimoramento da experiência geral do cliente. Essa solução abrangente também garante a implementação de medidas robustas de segurança, conformidade e interoperabilidade para proteger operações críticas.

Para obter uma compreensão completa da implantação, configuração e extensão desses componentes de soluções verticais e modelos de dados, e integrá-los como elementos principais de uma solução abrangente, as arquiteturas de referência oferecem diretrizes precisas a serem seguidas pelos arquitetos e desenvolvedores de soluções. Estas arquiteturas de referência servem como ferramentas valiosas para minimizar a probabilidade de erros e omissões ao longo das fases de design e desenvolvimento, garantindo uma implementação mais eficaz e confiável.

Arquitetura

O Microsoft Cloud for Financial Services usa uma combinação de produtos da Microsoft para abordar os cenários priorizados do setor que se concentram em bancos de varejo e ampliam as linhas de negócios de Seguro de Acidentes de Propriedade (versão preliminar) e Pequenas e Médias Empresas (versão preliminar) com modelos de dados. A ilustração a seguir mostra os recursos necessários e recomendados junto com as extensões externas que fornecedores independentes de software e integradores de sistemas utilizam.

Faça o download de um PDF para impressão desse diagrama.

Conceitos comuns

Segurança

Autenticação

Os usuários se autenticam no PowerApps por meio do Microsoft Entra ID, como qualquer outro aplicativo do Power Apps. O Microsoft Entra ID executa os métodos de autenticação que são habilitados no locatário e impõe todas as políticas de acesso condicional, como Autenticação multifator para usuários que acessam o aplicativo.

Autorização

O Perfil unificado de cliente/perfil de cliente usa o modelo de segurança baseado em função no Dataverse para autorizar usuários a acessar elementos de dados. Direitos de acesso integrados estão disponíveis, ou você pode configurar seus próprios para implementar o modelo de segurança baseado em função. O nível de acesso considera a hierarquia da unidade de negócios da qual o usuário é membro.

Primeiro, você precisa modelar e configurar sua hierarquia de unidade de negócios. Em seguida, você pode copiar esses direitos de acesso integrados e aplicá-los às suas unidades de negócios para criar uma segmentação de segurança. Como parte do gerenciamento de usuários, você atribui esses direitos de acesso ao usuário final, a equipes ou a unidades de negócios. Para obter mais informações sobre como trabalhar com grupos de segurança do Microsoft Entra ID, acesse Conceitos de segurança no Microsoft Dataverse.

Depois de atribuir uma licença adequada para componentes dependentes da solução e conceder acesso ao ambiente a cada usuário, você deverá atribuir direitos de acesso internos extras a usuários, equipes proprietárias ou equipes de grupos do Microsoft Entra ID para acessar ou operar no aplicativo.

Extensão de segurança

As instituições financeiras geralmente têm políticas de segurança complexas e precisam ser monitoradas de perto quanto às necessidades de auditoria e conformidade. Veja a seguir alguns cenários comuns que podem exigir uma extensão:

Regras de direito para acessar dados do cliente

Como o Perfil unificado de cliente/perfil de cliente é criado para fornecer uma perspectiva de 360 graus. Ele precisa acessar muitos elementos e objetos de dados do cliente. As instituições financeiras geralmente têm regras específicas a serem consideradas antes que os usuários possam acessar ou operar objetos específicos, como dados de clientes. Essas regras podem incluir muitos critérios, incluindo a filial do usuário, a função do usuário, as equipes das quais o usuário é membro, a categoria do produto que está sendo acessada, a linha de negócios, o segmento do cliente etc. A solução deve aplicar essas regras enquanto o usuário está pesquisando, listando, acessando e operando no registro do cliente.

O Microsoft Cloud for Financial Services está usando os recursos de segurança nativos do Dataverse detalhados aqui. A Microsoft recomenda adotar uma abordagem que prioriza a configuração, conforme ilustrado, para criar o modelo de segurança com esses componentes de segurança nativos para aplicar essas regras de direito.

Você pode seguir as melhores práticas de segurança compartilhadas no Guia de implementação do Dynamics 365 e as práticas a seguir.

- A segurança Dataverse foi criada com propriedade. Considere não atribuir e compartilhar registros com usuários individuais. Em vez disso, considere atribuir e compartilhar registros com as equipes.

- Se houver um sistema de registro que hospede essas regras de acesso, considere fazer um processo de sincronização em lote para transformar o modelo de propriedade em modelo de segurança no Dataverse.

- Para tornar o desempenho do seu modelo de segurança eficiente, considere usar equipes próprias em vez de equipes de acesso e elimine ou pelo menos otimize o compartilhamento de registros para diferentes equipes.

Mascaramento de dados e necessidades de segurança em nível de campo

As instituições financeiras empregam frequentemente medidas de segurança adicionais para proteger dados confidenciais, como número do seguro social (SSN), detalhes de cartão de crédito e, ocasionalmente, informações pessoais, como números de celular e endereços de email. Essas medidas de segurança envolvem frequentemente a restrição do acesso a indivíduos específicos e até mesmo o mascaramento de informações confidenciais quando exibidas.

Para implementar esses requisitos de segurança, você pode criar novos perfis de segurança em nível de campo, que especificam permissões de leitura, atualização e criação para campos específicos. Esses perfis podem então ser atribuídos a usuários ou a equipes, concedendo a eles acesso controlado a dados confidenciais.

Além disso, se houver mais requisitos de conformidade que exijam mascaramento de dados, você poderá conseguir isso criando uma nova coluna do PowerFX (versão preliminar) ou coluna calculada. Essa nova coluna gera uma versão mascarada dos dados originais, fornecendo uma camada extra de proteção dos dados. A coluna original anterior pode ser protegida com segurança em nível de campo e essa nova coluna mascarada de dados pode ser adicionada ao Perfil Unificado de Cliente por meio da configuração de formulários rápidos.

Necessidades de conexão privada ou restrita

O Perfil unificado de cliente e as soluções do Perfil unificado de cliente são executadas no Power Platform, que opera em uma arquitetura de infraestrutura compartilhada de grupo de escala.

Um grupo de escala hospeda várias organizações de clientes, cada uma com seu próprio banco de dados, mas com infraestrutura de serviço compartilhada. Esses grupos de escala são definidos em pares para cada região que o cliente selecionou. Você pode configurar o ExpressRoute para fornecer uma conexão privada entre sua rede local e a entrada para o serviço de nuvem conforme especificado na imagem a seguir. No entanto, como a infraestrutura é compartilhada, não é possível configurar uma conexão privada entre o Azure e o Power Platform.

As organizações financeiras geralmente têm uma política de acesso restrito enquanto os sistemas acessam dados financeiros e de clientes. Você pode considerar as seguintes opções de implementação para resolver questões de segurança enquanto o Power Platform estiver em execução em nuvem pública acessando dados do cliente.

| Opções técnicas | Descrição | Consideração | Usar Quando |

|---|---|---|---|

| Habilitar o tráfego de servidor para servidor com novas regras de firewall | Os firewalls existentes podem ser configurados para adicionar Intervalos de IP e URLs do Power Platform para permitir o tráfego do Power Platform para Gateways de API e VNETs (que têm pontos de extremidade privados para acessar fontes de dados) | Os intervalos de IP podem mudar e é importante monitorar essas alterações para refleti-las no firewall | Necessidades de integração de servidor a servidor entre o Power Platform e gateways e VNETs. Quando a conectividade for estabelecida, você poderá usar conectores personalizados, plug-in ou webhook e tecnologias de Integração do Azure para acessar diretamente essas fontes de dados. |

| Usar scripts baseados em cliente para acessar dados da API | Criando controles PCF personalizados para acessar dados da API. | Dispositivos que não usam uma rede corporativa não podem acessar os dados. Isso requer trabalho de personalização e os dados ainda precisam ser sincronizados para o modelo de dados do FSI. | Quando todos os dispositivos são unidos pelo domínio e usam a rede corporativa ao acessar Controles PCF personalizados no Perfil Unificado de Cliente. |

| Replicação de dados para o modelo de dados do FSI | Integrações assíncronas/em lote a serem desenvolvidas para extrair, transformar e carregar elementos de dados (ETL) no modelo de dados do FSI | Os dados residem no modelo do FSI como uma réplica dos sistemas existentes. | Quando não há necessidades de integração em tempo real. |

Necessidades de automação de segurança

A automação da segurança é um aspecto vital das organizações modernas, especialmente quando se lida com uma infinidade de usuários e cenários complexos. À medida que a base de usuários se expande e a dinâmica organizacional evolui, garantir medidas de segurança robustas torna-se cada vez mais desafiador. Desde a adição de novos usuários até o tratamento de alterações de funções, equipes e unidades de negócios, até o provisionamento de novos ambientes e a identificação de administradores de sistema, cada cenário exige atenção meticulosa para proteger dados confidenciais e sistemas críticos. Nesse contexto, a implementação de protocolos de segurança automatizados revela-se indispensável, simplificando processos, mitigando riscos e fortalecendo as defesas da organização contra potenciais ameaças. Ao adotar a automação da segurança, as empresas podem adaptar-se com eficiência aos cenários dinâmicos dos usuários e manter um ambiente ágil e seguro que protege ativos valiosos e a privacidade dos usuários.

Veja a seguir alguns cenários e como você pode abordar a implementação de autorização e automatizar tarefas sempre que possível.

| Cenário | Abordagem de implementação da segurança |

|---|---|

| Quando novas personas são introduzidas no modelo de segurança | No Dynamics, um direito de acesso com os direitos funcionais necessários representa cada persona. Configure equipes de grupo no Dataverse para cada persona e atribua o direito de acesso para a persona. Configure equipes de grupo no Active Directory para as personas e use a integração pronta para uso para gerenciar a associação de usuários nas equipes de grupo no Dataverse. Elimine ou minimize a atribuição de direitos de acesso a indivíduos. Altere o parâmetro de herança de privilégios do membro dos direitos de acesso somente para Privilégios de equipe para que os registros que os usuários criarem tenham a equipe como proprietária e não indivíduos. |

| Quando novos ambientes são provisionados | Um novo grupo de segurança deve ser criado para cada ambiente do Dataverse para controlar e limitar o acesso de usuários a ambientes específicos. Caso contrário, quem tiver uma licença do Dataverse será criado como usuário no ambiente. |

| Novos usuários são adicionados ao aplicativo ou alguns usuários precisam ser removidos do aplicativo | Em vez de adicionar/remover usuários ao ambiente a cada vez, você poderá adotar uma abordagem de grupo aninhado e adicionar as equipes do grupo (ou seja, relacionamento-gerente-grupo) como filho ao grupo de segurança do ambiente (ucp-produção). Com essa abordagem, quando os usuários são adicionados à equipe do grupo para uma função específica, eles serão automaticamente adicionados ao ambiente como usuário e receberão uma função. Da forma similar, quando os usuários são removidos da equipe do grupo, eles também serão removidos do ambiente se não fizerem parte de nenhuma outra equipe do grupo. |

| Quando os usuários existentes alteram seu título, função ou localização, isso pode mudar sua persona. | O tipo de associação dinâmica no Entra ID usa regras de negócios para gerenciar a associação ao grupo de forma dinâmica. Você pode usar esse tipo de associação dinâmica para configurar as regras de negócios para definir quais usuários serão adicionados ou removidos da equipe do grupo criada para determinada persona. Como o Dataverse agora oferece suporte ao tipo de associação dinâmica, esses membros novos ou removidos são automaticamente sincronizados com as equipes do grupo no Dataverse, e o o usuário obtém o direito de acesso mais recente atribuído para o acesso. |

| Ao remover usuários | Igual à linha anterior. Use o tipo de associação dinâmica para adicionar usuários ativos aos grupos. Todos os usuários inativos são removidos automaticamente. Você pode usar os fluxos de trabalho do ciclo de vida para remoção, que podem ser atualizados e desencadeados no Portal do Azure ou na API do Microsoft Graph. |

| Quando as estruturas da organização mudam | Nem toda mudança na estrutura da organização afeta a segurança do aplicativo. Considere como a propriedade dos dados muda com base na hierarquia de propriedade da unidade de negócios e reflete essas alterações em um ambiente com a configuração atualizada da unidade de negócios. |

| Quando os usuários mudam de equipe ou de unidade de negócios com a qual trabalham | A Microsoft recomenda usar o tipo de associação dinâmica e equipes de grupo ao atribuir direitos de acesso às equipes e também não atribuir direitos de acesso diretamente aos usuários. Com esse modelo de segurança, as equipes que mudam de usuário não necessitam de qualquer automatização para refletir a mudança, uma vez que a autorização é baseada na associação a equipes de grupo. Se uma unidade de negócios precisar alterar o perfil do usuário, você poderá criar um fluxo do Power Automate com gatilho quando uma unidade de negócios for alterada em sistemas primários e usar a ação SetBusinessSystemUser para mover o usuário para uma unidade de negócios diferente. |

| Quando os usuários mudam de cargo ou gerente | O modelo de segurança da hierarquia é uma extensão para modelos de segurança existentes que usam unidades de negócios, direitos de acesso, compartilhamento e equipes. Se você configurar esses elementos no modelo de segurança, certifique-se de que as informações do cargo e do gerente no registro do usuário sejam atualizadas |

Colaboração

Os aplicativos do Cloud for Financial Services usam a integração nativa do Microsoft Teams para colaborar perfeitamente com os membros da equipe do Power Apps/Dynamics 365. A solução utiliza os recursos de colaboração e chat do Microsoft Teams.

Análise

Se tiver a necessidade de criar uma visão geral dos clientes usando os dados nos modelos de dados do Microsoft Cloud for Financial Services, você poderá estender a análise criando painéis de aplicativos baseados em modelo personalizados e painéis internos do Power BI. Como alternativa, você pode adicionar um relatório do Power BI ao aplicativo baseado em modelo usando o controle de relatório do Power BI (versão preliminar).

Você pode encontrar orientações mais detalhadas sobre como estender os recursos de análise no artigo Patrimônio de dados de análise.

Confira também

Próximas etapas

Well-Architected para Microsoft Cloud for Financial Services apresenta as seguintes arquiteturas de referência: