Introdução a locatários Microsoft Entra

Como instituição de ensino, você pode se inscrever para uma avaliação gratuita de Microsoft 365 Education e concluir um assistente de verificação de qualificação para comprar assinaturas a preços acadêmicos.

Criando um locatário Microsoft Entra

Quando você se inscreve para uma assinatura paga ou de avaliação de Microsoft 365 Education, um locatário Microsoft Entra é criado como parte dos serviços de Office 365 subjacentes. Da mesma forma, um locatário Microsoft Entra é criado quando você se inscreve no Azure.

Os clientes devem possuir um plano de licença da Microsoft pago para criar um locatário Microsoft Entra adicional.

Importante

Ao criar um locatário Microsoft Entra, você deve especificar uma região lógica que determinará a localização do data center. Isso deve ser escolhido com muito cuidado porque não pode ser alterado após a criação.

Para obter mais informações, consulte o guia de implantação Microsoft 365 Education.

O que é um locatário Microsoft Entra?

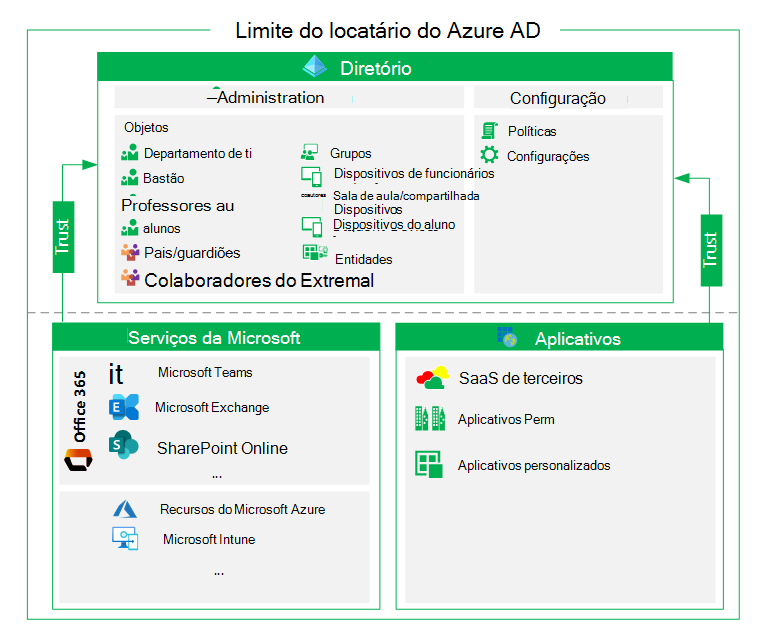

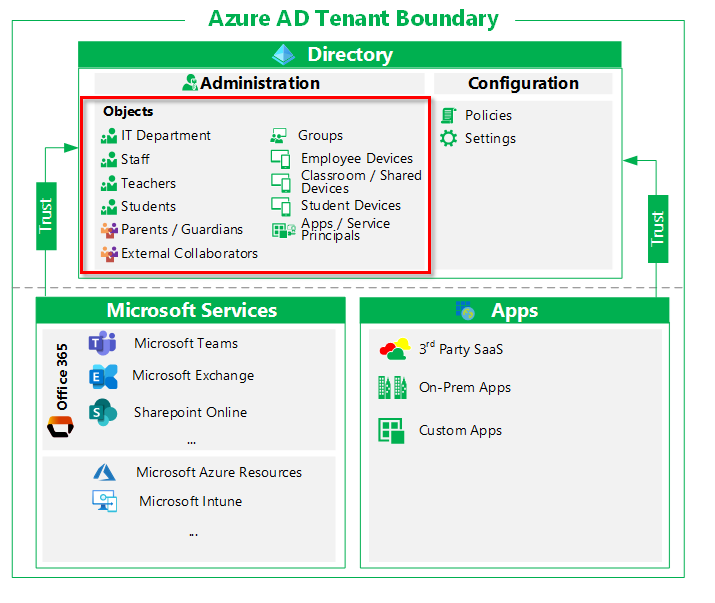

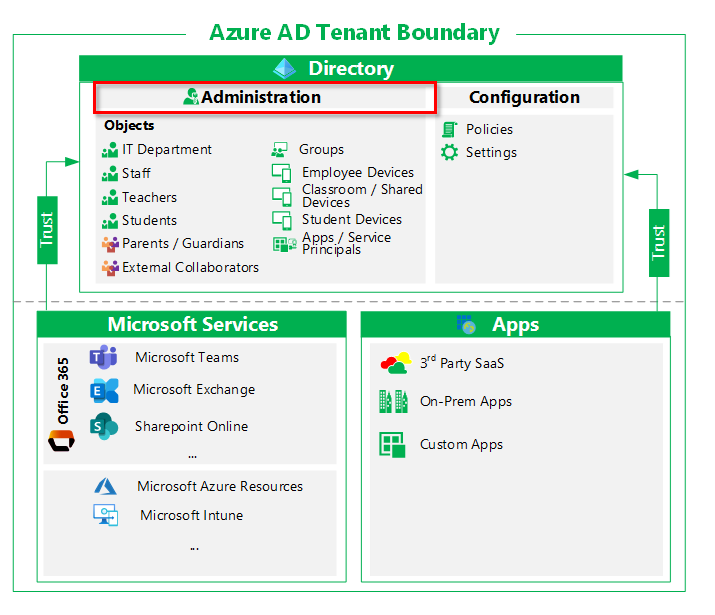

Um locatário Microsoft Entra fornece recursos de IAM (gerenciamento de identidade e acesso) para aplicativos e recursos usados pela sua organização. Uma identidade é um objeto de diretório que pode ser autenticado e autorizado para acesso a um recurso. Objetos de identidade existem para identidades humanas, como alunos e professores, e identidades não humanas, como dispositivos de sala de aula e alunos, aplicativos e princípios de serviço.

O locatário Microsoft Entra é um limite de segurança de identidade que está sob o controle do departamento de TI da sua organização. Dentro desse limite de segurança, a administração de objetos (como objetos de usuário) e a configuração de configurações em todo o locatário são controladas pelos administradores de TI.

Recursos em um locatário

Microsoft Entra ID é usado para conceder aos objetos que representam o acesso de identidades a recursos como aplicativos e seus recursos subjacentes do Azure, que podem incluir bancos de dados e Sistemas de Gerenciamento de Aprendizagem (LMS).

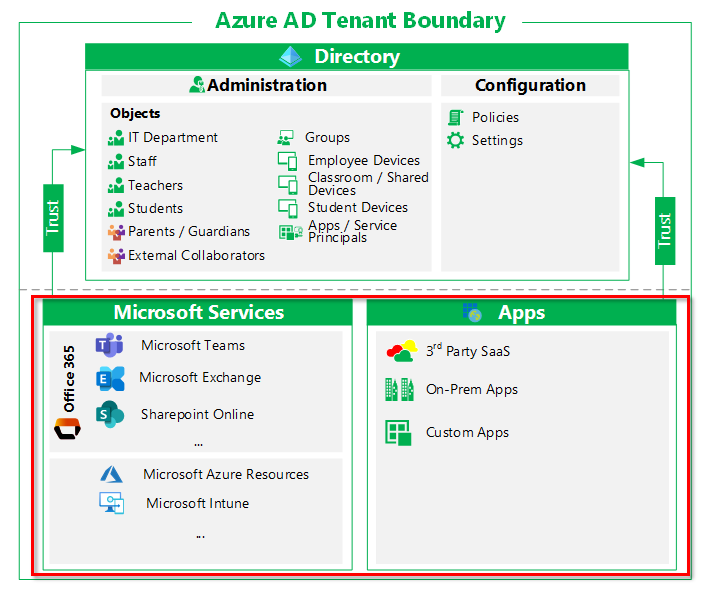

Acesso a aplicativos que usam Microsoft Entra ID

As identidades podem ter acesso a muitos tipos de aplicativos, incluindo, mas não se limitando a:

Serviços de produtividade da Microsoft, como Exchange Online, Microsoft Teams e SharePoint Online

Serviços de TI da Microsoft, como Azure Sentinel, Microsoft Intune e Microsoft Defender ATP

Microsoft Ferramentas de desenvolvedor como o Azure DevOps

Aplicativos de terceiros, como Sistemas de Gerenciamento de Aprendizagem (LMS)

Aplicativos locais integrados a recursos de acesso híbrido, como Microsoft Entra proxy de aplicativo

Aplicativos desenvolvidos internamente personalizados

Os aplicativos que usam Microsoft Entra ID exigem que objetos de diretório sejam configurados e gerenciados no locatário Microsoft Entra confiável. Exemplos de objetos de diretório incluem registros de aplicativo, entidades de serviço, grupos e extensões de atributo de esquema.

Embora alguns aplicativos possam ter várias instâncias por locatário, por exemplo, uma instância de teste e uma instância de produção, alguns Serviços da Microsoft, como Exchange Online, só podem ter uma instância por locatário.

Acesso a objetos de diretório

Identidades, recursos e suas relações são representados em um locatário Microsoft Entra como objetos de diretório. Exemplos de objetos de diretório incluem usuários, grupos, entidades de serviço e registros de aplicativos.

Quando os objetos estão em um locatário Microsoft Entra, o seguinte ocorre:

Visibilidade. As identidades podem descobrir ou enumerar recursos, usuários, grupos e acessar relatórios de uso e logs de auditoria se tiverem as permissões certas. Por exemplo, um membro do diretório pode descobrir usuários no diretório com permissões de usuário padrão.

Os aplicativos podem afetar objetos. Os aplicativos podem manipular objetos de diretório por meio do Microsoft Graph como parte de sua lógica de negócios. Exemplos típicos incluem ler ou definir atributos de usuário, atualizar o calendário do usuário e enviar emails em nome do usuário. O consentimento é necessário para permitir que os aplicativos afetem o locatário. Os administradores podem consentir com todos os usuários. Para obter mais informações, consulte Permissões e consentimento no plataforma de identidade da Microsoft.

Observação

Tenha cuidado ao usar permissões de aplicativo. Por exemplo, com Exchange Online, você deve escopo de permissões de aplicativo para caixas de correio e permissões específicas.

Limitação e limites de serviço. O comportamento de runtime de um recurso pode disparar uma limitação para evitar o uso excessivo ou a degradação do serviço. A limitação pode ocorrer no aplicativo, locatário ou no nível de serviço inteiro. Geralmente, ocorre quando um aplicativo tem um grande número de solicitações dentro ou entre locatários.

Cada locatário tem um limite total de objeto. Por padrão, um locatário é limitado a 50.000 objetos totais. Depois que um domínio personalizado é adicionado, o limite aumenta para 300.000. Você pode aumentar ainda mais esse limite de objeto entrando em contato com a equipe da Equipe de Sucesso do Cliente da EDU . Recomendamos que um único locatário Microsoft Entra não exceda 1 milhão de usuários, o que geralmente equivale a aproximadamente 3 milhões de objetos totais. Para obter mais informações sobre os limites de serviço no Microsoft Entra ID, consulte Microsoft Entra limites e restrições de serviço.

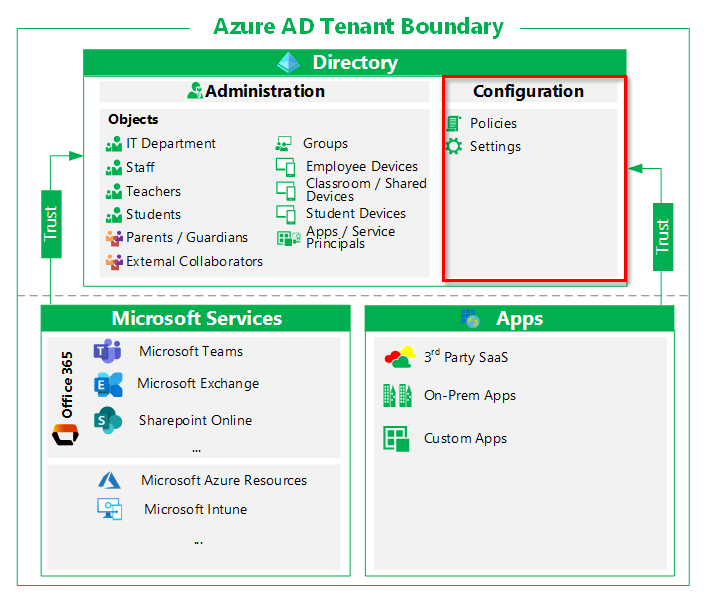

Configuração em um locatário

Políticas e configurações no Microsoft Entra ID afetam os recursos no locatário Microsoft Entra por meio de configurações direcionadas ou em todo o locatário.

Exemplos de políticas e configurações em todo o locatário incluem:

Identidades externas. Os administradores globais do locatário identificam e controlam as identidades externas que podem ser provisionadas no locatário.

Se permitir identidades externas no locatário

A partir do qual as identidades externas de domínio podem ser adicionadas

Se os usuários podem convidar usuários de outros locatários

Locais nomeados. Os administradores globais podem criar locais nomeados, que podem ser usados para:

Bloqueie a entrada de locais específicos.

Disparar políticas de acesso condicional, como MFA.

Métodos de autenticação permitidos. Os administradores globais definem os métodos de autenticação permitidos para o locatário.

Opções de autoatendimento. Os administradores globais definem opções de autoatendimento, como redefinição de senha de autoatendimento e criam grupos de Office 365 no nível do locatário.

A implementação de algumas configurações em todo o locatário pode ser escopo desde que não sejam substituídas por políticas de administração global. Por exemplo:

Se o locatário estiver configurado para permitir identidades externas, um administrador de recursos ainda poderá excluir essas identidades de acessar um recurso.

Se o locatário estiver configurado para permitir o registro de dispositivo pessoal, um administrador de recursos poderá excluir esses dispositivos de acessar recursos específicos.

Se os locais nomeados estiverem configurados, um administrador de recursos poderá configurar políticas permitindo ou excluindo o acesso desses locais.

Administração em um locatário

A administração inclui o gerenciamento de objetos de identidade e a implementação em escopo de configurações em todo o locatário. Os objetos incluem usuários, grupos e dispositivos e princípios de serviço. Você pode escopo os efeitos das configurações em todo o locatário para autenticação, autorização, opções de autoatendimento e assim por diante.

Administradores em todo o locatário ou administradores globais podem:

Conceder acesso a qualquer recurso a qualquer usuário

Atribuir funções de recurso a qualquer usuário

Atribuir funções de administrador de escopo inferior a qualquer usuário

Administração de objetos de diretório

Os administradores gerenciam como os objetos de identidade podem acessar recursos e em que circunstâncias. Eles também podem desabilitar, excluir ou modificar objetos de diretório com base em seus privilégios. Os objetos de identidade incluem:

As identidades organizacionais, como a seguinte, são representadas por objetos de usuário:

Administradores

Usuários organizacionais

Desenvolvedores organizacionais

Testar usuários **

Identidades externas representam usuários de fora da organização, como:

Parceiros ou outras instituições de ensino que são provisionadas com contas locais para o ambiente da organização

Parceiros ou outras instituições de ensino provisionadas por meio da colaboração do Azure B2B

Os grupos são representados por objetos como:

Grupos de segurança

Grupos do Office 365

Os dispositivos são representados por objetos como:

Microsoft Entra dispositivos híbridos ingressados (computadores locais sincronizados de Active Directory local)

Microsoft Entra dispositivos ingressados

Microsoft Entra dispositivos móveis registrados usados pelos funcionários para acessar seus aplicativos de local de trabalho.

Observação

Em um ambiente híbrido, as identidades normalmente são sincronizadas do ambiente Active Directory local usando Microsoft Entra Connect.

Administração de serviços de identidade

Os administradores com permissões apropriadas podem gerenciar como as políticas em todo o locatário são implementadas no nível de grupos de recursos, grupos de segurança ou aplicativos. Ao considerar a administração de recursos, tenha o seguinte em mente. Cada um pode ser um motivo para manter os recursos juntos ou isolá-los.

Uma identidade atribuída a uma função de Administrador de Autenticação pode exigir que não administradores reregistrem para autenticação MFA ou FIDO.

Um administrador de AC (Acesso Condicional) pode criar políticas de AC que exigem que os usuários entrem em aplicativos específicos para fazê-lo somente de dispositivos de propriedade da organização. Eles também podem escopo configurações. Por exemplo, mesmo que identidades externas sejam permitidas no locatário, elas podem excluir essas identidades de acessar um recurso.

Um Administrador de Aplicativos na Nuvem pode consentir com permissões de aplicativo em nome de todos os usuários.

Um Administrador Global pode assumir o controle de uma assinatura.

Licenciamento

Serviços de nuvem pagos da Microsoft, como Office 365, exigem licenças. Essas licenças são atribuídas a cada usuário que precisa de acesso aos serviços. Microsoft Entra ID é a infraestrutura subjacente que dá suporte ao gerenciamento de identidade para todos os serviços de nuvem da Microsoft e armazena informações sobre estados de atribuição de licença para usuários. Tradicionalmente, os administradores usariam um dos portais de gerenciamento (Office ou Azure) e cmdlets do PowerShell para gerenciar licenças. Microsoft Entra ID dá suporte ao licenciamento baseado em grupo, o que permite atribuir uma ou mais licenças de produto a um grupo de usuários.

Microsoft Entra ID em cenários de Microsoft 365 Education

Microsoft Entra ID ajuda alunos e professores a entrar e acessar recursos e serviços, incluindo:

Entrar e autorização para recursos

Os domínios para entrada e email são configurados para autenticação de nuvem no Microsoft Entra ID.

A maioria dos recursos de colaboração externa usa Microsoft Entra colaboração B2B.

Recursos do Microsoft Office 365

Microsoft Entra identidades são atribuídas Office 365 licenças, o que dispara o provisionamento.

Office 365 objetos, como listas de distribuição, Grupos Modernos, contatos e Microsoft Teams, são representados por objetos de diretório Microsoft Entra e gerenciados em Microsoft Entra ID.

Office 365 serviços fornecem autorização usando grupos Microsoft Entra.

O acesso ao Office 365 é controlado por meio de Microsoft Entra ID.

Governança e Segurança

Recursos de gerenciamento e segurança, como Intune para Educação, dependem de Microsoft Entra usuários, grupos, dispositivos e políticas.

Privileged Identity Management permitir acesso do JIT (Just-in-Time) e da JEA (Administração Just Enough) a operações privilegiadas.

Recursos de governança, como Revisões de Acesso.

-

Microsoft Entra ID fornece os recursos híbridos para sincronizar de Active Directory local por meio do Microsoft Entra Connect.

Microsoft Entra Connect permite que você configure o método de autenticação apropriado para sua organização, incluindo sincronização de hash de senha, autenticação de passagem ou integração de federação com o AD FS ou o provedor de identidade SAML não Microsoft.

APIs para provisionar objetos de diretório do SIS usando a Sincronização de Dados Escolares