Implantando versões anteriores do verificador de cliente clássico do Azure Proteção de Informações

Este artigo é para versões do verificador de Proteção de Informações do Azure anteriores à versão 1.48.204.0, mas que ainda estão em suporte. Para atualizar versões anteriores para a versão atual, consulte Atualizar o verificador de Proteção de Informações do Azure.

Use essas informações para saber mais sobre o verificador de Proteção de Informações do Azure e, em seguida, como instalar, configurar e executá-lo com êxito.

Este verificador é executado como um serviço no Windows Server e permite descobrir, classificar e proteger arquivos em armazenamentos de dados a seguir:

Caminhos UNC para compartilhamentos de rede que usam o protocolo SMB.

Bibliotecas de documentos e pastas para SharePoint Server 2019 por meio do SharePoint Server 2013. Também há suporte ao SharePoint 2010 para clientes que tenham suporte estendido para essa versão do SharePoint.

Para examinar e rotular arquivos em repositórios de nuvem, use o Cloud App Security em vez do scanner.

Visão geral do verificador de Proteção de Informações do Azure

Quando você tiver configurado a política de Proteção de Informações do Azure para rótulos que aplicam a classificação automática, arquivos que o verificador descobrir podem ser rotulados. Rótulos aplicam a classificação e, opcionalmente, aplicam ou removem a proteção:

O scanner pode inspecionar todos os arquivos que o Windows pode indexar, usando IFilters instalados no computador. Em seguida, para determinar se os arquivos precisam de rotulagem, o verificador usa o Microsoft 365 tipos de informações de confidencialidade de DLP (prevenção contra perda de dados) internos e detecção de padrões ou padrões regex Microsoft 365. Como o verificador usa o cliente de Proteção de Informações do Azure, ele pode classificar e proteger os mesmos tipos de arquivos.

Você pode executar o verificador somente no modo de descoberta, em que você usa os relatórios para verificar o que aconteceria se os arquivos fossem rotulados. Ou, você pode executar o verificador para aplicar automaticamente os rótulos. Você também pode executar o verificador para descobrir os arquivos que contêm tipos de informações confidenciais, sem configurar rótulos para as condições que aplicam a classificação automática.

Observe que o scanner não descobre nem rotula em tempo real. Ele rastreia sistematicamente por meio de arquivos em armazenamentos de dados que você especificar e você pode configurar esse ciclo para ser executado uma vez ou repetidamente.

Você pode especificar os tipos de arquivo para exame ou excluí-los do exame. Para restringir quais arquivos o scanner inspeciona, defina uma lista de tipos de arquivo usando Set-AIPScannerScannedFileTypes.

Pré-requisitos do verificador da Proteção de Informações do Azure

Antes de instalar o verificador de Proteção de Informações do Azure, verifique se os requisitos a seguir estão sendo seguidos.

| Requisito | Mais informações |

|---|---|

| Computador do Windows Server para executar o serviço do verificador: – Processadores de 4 núcleos – 8 GB de RAM – 10 GB de espaço livre (em média) para arquivos temporários |

Windows Server 2019, Windows Server 2016 ou Windows Server 2012 R2. Observação: para fins de teste ou avaliação em um ambiente de não produção, você pode usar um sistema operacional cliente Windows compatível com o cliente do Azure Proteção de Informações. Esse computador pode ser físico ou virtual com uma conexão de rede rápida e confiável para os armazenamentos de dados a serem digitalizados. O verificador precisa de espaço suficiente em disco para criar arquivos temporários de cada um dos arquivos verificados, quatro arquivos por núcleo. O espaço em disco recomendado de 10 GB permite processadores de 4 núcleos verificando 16 arquivos, cada arquivo com 625 MB. Se a conectividade com a Internet não for possível devido às políticas da sua organização, consulte a seção Implantando o scanner com configurações alternativas . Caso contrário, verifique se esse computador tem conectividade com a Internet que permite as seguintes URLs via HTTPS (porta 443): *.aadrm.com *.azurerms.com *.informationprotection.azure.com informationprotection.hosting.portal.azure.net *.aria.microsoft.com |

| Conta de serviço para executar o serviço do verificador | Além de executar o serviço de scanner no computador do Windows Server, essa conta Windows é autenticada no Azure AD e baixa a Política da Proteção de Informações do Azure. Essa conta deve ser do Active Directory e estar sincronizada com o Azure AD. Se alguma política da sua organização não permitir a sincronização dessa conta, consulte a seção Implantar o verificador com configurações alternativas. Essa conta de serviço tem os seguintes requisitos: - Faça logon na atribuição correta do usuário localmente. Esse direito é necessário para a instalação e a configuração do mecanismo de varredura, mas não para a operação. Você deve conceder esse direito à conta de serviço, mas você pode removê-lo depois de ter confirmado que o verificador pode descobrir, classificar e proteger arquivos. Se alguma política da sua organização não permitir a concessão desse direito, mesmo que por um curto período, consulte a seção Implantar o verificador com configurações alternativas. - Faça logon como uma atribuição correta do usuário de serviço. Esse direito é concedido automaticamente à conta de serviço durante a instalação do scanner e é necessário para instalação, configuração e operação do verificador. - Permissões para os repositórios de dados: para repositórios de dados no SharePoint local, sempre conceda a permissão Editar se Adicionar e Personalizar Páginas estiver selecionado para o site ou conceder a permissão Design. Para outros repositórios de dados, concedapermissões de leitura e gravação para verificar os arquivos e, em seguida, aplicar classificação e proteção aos arquivos que atendem às condições na política de Proteção de Informações do Azure. Para executar o verificador no modo de descoberta somente para esses outros repositórios de dados, a permissão de leitura é suficiente. - Para rótulos que protegem novamente ou removem proteção: para garantir que o verificador sempre tenha acesso aos arquivos protegidos, torne esta conta um superusuário para o serviço do Azure Rights Management e certifique-se de que o recurso de superusuário esteja habilitado. Para saber mais sobre os requisitos de contas para aplicar proteção, consulte Preparar usuários e grupos para a Proteção de Informações do Azure. Além disso, se você tiver implementado controles de integração para uma implantação em fases, verifique se essa conta está incluída nos controles de integração que você configurou. |

| SQL Server para armazenar a configuração do verificador: - Instância local ou remota - Ordenação sem diferenciação de maiúsculas e minúsculas – Função Sysadmin para instalar o verificador |

SQL Server 2012 é a versão mínima para as seguintes edições: - SQL Server Enterprise - SQL Server Standard - SQL Server Express Se você instalar mais de uma instância do verificador, cada u exigirá sua própria instância do SQL Server. Quando você instala o verificador e sua conta tem a função Sysadmin, o processo de instalação cria automaticamente o banco de dados AzInfoProtectionScanner e concede a função db_owner necessária para a conta de serviço que executa o verificador. Se você não puder receber a função Sysadmin ou as políticas da sua organização exigirem a criação de configuração manual dos bancos de dados, consulte a seção Implantar o verificador com configurações alternativas. O tamanho do banco de dados de configuração varia de acordo com cada implantação, mas recomendamos alocar 500 MB para cada um milhão de arquivos que você deseja verificar. |

| O cliente clássico do Proteção de Informações do Azure está instalado no computador do servidor Windows | Você deve instalar o cliente completo no scanner. Não instale o cliente com apenas o módulo do PowerShell. Para obter instruções de instalação do cliente, consulte o guia do administrador. Se você já tiver instalado o scanner e agora precisa atualizá-lo para uma versão posterior, consulte Atualizar o verificador da Proteção de Informações do Azure. |

| Rótulos configurado que aplicam a classificação automática e, opcionalmente, proteção | Para saber mais sobre como configurar um rótulo para condições e para aplicar proteção: - Como configurar condições para classificação automática e recomendada - Como configurar um rótulo para Rights Management proteção Dica: você pode usar as instruções do tutorial para testar o verificador com um rótulo que procura números de cartão de crédito em um documento preparado do Word. No entanto, você precisa alterar a configuração de rótulo, de modo que Selecionar como esse rótulo é aplicado seja definido como Automático em vez de Recomendado. Em seguida, remova o rótulo do documento (se estiver aplicado) e copie o arquivo para um repositório de dados para o scanner. Apesar de ser possível executar o verificador mesmo se você não tiver configurado os rótulos que aplicam a classificação automática, esse cenário não será abordado nestas instruções. Mais informações |

| Para SharePoint bibliotecas de documentos e pastas a serem verificadas: - SharePoint 2019 – SharePoint 2016 – SharePoint 2013 – SharePoint 2010 |

Outras versões do SharePoint não são compatíveis com o verificador. Quando você usa o controle de versão, o verificador inspeciona e rotula a última versão publicada. Se o verificador rotular um arquivo e a aprovação de conteúdo for necessária, esse arquivo rotulado deverá ser aprovado para estar disponível para os usuários. Para grandes farms do SharePoint, verifique se você precisa aumentar o limite do modo de exibição de lista (por padrão, 5.000) para o verificador acessar todos os arquivos. Para obter mais informações, consulte a seguinte documentação SharePoint: Gerenciar grandes listas e bibliotecas em SharePoint |

| Para que documentos do Office sejam verificados: – Formatos de arquivo 97-2003 e formatos XML Abertos do Office para Word, Excel e PowerPoint |

Para saber mais sobre os tipos de arquivo compatíveis com o verificador para esses formatos de arquivo, confira Tipos de arquivo compatíveis com o cliente da Proteção de Informações do Azure |

| Para caminhos longos: – máximo de 260 caracteres, a menos que o verificador esteja instalado no Windows 2016 e o computador esteja configurado para permitir caminhos longos |

Windows 10 e Windows Server 2016 dão suporte a comprimentos de caminho superiores a 260 caracteres com a seguinte configuração de política de grupo:Modelos administrativosdeconfiguração> de computador de política > de computador localtodos os caminhos longos > Configurações >Enable Win32 Para obter mais informações sobre o suporte a caminhos de arquivo longos, confira a seção Limitação de tamanho máximo de caminho da documentação do desenvolvedor do Windows 10. |

Se alguma política da sua organização proibir algum requisito da tabela, consulte a próxima seção para conhecer as alternativas.

Se todos os requisitos forem atendidos, vá diretamente para a seção de instalação.

Implantar o verificador com configurações alternativas

Os pré-requisitos listados na tabela são os requisitos padrão para o verificador, e são recomendados por serem a configuração mais simples para implantação do verificador. Eles devem ser adequados para um teste inicial, para que você possa conferir os recursos do verificador. No entanto, em um ambiente de produto, alguma política da sua organização pode proibir esses requisitos padrão devido a uma ou mais destas restrições:

Servidores não têm conectividade com a Internet permitida

Você não pode receber privilégios de Sysadmin ou os bancos de dados precisam ser criados e configurados manualmente

As contas de serviço não podem ser concedidas ao logon localmente correto

As contas de serviço não podem ser sincronizadas com Azure Active Directory, mas os servidores têm conectividade com a Internet

O verificador pode acomodar essas restrições, mas elas exigem outras configurações.

Restrição: o servidor scanner não pode ter conectividade com a Internet

Siga as instruções para um computador desconectado.

Observe que, nessa configuração, o verificador não pode aplicar proteção (ou remover proteção) usando a chave baseada em nuvem da organização. Em vez disso, o verificador fica limitado ao uso de rótulos que aplicam somente a classificação, ou da proteção que usa HYOK.

Restrição: você não pode receber a permissão Sysadmin, ou é necessário criar e configurar bancos de dados manualmente

Se você puder receber temporariamente a função Sysadmin para instalar o verificador, remova essa função após a conclusão da instalação do verificador. Quando você usa essa configuração, o banco de dados é criado automaticamente para você e a conta de serviço para o verificador recebe automaticamente as permissões necessárias. No entanto, a conta de usuário que configura o verificador exige a função db_owner do banco de dados AzInfoProtectionScanner, e você deve conceder manualmente essa função para a conta de usuário.

Se você não puder receber a função Sysadmin mesmo temporariamente, deverá solicitar a um usuário com direitos do Sysadmin para criar manualmente um banco de dados chamado AzInfoProtectionScanner antes de instalar o scanner. Para essa configuração, as seguintes funções devem ser atribuídas:

| Conta | Função de nível de banco de dados |

|---|---|

| Conta de serviço para o verificador | db_owner |

| Conta de usuário para a instalação do verificador | db_owner |

| Conta de usuário para a configuração do verificador | db_owner |

Normalmente, você usará a mesma conta de usuário para instalar e configurar o verificador. Mas se você usar contas diferentes, as duas exigirão a função db_owner do banco de dados AzInfoProtectionScanner.

Para criar um usuário e conceder direitos db_owner neste banco de dados, peça ao Sysadmin para executar o script de SQL a seguir duas vezes. Na primeira vez, para a conta de serviço que executa o verificador e a segunda vez para você instalar e gerenciar o verificador. Antes de executar o script, substitua domain\user pelo nome de domínio e nome de conta de usuário da conta de serviço ou conta de usuário:

if not exists(select * from master.sys.server_principals where sid = SUSER_SID('domain\user')) BEGIN declare @T nvarchar(500) Set @T = 'CREATE LOGIN ' + quotename('domain\user') + ' FROM WINDOWS ' exec(@T) END

USE AzInfoProtectionScanner IF NOT EXISTS (select * from sys.database_principals where sid = SUSER_SID('domain\user')) BEGIN declare @X nvarchar(500) Set @X = 'CREATE USER ' + quotename('domain\user') + ' FROM LOGIN ' + quotename('domain\user'); exec sp_addrolemember 'db_owner', 'domain\user' exec(@X) END

Além disso:

Você deve ser um administrador local no servidor que executará o scanner

A conta de serviço que executará o verificador deve receber permissões de Controle Total para as seguintes chaves do Registro:

- HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\MSIPC\Server

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\Server

Se, depois de configurar essas permissões, você vir um erro ao instalar o verificador, o erro poderá ser ignorado e você poderá iniciar manualmente o serviço de scanner.

Restrição: a conta de serviço do verificador não pode receber o direito Fazer logon localmente

Se as políticas de sua organização proibirem o logon localmente correto para contas de serviço, mas permitirem o logon como um trabalho em lote corretamente, siga as instruções para Especificar e use o parâmetro Token para Set-AIPAuthentication do guia de administração.

Restrição: a conta de serviço do verificador não pode ser sincronizada com Azure Active Directory, mas o servidor tem conectividade com a Internet

Você pode ter uma conta para executar o serviço do verificador, e outra para autenticação no Azure Active Directory:

Para a conta de serviço do verificador, use uma conta local do Windows ou uma conta do Active Directory.

Para obter conta do Azure Active Directory, siga as instruções para Especificar e usar o parâmetro Token para Set-AIPAuthentication no guia de administração.

Instalar o verificador

Entre no computador do Windows Server que executará o verificador. Use uma conta que tenha direitos de administrador local e que tenha permissões para gravar no banco de dados mestre do SQL Server.

Abra uma sessão do Windows PowerShell com a opção Executar como administrador.

Execute o cmdlet Install-AIPScanner, especificando sua instância de SQL Server na qual criar um banco de dados para o verificador de Proteção de Informações do Azure:

Install-AIPScanner -SqlServerInstance <name>Por exemplo:

Para uma instância padrão:

Install-AIPScanner -SqlServerInstance SQLSERVER1Para uma instância nomeada:

Install-AIPScanner -SqlServerInstance SQLSERVER1\AIPSCANNERPara SQL Server Express:

Install-AIPScanner -SqlServerInstance SQLSERVER1\SQLEXPRESS

Quando você for solicitado, forneça as credenciais para a conta de serviço do verificador (<domínio\nome> de usuário) e senha.

Verifique se o serviço agora está instalado usando osServiços de Ferramentas Administrativas>.

O serviço instalado é chamado de Verificador de Proteção de Informações do Azure e está configurado para ser executado usando a conta de serviço do verificador que você criou.

Agora que você instalou o scanner, você precisa obter o token do Azure AD para a conta de serviço do verificador para autenticar para que ele possa executar de forma autônoma.

Obter um token do Azure AD para o verificador

O token do Azure AD permite que a conta de serviço do verificador seja autenticada no serviço Proteção de Informações do Azure.

Do mesmo computador com Windows Server ou do desktop, entre no portal do Azure para criar dois aplicativos do Azure AD necessários para especificar um token de acesso para autenticação. Após um logon interativo inicial, este token permite que o verificador seja executado de forma não interativa.

Para criar esses aplicativos, siga as instruções em Como rotular arquivos de forma não interativa para a Proteção de Informações do Azure do guia de administrador.

No computador do Windows Server, se sua conta de serviço do verificador tiver recebido o direito Fazer logon localmente para a instalação: entre com essa conta e inicie uma sessão do PowerShell. Execute Set-AIPAuthentication, especificando os valores que você copiou na etapa anterior:

Set-AIPAuthentication -webAppId <ID of the "Web app / API" application> -webAppKey <key value generated in the "Web app / API" application> -nativeAppId <ID of the "Native" application>Quando solicitado, especifique a senha para as credenciais de conta de serviço do Azure AD e, em seguida, clique em Aceitar.

Se sua conta de serviço do verificador não puder receber o direito Fazer logon localmente para a instalação: siga as instruções na seção Especificar e usar o parâmetro Token para Set-AIPAuthentication do guia de administração.

Agora, o verificador tem um token para autenticar para o Azure AD, que é válido por um ano, dois anos ou que nunca expira, de acordo com sua configuração do aplicativo Web/API no Azure AD. Quando o token expirar, você deve repetir a etapas 1 e 2.

Agora você está pronto para especificar os armazenamentos de dados para verificação.

Especificar armazenamentos de dados para o verificador

Use o cmdlet Add-AIPScannerRepository para especificar os armazenamentos de dados a serem verificados pelo verificador de Proteção de Informações do Azure. Você pode especificar caminhos UNC e URLs do servidor SharePoint para SharePoint bibliotecas e pastas de documentos.

Versões com suporte para SharePoint: SharePoint Server 2019, SharePoint Server 2016 e SharePoint Server 2013. Também há suporte para o SharePoint Server 2010 para clientes que tenham suporte estendido para essa versão do SharePoint.

Do mesmo computador Windows Server, na sua sessão do PowerShell, adicione os primeiros armazenamentos de dados ao executar o seguinte comando:

Add-AIPScannerRepository -Path <path>Por exemplo,

Add-AIPScannerRepository -Path \\NAS\DocumentsPara outros exemplos, use o comando

Get-Help Add-AIPScannerRepository -examplesde ajuda do PowerShell para este cmdlet.Repita esse comando para todos os repositórios de dados que você deseja verificar. Se você precisar remover um armazenamento de dados que você adicionou, use o cmdlet Remove-AIPScannerRepository.

Confirme que você especificou todos os armazenamentos de dados corretamente, executando o cmdlet Get-AIPScannerRepository:

Get-AIPScannerRepository

Com a configuração padrão do verificador, agora você está pronto para executar sua primeira verificação no modo de descoberta.

Executar um ciclo de descoberta e exibir relatórios para o verificador

Na sua sessão do PowerShell, execute o seguinte comando para iniciar o verificador:

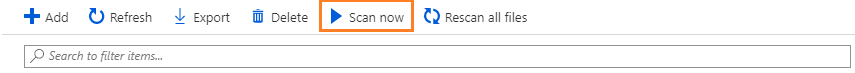

Start-AIPScanComo alternativa, você pode iniciar o scanner pelo portal do Azure. No painel Proteção de Informações do Azure – Nós, selecione o nó do scanner e, em seguida, a opção Verificar agora:

Aguarde até que o scanner conclua o ciclo, executando o seguinte comando:

Get-AIPScannerStatusComo alternativa, você pode exibir o status no painel Proteção de Informações do Azure – Nós no portal do Azure, verificando a coluna STATUS.

Procure o status Ocioso, em vez de Verificando.

Quando o verificador tiver percorrido todos os arquivos nos armazenamentos de dados especificados, ele vai parar, embora o serviço do verificador continue em execução.

Verifique o log de eventos local do Windows de Aplicativos e Serviços, Proteção de Informações do Azure. Esse log também informa quando o scanner conclui a verificação, com um resumo dos resultados. Procure a ID de evento informativo 911.

Examine os relatórios armazenados em %localappdata%\Microsoft\MSIP\Scanner\Reports. Os arquivos de resumo .txt incluem o tempo necessário para verificar, o número de arquivos examinados e quantos arquivos tiveram uma correspondência com os tipos de informações. Os arquivos .csv têm mais detalhes para cada arquivo. Esta pasta armazena até 60 relatórios para cada ciclo de verificação, mas o relatório mais recente é compactado para ajudar a reduzir o espaço em disco necessário.

Observação

Você pode alterar o nível de log usando o parâmetro ReportLevel com Set-AIPScannerConfiguration, mas não pode alterar o local ou nome da pasta de relatório. Use uma junção de diretório para a pasta se quiser armazenar os relatórios em um volume ou partição diferente.

Por exemplo, usando o comando Mklink:

mklink /j D:\Scanner_reports C:\Users\aipscannersvc\AppData\Local\Microsoft\MSIP\Scanner\ReportsCom a configuração padrão, somente os arquivos que atendem às condições configuradas para classificação automática são incluídos nos relatórios detalhados. Se você não vir rótulos aplicados a esses relatórios, verifique se a configuração do rótulo inclui a classificação automática em vez da recomendada.

Dica

Os scanners enviam essas informações à Proteção de Informações do Azure a cada cinco minutos, para que você possa exibir os resultados quase em tempo real no portal do Azure. Para obter mais informações, confira Relatórios para a Proteção de Informações do Azure.

Se os resultados não forem os esperados, sugerimos que você ajuste as condições especificadas na políticas de Proteção de Informações do Azure. Se esse for o caso, repita as etapas 1 a 3 até que você esteja pronto para alterar a configuração para aplicar a classificação e, opcionalmente, a proteção.

O portal do Azure exibe informações somente sobre a última verificação. Se for necessário ver os resultados das varreduras anteriores, retorne para os relatórios armazenados no computador scanner, na pasta %localappdata%\Microsoft\MSIP\Scanner\Reports.

Quando você estiver pronto para rotular automaticamente os arquivos que o verificador descobrir, continue para o próximo procedimento.

Configurar o verificador para aplicar classificação e proteção

Em sua configuração padrão, o verificador é executado uma vez e em modo somente de relatório. Para alterar essas configurações, use o Set-AIPScannerConfiguration:

No computador com Windows Server, na sessão do PowerShell, execute o seguinte comando:

Set-AIPScannerConfiguration -Enforce On -Schedule AlwaysHá outras configurações que talvez você queira alterar. Por exemplo, se os atributos de arquivo são alterados e o que é registrado nos relatórios. Além disso, se a política de Proteção de Informações do Azure inclui uma configuração que requer uma mensagem de justificativa para reduzir o nível de classificação ou remover a proteção, especifique essa mensagem usando esse cmdlet. Use o seguinte comando de ajuda do PowerShell para obter mais informações sobre cada configuração:

Get-Help Set-AIPScannerConfiguration -detailedAnote a hora atual e inicie o scanner novamente executando o seguinte comando:

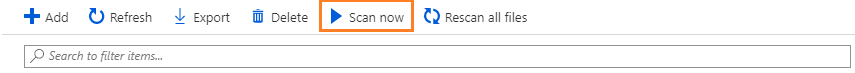

Start-AIPScanComo alternativa, você pode iniciar o scanner pelo portal do Azure. No painel Proteção de Informações do Azure – Nós, selecione o nó do scanner e, em seguida, a opção Verificar agora:

Monitore o log de eventos até ver o tipo de informação 911 novamente, com um carimbo de data/hora posterior ao momento em que você iniciou a verificação na etapa anterior.

Em seguida, verifique os relatórios para ver os detalhes de quais arquivos foram rotulados, qual classificação foi aplicada a cada arquivo e se a proteção foi aplicada a eles. Ou então, use o Portal do Azure para ver mais facilmente essas informações.

Como configuramos o agendamento para execução contínua, quando o scanner executou seu trabalho em todos os arquivos, ele inicia um novo ciclo para que arquivos novos e alterados sejam descobertos.

Como os arquivos são examinados

O verificador é executado por meio dos processos a seguir quando verifica arquivos.

1. Determinar se os arquivos são incluídos ou excluídos para verificação

O verificador ignora automaticamente os arquivos que estão excluídos da classificação e da proteção, como arquivos executáveis e arquivos do sistema.

Mude esse comportamento definindo uma lista de tipos de arquivo para exame, ou exclua-os do exame. Quando você especificar essa lista, e não especificar um repositório de dados, a lista será aplicada a todos os repositórios de dados que não tenham a própria lista especificada. Para especificar essa lista, use Set-AIPScannerScannedFileTypes.

Depois de especificar a lista de tipos de arquivos, adicione um novo tipo de arquivo usando Add-AIPScannerScannedFileTypes e remova um tipo de arquivo da lista usando Remove-AIPScannerScannedFileTypes.

2. Inspecionar e rotular arquivos

O verificador usa filtros para verificar tipos de arquivo compatíveis. Esses mesmos filtros são usados pelo sistema operacional para o Windows Search e a indexação. Sem nenhuma configuração adicional, o IFilter do Windows é usado para verificar os tipos de arquivo que são usados pelos programas Word, Excel, PowerPoint e para documentos PDF e arquivos de texto.

Para obter uma lista completa dos tipos de arquivo com suporte por padrão e informações adicionais de como configurar os filtros existentes que incluem arquivos .zip e .tiff, confira Tipos de arquivo compatíveis com a inspeção.

Após a inspeção, esses tipos de arquivo poderão ser rotulados usando as condições especificadas para os rótulos. Ou, se você estiver usando o modo de descoberta, esses arquivos poderão ser relatados por conter as condições que você especificou para os rótulos ou todos os tipos de informações confidenciais conhecidas.

No entanto, o verificador não pode rotular os arquivos nas seguintes circunstâncias:

se o rótulo aplica a classificação e não a proteção, e o tipo de arquivo não permite somente classificação.

Se o rótulo aplica a classificação e a proteção, mas o verificador não protege o tipo de arquivo.

Por padrão, o verificador protege apenas os tipos de arquivo do Office e os arquivos PDF quando protegidos usando o padrão ISO para a criptografia de PDF. Outros tipos de arquivo podem ser protegidos quando você edita o Registro, conforme descrito na seção a seguir.

Por exemplo, depois de inspecionar os arquivos com uma extensão de nome de arquivo .txt, o verificador não pode aplicar um rótulo que esteja configurado para classificação, mas não para proteção, porque o tipo de arquivo .txt não permite somente classificação. Se o rótulo for configurado para a proteção e a classificação, e o Registro do tipo de arquivo .txt for editado, o verificador poderá rotular o arquivo.

Dica

Durante esse processo, se o verificador parar e não concluir a verificação de um grande número dos arquivos em um repositório:

Talvez você precise aumentar o número de portas dinâmicas para o sistema operacional que hospeda os arquivos. A proteção do servidor para o SharePoint pode ser um dos motivos pelos quais o verificador excede o número de conexões de rede permitidas e, portanto, é interrompido.

Para verificar se essa é a causa da interrupção do scanner, veja se a seguinte mensagem de erro está registrada no verificador em %localappdata%\Microsoft\MSIP\Logs\MSIPScanner.iplog (compactado se houver vários logs): Não é possível se conectar ao servidor remoto ---> System.Net.Sockets.SocketException: apenas um uso de cada endereço de soquete (protocolo/endereço de rede/porta) normalmente é permitido IP: Porta

Para saber mais sobre como exibir o intervalo de portas atual e aumentar o intervalo, confira Configurações que podem ser modificadas para melhorar o desempenho de rede.

Para grandes farms do SharePoint, talvez você precise aumentar o limite do modo de exibição de lista (por padrão, 5.000). Para obter mais informações, consulte a seguinte documentação SharePoint: Gerenciar listas e bibliotecas grandes em SharePoint.

3. Arquivos de rótulo que não podem ser inspecionados

Para os tipos de arquivo que não possam ser inspecionados, o verificador aplicará o rótulo padrão da política da Proteção de Informações do Azure ou o rótulo padrão configurado para o verificador.

Como na etapa anterior, o verificador não pode rotular os arquivos nas seguintes circunstâncias:

se o rótulo aplica a classificação e não a proteção, e o tipo de arquivo não permite somente classificação.

Se o rótulo aplica a classificação e a proteção, mas o verificador não protege o tipo de arquivo.

Por padrão, o verificador protege apenas os tipos de arquivo do Office e os arquivos PDF quando protegidos usando o padrão ISO para a criptografia de PDF. Outros tipos de arquivo podem ser protegidos quando você edita o Registro conforme descrito a seguir.

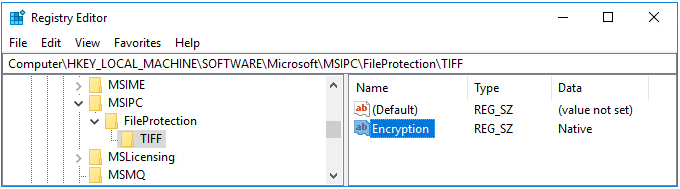

Editar o registro do verificador

Para alterar o comportamento padrão do verificador para proteger tipos de arquivos, além de arquivos do Office e PDFs, edite manualmente o Registro e especifique os tipos de arquivos adicionais que deseja proteger e o tipo de proteção (nativa ou genérica). Nesta documentação para desenvolvedores, a proteção genérica é conhecida como "PFile". Além disso, é específico ao scanner:

O verificador tem seu próprio comportamento padrão: somente Office formatos de arquivo e documentos PDF são protegidos por padrão. Se o Registro não for modificado, nenhum outro tipo de arquivo será protegido pelo verificador.

Se você quiser o mesmo comportamento de proteção padrão que o cliente Proteção de Informações do Azure, em que todos os arquivos são protegidos automaticamente com proteção nativa ou genérica: especifique o

*curinga como uma chave do Registro,Encryptioncomo o valor (REG_SZ) eDefaultcomo os dados de valor.

Ao editar o registro, crie manualmente as chaves MSIPC e FileProtection, caso elas não existam, bem como uma chave para cada extensão de nome de arquivo.

Por exemplo, para o verificador proteger as imagens TIFF, além de arquivos do Office e PDFs, o Registro ficará semelhante à imagem a seguir após sua edição. Como um arquivo de imagem, os arquivos TIFF permitem a proteção nativa, e a extensão de nome de arquivo resultante é .ptiff.

Para obter uma lista dos tipos de arquivo de texto e de imagem que também permitem a proteção nativa, mas precisam ser especificados no Registro, confira Tipos de arquivo compatíveis com a classificação e a proteção no guia do administrador.

Para arquivos que não permitem a proteção nativa, especifique a extensão de nome de arquivo como uma nova chave e PFile para proteção genérica. A extensão de nome de arquivo resultante para o arquivo protegido é .pfile.

Quando os arquivos são examinados novamente

Para o primeiro ciclo de verificação, o verificador inspeciona todos os arquivos em repositórios de dados configurados e, em seguida, para verificações subsequentes, somente arquivos de novos ou modificados são inspecionados.

Você pode forçar o verificador a inspecionar todos os arquivos novamente executando Start-AIPScan com o parâmetro Redefinir . O verificador deve ser configurado para um agendamento manual, o que exige que o parâmetro Agendamento seja definido como Manual com Set-AIPScannerConfiguration.

Como alternativa, você pode forçar o verificador a inspecionar todos os arquivos novamente do painel Proteção de Informações do Azure – Nós no portal do Azure. Selecione o scanner na lista e, em seguida, selecione a opção Examinar novamente todos os arquivos:

Inspecionar todos os arquivos novamente é útil quando você deseja que os relatórios incluam todos os arquivos, e essa opção de configuração normalmente é usada quando o verificador é executado em modo de descoberta. Quando uma verificação completa for concluída, o tipo de verificação automaticamente muda para incremental para que as verificações subsequentes, somente arquivos novos ou modificados sejam verificados.

Além disso, todos os arquivos são examinados quando o verificador baixa uma política de Proteção de Informações do Azure com condições novas ou alteradas. O verificador atualiza a política a cada hora e quando o serviço é iniciado. A política tem mais de uma hora.

Dica

Se for necessário atualizar a política antes desse intervalo de uma hora; por exemplo, durante um período de teste, exclua manualmente o arquivo de política, Policy.msip, de %LocalAppData%\Microsoft\MSIP\Policy.msip e %LocalAppData%\Microsoft\MSIP\Scanner. Em seguida, reinicie o serviço Verificador de Proteção de Informações do Azure.

Se você tiver alterado as configurações de proteção na política, aguarde também 15 minutos após salvar as configurações de proteção antes de reiniciar o serviço.

Se o verificador baixou uma política que não tinha nenhuma condição automática configurada, a cópia do arquivo de política na pasta do verificador não é atualizada. Nesse cenário, você deve excluir o arquivo de política Policy.msip de %LocalAppData%\Microsoft\MSIP\Policy.msip e %LocalAppData%\Microsoft\MSIP\Scanner antes do verificador poder usar um arquivo de política baixado recentemente que tenha rótulos corretamente configurados para condições automáticas.

Usar o scanner com configurações alternativas

Há dois cenários alternativos compatíveis com o verificador da Proteção de Informações do Azure, em que os rótulos não precisam ser configurados para nenhuma condição:

Aplique um rótulo padrão a todos os arquivos em um repositório de dados.

Para essa configuração, use o cmdlet Set-AIPScannerRepository e defina o parâmetro MatchPolicy como Desativado.

O conteúdo dos arquivos não é inspecionado, e todos os arquivos no repositório de dados são rotulados de acordo com o rótulo padrão que você especificar para o repositório de dados (com o parâmetro SetDefaultLabel) ou, se não for especificado, o rótulo padrão especificado como uma configuração de política para a conta do scanner.

Identifique todas as condições personalizadas e tipos de informações confidenciais.

Para essa configuração, use o cmdlet Set-AIPScannerConfiguration e defina o parâmetro DiscoverInformationTypes como Todos.

O scanner usa quaisquer condições personalizadas que você especificou para os rótulos na política da Proteção de Informações do Azure, e a lista de tipos de informações que estão disponíveis para especificar para rótulos na política da Proteção de Informações do Azure.

O início rápido a seguir usa essa configuração, embora seja para a versão atual do verificador: Início Rápido: Localizar quais informações confidenciais você tem.

Otimizando o desempenho do verificador

Use as diretrizes a seguir para ajudar a otimizar o desempenho do scanner. No entanto, se sua prioridade for a capacidade de resposta do computador verificador em vez do desempenho do verificador, você poderá usar uma configuração avançada do cliente para limitar o número de threads usados pelo verificador.

Para maximizar o desempenho do verificador:

Tenha uma conexão de rede confiável e de alta velocidade entre o computador do verificador e o armazenamento de dados verificado

Por exemplo, coloque o computador do verificador na mesma rede local ou (de preferência) no mesmo segmento de rede que o armazenamento de dados verificado.

A qualidade da conexão de rede afeta o desempenho do verificado, uma vez que, para inspecionar os arquivos, o verificador transfere o conteúdo dos arquivos para o computador que executa o serviço do verificador. Ao reduzir (ou eliminar) o número de saltos de rede para deslocar esses dados, você também reduzirá a carga na rede.

Verifique se o computador do verificador tem recursos de processador disponíveis

Inspecionar o conteúdo dos arquivos para encontrar correspondências com as condições configuradas, além de criptografar e descriptografar arquivos são ações de uso intensivo do processador. Monitore os ciclos de verificação típicos dos armazenamentos de dados especificados para identificar se a falta de recursos do processador está afetando negativamente o desempenho do verificador.

Outros fatores que afetam o desempenho do verificador:

A carga atual e os tempos de resposta dos armazenamentos de dados que contêm os arquivos a serem verificados

Se o verificador é executado no modo de descoberta ou no modo de imposição

O modo de descoberta normalmente tem uma taxa de verificação maior que o modo de imposição, uma vez que a descoberta exige uma única ação de leitura de arquivo, enquanto o modo de imposição exige ações de leitura e de gravação.

Alteração das condições na Proteção de Informações do Azure

O primeiro ciclo de verificação quando o verificador deve inspecionar todos os arquivos obviamente demora mais que os ciclos de verificação subsequentes que, por padrão, inspecionam somente os arquivos novos e alterados. No entanto, se você alterar as condições na política de Proteção de Informações do Azure, todos os arquivos serão verificados novamente, conforme descrito na seção anterior.

A construção de expressões de regex para condições personalizadas

Para evitar o consumo de memória pesado e o risco de tempos limite (15 minutos por arquivo), examine suas expressões de regex para correspondência de padrões eficiente. Por exemplo:

Evite quantificadores ávidos

Usar grupos de não captura, como

(?:expression)em vez de(expression)

O nível de registro escolhido

Para os relatórios do verificador, é possível escolher Depurar, Informações, Erro e Desligado. Desligado fornece o melhor desempenho; Depurar reduz a velocidade do verificador consideravelmente e deve ser usado apenas para a solução de problemas. Para obter mais informações, consulte o parâmetro ReportLevel para o cmdlet Set-AIPScannerConfiguration executando

Get-Help Set-AIPScannerConfiguration -detailed.Os arquivos em si:

Com exceção de arquivos Excel, Office arquivos são verificados mais rapidamente do que arquivos PDF.

A verificação dos arquivos não protegidos é mais rápida que a dos arquivos protegidos.

A verificação de arquivos grandes obviamente demora mais que a de arquivos pequenos.

Além disso:

Confirme se a conta de serviço que executa o verificador tem apenas os direitos documentados na seção de pré-requisitos do verificador e configure a configuração avançada do cliente para desabilitar o baixo nível de integridade do verificador.

O scanner é executado mais rapidamente quando você usa a configuração alternativa para aplicar um rótulo padrão a todos os arquivos, pois o scanner não inspeciona o conteúdo do arquivo.

O scanner é executado mais lentamente quando você usa a configuração alternativa para identificar todos os tipos de informações confidenciais e condições personalizadas.

Você pode diminuir os tempos limite do verificador com configurações avançadas do cliente para melhores taxas de verificação e menor consumo de memória, mas com a confirmação de que alguns arquivos podem ser ignorados.

Lista de cmdlets do verificador

Outros cmdlets para o scanner permitem alterar a conta de serviço e o banco de dados para o verificador, obter as configurações atuais para o verificador e desinstalar o serviço do verificador. O verificador usa os seguintes cmdlets:

Add-AIPScannerScannedFileTypes

Add-AIPScannerRepository

Get-AIPScannerConfiguration

Get-AIPScannerRepository

Get-AIPScannerStatus

Install-AIPScanner

Remove-AIPScannerRepository

Remove-AIPScannerScannedFileTypes

Set-AIPScanner

Set-AIPScannerConfiguration

Set-AIPScannerScannedFileTypes

Set-AIPScannerRepository

Start-AIPScan

Uninstall-AIPScanner

Update-AIPScanner

Observação

Muitos desses cmdlets agora são preteridos na versão atual do verificador e a ajuda online para os cmdlets do scanner reflete essa alteração. Para ajuda de cmdlet anterior à versão 1.48.204.0 do scanner, use o comando interno em Get-Help <cmdlet name> sua sessão do PowerShell.

IDs de log de evento e descrições do verificador

Use as seções a seguir para identificar as possíveis IDs, descrições e descrições do verificador. Esses eventos são registrados no servidor que executa o serviço do scanner, no log de eventos Aplicativos e Serviços, Proteção de Informações do Azure do Windows.

Informações 910

Ciclo de scanner iniciado.

Esse evento é registrado quando o serviço do verificador é iniciado e começa a verificação de arquivos nos repositórios de dados que você especificou.

Informações 911

Ciclo de scanner concluído.

Esse evento é registrado quando o verificador conclui uma verificação manual ou um ciclo de um agendamento contínuo.

Se o verificador tiver sido configurado para ser executado manualmente em vez de continuamente, para executar uma nova verificação, use o cmdlet Start-AIPScan. Para alterar a agenda, use o cmdlet Set-AIPScannerConfiguration e o parâmetro Agenda.

Próximas etapas

Deseja saber como a equipe de Operações e de Engenharia de Core Services na Microsoft implementou este scanner? Leia o estudo de caso técnico: Automatizar a proteção de dados com o scanner da Proteção de Informações do Azure.

Você deve estar se perguntando: Qual é a diferença entre a FCI do servidor Windows e o verificador de Proteção de Informações do Azure?

Você também pode usar o PowerShell para classificar e proteger os arquivos do computador desktop interativamente. Para obter mais informações sobre este e outros cenários que usam o PowerShell, consulte Uso do PowerShell com o cliente de Proteção de Informações do Azure.