Добавление условного доступа к потокам пользователей в Azure Active Directory B2C

Для начала с помощью селектора Choose a policy type (Выбрать тип политики) выберите тип пользовательской политики. Azure Active Directory B2C предлагает два метода определения способа взаимодействия пользователей с вашими приложениями: с помощью предопределенных потоков пользователей или полностью настраиваемых пользовательских политик. Действия, которые необходимо выполнить, отличаются для каждого метода.

В потоки пользователей или настраиваемые политики Azure Active Directory B2C (Azure AD B2C) можно добавить функцию условного доступа для управления рискованными входами в приложения. Условный доступ Microsoft Entra — это средство, используемое Azure AD B2C для объединения сигналов, принятия решений и применения политик организации.

Автоматизация оценки рисков с условиями политики означает, что рискованные входы определяются немедленно, а затем исправляются или блокируются.

Автоматизация оценки рисков с условиями политики означает, что рискованные входы определяются немедленно, а затем исправляются или блокируются.

Обзор сервиса

Azure AD B2C оценивает каждое событие входа и обеспечивает соблюдение всех требований политики, прежде чем предоставить пользователю доступ. На этапе оценки служба условного доступа оценивает сигналы, собранные во время событий входа с помощью функции Защиты идентификации по обнаружению рисков. В результате этого процесса оценки создается набор утверждений, указывающий, следует ли предоставить или заблокировать вход. Политика Azure AD B2C использует эти утверждения для выполнения действий в потоке пользователя. Примером является блокирование доступа или предложение пользователю пройти многофакторную проверку подлинности (MFA). Блокировка доступа переопределяет все остальные параметры.

В следующем примере показан технический профиль условного доступа, который используется для оценки угрозы входа.

<TechnicalProfile Id="ConditionalAccessEvaluation">

<DisplayName>Conditional Access Provider</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" />

<Metadata>

<Item Key="OperationType">Evaluation</Item>

</Metadata>

...

</TechnicalProfile>

Чтобы обеспечить правильную оценку сигналов Защиты идентификации, необходимо вызвать технический профиль ConditionalAccessEvaluation для всех пользователей, включая учетные записи как локальных, так и социальных сетей. В противном случае Защита идентификации будет указывать неверную степень риска, связанную с пользователями.

На этапе восстановления доступа, который следует за оценкой, пользователю предлагается пройти многофакторную проверку подлинности. После завершения Azure AD B2C информирует службу "Защита идентификации", что обнаруженная угроза входа была устранена и как именно. В этом примере Azure AD B2C сообщает, что пользователь успешно прошел многофакторную проверку подлинности. Исправление также может происходить через другие каналы. Например, когда пароль учетной записи сбрасывается либо администратором, либо пользователем. Состояние риска пользователя можно проверить в отчете о пользователях, совершающих рискованные действия.

Важно!

Чтобы успешно устранить риск в ходе поездки, убедитесь, что технический профиль Исправление вызывается после выполнения технического профиля Вычисление. Если Вычисление вызывается без профиля Исправление, то состоянием риска будет В группе риска.

Когда рекомендация технического профиля Вычисление возвращает Block, не требуется вызывать технический профиль Вычисление. Состояние риска устанавливается на В группе риска.

В следующем примере показан технический профиль условного доступа, используемый для устранения обнаруженной угрозы.

<TechnicalProfile Id="ConditionalAccessRemediation">

<DisplayName>Conditional Access Remediation</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null"/>

<Metadata>

<Item Key="OperationType">Remediation</Item>

</Metadata>

...

</TechnicalProfile>

Компоненты решения

Следующие компоненты обеспечивают условный доступ в Azure AD B2C.

- Поток пользователя или настраиваемая политика, регламентирующие процесс входа или регистрации пользователя.

- Политика условного доступа, которая объединяет сигналы для принятия решений и применения политик организации. Когда пользователь входит в приложение с помощью политики Azure AD B2C, политика условного доступа использует Защита идентификации Microsoft Entra сигналы для выявления рискованных входов и предоставления соответствующего действия по исправлению.

- Зарегистрированное приложение, направляющее пользователей к соответствующему потоку пользователя или настраиваемой политике Azure AD B2C.

- Браузер TOR для имитации рискованного входа в систему.

Ограничения службы и рекомендации

При использовании условного доступа Microsoft Entra рассмотрите следующее:

- Защита идентификации доступна для локальных удостоверений и удостоверений социальных сетей, таких как Google или Facebook. Для удостоверений социальных сетей условный доступ необходимо активировать вручную. Возможности обнаружения ограничены, так как учетными данными учетных записей социальной сети управляет внешний поставщик удостоверений.

- В клиентах Azure AD B2C доступны только подмножество политик условного доступа Microsoft Entra.

Необходимые компоненты

- Выполните шаги, описанные в статье Начало работы с настраиваемыми политиками в Azure Active Directory B2C.

- Если вы еще этого не сделали, зарегистрируйте веб-приложение.

Ценовая категория

Для создания политик рискованного входа требуется Azure AD B2C Premium P2. Клиенты уровня Premium P1 могут создавать политики на основе расположения, приложения, пользователя или группы. Подробнее см. в разделе Изменение ценовой категории Azure AD B2C

Подготовка клиента Azure AD B2C

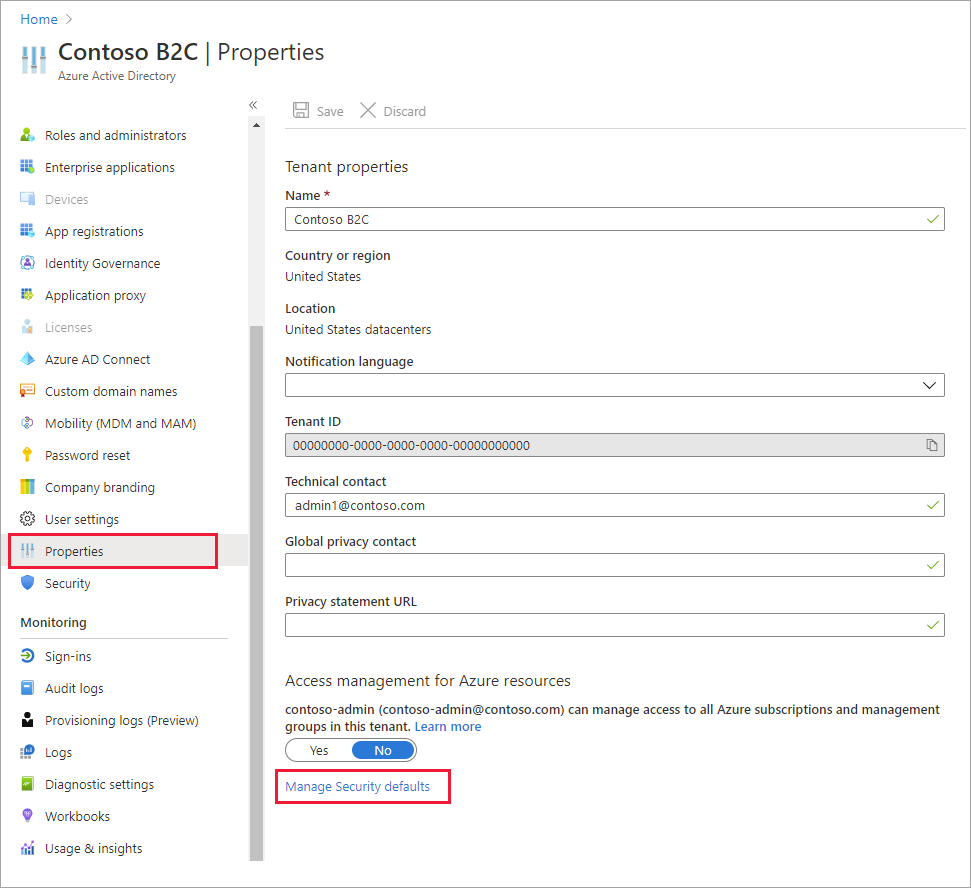

Чтобы добавить политику условного доступа, отключите заданные по умолчанию параметры безопасности.

Войдите на портал Azure.

Если у вас есть доступ к нескольким клиентам, выберите значок Параметры в верхнем меню, чтобы переключиться на клиент Azure AD B2C из меню каталогов и подписок.

В службах Azure выберите идентификатор Microsoft Entra. Или используйте поле поиска, чтобы найти и выбрать идентификатор Microsoft Entra.

Выберите Свойства и Управление параметрами безопасности по умолчанию.

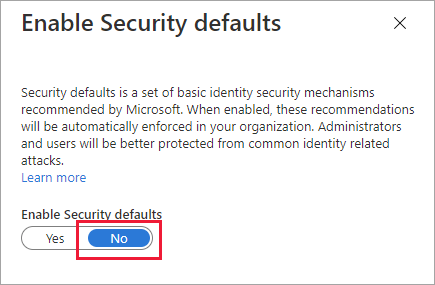

В разделе Включить параметры безопасности по умолчанию выберите значение Нет.

Добавление политики условного доступа

Политика условного доступа — это инструкция с условиями для назначений и управления доступом. Она объединяет сигналы для принятия решений и применения политик организации.

Совет

На этом этапе настраивается политика условного доступа. Мы рекомендуем использовать один из следующих шаблонов: шаблон 1 "Условный доступ на основе рисков при входе", шаблон 2 "Условный доступ на основе рисков пользователей" и шаблон 3 "Блокирование расположений с помощью условного доступа". Политику условного доступа можно настроить с помощью портала Azure или API MS Graph.

Между назначениями устанавливается логический оператор И. Внутри назначений используется оператор ИЛИ.

Чтобы добавить политику условного доступа, выполните следующие действия.

Чтобы добавить политику условного доступа, выполните следующие действия.

В портале Azure найдите и выберите Azure AD B2C.

В разделе Безопасность выберите Условный доступ. Откроется страница Политики условного доступа.

Щелкните + Создать политику.

Укажите имя политики, например Блокировка рискованного входа.

В разделе Назначения откройте Пользователи и группы и выберите одну из следующих поддерживаемых конфигураций.

Включение Лицензия Примечания. Все пользователи P1, P2 Эта политика повлияет на всех пользователей. Чтобы случайно не заблокировать себя, исключите учетную запись администратора. Для этого в разделеИсключить выберите Роли каталога, а затем пункт Глобальный администратор. Можно также открыть раздел Пользователи и группы и выбрать свою учетную запись в списке Выбор исключенных пользователей. Выберите пункт Облачные приложения или действия и щелкните Выбрать приложения. Найдите приложение проверяющей стороны.

Откройте Условия и выберите требуемое из следующих условий. Например, выберите Риск при входе и его уровни: Высокий, Средний и Низкий.

Condition Лицензия Примечания. Риск пользователя P2 Риск для пользователя представляет вероятность компрометации данного удостоверения или учетной записи. Риск при входе P2 Риск при входе представляет вероятность того, что данный запрос аутентификации отправлен не владельцем удостоверения. Платформы устройств Не поддерживается Зависит от операционной системы, управляющей устройством. Подробнее см. в разделе Платформы устройств. Расположения P1, P2 Именованные расположения могут включать сведения об общедоступной сети IPv4, стране или регионе, а также о неизвестных областях, не соответствующих определенным странам или регионам. Дополнительные сведения см. в разделе "Расположения". В разделе Элементы управления доступом выберите Предоставление. Затем укажите, следует ли блокировать или предоставлять доступ.

Вариант Лицензия Примечания. Заблокировать доступ P1, P2 Предотвращает доступ на основе условий, указанных в этой политике условного доступа. Разрешить доступ с параметром Требовать многофакторную проверку подлинности P1, P2 В соответствии с условиями, указанными в этой политике условного доступа, пользователь должен пройти многофакторную проверку подлинности Azure AD B2C. В разделе Включить политику выберите один из следующих параметров.

Вариант Лицензия Примечания. Только отчет P1, P2 Режим “Только отчет” позволяет администраторам оценить влияние политик условного доступа, прежде чем активировать их в своей среде. Мы рекомендуем проверить политику с помощью этого состояния и определить последствия для пользователей, не требуя многофакторной проверки подлинности и не используя блокировку пользователей. Подробнее см. разделе Проверка результатов условного доступа в отчете об аудите. Вкл. P1, P2 Политика доступа оценивается, но не применяется. Выкл. P1, P2 Политика доступа не активирована и не влияет на пользователей. Включите тестовую политику условного доступа, нажав кнопку Создать.

Шаблон 1. Условный доступ на основе рисков при входе.

Большинство пользователей имеют обычное поведение, которое можно отследить, а когда оно выходит за пределы этой нормы, может быть рискованно позволять им войти в систему. Возможно, необходимо будет заблокировать таких пользователей или просто попросить их выполнить многофакторную идентификацию, чтобы доказать, что они действительно те, за кого себя выдают. Риск при входе представляет вероятность того, что данный запрос проверки подлинности отправлен не владельцем удостоверения. Клиенты Azure AD B2C с лицензиями P2 могут создавать политики условного доступа, включающие Защита идентификации Microsoft Entra обнаружения рисков входа.

Обратите внимание на ограничения обнаружения защиты идентификации для B2C. При обнаружении риска пользователи могут выполнять многофакторную проверку подлинности для самостоятельного исправления и устранения события рискованного входа, что избавляет администраторов от лишней нагрузки.

Настройте условный доступ с помощью интерфейсов API портала Azure или Microsoft Graph, чтобы включить политику условного доступа на основе риска при входе, которая требует использования MFA, если риск при входе имеет среднее или высокое значение.

- В разделе Включить выберите Все пользователи.

- В разделе Исключить выберите Пользователи и группы, а затем выберите учетные записи для аварийного доступа или для обхода стандартной системы контроля доступа в вашей организации.

- Нажмите кнопку Готово.

- В разделе Облачные приложения или действия>Включить выберите Все облачные приложения.

- В разделе Условия>Риск при входе задайте для параметра Настроить значение Да. В разделе Выберите уровень угрозы, связанной с входом, на который будет распространяться эта политика

- выберите Высокий и Средний.

- Нажмите кнопку Готово.

- В разделе Управление доступом>Предоставление разрешения выберите Предоставить доступ, Запрос на многофакторную проверку подлинности, а затем нажмите Выбрать.

- Подтвердите параметры и задайте для параметра Включить политику значение Включить.

- Нажмите Создать, чтобы создать и включить политику.

Реализация шаблона 1 с помощью программного интерфейса условного доступа (дополнительно)

Создание политики условного доступа на основе риска при входе с помощью API-интерфейсов MS Graph. Дополнительные сведения см. в разделе API-интерфейсы условного доступа. Следующий шаблон можно использовать для создания политики условного доступа с отображаемым именем "Шаблон 1: требовать MFA для риска при входе уровня "средний" и выше" в режиме "только отчет".

{

"displayName": "Template 1: Require MFA for medium+ sign-in risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"signInRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

]

}

}

Шаблон 2. Условный доступ на основе рисков пользователей

Защита идентификации вычисляет, какое поведение пользователя можно считать нормальным, и на основе этой оценки принимает решения о рисках. Пользовательский риск — это расчет вероятности того, что личность была скомпрометирована. Клиенты B2C с лицензиями P2 могут создавать политики условного доступа на основе рисков пользователей. Когда для пользователя обнаруживается повышенный риск, для устранения риска и доступа к учетной записи можно потребовать от него безопасно изменить свой пароль. Настоятельно рекомендуется настроить политику рисков пользователей с требованием изменить пароль, чтобы пользователи могли самостоятельно устранять проблемы.

Узнайте больше о рисках для пользователей в системе защиты идентификации с учетом ограничений на обнаружение защиты идентификации для B2C.

Вы можете настроить условный доступ с помощью портала Azure или API Microsoft Graph, чтобы включить политику условного доступа на основе рисков пользователей, которая требует многофакторной проверки подлинности (MFA) и смены пароля, если риск для пользователя равен среднему или высокому.

Чтобы настроить условный доступ на основе пользователей, выполните указанные ниже действия.

- Войдите на портал Azure.

- Перейдите к разделу Azure AD B2C>Безопасность>Условный доступ.

- Выберите Новая политика.

- Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

- В разделе Назначения выберите Пользователи и группы.

- В разделе Включить выберите Все пользователи.

- В разделе Исключить выберите Пользователи и группы, а затем выберите учетные записи для аварийного доступа или для обхода стандартной системы контроля доступа в вашей организации.

- Нажмите кнопку Готово.

- В разделе Облачные приложения или действия>Включить выберите Все облачные приложения.

- В разделе Условия>Риск пользователя задайте для параметра Настроить значение Да. В разделе Настройте уровни риска пользователей, необходимые для применения политики:

- выберите Высокий и Средний.

- Нажмите кнопку Готово.

- В разделе Управление доступом>Предоставить разрешение выберите Предоставить доступ, Требовать изменения пароля, а затем нажмите Выбрать. По умолчанию также требуется многофакторная проверка подлинности.

- Подтвердите параметры и задайте для параметра Включить политику значение Включить.

- Нажмите Создать, чтобы создать и включить политику.

Реализация шаблона 2 с помощью API условного доступа (дополнительно)

Чтобы создать политику условного доступа на основе рисков пользователей с помощью API условного доступа, см. документацию по API условного доступа.

Следующий шаблон можно использовать для создания политики условного доступа с отображаемым именем "Шаблон 2: требовать безопасного изменения пароля для риска пользователя уровня «средний» и выше в режиме «только отчет»".

{

"displayName": "Template 2: Require secure password change for medium+ user risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"userRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "AND",

"builtInControls": [

"mfa",

"passwordChange"

]

}

}

Шаблон 3. Блокирование расположений с помощью условного доступа

Условие расположения при использовании условного доступа позволяет управлять доступом к облачным приложениям на основе расположения пользователя в сети. Вы можете настроить условный доступ на портале Azure или с помощью API Microsoft Graph таким образом, чтобы политика условного доступа блокировала доступ к определенным расположениям. Дополнительные сведения см. в статье Использование условия расположения в политике условного доступа.

Определение расположений

- Войдите на портал Azure.

- Перейдите к разделу Azure AD B2C>Безопасность>Условный доступ>Именованные расположения.

- Выберите Расположение в странах или Расположение в диапазонах IP-адресов.

- Присвойте расположению имя.

- Укажите диапазоны IP-адресов либо выберите страны или регионы в качестве задаваемого расположения. Если выбраны страны или регионы, можно дополнительно включить неизвестные области.

- Нажмите кнопку Сохранить.

Включение политики условного доступа

- Войдите на портал Azure.

- Перейдите к разделу Azure AD B2C>Безопасность>Условный доступ.

- Выберите Новая политика.

- Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

- В разделе Назначения выберите Пользователи и группы.

- В разделе Включить выберите Все пользователи.

- В разделе Исключить выберите Пользователи и группы, а затем выберите учетные записи для аварийного доступа или для обхода стандартной системы контроля доступа в вашей организации.

- Нажмите кнопку Готово.

- В разделе Облачные приложения или действия>Включить выберите Все облачные приложения.

- В разделе Условия>Расположение:

- Задайте для параметра Настроить значение Да.

- В разделе Включить выберите Выбранные места.

- Выберите созданное вами именованное расположение.

- Нажмите кнопку Выбрать.

- В разделе Управление доступом> выберите Блокировать доступ, а затем нажмите Выбрать.

- Подтвердите параметры и задайте для параметра Включить политику значение Включить.

- Нажмите Создать, чтобы создать и включить политику.

Реализация шаблона 3 с помощью API условного доступа (дополнительно)

Чтобы создать политику условного доступа на основе расположения с помощью API условного доступа, см. документацию по API условного доступа. Чтобы настроить именованные расположения, ознакомьтесь с документацией по именованным расположениям.

Следующий шаблон можно использовать для создания политики условного доступа с отображаемым именем "Шаблон 3. Блокировать неразрешенные расположения".

{

"displayName": "Template 3: Block unallowed locations",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

},

"locations": {

"includeLocations": [

"b5c47916-b835-4c77-bd91-807ec08bf2a3"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"block"

]

}

}

Добавление условного доступа к потоку пользователя

После добавления политики условного доступа Microsoft Entra включите условный доступ в потоке пользователя или настраиваемой политике. При включении условного доступа не нужно указывать имя политики. К одному пользователю можно в любой момент применить несколько политик условного доступа. В этом случае приоритет получит самая строгая политика управления доступом. Например, если одна политика требует проходить многофакторную проверку подлинности (MFA), а другая блокирует доступ, пользователь будет заблокирован.

Включение многофакторной проверки подлинности (необязательно)

При добавлении условного доступа к потоку пользователя рекомендуется использовать многофакторную проверку подлинности (MFA). Для прохождения многофакторной проверки подлинности пользователи могут получить одноразовый код через SMS или голосовой вызов, одноразовый пароль по электронной почте или одноразовый пароль с ограниченным сроком действия (TOTP) через приложение для проверки подлинности. Параметры MFA настраиваются отдельно от параметров условного доступа. Доступны следующие варианты многофакторной проверки подлинности:

- Выкл. — MFA никогда не применяется во время входа в систему, и пользователи не получают запрос на регистрацию в MFA во время регистрации или входа.

- Всегда включено — MFA применяется всегда, независимо от конфигурации условного доступа. Во время регистрации пользователям предлагается зарегистрироваться в MFA. Если пользователи еще не зарегистрированы в MFA, они получат запрос на регистрацию во время входа.

- Условный — во время регистрации и входа в систему пользователям предлагается зарегистрироваться в MFA (как новым пользователям, так и существующим пользователям, которые не зарегистрированы в MFA). Во время входа MFA применяется только в том случае, если требуется активная оценка политики условного доступа:

- Если результатом является запрос MFA без риска, то применяется MFA. Если пользователь еще не зарегистрирован в MFA, ему будет предложено зарегистрироваться.

- Если результатом является запрос MFA из-за риска и пользователь не зарегистрирован в MFA, вход в систему блокируется.

Примечание.

Благодаря общей доступности условного доступа в Azure AD B2C пользователи теперь получают запрос на регистрацию в методе MFA во время регистрации в системе. Все потоки пользователей регистрации, созданные до выхода общедоступной версии, не будут автоматически отражать это новое поведение, но вы можете включить поведение, создав новые потоки пользователей.

Чтобы включить условный доступ для потока пользователя, убедитесь, что версия поддерживает эту функцию. Такие версии потоков пользователей помечены как рекомендуемые.

- Войдите на портал Azure.

- Если у вас есть доступ к нескольким клиентам, выберите значок Параметры в верхнем меню, чтобы переключиться на клиент Azure AD B2C из меню каталогов и подписок.

- В разделе Службы Azure выберите Azure AD B2C. Или используйте поле поиска, чтобы найти и выбрать Azure AD B2C.

- В разделе Политики выберите Потоки пользователей. Затем выберите поток пользователя.

- Щелкните Свойства и убедитесь, что поток пользователя поддерживает условный доступ. Для этого проверьте параметр Условный доступ.

- В разделе Многофакторная проверка подлинности выберите нужный тип метода, а затем в разделе Принудительное применение MFA выберите вариант Условный.

- В разделе Условный доступ установите флажок Принудительное применение политик условного доступа.

- Выберите Сохранить.

Добавление условного доступа в политику

- Пример политики условного доступа можно найти на GitHub.

- Замените строку

yourtenantименем вашего клиента Azure AD B2C в каждом файле. Например, если имя вашего клиента B2C — contosob2c, все экземплярыyourtenant.onmicrosoft.comдолжны иметь видcontosob2c.onmicrosoft.com. - Отправьте файлы политики.

Настройка утверждения, отличного от номера телефона, для использования в MFA

В приведенной выше политике условного доступа метод преобразования утверждения DoesClaimExist проверяет, содержит ли утверждение значение, например содержит ли утверждение strongAuthenticationPhoneNumber номер телефона.

Преобразование утверждений не ограничено утверждением strongAuthenticationPhoneNumber. В зависимости от сценария можно использовать любое другое утверждение. В следующем фрагменте кода XML вместо него проверяется утверждение strongAuthenticationEmailAddress. Выбранное утверждение должно иметь допустимое значение, в противном случае утверждение IsMfaRegistered будет установлено на False. Если задано значение False, то вычисление политики условного доступа возвращает тип предоставления разрешения Block, предотвращая выполнение пользователем потока.

<ClaimsTransformation Id="IsMfaRegisteredCT" TransformationMethod="DoesClaimExist">

<InputClaims>

<InputClaim ClaimTypeReferenceId="strongAuthenticationEmailAddress" TransformationClaimType="inputClaim" />

</InputClaims>

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="IsMfaRegistered" TransformationClaimType="outputClaim" />

</OutputClaims>

</ClaimsTransformation>

Тестирование настраиваемой политики

- Выберите политику

B2C_1A_signup_signin_with_caилиB2C_1A_signup_signin_with_ca_whatif, чтобы открыть соответствующую страницу обзора. Выберите Выполнить поток пользователя. В поле Приложение выберите webapp1. В поле URL-адрес ответа должно содержаться значениеhttps://jwt.ms. - Скопируйте URL-адрес в разделе Конечная точка выполнения потока пользователя.

- Чтобы имитировать рискованный вход, откройте браузер Tor и используйте скопированный в предыдущем шаге URL-адрес, чтобы войти в зарегистрированное приложение.

- Введите требуемые сведения на странице входа и попробуйте выполнить вход. Токен должен вернуться по адресу

https://jwt.msи отобразиться пользователю. В декодированном токене jwt.ms вы увидите, что вход был заблокирован.

Тестирование потока пользователя

- Выберите созданный поток пользователя, чтобы открыть соответствующую страницу обзора, а затем щелкните Выполнить поток пользователя. В поле Приложение выберите webapp1. В поле URL-адрес ответа должно содержаться значение

https://jwt.ms. - Скопируйте URL-адрес в разделе Конечная точка выполнения потока пользователя.

- Чтобы имитировать рискованный вход, откройте браузер Tor и используйте скопированный в предыдущем шаге URL-адрес, чтобы войти в зарегистрированное приложение.

- Введите требуемые сведения на странице входа и попробуйте выполнить вход. Токен должен вернуться по адресу

https://jwt.msи отобразиться пользователю. В декодированном токене jwt.ms вы увидите, что вход был заблокирован.

Проверка результатов условного доступа в отчете об аудите

Чтобы проверить результат события условного доступа, выполните следующие действия:

- Войдите на портал Azure.

- Если у вас есть доступ к нескольким клиентам, выберите значок Параметры в верхнем меню, чтобы переключиться на клиент Azure AD B2C из меню каталогов и подписок.

- В разделе Службы Azure выберите Azure AD B2C. Или используйте поле поиска, чтобы найти и выбрать Azure AD B2C.

- В разделе Действия выберите Журналы аудита.

- Отфильтруйте журнал аудита, задав для параметра Категория значение B2C, а для параметра Тип ресурса действия — значение IdentityProtection. Затем выберите Применить.

- Проверьте действия аудита за последние семь дней. Включены следующие типы действий:

- Оценка политик условного доступа. Эта запись журнала аудита указывает, что оценка условного доступа была выполнена во время проверки подлинности.

- Remediate user (Восстановление доступа пользователей). Эта запись указывает, что пользователь выполнил процедуру предоставления разрешения или обеспечил требования политики условного доступа, и информация об этом действии передана в подсистему оценки риска, чтобы смягчить (снизить) уровень риска для этого пользователя.

- Выберите запись журнала политики условного доступа в списке, чтобы открыть страницу журнала действий: журнал аудита, где отображаются идентификаторы журнала аудита, а также эти сведения в разделе "Дополнительные сведения":

- ConditionalAccessResult. Предоставление разрешения, требуемое для оценки политики условного доступа.

- AppliedPolicies. Список всех включенных политик условного доступа, условия которых были выполнены.

- ReportingPolicies. Список политик условного доступа с установленным режимом "только отчет", условия которых были выполнены.

Следующие шаги

Настройка пользовательского интерфейса в потоке пользователя Azure AD B2C