Исследование рисков с помощью Защиты идентификации в Azure AD B2C

Защита идентификации обеспечивает постоянное обнаружение риска для клиента Azure AD B2C. Она позволяет организациям обнаруживать, исследовать и устранять риски на основе удостоверений. Служба "Защита идентификации" содержит отчеты о рисках, которые можно использовать для исследования рисков идентификации в клиентах Azure AD B2C. Их этой статьи вы узнаете, как исследовать и устранять риски.

Обзор

Защита идентификации Azure AD B2C предоставляет два отчета. В отчете о пользователях, совершающих рискованные действия, администраторы могут найти пользователей, которые подвергаются риску, и сведения об обнаружении. Отчет об обнаружении рисков содержит сведения о каждом обнаружении рисков, включая сведения о типе, других рисках, активированных одновременно, расположении попытки входа и многое другое.

Каждый отчет содержит список всех обнаружений за период, показанный в верхней части отчета. С помощью фильтров в верхней части отчета можно фильтровать данные в отчете. Администраторы могут загрузить данные или использовать MS API Graph и пакет SDK для Microsoft Graph PowerShell для непрерывного экспорта данных.

Ограничения службы и рекомендации

При использовании службы "Защита идентификации" учитывайте указанные ниже аспекты.

- Защита идентификации включена по умолчанию.

- Защита идентификации доступна для локальных удостоверений и удостоверений социальных сетей, таких как Google или Facebook. Для удостоверений социальных сетей необходимо активировать условный доступ. Возможности обнаружения ограничены, так как учетными данными учетных записей социальной сети управляет внешний поставщик удостоверений.

- В клиентах Azure AD B2C доступно только подмножество Защита идентификации Microsoft Entra обнаружения рисков. Для Azure AD B2C поддерживаются указанные ниже обнаружения риска.

| Тип обнаружения риска | Description |

|---|---|

| Необычное перемещение | Вход из необычного расположения (на основе недавних входов пользователя). |

| Анонимный IP-адрес | Вход с анонимного IP-адреса (например, браузер Tor, анонимайзеры VPN). |

| IP-адрес, связанный с вредоносным ПО | Вход с вредоносного IP-адреса. |

| Необычные свойства входа | Вход с использованием свойств, в последнее время не наблюдавшихся у пользователя. |

| Подтвержденная администратором компрометация пользователя | Администратор указал, что пользователь был скомпрометирован. |

| Распыление пароля | Вход с использованием атаки путем распыления пароля. |

| Аналитика угроз Microsoft Entra | Источниками внутренней и внешней аналитики угроз Майкрософт обнаружено известный шаблон атак. |

Ценовая категория

Для некоторых функций Защиты идентификации требуется Azure AD B2C ценовой категории Premium P2. При необходимости повысьте ценовую категорию Azure AD B2C до уровня Premium P2. В указанной ниже таблице перечислены функции Защиты идентификации и требуемая ценовая категория.

| Компонент | P1 | P2 |

|---|---|---|

| Отчет о пользователях, выполняющих рискованные действия | ✓ | ✓ |

| Сведения отчета о пользователях, совершающих рискованные действия | ✓ | |

| Отчет со сведениями об исправлении проблем пользователей, совершающих рискованные действия | ✓ | ✓ |

| Отчет об обнаружении рисков | ✓ | ✓ |

| Сведения об отчете об обнаружении рисков | ✓ | |

| Скачивание отчета | ✓ | ✓ |

| Доступ к MS API Graph | ✓ | ✓ |

Необходимые компоненты

- Создайте поток пользователя, чтобы пользователи могли зарегистрироваться и входить в ваше приложение.

- Зарегистрируйте веб-приложение.

- Выполните шаги, описанные в статье Начало работы с настраиваемыми политиками в Azure Active Directory B2C.

- Зарегистрируйте веб-приложение.

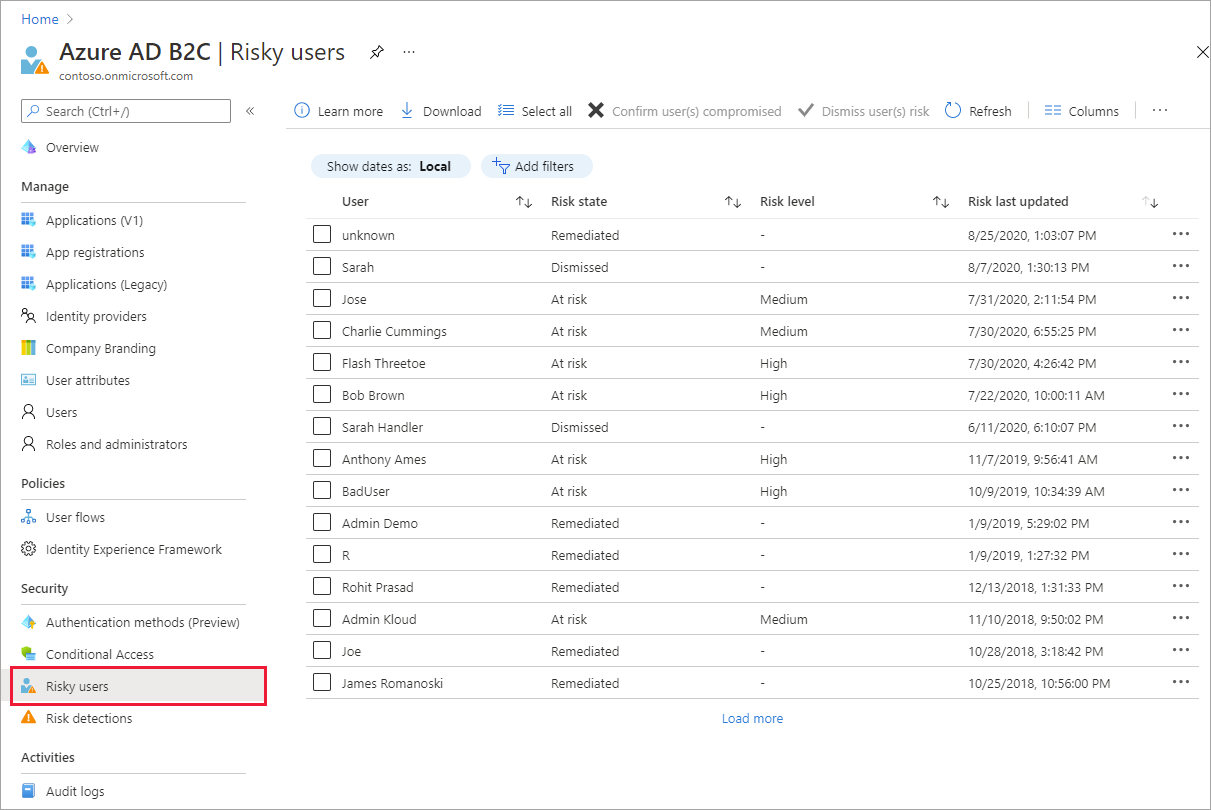

Изучение поведения пользователей, совершающих рискованные действия

Информация, доступная в отчете о пользователях, выполняющих рискованные действия, поможет администратору найти следующие сведения:

- Состояние риска указывает, какие пользователи совершают рискованные действия, были ли риски исправлены или отклонены.

- Детальные сведения об обнаружении

- Все события рисков при входе

- Журнал рисков

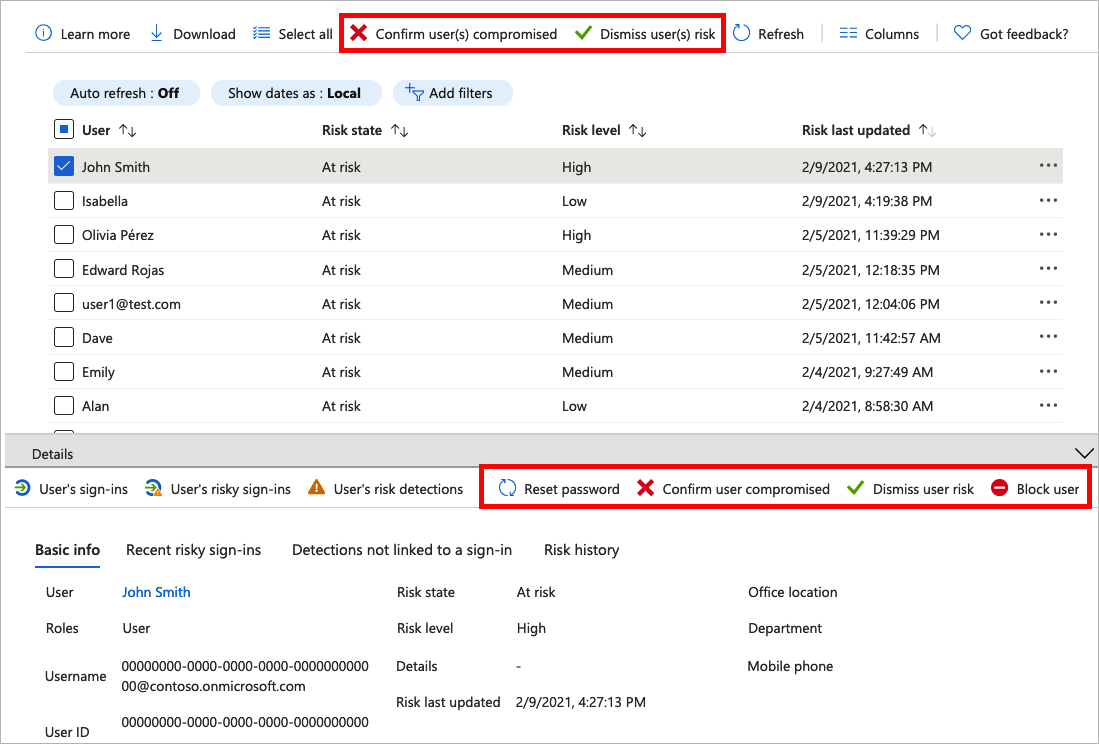

Затем администраторы могут предпринять действия с этими событиями. Администраторы могут:

- Сбросить пароль пользователя

- Подтвердить компрометацию пользователя

- Закрыть уведомление о риске для пользователя

- Блокировать вход для выбранного пользователя

- Изучать с помощью Azure ATP

Администратор может отклонить риск пользователя на портале Azure или программно, с помощью операции API Microsoft Graph Отклонить риск для пользователя. Для отклонения риска пользователя требуются права администратора. Устранение риска может быть выполнено пользователем, совершающим рискованные действия, или администратором от имени пользователя, например путем сброса пароля.

Перемещение по отчету о пользователях, совершающих рискованные действия

Войдите на портал Azure.

Если у вас есть доступ к нескольким клиентам, выберите значок Параметры в верхнем меню, чтобы переключиться на клиент Azure AD B2C из меню каталогов и подписок.

В разделе Службы Azure выберите Azure AD B2C. Или используйте поле поиска, чтобы найти и выбрать Azure AD B2C.

В разделе Безопасность выберите Пользователи, совершающие рискованные действия.

Выбор отдельных записей расширяет окно сведений под обнаружением. Детальный вид позволяет администраторам исследовать и выполнять действия при каждом обнаружении.

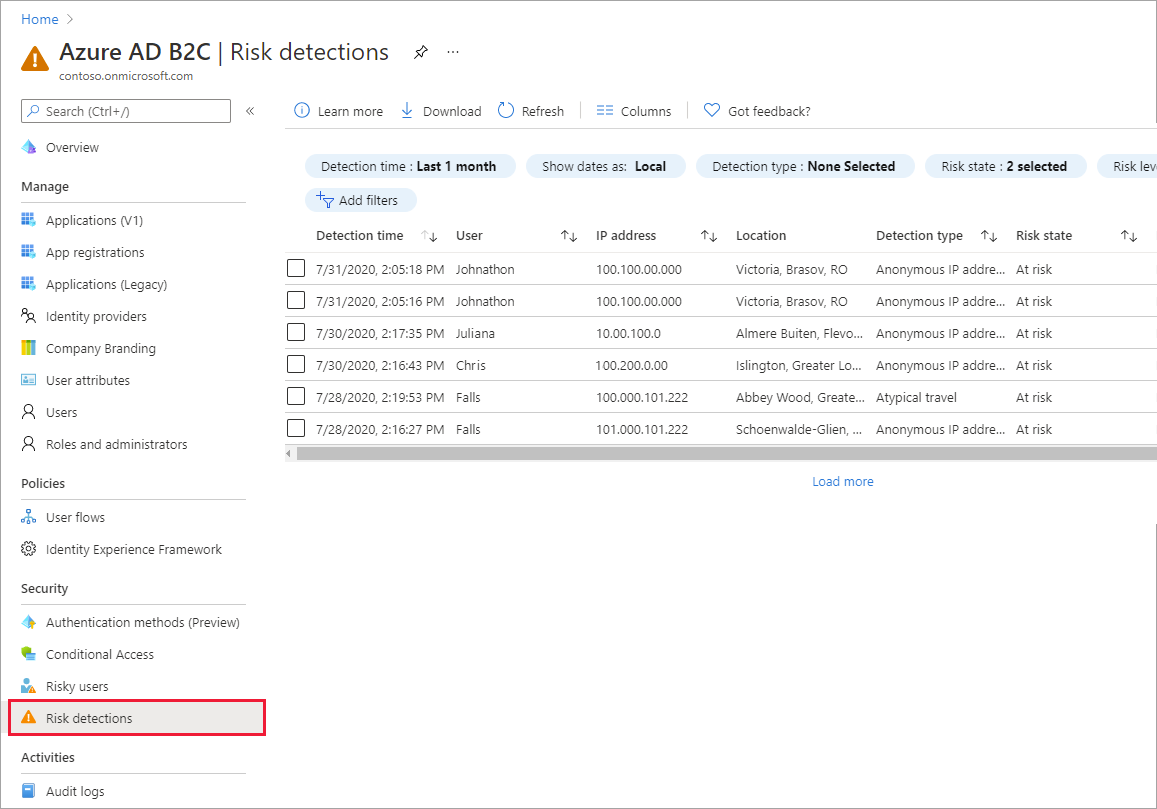

Отчет об обнаружении рисков

Отчет об обнаружении потенциальных рисков содержит фильтруемые данные за последние 90 дней (3 месяца).

Информация, доступная в отчете об обнаружении рисков, поможет администратору найти следующие сведения:

- сведения о каждом обнаружении рисков, включая тип.

- другие риски, активированные в то же время;

- расположение попытки входа.

Затем администраторы могут вернуться к отчету о рисках или о входах пользователей для выполнения действий на основе собранных данных.

Перемещение по отчету об обнаружении рисков

В портале Azure найдите и выберите Azure AD B2C.

В разделе Безопасность выберите Обнаружение рисков.