Безопасность по модели "Никому не доверяй"

"Никому не доверяй" — это новая модель безопасности, согласно которой предполагается наличие нарушения, поэтому каждый запрос проверяется так, как будто он получен из неуправляемой сети. В этой статье изложены принципы создания модели "Никому не доверяй" и найдите ресурсы, которые помогут реализовать ее.

Руководящие принципы модели "Никому не доверяй"

Сегодня организациям нужна новая модель безопасности, которая эффективно адаптируется к сложностям современной среды, поддерживает мобильность персонала и защищает людей, устройства, приложения и данные, где бы они ни находились.

Для решения вопросов, которые ставит новый мир компьютерных технологий, корпорация Майкрософт настоятельно рекомендует использовать модель безопасности "Никому не доверяй", основанную на этих руководящих принципах:

- Прямая проверка. Всегда выполняйте аутентификацию и авторизацию на основе всех доступных точек данных.

- Использование доступа с минимальными привилегиями. Ограничьте доступ пользователей с помощью технологий JIT/JEA, а также адаптивных политик на основе рисков и средств защиты данных.

- Допущение нарушения. Минимизируйте радиус поражения и возможность доступа к сегменту. Используйте сквозное шифрование и аналитику для обеспечения видимости, обнаружения угроз и усиления защиты.

Подробная информация о модели "Никому не доверяй" см. в центре руководства модели "Никому не доверяй".

Архитектура модели "Никому не доверяй"

Модель "Никому не доверяй" распространяется на все цифровое пространство, а также используется как интегрированное средство защиты и комплексная стратегия.

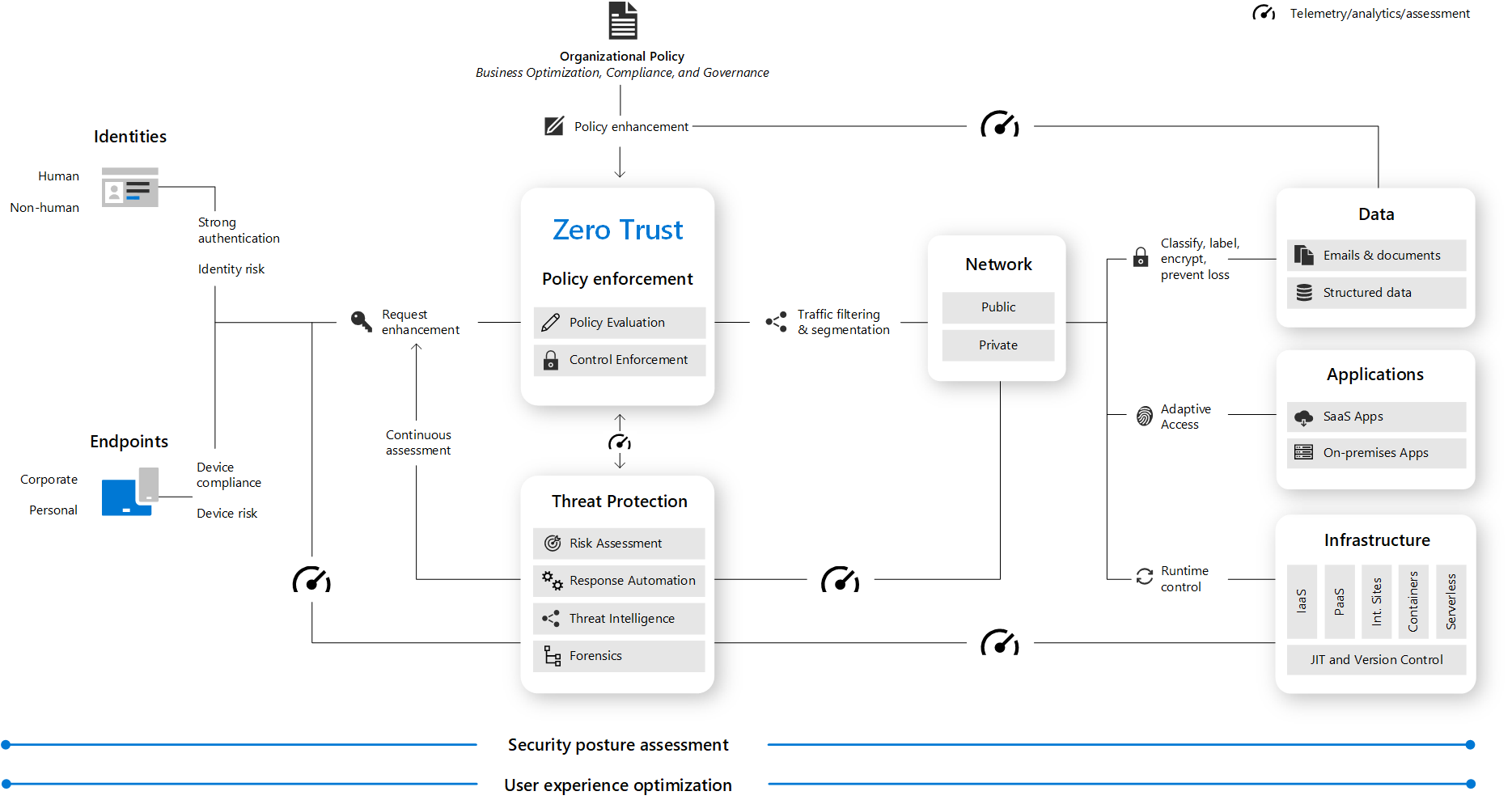

На этом рисунке представлено представление основных элементов, которые являются частью модели "Никому не доверяй".

На рисунке:

- Принудительное применение политики безопасности — основа архитектуры модели "Никому не доверяй". Она предполагает многофакторную проверку подлинности с условным доступом, которая учитывает риск учетной записи пользователя, состояние устройства и другие заданные критерии и политики.

- Удостоверения, устройства (называемые также конечными точками), данные, приложения, сети и другие компоненты инфраструктуры настроены с соответствующим уровнем безопасности. Политики, настроенные для каждого из этих компонентов, согласовываются с общей стратегией "Никому не доверяй". Например, политики устройств определяют условия для работоспособных устройств, а политики условного доступа нуждаются в работоспособных устройствах для доступа к конкретным приложениям и данным.

- Защита и мониторинг угроз отслеживает состояние среды, охватывает текущие риски и предпринимает автоматизированные действия для устранения атак.

Дополнительные сведения о развертывании технологических компонентов в архитектуре "Никому не доверяй" см. в статье корпорации Майкрософт Развертывание решений по модели "Никому не доверяй".

Альтернативой руководству по развертыванию, в котором описываются этапы настройки для каждого из технологических компонентов, защищенных принципами "Никому не доверяй", является руководство по плану быстрой модернизации плана (RaMP), которое основано на инициативах и содержит набор способов развертывания для более быстрой реализации ключевых уровней защиты.

Переход от периметра безопасности к модели "Никому не доверяй"

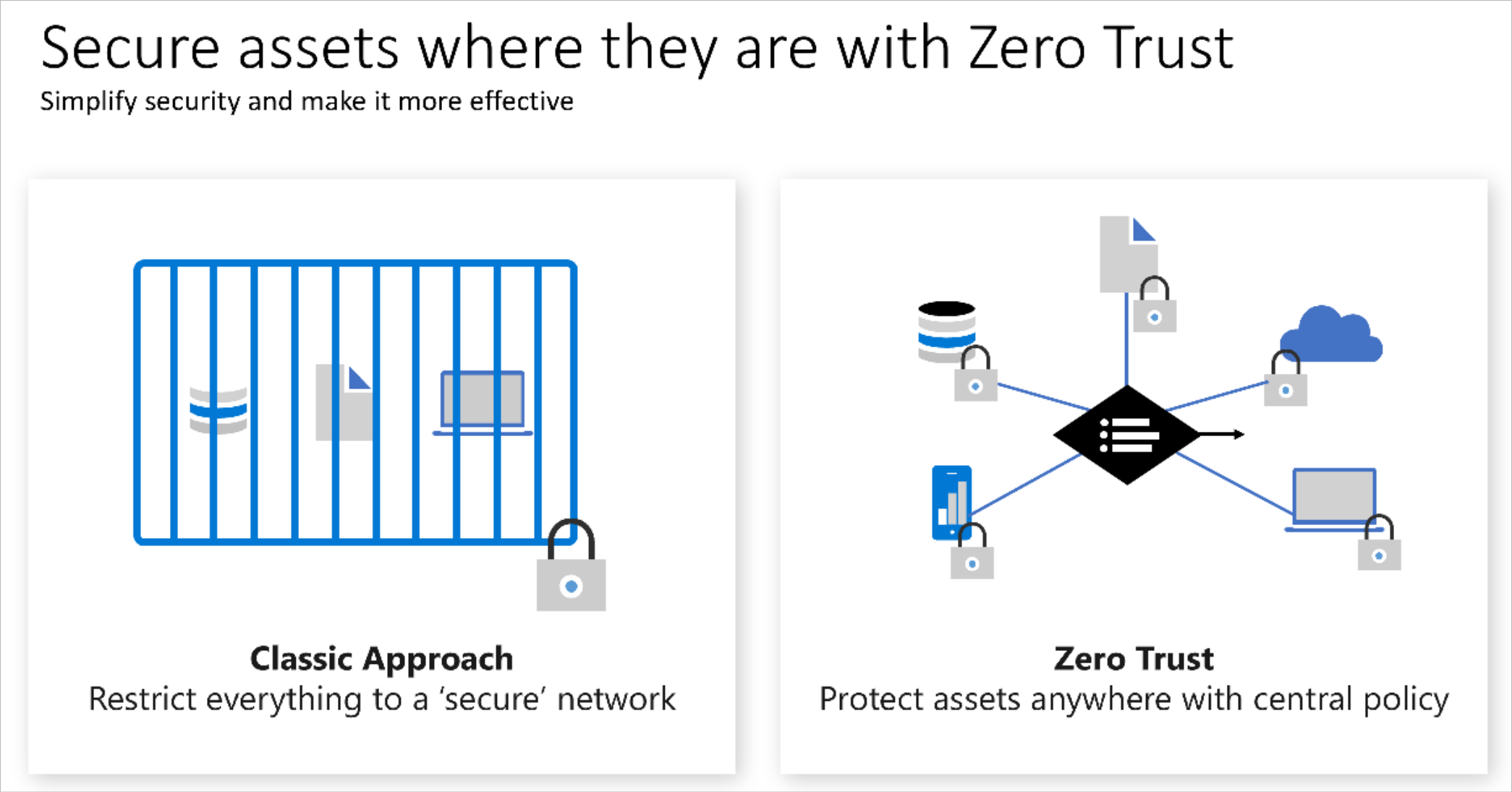

Традиционный подход к управлению доступом в сфере ИТ основывается на ограничении доступа к корпоративной сети и последующем добавлении надлежащих элементов управления. Эта модель позволяет ограничивать все ресурсы корпоративным сетевым подключением и становится слишком тесной для удовлетворения потребностей динамически развивающегося предприятия.

Организациям необходимо использовать подход к управлению доступом "Никому не доверяй", так как они переходят на удаленную работу и используют облачные технологии для цифрового преобразования своей бизнес-модели, модели взаимодействия с клиентами, вовлеченности сотрудников и модели предоставления прав.

Принципы модели "Никому не доверяй" помогают устанавливать и непрерывно улучшать обеспечение безопасности, в то же время поддерживая гибкость для того, чтобы идти в ногу с этим новым миром. Как правило, переход к модели "Никому не доверяй" начинается с управления доступом и работы с идентификаторами как предпочтительным и основным элементом управления при дальнейшем внедрении технологии безопасности сети в качестве ключевого элемента. Сетевые технологии и тактика периметра безопасности по-прежнему присутствуют в современной модели управления доступом, однако не являются главным и предпочтительным подходом в составе полной стратегии управления доступом.

Дополнительные сведения о преобразовании контроля доступа на основе модели "Никому не доверяй" см. в статье Управление доступом в облачной инфраструктуре внедрения.

Условный доступ в модели "Никому не доверяй"

Подход Майкрософт к модели "Никому не доверяй" включает в себя условный доступ в качестве основной подсистемы политики. Условный доступ используется в качестве подсистемы политики для архитектуры "Никому не доверяй", охватывающей определение политики и ее принудительное применение. В зависимости от различных сигналов или условий условный доступ может блокировать или предоставлять ограниченный доступ к ресурсам.

Дополнительные сведения о создании модели доступа на основе условного доступа, согласующегося с принципами "Никому не доверяй", см. в разделе Условный доступ в модели "Никому не доверяй".

Разработка приложений с использованием принципов "Никому не доверяй"

"Никому не доверяй" — это платформа безопасности, которая не зависит от неявного доверия, доступного для взаимодействия в периметре защищенной сети. Вместо этого он использует принципы явной проверки, минимального привилегированного доступа и допущение нарушения безопасности пользователей и данных, предоставляя такие распространенные сценарии, как доступ к приложениям вне периметра сети.

Как разработчику вам важно использовать принципы "Никому не доверяй" для защиты пользователей и данных. Разработчики приложений могут улучшить безопасность приложений, уменьшить влияние нарушений и убедиться, что их приложения соответствуют требованиям безопасности клиентов, применяя принципы модели "Никому не доверяй".

Дополнительные сведения о ключе рекомендаций по обеспечению безопасности приложений см. в следующих статьях:

- Разработка приложений Майкрософт с помощью подхода "Никому не доверяй" к удостоверениям

- Создание приложений в рамках стратегии "Никому не доверяй" с использованием функций и инструментов платформы удостоверений Майкрософт

Модель "Никому не доверяй" и Microsoft 365

Microsoft 365 построены с помощью многих возможностей обеспечения безопасности и защиты информации, которые помогут вам создать модель "Никому не доверяй" в среде. Многие из возможностей можно расширить, чтобы защитить доступ к другим приложениям SaaS, используемым вашей организацией, и данным в этих приложениях. Дополнительные сведения см. в разделе развертывание модели "Никому не доверяй" для Microsoft 365.

Дополнительные сведения о рекомендациях и основных понятиях по развертыванию защищенной электронной почты, документов, политик приложений и конфигураций для доступа "Никому не доверяй" к Microsoft 365 см. в разделе подход "Никому не доверяй" к удостоверениям и конфигурации доступа к устройствам.

Дальнейшие действия

- Сведения о том, как улучшить решения для обеспечения безопасности путем интеграции с продуктами Майкрософт, см. в статье Интеграция с решениями Майкрософт "Никому не доверяй"