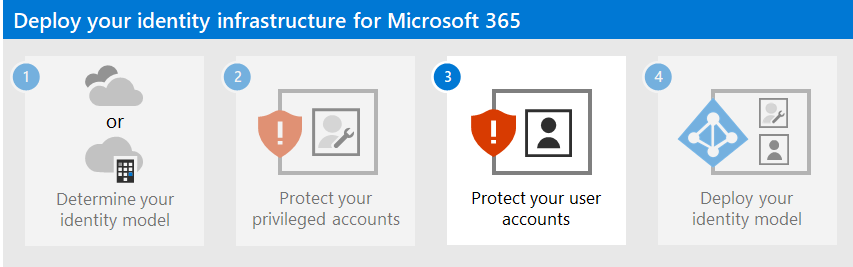

Этап 2. Защита привилегированных учетных записей Microsoft 365

Эта статья относится к Microsoft 365 корпоративный и Office 365 корпоративный.

Ознакомьтесь ко всем нашим контентом для малого бизнеса в разделе справка и обучения для малого бизнеса.

Нарушения безопасности клиента Microsoft 365, включая сбор информации и фишинговые атаки, обычно выполняются путем компрометации учетных данных привилегированной учетной записи Microsoft 365. Безопасность в облаке — это партнерство между вами и корпорацией Майкрософт:

Облачные службы Майкрософт являются безопасными и защищенными. Корпорация Майкрософт предоставляет вам средства контроля безопасности и функции, помогающие защищать свои приложения и данные.

Вы являетесь владельцем данных и удостоверений и несете ответственность за их защиту. Вы также отвечаете за обеспечение безопасности локальных ресурсов и облачных компонентов, которыми управляете.

Корпорация Майкрософт предоставляет возможности для защиты вашей организации, но они действуют только в том случае, если вы их используете. Если вы не используете их, вы можете быть уязвимы для атак. Чтобы защитить привилегированные учетные записи, корпорация Майкрософт поможет вам с подробными инструкциями по:

Создавайте выделенные, привилегированные облачные учетные записи и используйте их только при необходимости.

Настройте многофакторную проверку подлинности (MFA) для выделенных привилегированных учетных записей Microsoft 365 и используйте самую надежную форму вторичной проверки подлинности.

Защита привилегированных учетных записей с помощью рекомендаций по удостоверению и доступу к устройствам без доверия.

Примечание.

Чтобы защитить привилегированные роли, проверка рекомендации по Microsoft Entra ролям для защиты привилегированного доступа к клиенту.

1. Создавайте выделенные, привилегированные облачные учетные записи пользователей и используйте их только при необходимости.

Вместо обычных учетных записей пользователей, которым назначены роли администратора, создайте выделенные учетные записи пользователей с ролями администратора в Microsoft Entra ID.

С этого момента вы входите в систему с помощью выделенных привилегированных учетных записей только для задач, требующих прав администратора. Все остальные функции администрирования Microsoft 365 должны выполняться путем назначения учетным записям пользователей других ролей администрирования.

Примечание.

Для этого требуются дополнительные действия для выхода из учетной записи повседневного пользователя и входа с помощью выделенной учетной записи администратора. Но это необходимо делать только иногда для операций администратора. Учтите, что восстановление подписки Microsoft 365 после нарушения учетной записи администратора требует гораздо больше действий.

Кроме того, необходимо создать учетные записи аварийного доступа, чтобы предотвратить случайное блокирование Microsoft Entra ID.

Вы можете дополнительно защитить привилегированные учетные записи с помощью Microsoft Entra управление привилегированными пользователями (PIM) для JIT-назначения ролей администратора по запросу.

2. Настройка многофакторной проверки подлинности для выделенных привилегированных учетных записей Microsoft 365

Для многофакторной проверки подлинности (MFA) требуются дополнительные сведения, помимо имени учетной записи и пароля. Microsoft 365 поддерживает следующие дополнительные методы проверки:

- Приложение Microsoft Authenticator

- телефонный звонок;

- Случайно созданный код проверки, отправляемый через текстовое сообщение

- Интеллектуальная карта (виртуальная или физическая) (требует федеративной проверки подлинности)

- биометрическое устройство.

- Токен Oauth

Примечание.

Для организаций, которые должны придерживаться стандартов Национального института стандартов и технологий (NIST), использование дополнительных методов проверки на основе телефонных звонков или текстовых сообщений ограничено. Щелкните здесь , чтобы получить подробные сведения.

Если вы малый бизнес, который использует учетные записи пользователей, хранящиеся только в облаке (модель удостоверений только в облаке), настройте MFA для настройки MFA с помощью телефонного звонка или кода проверки текстовых сообщений, отправленных на смартфон для каждой выделенной привилегированной учетной записи.

Если вы являетесь более крупной организацией, которая использует модель гибридной идентификации Microsoft 365, у вас есть больше вариантов проверки. Если у вас уже есть инфраструктура безопасности для более надежного вторичного метода проверки подлинности, настройте MFA и настройте для каждой выделенной привилегированной учетной записи соответствующий метод проверки.

Если инфраструктура безопасности для требуемого более надежного метода проверки отсутствует и не работает для Microsoft 365 MFA, настоятельно рекомендуется настроить выделенные привилегированные учетные записи с MFA с помощью приложения Microsoft Authenticator, телефонного звонка или кода проверки текстовых сообщений, отправленных на смартфон для привилегированных учетных записей в качестве временной меры безопасности. Не оставляйте выделенные привилегированные учетные записи без дополнительной защиты, предоставляемой MFA.

Дополнительные сведения см. в разделе MFA для Microsoft 365.

3. Защита учетных записей администраторов с помощью рекомендаций по удостоверению и доступу к устройствам

Чтобы обеспечить безопасность и производительность рабочей силы, корпорация Майкрософт предоставляет набор рекомендаций по доступу к удостоверениям и устройствам. Для удостоверений используйте рекомендации и параметры, приведенные в следующих статьях:

Дополнительные меры защиты для корпоративных организаций

Используйте эти дополнительные методы для обеспечения максимальной безопасности вашей привилегированной учетной записи и конфигурации, выполняемой с ее помощью.

Рабочая станция с привилегированным доступом

Чтобы гарантировать, что выполнение задач с высоким уровнем привилегий максимально безопасно, используйте рабочую станцию с привилегированным доступом (PAW). Windows — это выделенный компьютер, который используется только для конфиденциальных задач конфигурации, таких как конфигурация Microsoft 365, для которой требуется привилегированная учетная запись. Так как этот компьютер не используется ежедневно для просмотра веб-страниц или электронной почты, он лучше защищен от интернет-атак и угроз.

Инструкции по настройке рабочей станции см. в статье Защита устройств как части истории привилегированного доступа.

Чтобы включить Azure PIM для учетных записей клиента и администратора Microsoft Entra, см. инструкции по настройке PIM.

Чтобы разработать комплексную стратегию защиты привилегированного доступа от кибер-злоумышленников, см. статью Защита привилегированного доступа для гибридных и облачных развертываний в Microsoft Entra ID.

Управление привилегированными пользователями

Вместо того чтобы постоянно назначать привилегированным учетным записям роль администратора, можно использовать PIM для включения JIT-назначения роли администратора по запросу при необходимости.

Ваши учетные записи администратора переходят от постоянных администраторов к соответствующим администраторам. Роль администратора будет неактивной до тех пор, пока она не понадобится. Затем вы завершите процесс активации, чтобы добавить роль администратора в привилегированную учетную запись в течение предопределенного периода времени. По истечении времени PIM удаляет роль администратора из привилегированной учетной записи.

Использование PIM и этого процесса значительно сокращает время, в течение которых привилегированные учетные записи уязвимы для атак и использования злоумышленниками.

Для использования этой функции требуется Управление Microsoft Entra ID или Microsoft Entra ID подписки P2. Чтобы найти подходящую лицензию для ваших требований, см. статью Сравнение общедоступных функций Microsoft Entra ID.

Сведения о лицензиях для пользователей см. в разделе Требования к лицензиям для использования управление привилегированными пользователями.

Дополнительные сведения см. в разделе:

- управление привилегированными пользователями.

- Защита привилегированного доступа для гибридных и облачных развертываний в Microsoft Entra ID

Управление привилегированным доступом

Управление привилегированным доступом включается путем настройки политик, определяющих JIT-доступ для действий на основе задач в клиенте. Это поможет защитить вашу организацию от нарушений, которые могут использовать существующие учетные записи привилегированных администраторов с постоянным доступом к конфиденциальным данным или доступом к критически важным параметрам конфигурации. Например, можно настроить политику управления привилегированным доступом, которая требует явного утверждения для доступа и изменения параметров почтового ящика организации в клиенте.

На этом шаге вы включите управление привилегированным доступом в клиенте и настроите политики привилегированного доступа, которые обеспечивают дополнительную безопасность для доступа на основе задач к данным и параметрам конфигурации в вашей организации. Чтобы приступить к работе с привилегированным доступом в организации, необходимо выполнить три основных шага.

- создание группы утверждающего;

- включение привилегированного доступа;

- создание политик утверждения.

Управление привилегированным доступом позволяет вашей организации работать с нулевыми постоянными привилегиями и обеспечивает уровень защиты от уязвимостей, возникающих из-за такого постоянного административного доступа. Привилегированный доступ требует утверждения для выполнения любой задачи, с которой определена соответствующая политика утверждения. Пользователи, которым необходимо выполнять задачи, включенные в политику утверждения, должны запрашивать и получать разрешение на доступ.

Сведения о включении управления привилегированным доступом см. в статье Начало работы с управлением привилегированным доступом.

Дополнительные сведения см. в статье Сведения об управлении привилегированным доступом.

Программное обеспечение для управления информационной безопасностью и событиями безопасности (SIEM) для ведения журнала Microsoft 365

Программное обеспечение SIEM, выполняемое на сервере, в режиме реального времени выполняет анализ оповещений системы безопасности и событий, созданных приложениями и сетевым оборудованием. Чтобы сервер SIEM включал оповещения и события системы безопасности Microsoft 365 в функции анализа и создания отчетов, интегрируйте Microsoft Entra ID в SEIM. См. статью Введение в Интеграция журналов данных Azure.

Следующее действие

Перейдите к шагу 3 , чтобы защитить учетные записи пользователей.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по