Шаг 3. Защита учетных записей пользователей Microsoft 365

Ознакомьтесь ко всем нашим контентом для малого бизнеса в разделе справка и обучения для малого бизнеса.

Чтобы повысить уровень безопасности пользовательских входов, выполните указанные ниже действия.

- Использование Windows Hello для бизнеса

- Использование защиты паролем Microsoft Entra

- Использование многофакторной проверки подлинности (MFA)

- Развертывание конфигураций доступа для удостоверений и устройств

- Защита от компрометации учетных данных с помощью Защита Microsoft Entra ID

Windows Hello для бизнеса

Windows Hello для бизнеса в Windows 11 Корпоративная заменяет пароли надежной двухфакторной проверкой подлинности при входе на устройстве Windows. Два фактора — это новый тип учетных данных пользователей, который связан с устройством и биометрией или ПИН-кодом.

Дополнительные сведения см. в статье Обзор Windows Hello для бизнеса.

Защита паролем Microsoft Entra

Microsoft Entra защита паролем обнаруживает и блокирует известные ненадежные пароли и их варианты, а также может блокировать дополнительные слабые термины, характерные для вашей организации. Глобальные списки запрещенных паролей по умолчанию автоматически применяются ко всем пользователям в клиенте Microsoft Entra. Дополнительные элементы можно определить в настраиваемом списке заблокированных паролей. При изменении или сбросе паролей пользователями эти списки заблокированных паролей проверяются с целью обеспечения использования надежных паролей.

Дополнительные сведения см. в разделе Настройка защиты Microsoft Entra паролем.

Многофакторная проверка подлинности

В MFA для входа в систему кроме пароля учетной записи пользователя необходимо использовать дополнительные проверки. Даже если злонамеренный пользователь определит пароль учетной записи пользователя, до получения доступа он должен пройти дополнительные проверки, например ответить на текстовые сообщения, отправленные на смартфон.

Первым этапом использования MFA является обеспечение многофакторной проверки подлинности для всех учетных записей администраторов, также известных как привилегированные учетные записи. Помимо этого первого этапа корпорация Майкрософт рекомендует использование MFA для всех пользователей.

Обеспечить применение пользователями MFA на основе плана Microsoft 365 можно тремя способами.

| План | Рекомендация |

|---|---|

| Все планы Microsoft 365 (без Microsoft Entra ID лицензий P1 или P2) | Включите параметры безопасности по умолчанию в Microsoft Entra ID. Параметры безопасности по умолчанию в Microsoft Entra ID включают MFA для пользователей и администраторов. |

| Microsoft 365 E3 (включает лицензии Microsoft Entra ID P1) | Используйте общие политики условного доступа для настройки указанных ниже политик. - Обязательное использование MFA для администраторов - Обязательное использование MFA для всех пользователей - Блокирование традиционной проверки подлинности |

| Microsoft 365 E5 (включает лицензии Microsoft Entra ID P2) | Используя преимущества Защита Microsoft Entra ID, начните реализовывать рекомендуемый корпорацией Майкрософт набор условных доступа и связанных политик, создав следующие две политики: - Обязательное использование MFA при среднем или высоком риске входа в систему - Необходимость смены пароля для пользователей с высоким риском |

Параметры безопасности по умолчанию

Параметры безопасности по умолчанию — это новая функция для Microsoft 365 и Office 365 платных или пробных подписок, созданных после 21 октября 2019 г. Эти подписки имеют включенные параметры безопасности по умолчанию, поэтому все пользователи должны использовать MFA с приложением Microsoft Authenticator.

На регистрацию MFA в приложении Microsoft Authenticator с помощью смартфонов у пользователей есть 14 дней с момента первого входа в систему после включения параметров безопасности по умолчанию. По истечении 14 дней пользователь не сможет войти в систему до завершения регистрации MFA.

Применение параметров безопасности по умолчанию гарантирует, что все организации имеют базовый уровень безопасности при входе пользователей в систему, включенный по умолчанию. Вы можете отключить параметры безопасности по умолчанию, если предпочитаете использовать MFA с условным доступом или для отдельных учетных записей.

Дополнительные сведения см. в статье Обзор параметров безопасности, заданных по умолчанию.

Политики условного доступа

Политики условного доступа — это набор правил, определяющих условия, в соответствии с которым оценивается и предоставляется вход в систему. Например, вы можете создать политику условного доступа, которая устанавливает указанные ниже условия.

- Если имя учетной записи пользователя является участником группы для пользователей, которым назначены роли Exchange, пользователь, пароль, безопасность, администратор Exchange, администратор SharePoint или глобальный администратор, требуется MFA, прежде чем разрешить доступ.

Эта политика позволяет вам требовать MFA на основе членства в группе, а не пытаться настроить отдельные учетные записи пользователей для MFA, когда они назначены или не назначены для этих ролей администратора.

Вы также можете использовать политики условного доступа для более расширенных возможностей, таких как требование, чтобы вход выполнялся с соответствующего устройства, например на ноутбуке, работающем Windows 11.

Для условного доступа требуется Microsoft Entra ID лицензий P1, которые входят в состав Microsoft 365 E3 и E5.

Дополнительные сведения см. в статье Обзор условного доступа.

Совместное использование этих методов

Учитывайте следующее:

- Вы не сможете включить параметры безопасности по умолчанию, если включены политики условного доступа.

- Вы не можете включить политики условного доступа, если включены параметры безопасности по умолчанию.

Если включены параметры безопасности по умолчанию, всем новым пользователям будет предложено пройти регистрацию в MFA и использовать приложение Microsoft Authenticator.

В этой таблице показаны результаты включения MFA с параметрами безопасности по умолчанию и политиками условного доступа.

| Метод | Включено | Отключено | Дополнительный метод аутентификации |

|---|---|---|---|

| Параметры безопасности по умолчанию | Невозможно использовать политики условного доступа | Возможно использование политик условного доступа | Приложение Microsoft Authenticator |

| Политики условного доступа | Если включена хотя бы одна из них, то включение параметров безопасности по умолчанию невозможно | Если все отключены, вы можете включить настройки безопасности по умолчанию | Пользователь указывает при регистрации MFA |

Конфигурации доступа "Никому не доверяй" для удостоверений и устройств

Параметры и политики доступа "Никому не доверяй" — это рекомендуемые необходимые функции и их параметры в сочетании с условным доступом, Intune и Защита Microsoft Entra ID политиками, определяющими, следует ли предоставлять заданный запрос на доступ и при каких условиях. Решение принимается исходя из учетной записи пользователя при входе в систему, используемого устройства, приложения, которое используется для доступа, места, откуда выполняется запрос на доступ, и оценки риска запроса. Благодаря этой возможности только утвержденные пользователи и устройства смогут получить доступ к важным ресурсам.

Примечание.

Защита Microsoft Entra ID требуется Microsoft Entra ID лицензий P2, которые входят в состав Microsoft 365 E5.

Политики доступа для удостоверений и устройств предназначены для использования на трех уровнях:

- Базовая защита — это минимальный уровень защиты удостоверений и устройств, обращающихся к приложениям и данным.

- Конфиденциальный уровень защиты обеспечивает дополнительную защиту определенных данных. К удостоверениям и устройствам предъявляются более высокие требования в отношении безопасности и работоспособности устройств.

- Защита для сред со строго регламентированными или секретными данными, как правило, касается небольших объемов данных, которые являются строго секретными, содержат коммерческую тайну или подпадают под действие нормативных положений о данных. К удостоверениям и устройствам предъявляются намного более высокие требования в отношении безопасности и работоспособности устройств.

Эти уровни и соответствующие конфигурации обеспечивают согласованные уровни защиты ваших данных, удостоверений и устройств.

Корпорация Майкрософт настоятельно рекомендует настраивать и развертывать в вашей организации политики доступа для удостоверений и устройств "Никому не доверяй", включая отдельные параметры для Microsoft Teams, Exchange Online и SharePoint. Дополнительные сведения см. в статье Конфигурации доступа для удостоверений и устройств "Никому не доверяй"

Защита Microsoft Entra ID

В этом разделе описано, как настроить политики, которые защищают от кражи учетных данных, когда злоумышленник определяет имя учетной записи пользователя и пароль, чтобы получить доступ к облачным службам и данным организации. Защита Microsoft Entra ID предоставляет ряд способов предотвратить компрометации учетных данных учетной записи пользователя.

С помощью Защита Microsoft Entra ID вы можете:

| Возможность | Описание |

|---|---|

| Определять и устранять потенциальные уязвимости в удостоверениях организации. | Microsoft Entra ID использует машинное обучение для обнаружения аномалий и подозрительных действий, таких как вход и действия после входа. Используя эти данные, Защита Microsoft Entra ID создает отчеты и оповещения, которые помогают оценить проблемы и принять меры. |

| Определять подозрительные действия, связанные с удостоверениями организации, и автоматически реагировать на них. | Можно настроить политики на основе рисков, автоматически реагирующие на выявленные проблемы при возникновении риска указанного уровня. Эти политики, в дополнение к другим элементам управления условным доступом, предоставляемым Microsoft Entra ID и Microsoft Intune, могут автоматически блокировать доступ или выполнять корректирующие действия, включая сброс пароля и требование Microsoft Entra многофакторной проверки подлинности для последующих входов. |

| Исследовать подозрительные происшествия и разрешать их с помощью административных действий. | Вы можете исследовать события, связанные с риском, используя сведения об инцидентах безопасности. Доступны основные рабочие процессы для отслеживания исследований и принятия мер, например сброс паролей. |

См. дополнительные сведения о Защита Microsoft Entra ID.

См. инструкции по включению Защита Microsoft Entra ID.

Технические ресурсы для администраторов по MFA и защите входов

- MFA для Microsoft 365

- Развертывание удостоверений для Microsoft 365

- Учебные видеоролики по Microsoft Entra ID Академии Azure

- Настройка политики регистрации многофакторной проверки подлинности Microsoft Entra

- Конфигурации доступа для удостоверений и устройств

Следующий этап

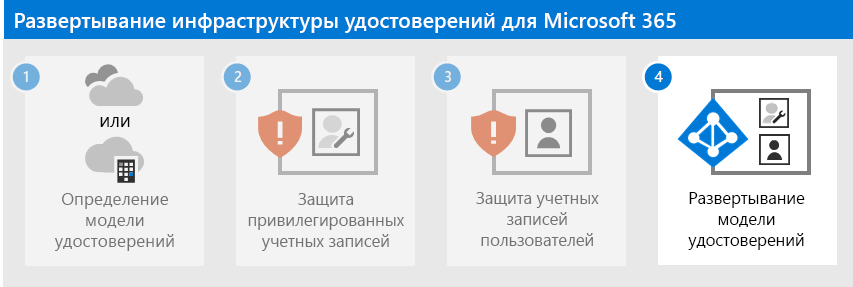

Перейдите к шагу 4, чтобы развернуть инфраструктуру удостоверений на основе выбранной вами модели удостоверений:

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по