Подробные инструкции по устранению неполадок при подключении удаленного рабочего стола к виртуальным машинам Windows в Azure

В этой статье приводятся подробные инструкции по устранению неполадок для диагностики и исправления сложных ошибок удаленного рабочего стола для виртуальных машин Azure под управлением Windows.

Важно!

Чтобы устранить более распространенные ошибки удаленного рабочего стола, ознакомьтесь со статьей об устранении неполадок для удаленного рабочего стола , прежде чем продолжить.

Вы можете столкнуться с сообщением об ошибке удаленного рабочего стола, которое не похоже ни на одно из конкретных сообщений об ошибках, описанных в базовом руководстве по устранению неполадок удаленного рабочего стола. Выполните следующие действия, чтобы определить, почему клиент удаленного рабочего стола (RDP) не может подключиться к службе RDP на виртуальной машине Azure.

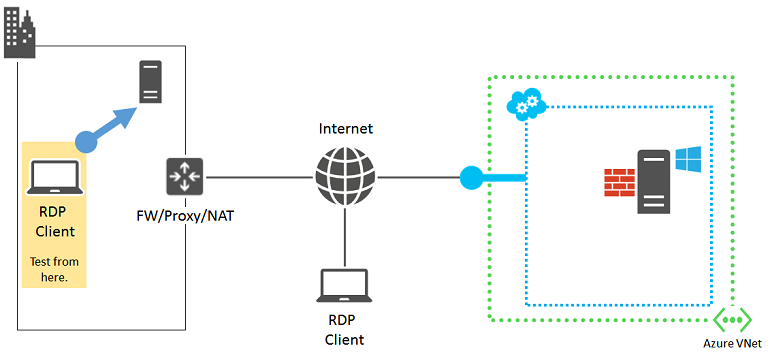

Компоненты подключения к удаленному рабочему столу

В подключении по протоколу RDP участвуют следующие компоненты:

Прежде чем продолжить, можно мысленно проверить, что изменилось с момента последнего успешного подключения удаленного рабочего стола к виртуальной машине. Например:

- Изменился общедоступный IP-адрес виртуальной машины или облачной службы, содержащей виртуальную машину (также называемую виртуальным IP-адресом). Сбой RDP может быть вызван тем, что кэш DNS-клиента по-прежнему имеет старый IP-адрес , зарегистрированный для DNS-имени. Сбросьте кэш DNS-клиента и повторите попытку подключения виртуальной машины. Или попробуйте подключиться напрямую с новым ВИРТУАЛЬНЫм IP-адресом.

- Вы используете стороннее приложение для управления подключениями к удаленному рабочему столу вместо подключения, созданного портал Azure. Убедитесь, что конфигурация приложения содержит правильный TCP-порт для трафика удаленного рабочего стола. Этот порт можно проверка для классической виртуальной машины в портал Azure, щелкнув конечные точки параметров > виртуальной машины.

Предварительные шаги

Прежде чем перейти к подробному устранению неполадок,

- Проверьте состояние виртуальной машины в портал Azure на наличие очевидных проблем.

- Следуйте инструкциям по устранению распространенных ошибок RDP, описанным в базовом руководстве по устранению неполадок.

- Для пользовательских образов перед отправкой убедитесь, что виртуальный жесткий диск правильно подготовлен. Дополнительные сведения см. в статье Подготовка виртуального жесткого диска Windows или VHDX для отправки в Azure.

Попробуйте повторно подключиться к виртуальной машине через удаленный рабочий стол после выполнения этих действий.

Подробные действия по устранению неполадок

Клиент удаленного рабочего стола может не получить доступ к службе удаленных рабочих столов на виртуальной машине Azure из-за проблем в следующих источниках:

- Клиентский компьютер удаленного рабочего стола

- Пограничное устройство интрасети организации

- Конечная точка облачной службы и список управления доступом (ACL)

- Группы безопасности сети

- Виртуальная машина Azure под управлением Windows

Источник 1: клиентский компьютер удаленного рабочего стола

Убедитесь, что компьютер может подключать удаленный рабочий стол к другому локальному компьютеру под управлением Windows.

Если вы не можете, проверка для следующих параметров на компьютере:

- Локальный параметр брандмауэра, блокирующий трафик удаленного рабочего стола.

- Локально установленное клиентское программное обеспечение прокси-сервера, которое предотвращает подключения к удаленному рабочему столу.

- Локально установленное программное обеспечение для мониторинга сети, которое предотвращает подключения к удаленному рабочему столу.

- Другие типы программного обеспечения безопасности, которые либо отслеживают трафик, либо разрешают или запрещают определенные типы трафика, которые препятствуют подключению к удаленному рабочему столу.

Во всех этих случаях временно отключите программное обеспечение и попытайтесь подключиться к локальному компьютеру через удаленный рабочий стол. Если вы можете выяснить фактическую причину таким образом, обратитесь к администратору сети, чтобы исправить параметры программного обеспечения, чтобы разрешить подключения к удаленному рабочему столу.

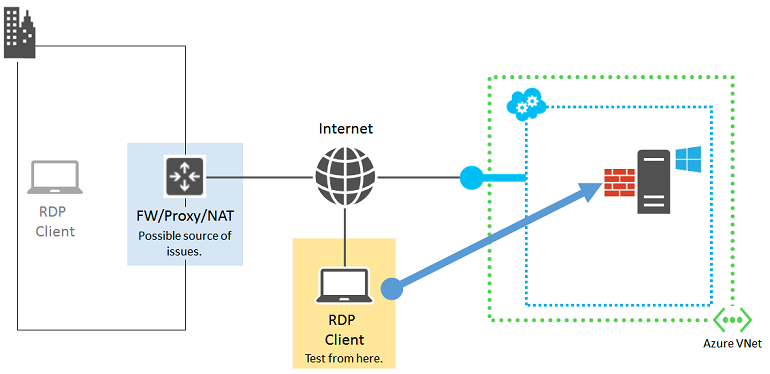

Источник 2. Пограничное устройство интрасети организации

Убедитесь, что компьютер, напрямую подключенный к Интернету, может подключать удаленный рабочий стол к виртуальной машине Azure.

Если у вас нет компьютера, подключенного напрямую к Интернету, создайте и протестируйте новую виртуальную машину Azure в группе ресурсов или облачной службе. Дополнительные сведения см. в статье Создание виртуальной машины под управлением Windows в Azure. После тестирования можно удалить виртуальную машину и группу ресурсов или облачную службу.

Если вы можете создать подключение к удаленному рабочему столу с компьютером, напрямую подключенным к Интернету, проверка пограничное устройство интрасети организации для:

- Внутренний брандмауэр, блокирующий HTTPS-подключения к Интернету.

- Прокси-сервер, запрещающий подключения к удаленному рабочему столу.

- Программное обеспечение для обнаружения вторжений или программное обеспечение для мониторинга сети, работающее на устройствах в пограничной сети, которое препятствует подключению к удаленному рабочему столу.

Обратитесь к администратору сети, чтобы исправить параметры пограничного устройства интрасети организации, чтобы разрешить подключения удаленного рабочего стола на основе HTTPS к Интернету.

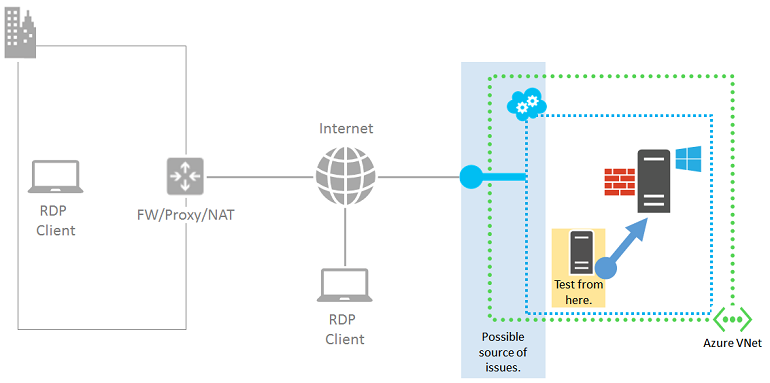

Источник 3. Конечная точка облачной службы и список ACL

Важно!

Классические виртуальные машины будут прекращены 1 сентября 2023 г.

Если вы используете ресурсы IaaS из ASM, завершите миграцию до 1 сентября 2023 г. Мы рекомендуем сделать этот переход быстрее, чтобы воспользоваться преимуществами многочисленных улучшений функций в Azure Resource Manager.

Дополнительные сведения см. в статье Перенос ресурсов IaaS в Azure Resource Manager до 1 сентября 2023 г.

Для виртуальных машин, созданных с помощью классической модели развертывания, убедитесь, что другая виртуальная машина Azure, которая находится в той же облачной службе или виртуальной сети, может подключать удаленный рабочий стол к виртуальной машине Azure.

Примечание.

Для виртуальных машин, созданных в Resource Manager, перейдите к источнику 4: группы безопасности сети.

Если у вас нет другой виртуальной машины в той же облачной службе или виртуальной сети, создайте ее. Выполните действия, описанные в статье Создание виртуальной машины под управлением Windows в Azure. Удалите тестовую виртуальную машину после завершения теста.

Если вы можете подключиться через удаленный рабочий стол к виртуальной машине в той же облачной службе или виртуальной сети, проверка для следующих параметров:

- Конфигурация конечной точки для трафика удаленного рабочего стола на целевой виртуальной машине. Частный TCP-порт конечной точки должен соответствовать TCP-порту, на котором прослушивается служба удаленного рабочего стола виртуальной машины (по умолчанию — 3389).

- Список ACL для конечной точки трафика удаленного рабочего стола на целевой виртуальной машине: ACL позволяет указать разрешенный или запрещенный входящий трафик из Интернета на основе его исходного IP-адреса. Неправильно настроенные списки управления доступом могут предотвратить входящий трафик удаленного рабочего стола к конечной точке. Проверьте списки ACL, чтобы убедиться, что разрешен входящий трафик с общедоступных IP-адресов прокси-сервера или другого пограничного сервера. Дополнительные сведения см. в статье Что такое список контроль доступа сети (ACL)?

Чтобы проверка, является ли конечная точка источником проблемы, удалите текущую конечную точку и создайте новую, выбрав случайный порт в диапазоне от 49152 до 65535 для номера внешнего порта. Дополнительные сведения см. в статье Настройка конечных точек для виртуальной машины.

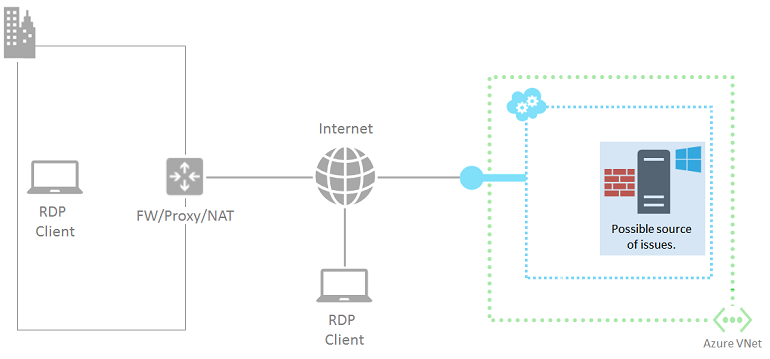

Источник 4. Группы безопасности сети

Группы безопасности сети обеспечивают более детальный контроль разрешенного входящего и исходящего трафика. Вы можете создавать правила, охватывающие подсети и облачные службы в виртуальной сети Azure.

Используйте проверку IP-потока , чтобы убедиться, что правило в группе безопасности сети блокирует трафик на виртуальную машину или из нее. Вы также можете просмотреть действующие правила группы безопасности, чтобы убедиться, что входящее правило NSG "Разрешить" существует и имеет приоритет для порта RDP (по умолчанию 3389). Дополнительные сведения см. в статье Использование действующих правил безопасности для устранения неполадок потока трафика виртуальной машины.

Источник 5. Виртуальная машина Azure под управлением Windows

Следуйте инструкциям в этой статье. В этой статье выполняется сброс службы удаленного рабочего стола на виртуальной машине:

- Включите правило брандмауэра Windows по умолчанию "Удаленный рабочий стол" (TCP-порт 3389).

- Включите подключения к удаленному рабочему столу, задав для параметра реестра HKLM\System\CurrentControlSet\Control\Terminal Server\fDenyTSConnections значение 0.

Повторите попытку подключения с компьютера. Если вы по-прежнему не можете подключиться через удаленный рабочий стол, проверка для следующих возможных проблем:

- Служба удаленного рабочего стола не запущена на целевой виртуальной машине.

- Служба удаленного рабочего стола не прослушивает TCP-порт 3389.

- Брандмауэр Windows или другой локальный брандмауэр имеет правило для исходящего трафика, которое предотвращает трафик удаленного рабочего стола.

- Программное обеспечение для обнаружения вторжений или сетевого мониторинга, работающее на виртуальной машине Azure, предотвращает подключения к удаленному рабочему столу.

Для виртуальных машин, созданных с помощью классической модели развертывания, можно использовать удаленный сеанс Azure PowerShell на виртуальной машине Azure. Сначала необходимо установить сертификат для облачной службы размещения виртуальной машины. Перейдите в раздел Настройка безопасного удаленного доступа PowerShell к Azure Виртуальные машины и скачайте файл скрипта InstallWinRMCertAzureVM.ps1 на локальный компьютер.

Затем установите Azure PowerShell, если вы еще этого не сделали. См. статью Установка и настройка Azure PowerShell.

Затем откройте командную строку Azure PowerShell и измените текущую папку на расположение файла скриптаInstallWinRMCertAzureVM.ps1. Чтобы запустить скрипт Azure PowerShell, необходимо задать правильную политику выполнения. Выполните команду Get-ExecutionPolicy , чтобы определить текущий уровень политики. Сведения о настройке соответствующего уровня см. в разделе Set-ExecutionPolicy.

Затем введите имя подписки Azure, имя облачной службы и имя виртуальной машины (удалите < символы и > ), а затем выполните следующие команды.

$subscr="<Name of your Azure subscription>"

$serviceName="<Name of the cloud service that contains the target virtual machine>"

$vmName="<Name of the target virtual machine>"

.\InstallWinRMCertAzureVM.ps1 -SubscriptionName $subscr -ServiceName $serviceName -Name $vmName

Правильное имя подписки можно получить из свойства SubscriptionName отображения команды Get-AzureSubscription . Имя облачной службы для виртуальной машины можно получить из столбца ServiceName при отображении команды Get-AzureVM .

Проверьте, есть ли у вас новый сертификат. Откройте оснастку Сертификаты для текущего пользователя и найдите в папке Доверенные корневые центры сертификации\Сертификаты . В столбце Выдано должно отобразиться сертификат с DNS-именем облачной службы (например, cloudservice4testing.cloudapp.net).

Затем инициируйте сеанс удаленного Azure PowerShell с помощью этих команд.

$uri = Get-AzureWinRMUri -ServiceName $serviceName -Name $vmName

$creds = Get-Credential

Enter-PSSession -ConnectionUri $uri -Credential $creds

После ввода допустимых учетных данных администратора вы увидите примерно следующее Azure PowerShell запросе:

[cloudservice4testing.cloudapp.net]: PS C:\Users\User1\Documents>

Первая часть этого запроса — это имя облачной службы, содержащее целевую виртуальную машину, которая может отличаться от "cloudservice4testing.cloudapp.net". Теперь вы можете выполнить Azure PowerShell команд для этой облачной службы, чтобы исследовать упомянутые проблемы и исправлять конфигурацию.

Исправление tcp-порта служб удаленных рабочих столов вручную

В командной строке сеанса удаленного Azure PowerShell выполните следующую команду.

Get-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name "PortNumber"

В свойстве PortNumber отображается текущий номер порта. При необходимости измените номер порта удаленного рабочего стола на значение по умолчанию (3389) с помощью этой команды.

Set-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name "PortNumber" -Value 3389

С помощью этой команды убедитесь, что порт был изменен на 3389.

Get-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name "PortNumber"

Закройте сеанс удаленного Azure PowerShell с помощью этой команды.

Exit-PSSession

Убедитесь, что конечная точка удаленного рабочего стола для виртуальной машины Azure также использует TCP-порт 3398 в качестве внутреннего порта. Перезапустите виртуальную машину Azure и повторите попытку подключения к удаленному рабочему столу.

Дополнительные ресурсы

Сброс пароля или службы удаленного рабочего стола для виртуальных машин Windows

Установка и настройка Azure PowerShell

Устранение неполадок подключений Secure Shell (SSH) к виртуальной машине Azure под управлением Linux

Устранение неполадок с доступом к приложению, работающему на виртуальной машине Azure

Свяжитесь с нами для получения помощи

Если у вас есть вопросы или вам нужна помощь, создайте запрос в службу поддержки или обратитесь за поддержкой сообщества Azure. Вы также можете отправить отзыв о продукте в сообщество отзывов Azure.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по