Vloženie obsahu služby Power BI pomocou objektu služby a certifikátu

Overovanie na základe certifikátu vám umožňuje overiť vás identifikáciou Microsoft Entra ID s klientskym certifikátom. Certifikát klienta môže byť uložený v zariadení so systémom Windows, Android alebo iOS, prípadne certifikát klienta je možné uchovávať v službe Azure Key Vault.

Táto metóda overovania umožňuje spravovať certifikáty z centrálneho miesta pomocou certifikačnej autority (CA) na striedanie alebo zrušenie.

Ďalšie informácie o certifikátoch v službe Microsoft Entra ID nájdete na stránke GitHubu o postupoch poverení klienta.

Metóda

Nastavte overenie certifikátu.

Krok 1 – Vloženie obsahu pomocou objektu služby

Ak chcete vložiť obsah pomocou objektu služby, postupujte podľa pokynov v téme Vloženie obsahu služby Power BI pomocou objektu služby a tajného kódu aplikácie.

Poznámka

Ak už máte obsah vložený pomocou objektu služby, tento krok môžete vynechať a prejdite na krok 2.

Krok 2 – Vytvorte certifikát

Certifikát si môžete obstarať z dôveryhodnej certifikačnej autority alebo si ho môžete vygenerovať sami.

Táto časť popisuje vytvorenie certifikátu pomocou služby Azure Key Vault a stiahnutie súboru .cer , ktorý obsahuje verejný kľúč.

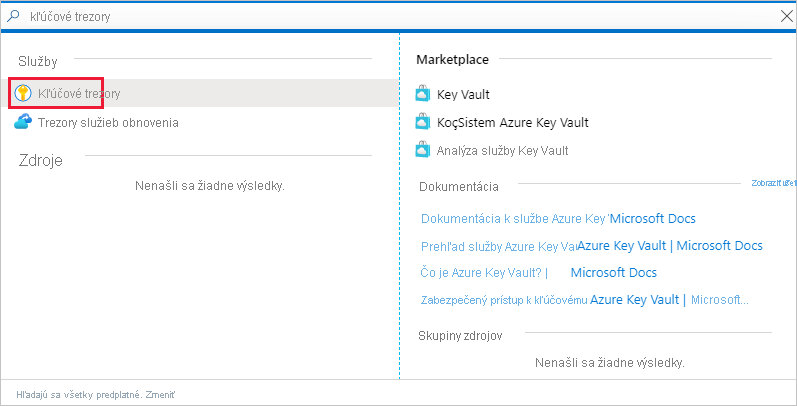

Prihláste sa do služby Microsoft Azure.

Vyhľadajte a vyberte prepojenie Key vaults .

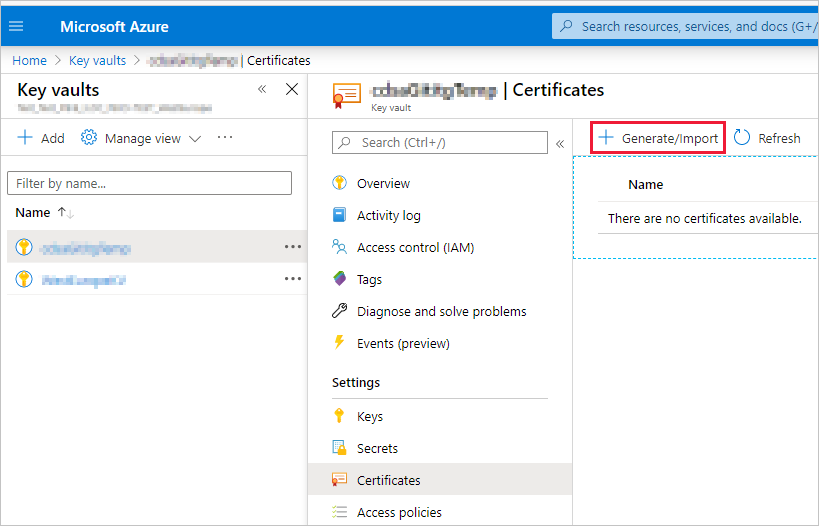

Vyberte trezor kľúčov, do ktorému chcete pridať certifikát.

Vyberte položku Certificates (Certifikáty).

Vyberte Generovať/Import.

Polia Create a certificate (Vytvoriť certifikát) nakonfigurujte nasledovne:

Method of Certificate Creation (Metóda vytvárania certifikátu) – General (Všeobecná)

Certificate Name (Názov certifikátu) – zadajte názov svojho certifikátu

Type of Certificate Authority (CA) (Typ certifikačnej autority) – Self-signed certificate (Certifikát s vlastným podpisom)

Subject (Predmet ) – X.500 (rozlišujúci názov)

DNS Names (Názvy DNS) – 0 názvov DNS

Validity Period (in months) (Doba platnosti v mesiacoch) – Zadajte dobu platnosti certifikátu

Content Type (Typ obsahu) – PKCS #12

Lifetime Action Type (Typ akcie životnosti) – Automatické obnovenie po dosiahnutí určitého percenta životnosti

Percentage Lifetime (Percentuálna životnosť) – 80

Rozšírená konfigurácia politiky – Nenakonfigurované

Vyberte položku Vytvoriť. Novovytvorený certifikát je predvolene zakázaný. Môže trvať až päť minút, kým sa povolí.

Vyberte vytvorený certifikát.

Vyberte položku Stiahnuť vo formáte CER. Stiahnutý súbor obsahuje verejný kľúč.

Krok 3 – Nastavte overenie certifikátu

V aplikácii Microsoft Entra vyberte kartu Certificates &secrets (Certifikáty a tajné kódy ).

Vyberte položku Nahrať certifikát a nahrajte súbor .cer , ktorý ste vytvorili a stiahli v kroku 2 tohto kurzu. Súbor .cer obsahuje verejný kľúč.

Krok 4 – získajte certifikát zo služby Azure Key Vault

Pomocou identity spravovanej služby (Managed Service Identity, MSI) môžete získať certifikát zo služby Azure Key Vault. Tento proces zahŕňa získanie certifikátu .pfx , ktorý obsahuje verejný aj súkromný kľúč.

Pozrite si príklad kódu na čítanie certifikátu zo služby Azure Key Vault. Ak chcete používať Visual Studio, pozrite si časť Konfigurácia Visual Studia na používanie MSI.

private X509Certificate2 ReadCertificateFromVault(string certName)

{

var serviceTokenProvider = new AzureServiceTokenProvider();

var keyVaultClient = new KeyVaultClient(new KeyVaultClient.AuthenticationCallback(serviceTokenProvider.KeyVaultTokenCallback));

CertificateBundle certificate = null;

SecretBundle secret = null;

certificate = keyVaultClient.GetCertificateAsync($"https://{KeyVaultName}.vault.azure.net/", certName).Result;

secret = keyVaultClient.GetSecretAsync(certificate.SecretIdentifier.Identifier).Result;

return new X509Certificate2(Convert.FromBase64String(secret.Value));

}

Krok 5 – Vykonajte overenie pomocou objektu služby a certifikátu

Aplikáciu, ktorá používa objekt služby a certifikát uložený v službe Azure Key Vault, môžete overiť pripojením sa k službe Azure Key Vault.

Ak sa chcete pripojiť k službe Azure Key Vault a prečítať si ho, pozrite si nasledujúcu ukážku kódu.

Poznámka

Ak vaša organizácia už vytvorila certifikát, nahrajte súbor .pfx do služby Azure Key Vault.

// Preparing needed variables

var Scope = "https://analysis.windows.net/powerbi/api/.default"

var ApplicationId = "{YourApplicationId}"

var tenantSpecificURL = "https://login.microsoftonline.com/{YourTenantId}/"

X509Certificate2 certificate = ReadCertificateFromVault(CertificateName);

// Authenticating with a SP and a certificate

public async Task<AuthenticationResult> DoAuthentication(){

IConfidentialClientApplication clientApp = null;

clientApp = ConfidentialClientApplicationBuilder.Create(ApplicationId)

.WithCertificate(certificate)

.WithAuthority(tenantSpecificURL)

.Build();

return await clientApp.AcquireTokenForClient(Scope).ExecuteAsync();

}

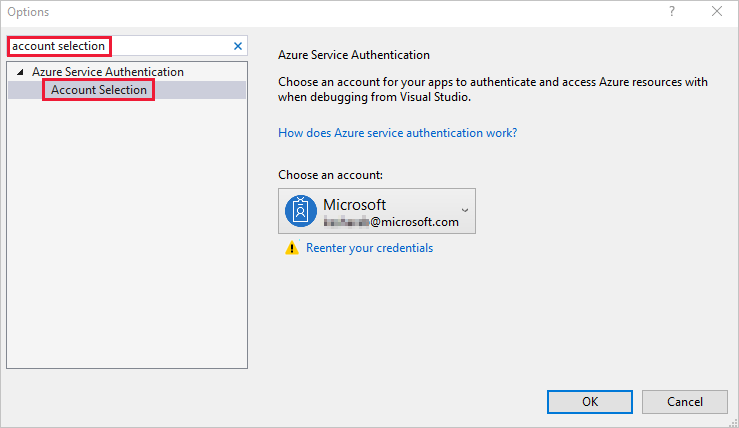

Konfigurácia Visual Studia na používanie MSI

Pri vytváraní vloženého riešenia môže byť užitočné nakonfigurovať Visual Studio na používanie identity spravovanej služby (Managed Service Identity, MSI). MSI je funkcia, ktorá vám umožňuje spravovať identitu Microsoft Entra. Po nakonfigurovaní umožní Visual Studiu overovať sa v službe Azure Key Vault.

Poznámka

Používateľ, ktorý sa prihlási do Visual Studia, vyžaduje na získanie certifikátu povolenia služby Azure Key Vault.

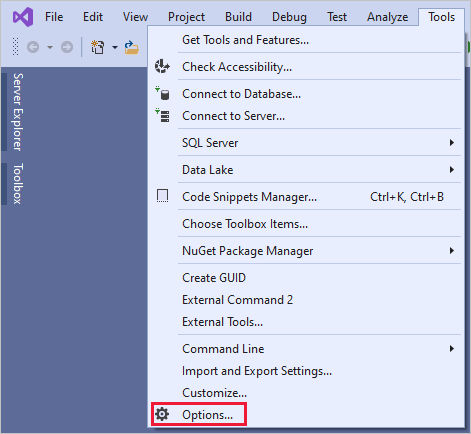

Otvorte projekt vo Visual Studiu.

Vyberte položku Možnosti nástrojov>.

Vyhľadajte a vyberte položku Account Selection (Výber konta).

Pridajte konto, ktoré má prístup k službe Azure Key Vault.

Súvisiaci obsah

Pripomienky

Pripravujeme: V priebehu roka 2024 postupne zrušíme službu Problémy v službe GitHub ako mechanizmus pripomienok týkajúcich sa obsahu a nahradíme ju novým systémom pripomienok. Ďalšie informácie nájdete na stránke: https://aka.ms/ContentUserFeedback.

Odoslať a zobraziť pripomienky pre