Konfigurera Microsoft Entra-rollinställningar i Privileged Identity Management

I Privileged Identity Management (PIM) i Microsoft Entra ID, som är en del av Microsoft Entra, definierar rollinställningar rolltilldelningsegenskaper. Dessa egenskaper omfattar krav på multifaktorautentisering och godkännande för aktivering, maximal varaktighet för tilldelning och meddelandeinställningar. Den här artikeln visar hur du konfigurerar rollinställningar och konfigurerar arbetsflödet för godkännande för att ange vem som kan godkänna eller neka begäranden om utökade privilegier.

Du måste ha rollen Global administratör eller Privilegierad rolladministratör för att hantera PIM-rollinställningar för en Microsoft Entra-roll. Rollinställningar definieras per roll. Alla tilldelningar för samma roll följer samma rollinställningar. Rollinställningar för en roll är oberoende av rollinställningar för en annan roll.

PIM-rollinställningar kallas även PIM-principer.

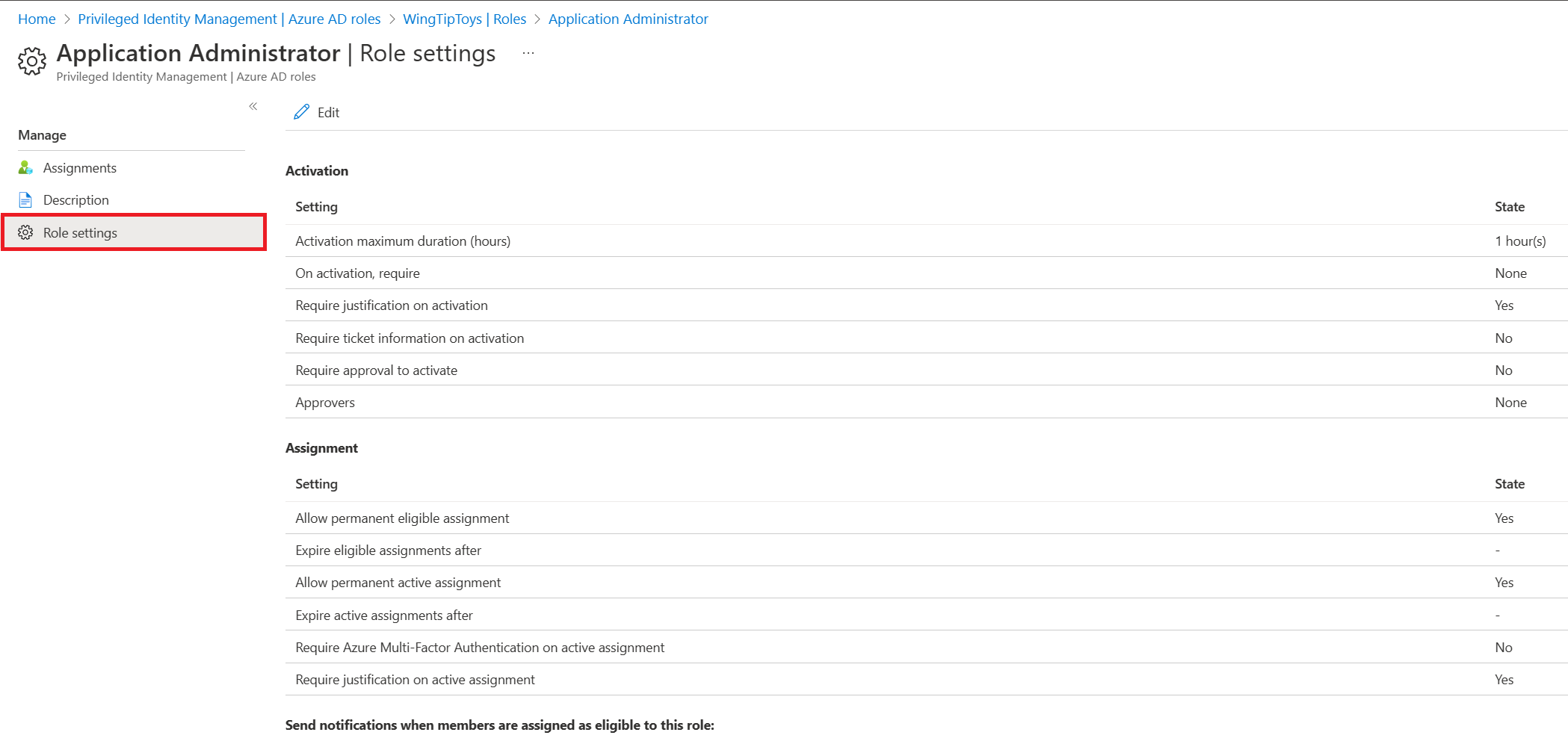

Öppna rollinställningar

Så här öppnar du inställningarna för en Microsoft Entra-roll:

Logga in på administrationscentret för Microsoft Entra som minst en privilegierad rolladministratör.

Bläddra till Identity governance>Privileged Identity Management>Microsoft Entra roles Roles (Microsoft Entra-roller).>

På den här sidan visas en lista över Microsoft Entra-roller som är tillgängliga i klientorganisationen, inklusive inbyggda och anpassade roller.

Välj den roll vars inställningar du vill konfigurera.

Välj Rollinställningar. På sidan Rollinställningar kan du visa aktuella PIM-rollinställningar för den valda rollen.

Välj Redigera för att uppdatera rollinställningarna.

Välj Uppdatera.

Rollinställningar

I det här avsnittet beskrivs alternativ för rollinställningar.

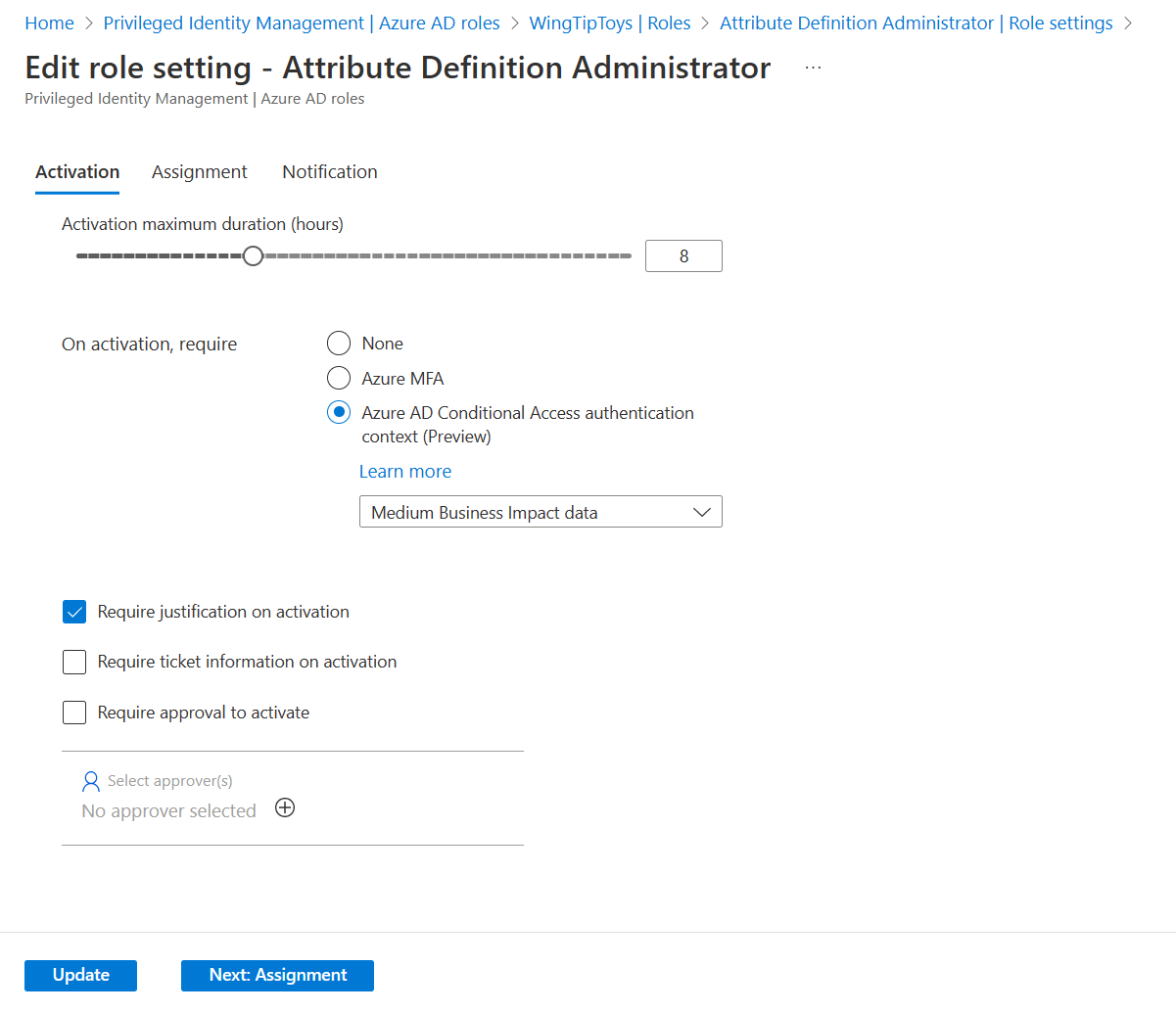

Maximal varaktighet för aktivering

Använd skjutreglaget Aktiverings maximal varaktighet för att ange den maximala tid i timmar som en aktiveringsbegäran för en rolltilldelning förblir aktiv innan den upphör att gälla. Det här värdet kan vara från ett till 24 timmar.

Vid aktivering kräver du multifaktorautentisering

Du kan kräva att användare som är berättigade till en roll kan bevisa vilka de är genom att använda multifaktorautentiseringsfunktionen i Microsoft Entra-ID:t innan de kan aktiveras. Multifaktorautentisering hjälper till att skydda åtkomsten till data och program. Det ger ytterligare ett säkerhetslager med hjälp av en andra form av autentisering.

Användare kanske inte tillfrågas om multifaktorautentisering om de autentiserades med starka autentiseringsuppgifter eller tillhandahöll multifaktorautentisering tidigare i sessionen.

Om ditt mål är att se till att användarna måste tillhandahålla autentisering under aktiveringen kan du använda Vid aktivering, kräva Microsoft Entra-kontext för villkorsstyrd åtkomstautentisering tillsammans med autentiseringsstyrkor. De här alternativen kräver att användarna autentiserar under aktiveringen med andra metoder än de använde för att logga in på datorn.

Om användarna till exempel loggar in på datorn med hjälp av Windows Hello för företag kan du använda Vid aktivering, kräva autentiseringskontext för Microsoft Entra och autentiseringsstyrkor. Det här alternativet kräver att användare gör lösenordslös inloggning med Microsoft Authenticator när de aktiverar rollen.

När användaren har skapat lösenordslös inloggning med Microsoft Authenticator en gång i det här exemplet kan de göra sin nästa aktivering i den här sessionen utan någon annan autentisering. Lösenordslös inloggning med Microsoft Authenticator är redan en del av deras token.

Vi rekommenderar att du aktiverar multifaktorautentiseringsfunktionen i Microsoft Entra-ID för alla användare. Mer information finns i Planera en distribution av multifaktorautentisering i Microsoft Entra.

Vid aktivering kräver du autentiseringskontext för villkorsstyrd åtkomst i Microsoft Entra

Du kan kräva att användare som är berättigade till en roll uppfyller principkraven för villkorsstyrd åtkomst. Du kan till exempel kräva att användare använder en specifik autentiseringsmetod som framtvingas via autentiseringsstyrkor, höjer rollen från en Intune-kompatibel enhet och följer användningsvillkoren.

För att framtvinga det här kravet skapar du kontexten för autentisering med villkorsstyrd åtkomst.

Konfigurera en princip för villkorsstyrd åtkomst som framtvingar krav för den här autentiseringskontexten.

Omfånget för principen för villkorsstyrd åtkomst bör innehålla alla eller berättigade användare för en roll. Skapa inte en princip för villkorsstyrd åtkomst som är begränsad till autentiseringskontexten och en katalogroll samtidigt. Under aktiveringen har användaren ingen roll ännu, så principen för villkorsstyrd åtkomst skulle inte gälla.

Se stegen i slutet av det här avsnittet om en situation när du kan behöva två principer för villkorsstyrd åtkomst. En måste vara begränsad till autentiseringskontexten och en annan måste vara begränsad till rollen.

Konfigurera autentiseringskontext i PIM-inställningar för rollen.

Om PIM-inställningarna har Vid aktivering, kräver microsoft Entra villkorlig åtkomst autentiseringskontext konfigurerad, definierar principerna för villkor för villkor som en användare måste uppfylla för att uppfylla åtkomstkraven.

Det innebär att säkerhetsobjekt med behörighet att hantera principer för villkorsstyrd åtkomst, till exempel administratörer för villkorsstyrd åtkomst eller säkerhetsadministratörer, kan ändra kraven, ta bort dem eller blockera berättigade användare från att aktivera rollen. Säkerhetsobjekt som kan hantera principer för villkorsstyrd åtkomst bör betraktas som högprivilegierade och skyddade i enlighet med detta.

Vi rekommenderar att du skapar och aktiverar en princip för villkorlig åtkomst för autentiseringskontexten innan autentiseringskontexten konfigureras i PIM-inställningar. Om det inte finns några principer för villkorsstyrd åtkomst i klientorganisationen som har konfigurerats i PIM-inställningarna under PIM-rollaktivering krävs multifaktorautentiseringsfunktionen i Microsoft Entra-ID som inställningen Vid aktivering.

Den här mekanismen för säkerhetskopieringsskydd är utformad för att enbart skydda mot ett scenario när PIM-inställningarna uppdaterades innan principen för villkorsstyrd åtkomst skapades på grund av ett konfigurationsfel. Den här mekanismen för säkerhetskopieringsskydd utlöses inte om principen för villkorsstyrd åtkomst är inaktiverad, är i rapportläge eller om en berättigad användare undantas från principen.

Inställningen Vid aktivering kräver autentiseringskontext för Microsoft Entra definierar de krav för autentiseringskontext som användarna måste uppfylla när de aktiverar rollen. När rollen har aktiverats hindras inte användare från att använda en annan webbläsarsession, enhet eller plats för att använda behörigheter.

Användare kan till exempel använda en Intune-kompatibel enhet för att aktivera rollen. När rollen har aktiverats kan de logga in på samma användarkonto från en annan enhet som inte är Intune-kompatibel och använda den tidigare aktiverade rollen därifrån.

Skapa två principer för villkorsstyrd åtkomst för att förhindra den här situationen:

- Den första principen för villkorsstyrd åtkomst är inriktad på autentiseringskontext. Den bör ha alla användare eller berättigade användare i sitt omfång. Den här principen anger de krav som användarna måste uppfylla för att aktivera rollen.

- Den andra principen för villkorsstyrd åtkomst riktar sig till katalogroller. Den här principen anger de krav som användarna måste uppfylla för att logga in med katalogrollen aktiverad.

Båda principerna kan framtvinga samma eller olika krav beroende på dina behov.

Ett annat alternativ är att begränsa principer för villkorsstyrd åtkomst som tillämpar vissa krav direkt på berättigade användare. Du kan till exempel kräva att användare som är berättigade till vissa roller alltid använder Intune-kompatibla enheter.

Mer information om autentiseringskontext för villkorsstyrd åtkomst finns i Villkorsstyrd åtkomst: Molnappar, åtgärder och autentiseringskontext.

Kräv motivering vid aktivering

Du kan kräva att användarna anger en affärsmotivering när de aktiverar den berättigade tilldelningen.

Kräv biljettinformation vid aktivering

Du kan kräva att användarna anger ett supportärendenummer när de aktiverar den berättigade tilldelningen. Det här alternativet är ett informationsfält. Korrelation med information i ett biljettsystem tillämpas inte.

Kräv godkännande för att aktivera

Du kan kräva godkännande för aktivering av en berättigad tilldelning. Godkännaren behöver inte ha några roller. När du använder det här alternativet måste du välja minst en godkännare. Vi rekommenderar att du väljer minst två godkännare. Om inga specifika godkännare har valts blir privilegierade rolladministratörer/globala administratörer standardgodkännare.

Mer information om godkännanden finns i Godkänna eller neka begäranden för Microsoft Entra-roller i Privileged Identity Management.

Tilldelningsvaraktighet

När du konfigurerar inställningar för en roll kan du välja mellan två tilldelningsvaraktighetsalternativ för varje tilldelningstyp: berättigad och aktiv. De här alternativen blir den maximala standardvaraktigheten när en användare tilldelas rollen i Privileged Identity Management.

Du kan välja något av dessa alternativ för tilldelningens varaktighet.

| Inställning | beskrivning |

|---|---|

| Tillåt permanent berättigad tilldelning | Resursadministratörer kan tilldela permanenta kvalificerade tilldelningar. |

| Förfalla berättigad tilldelning efter | Resursadministratörer kan kräva att alla berättigade tilldelningar har ett angivet start- och slutdatum. |

Du kan också välja något av dessa alternativ för aktiv tilldelningstid.

| Inställning | beskrivning |

|---|---|

| Tillåt permanent aktiv tilldelning | Resursadministratörer kan tilldela permanenta aktiva tilldelningar. |

| Förfalla aktiv tilldelning efter | Resursadministratörer kan kräva att alla aktiva tilldelningar har ett angivet start- och slutdatum. |

Alla tilldelningar som har ett angivet slutdatum kan förnyas av globala administratörer och privilegierade rolladministratörer. Användarna kan också initiera självbetjäningsbegäranden för att utöka eller förnya rolltilldelningar.

Kräv multifaktorautentisering vid aktiv tilldelning

Du kan kräva att administratörer tillhandahåller multifaktorautentisering när de skapar en aktiv (i stället för berättigad) tilldelning. Privileged Identity Management kan inte framtvinga multifaktorautentisering när användaren använder sin rolltilldelning eftersom de redan är aktiva i rollen från den tidpunkt då den tilldelades.

En administratör kanske inte tillfrågas om multifaktorautentisering om de autentiserades med starka autentiseringsuppgifter eller tillhandahöll multifaktorautentisering tidigare i den här sessionen.

Kräv motivering för aktiv tilldelning

Du kan kräva att användarna anger en affärsmotivering när de skapar en aktiv (i stället för berättigad) tilldelning.

På fliken Meddelanden på sidan Rollinställningar ger Privileged Identity Management detaljerad kontroll över vem som tar emot meddelanden och vilka meddelanden de får. Du kan välja mellan följande alternativ:

- Inaktivera ett e-postmeddelande: Du kan inaktivera specifika e-postmeddelanden genom att avmarkera kryssrutan standardmottagare och ta bort andra mottagare.

- Begränsa e-post till angivna e-postadresser: Du kan inaktivera e-postmeddelanden som skickas till standardmottagare genom att avmarkera kryssrutan standardmottagare. Du kan sedan lägga till andra e-postadresser som mottagare. Om du vill lägga till fler än en e-postadress separerar du dem med hjälp av ett semikolon (;).

- Skicka e-postmeddelanden till både standardmottagare och fler mottagare: Du kan skicka e-postmeddelanden till både standardmottagaren och en annan mottagare. Markera kryssrutan standardmottagare och lägg till e-postadresser för andra mottagare.

- Endast kritiska e-postmeddelanden: För varje typ av e-post kan du markera kryssrutan för att endast ta emot kritiska e-postmeddelanden. Med det här alternativet fortsätter Privileged Identity Management att skicka e-postmeddelanden till de angivna mottagarna endast när e-postmeddelandet kräver omedelbara åtgärder. E-postmeddelanden som ber användarna att utöka sin rolltilldelning utlöses till exempel inte. E-postmeddelanden som kräver att administratörer godkänner en tilläggsbegäran utlöses.

Kommentar

En händelse i Privileged Identity Management kan generera e-postmeddelanden till flera mottagare – tilldelare, godkännare eller administratörer. Det maximala antalet meddelanden som skickas per en händelse är 1 000. Om antalet mottagare överstiger 1 000 får endast de första 1 000 mottagarna ett e-postmeddelande. Detta hindrar inte andra tilldelningar, administratörer eller godkännare från att använda sina behörigheter i Microsoft Entra ID och Privileged Identity Management.

Hantera rollinställningar med hjälp av Microsoft Graph

Om du vill hantera inställningar för Microsoft Entra-roller med hjälp av PIM-API:er i Microsoft Graph använder du resurstypen unifiedRoleManagementPolicy och relaterade metoder.

I Microsoft Graph kallas rollinställningar för regler. De tilldelas till Microsoft Entra-roller via containerprinciper. Varje Microsoft Entra-roll tilldelas ett specifikt principobjekt. Du kan hämta alla principer som är begränsade till Microsoft Entra-roller. För varje princip kan du hämta den associerade regelsamlingen med hjälp av en frågeparameter $expand . Syntaxen för begäran är följande:

GET https://graph.microsoft.com/v1.0/policies/roleManagementPolicies?$filter=scopeId eq '/' and scopeType eq 'DirectoryRole'&$expand=rules

Mer information om hur du hanterar rollinställningar via PIM-API:er i Microsoft Graph finns i Rollinställningar och PIM. Exempel på hur du uppdaterar regler finns i Uppdatera regler i PIM med hjälp av Microsoft Graph.