Aktivera säkerhetskopiering för Azure Stack Hub från administratörsportalen

Du kan aktivera infrastruktursäkerhetskopieringstjänsten från administratörsportalen så att Azure Stack Hub kan generera säkerhetskopior av infrastrukturen. Maskinvarupartnern kan använda dessa säkerhetskopior för att återställa din miljö med hjälp av molnåterställning i händelse av ett oåterkalleligt fel. Syftet med molnåterställning är att säkerställa att dina operatörer och användare kan logga in på portalen igen när återställningen är klar. Användarna kommer att få sina prenumerationer återställde, inklusive:

- Rollbaserade åtkomstbehörigheter och roller.

- Ursprungliga planer och erbjudanden.

- Tidigare definierade beräknings-, lagrings- och nätverkskvoter.

- Key Vault hemligheter.

Infrastruktursäkerhetskopieringstjänsten säkerhetskopierar dock inte virtuella IaaS-datorer, nätverkskonfigurationer och lagringsresurser som lagringskonton, blobar, tabeller och så vidare. Användare som loggar in efter molnåterställning ser inte några av dessa tidigare befintliga resurser. PaaS-resurser (Platform as a Service) och data säkerhetskopieras inte heller av tjänsten.

Administratörer och användare ansvarar för att säkerhetskopiera och återställa IaaS- och PaaS-resurser separat från säkerhetskopieringsprocesserna för infrastrukturen. Information om hur du säkerhetskopierar IaaS- och PaaS-resurser finns på följande länkar:

- Skydda virtuella datorer som distribuerats på Azure Stack Hub

- Säkerhetskopiera din app i Azure

- Vad är SQL Server på virtuella Azure-datorer? (Windows)

Aktivera eller konfigurera om säkerhetskopiering

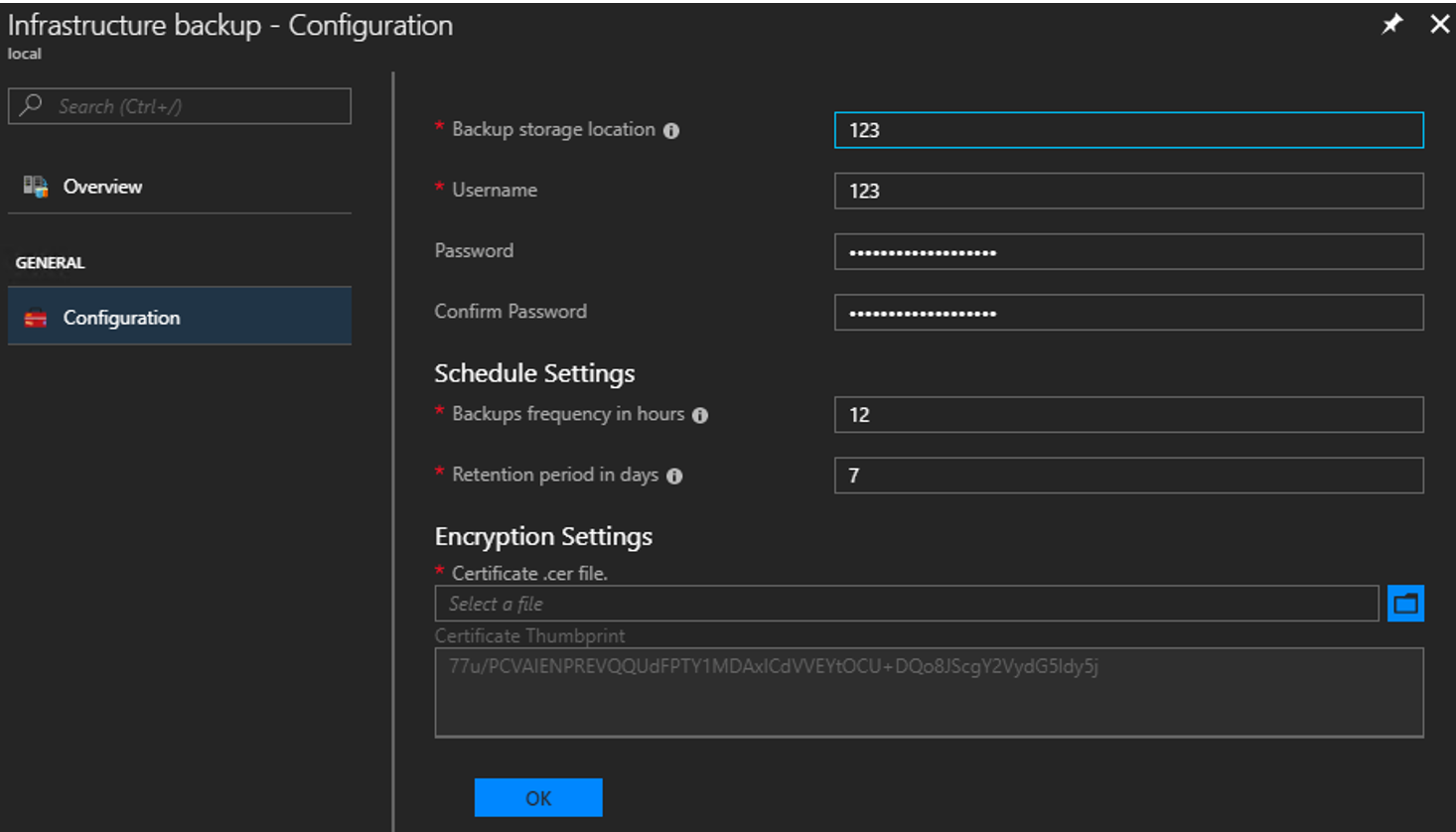

Välj Alla tjänster och välj sedan Infrastruktursäkerhetskopiering under kategorin ADMINISTRATION. Välj Konfiguration på bladet Infrastruktursäkerhetskopiering .

Ange sökvägen till lagringsplatsen för Säkerhetskopiering. Använd en UNC-sträng (Universal Naming Convention) för sökvägen till en filresurs som finns på en separat enhet. En UNC-sträng anger platsen för resurser, till exempel delade filer eller enheter. För tjänsten kan du använda en IP-adress. För att säkerställa tillgängligheten för säkerhetskopierade data efter en katastrof bör enheten finnas på en separat plats.

Anteckning

Om din miljö stöder namnmatchning från Azure Stack Hub-infrastrukturnätverket till företagsmiljön kan du använda ett fullständigt kvalificerat domännamn (FQDN) i stället för IP-adressen.

Ange användarnamnet med domänen och användarnamnet med tillräcklig åtkomst för att läsa och skriva filer. Till exempel

Contoso\backupshareuser.Ange lösenordet för användaren.

Skriv lösenordet igen för att bekräfta lösenordet.

Frekvensen i timmar avgör hur ofta säkerhetskopior skapas. Standardvärdet är 12. Scheduler stöder högst 12 och minst 4.

Kvarhållningsperioden i dagar avgör hur många dagar säkerhetskopior bevaras på den externa platsen. Standardvärdet är 7. Scheduler stöder högst 14 och minst 2. Säkerhetskopior som är äldre än kvarhållningsperioden tas automatiskt bort från den externa platsen.

Anteckning

Om du vill arkivera säkerhetskopior som är äldre än kvarhållningsperioden måste du säkerhetskopiera filerna innan schemaläggaren tar bort säkerhetskopiorna. Om du minskar kvarhållningsperioden för säkerhetskopior (t.ex. från 7 dagar till 5 dagar) tar schemaläggaren bort alla säkerhetskopior som är äldre än den nya kvarhållningsperioden. Kontrollera att du är okej med att säkerhetskopiorna tas bort innan du uppdaterar det här värdet.

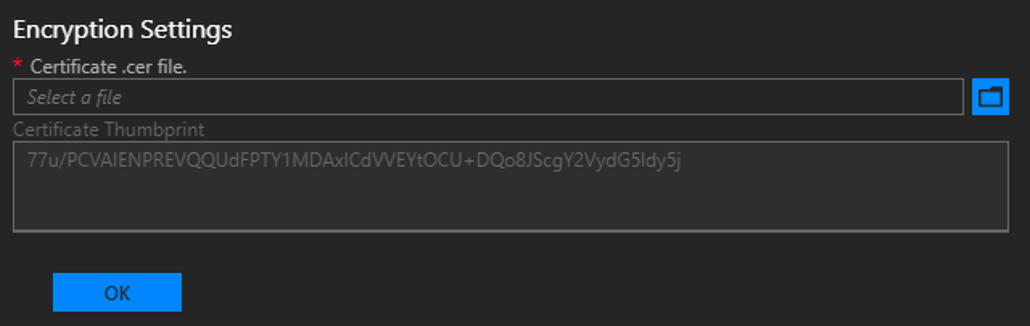

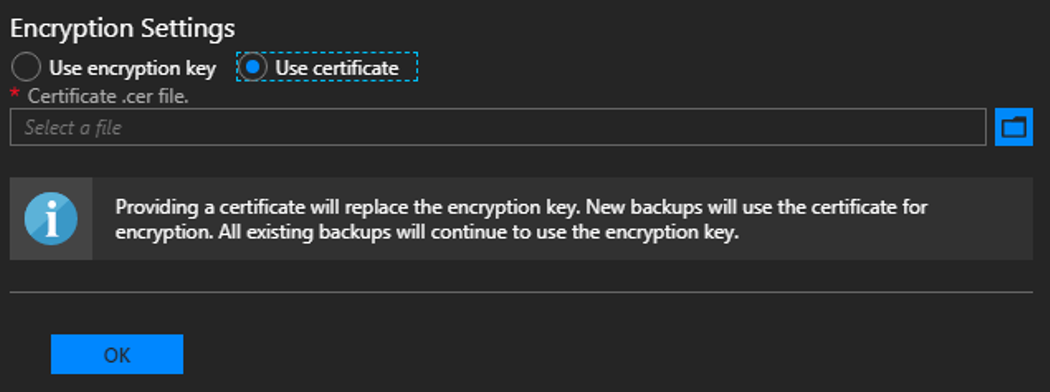

I Krypteringsinställningar anger du ett certifikat i rutan Certifikat .cer-fil . Certifikatnyckelns längd måste vara 2 048 byte. Säkerhetskopierade filer krypteras med den här offentliga nyckeln i certifikatet. Ange ett certifikat som bara innehåller den offentliga nyckeldelen när du konfigurerar inställningar för säkerhetskopiering. När du har angett det här certifikatet för första gången eller roterat certifikatet i framtiden kan du bara visa certifikatets tumavtryck. Du kan inte ladda ned eller visa den uppladdade certifikatfilen. Skapa certifikatfilen genom att köra följande PowerShell-kommando för att skapa ett självsignerat certifikat med de offentliga och privata nycklarna och exportera ett certifikat med endast den offentliga nyckeldelen. Du kan spara certifikatet var som helst som kan nås från administratörsportalen.

$cert = New-SelfSignedCertificate ` -DnsName "www.contoso.com" ` -CertStoreLocation "cert:\LocalMachine\My" New-Item -Path "C:\" -Name "Certs" -ItemType "Directory" Export-Certificate ` -Cert $cert ` -FilePath c:\certs\AzSIBCCert.cerAnteckning

Azure Stack Hub accepterar ett certifikat för att kryptera säkerhetskopierade infrastrukturdata. Se till att lagra certifikatet med den offentliga och privata nyckeln på en säker plats. Av säkerhetsskäl rekommenderar vi inte att du använder certifikatet med offentliga och privata nycklar för att konfigurera inställningar för säkerhetskopiering. Mer information om hur du hanterar livscykeln för det här certifikatet finns i Metodtips för infrastruktursäkerhetskopieringstjänsten.

Välj OK för att spara inställningarna för säkerhetskopieringskontrollanten.

Starta säkerhetskopieringen

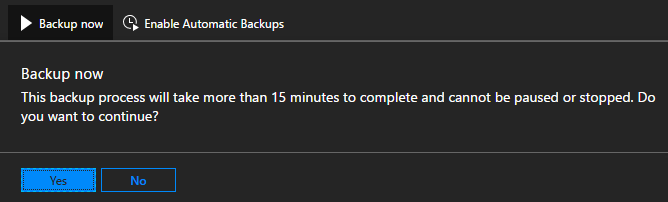

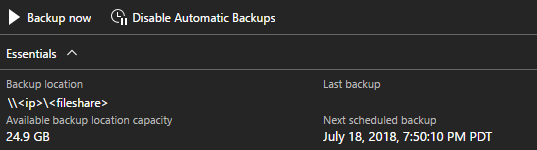

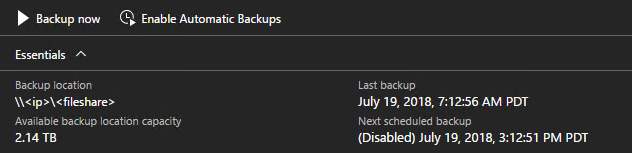

Starta en säkerhetskopia genom att klicka på Säkerhetskopiera nu för att starta en säkerhetskopiering på begäran. En säkerhetskopiering på begäran ändrar inte tiden för nästa schemalagda säkerhetskopiering. När uppgiften har slutförts kan du bekräfta inställningarna i Essentials:

Du kan också köra PowerShell-cmdleten Start-AzsBackup på administratörsdatorn för Azure Stack Hub. Mer information finns i Säkerhetskopiera Azure Stack Hub.

Aktivera eller inaktivera automatiska säkerhetskopieringar

Säkerhetskopieringar schemaläggs automatiskt när du aktiverar säkerhetskopiering. Du kan kontrollera nästa schemalagda säkerhetskopieringstid i Essentials.

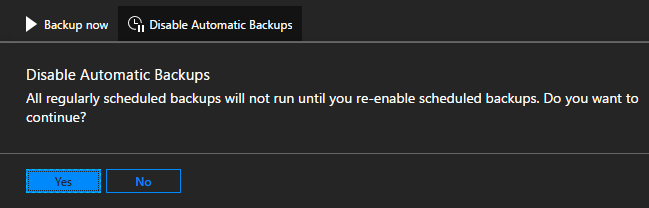

Om du behöver inaktivera framtida schemalagda säkerhetskopieringar klickar du på Inaktivera automatiska säkerhetskopieringar. Om du inaktiverar automatiska säkerhetskopieringar konfigureras säkerhetskopieringsinställningarna och säkerhetskopieringsschemat behålls. Den här åtgärden instruerar helt enkelt schemaläggaren att hoppa över framtida säkerhetskopieringar.

Bekräfta att framtida schemalagda säkerhetskopieringar har inaktiverats i Essentials:

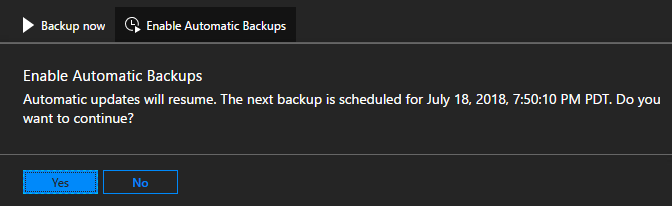

Klicka på Aktivera automatiska säkerhetskopieringar för att informera schemaläggaren om att starta framtida säkerhetskopieringar vid den schemalagda tidpunkten.

Anteckning

Om du har konfigurerat säkerhetskopiering av infrastrukturen innan du uppdaterar till 1807 inaktiveras automatiska säkerhetskopieringar. På så sätt står säkerhetskopieringarna som startas av Azure Stack Hub i konflikt med säkerhetskopieringar som startats av en extern aktivitetsschemaläggningsmotor. När du inaktiverar en extern schemaläggare klickar du på Aktivera automatiska säkerhetskopieringar.

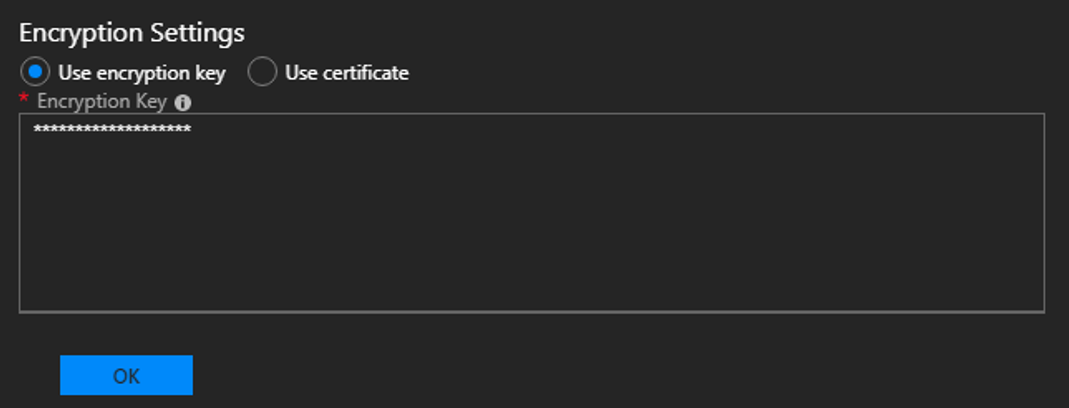

Uppdatera inställningar för säkerhetskopiering

Från och med 1901 är stödet för krypteringsnyckeln inaktuellt. Om du konfigurerar säkerhetskopiering för första gången 1901 måste du använda ett certifikat. Azure Stack Hub stöder endast krypteringsnyckeln om nyckeln har konfigurerats innan den uppdateras till 1901. Bakåtkompatibilitetsläget fortsätter i tre versioner. Därefter stöds inte längre krypteringsnycklar.

Standardläge

Om du konfigurerar säkerhetskopiering av infrastrukturen för första gången efter installation eller uppdatering till 1901 i krypteringsinställningarna måste du konfigurera säkerhetskopiering med ett certifikat. Det finns inte längre stöd för att använda en krypteringsnyckel.

Om du vill uppdatera certifikatet som används för att kryptera säkerhetskopierade data laddar du upp en ny . CER-fil med den offentliga nyckeldelen och välj OK för att spara inställningarna.

Nya säkerhetskopior börjar använda den offentliga nyckeln i det nya certifikatet. Det påverkar inte alla befintliga säkerhetskopior som skapats med det tidigare certifikatet. Se till att behålla det äldre certifikatet på en säker plats om du behöver det för molnåterställning.

Bakåtkompatibilitetsläge

Om du har konfigurerat säkerhetskopiering innan du uppdaterar till 1901 överförs inställningarna utan att beteendet ändras. I det här fallet stöds krypteringsnyckeln för bakåtkompatibilitet. Du kan uppdatera krypteringsnyckeln eller växla till att använda ett certifikat. Du har minst tre versioner för att fortsätta uppdatera krypteringsnyckeln. Använd den här tiden för att övergå till ett certifikat. Om du vill skapa en ny krypteringsnyckel använder du New-AzsEncryptionKeyBase64.

Anteckning

Att uppdatera från krypteringsnyckel till certifikat är en enkelriktad åtgärd. När du har gjort den här ändringen kan du inte växla tillbaka till krypteringsnyckeln. Alla befintliga säkerhetskopior förblir krypterade med den tidigare krypteringsnyckeln.

Nästa steg

Lär dig att köra en säkerhetskopia. Se Säkerhetskopiera Azure Stack Hub.

Lär dig att verifiera att säkerhetskopieringen kördes. Se Bekräfta att säkerhetskopieringen har slutförts i administratörsportalen.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för