Integrera F5 BIG-IP med Microsoft Entra-ID

Med ökade hotlandskap och användning av flera mobila enheter tänker organisationer om resursåtkomst och styrning. En del av moderniseringsprogram omfattar att utvärdera beredskapen för identiteter, enheter, appar, infrastruktur, nätverk och data. Du kan lära dig mer om Nolltillit ramverket för att aktivera distansarbete och verktyget Nolltillit Assessment.

På Microsoft och F5 inser vi att din digitala omvandling är en långsiktig resa, potentiellt kritiska resurser exponeras tills de moderniseras. Målet med F5 BIG-IP och Microsoft Entra ID säker hybridåtkomst (SHA) är att förbättra fjärråtkomsten till lokala program och stärka säkerhetsstatusen för sårbara äldre tjänster.

Forskning uppskattar att 60–80 % av de lokala programmen är äldre eller oförmögna att integreras med Microsoft Entra-ID. Samma studie visar att en stor del av liknande system körs på tidigare versioner av SAP, Oracle, SAGE och andra välkända arbetsbelastningar för kritiska tjänster.

SHA gör det möjligt för organisationer att fortsätta använda investeringar i F5-nätverk och programleverans. Med Microsoft Entra-ID överbryggar SHA klyftan med identitetskontrollplanet.

Förmåner

När Microsoft Entra-ID förautentiserar åtkomsten till BIG-IP-publicerade tjänster finns det många fördelar:

- Lösenordsfri autentisering med:

Andra fördelar är:

- Ett kontrollplan för att styra identitet och åtkomst

- Administrationscentret för Microsoft Entra

- Förebyggande villkorlig åtkomst

- Microsoft Entra multifaktorautentisering

- Anpassningsbart skydd via profilering av användar- och sessionsrisker

- Identifiering av läckta autentiseringsuppgifter

- Självbetjäning av lösenordsåterställning (SSPR)

- Berättigandehantering för styrd gäståtkomst

- Appidentifiering och kontroll

- Hotövervakning och analys med Microsoft Sentinel

Beskrivning av scenario

Som programleveranskontrollant (ADC) och ett virtuellt privat SSL-VPN (Secure Socket Layer) ger ett BIG-IP-system lokal och fjärråtkomst till tjänster, inklusive:

- Moderna och äldre webbprogram

- Icke-webbaserade program

- Rest-tjänster (Representational State Transfer) och SOAP(Simple Object Access Protocol) api-tjänster (Web Application Programming Interface)

BIG-IP Local Traffic Manager (LTM) är för säker tjänstpublicering, medan en Access Policy Manager (APM) utökar BIG-IP-funktioner som möjliggör identitetsfederation och enkel inloggning (SSO).

Med integrering uppnår du protokollövergången för att skydda äldre eller icke-Azure AD-integrerade tjänster med kontroller som:

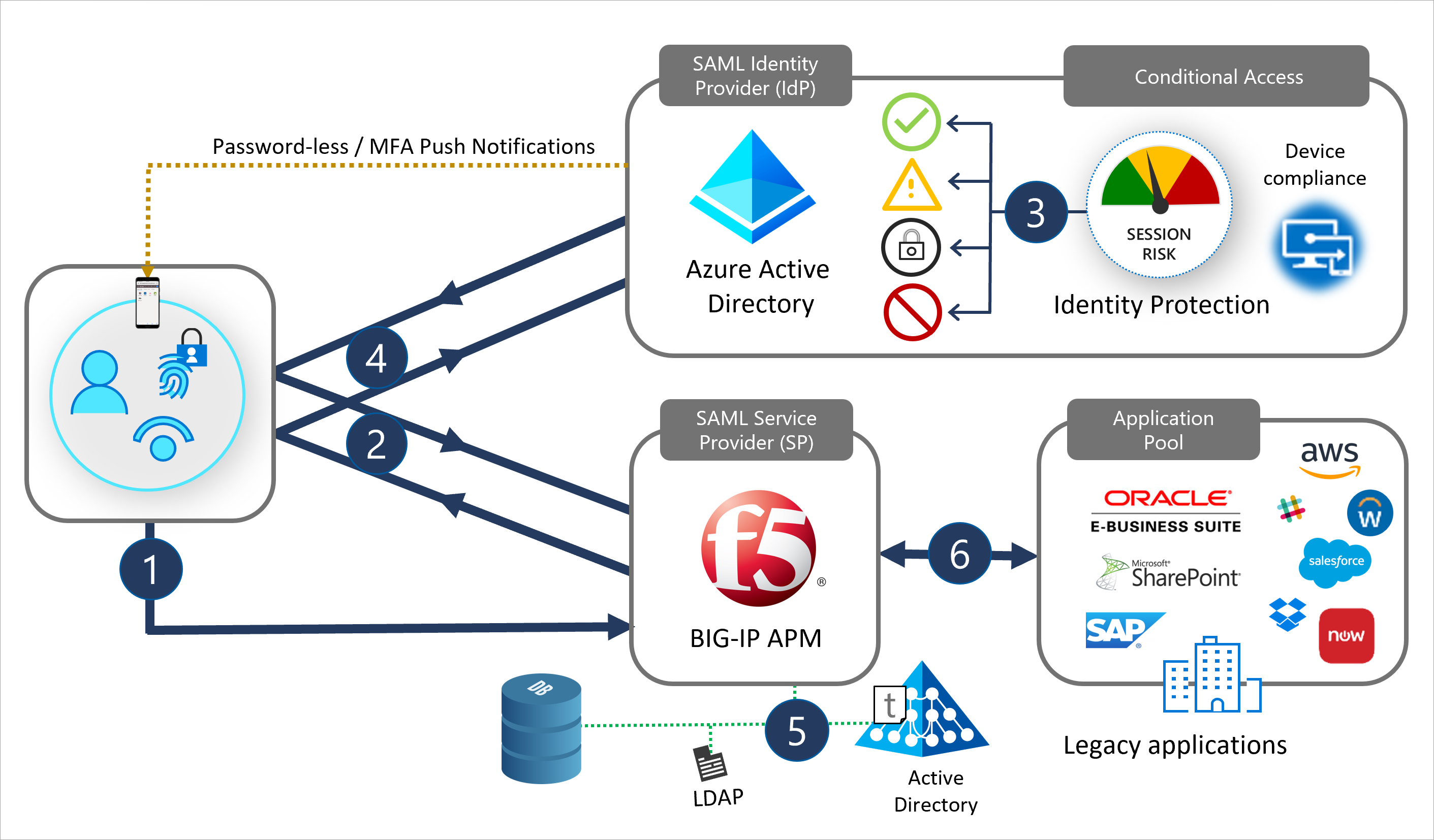

I scenariot är en BIG-IP en omvänd proxy som lämnar över tjänstens förautentisering och auktorisering till Microsoft Entra-ID. Integreringen baseras på ett standardfederationsförtroende mellan APM och Microsoft Entra ID. Det här scenariot är vanligt med SHA. Läs mer: Konfigurera F5 BIG-IP SSL-VPN för Microsoft Entra SSO. Med SHA kan du skydda SAML-resurser (Security Assertion Markup Language), Open Authorization (OAuth) och OpenID Anslut (OIDC).

Kommentar

När den används för lokal åtkomst och fjärråtkomst kan en BIG-IP vara en kvävningspunkt för Nolltillit åtkomst till tjänster, inklusive SaaS-appar (programvara som en tjänst).

Följande diagram illustrerar det frontend-förautentiseringsutbyte mellan en användare, en BIG-IP och Microsoft Entra-ID i ett sp-initierat flöde (service provider). Därefter visas efterföljande APM-sessionsberikning och enkel inloggning för enskilda serverdelstjänster.

- I portalen väljer en användare en programikon som matchar URL:en till SAML SP (BIG-IP)

- BIG-IP omdirigerar användaren till SAML-identitetsprovidern (IdP), Microsoft Entra-ID för förautentisering

- Microsoft Entra ID bearbetar principer för villkorsstyrd åtkomst och sessionskontroller för auktorisering

- Användaren går tillbaka till BIG-IP och presenterar SAML-anspråk som utfärdats av Microsoft Entra ID

- BIG-IP begär sessionsinformation för enkel inloggning och rollbaserad åtkomstkontroll (RBAC) till den publicerade tjänsten

- BIG-IP vidarebefordrar klientbegäran till serverdelstjänsten

Användarupplevelse

Oavsett om de är anställda, dotterbolag eller konsumenter är de flesta användare bekanta med office 365-inloggningen. Åtkomst till BIG-IP-tjänster är liknande.

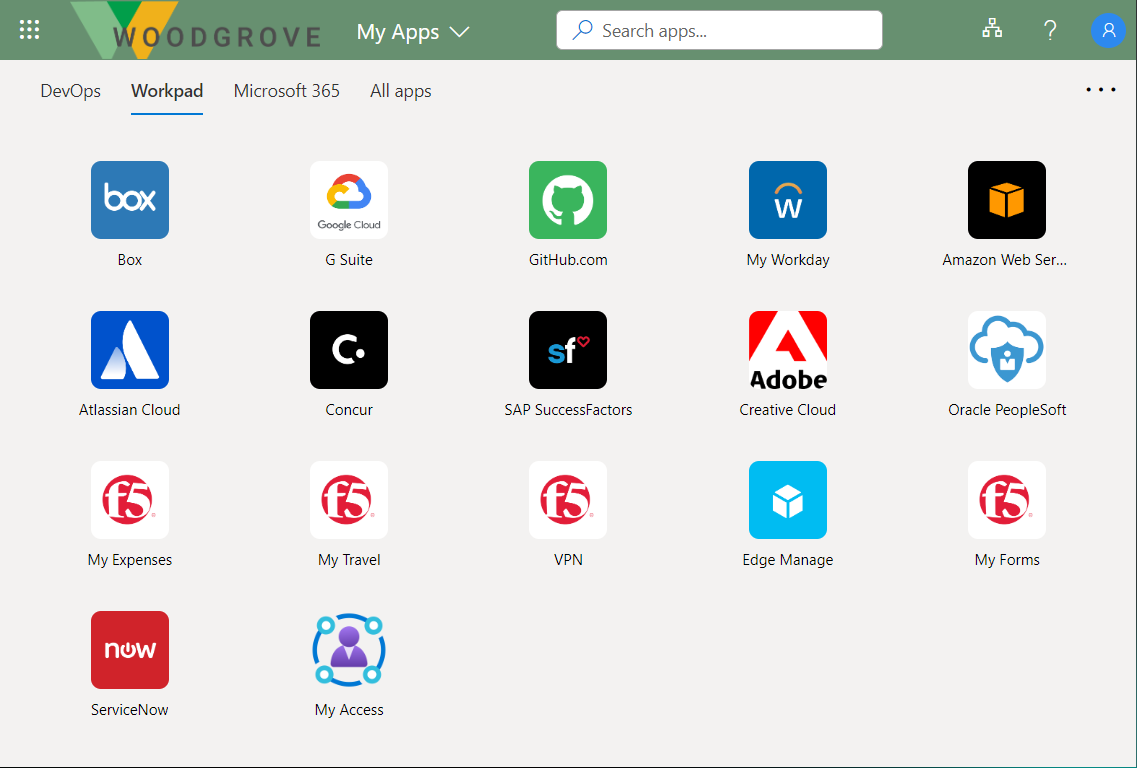

Användare kan hitta sina BIG-IP-publicerade tjänster i Mina appar-portalen eller Microsoft 365-appstartaren med självbetjäningsfunktioner, oavsett enhet eller plats. Användare kan fortsätta att komma åt publicerade tjänster med BIG-IP Webtop-portalen. När användarna loggar ut ser SHA till att sessionen avslutas för BIG-IP- och Microsoft Entra-ID, vilket hjälper tjänster att förbli skyddade mot obehörig åtkomst.

Användare får åtkomst till Mina appar-portalen för att hitta BIG-IP-publicerade tjänster och för att hantera sina kontoegenskaper. Se galleriet och självbetjäningssidan i följande grafik.

Insikter och analys

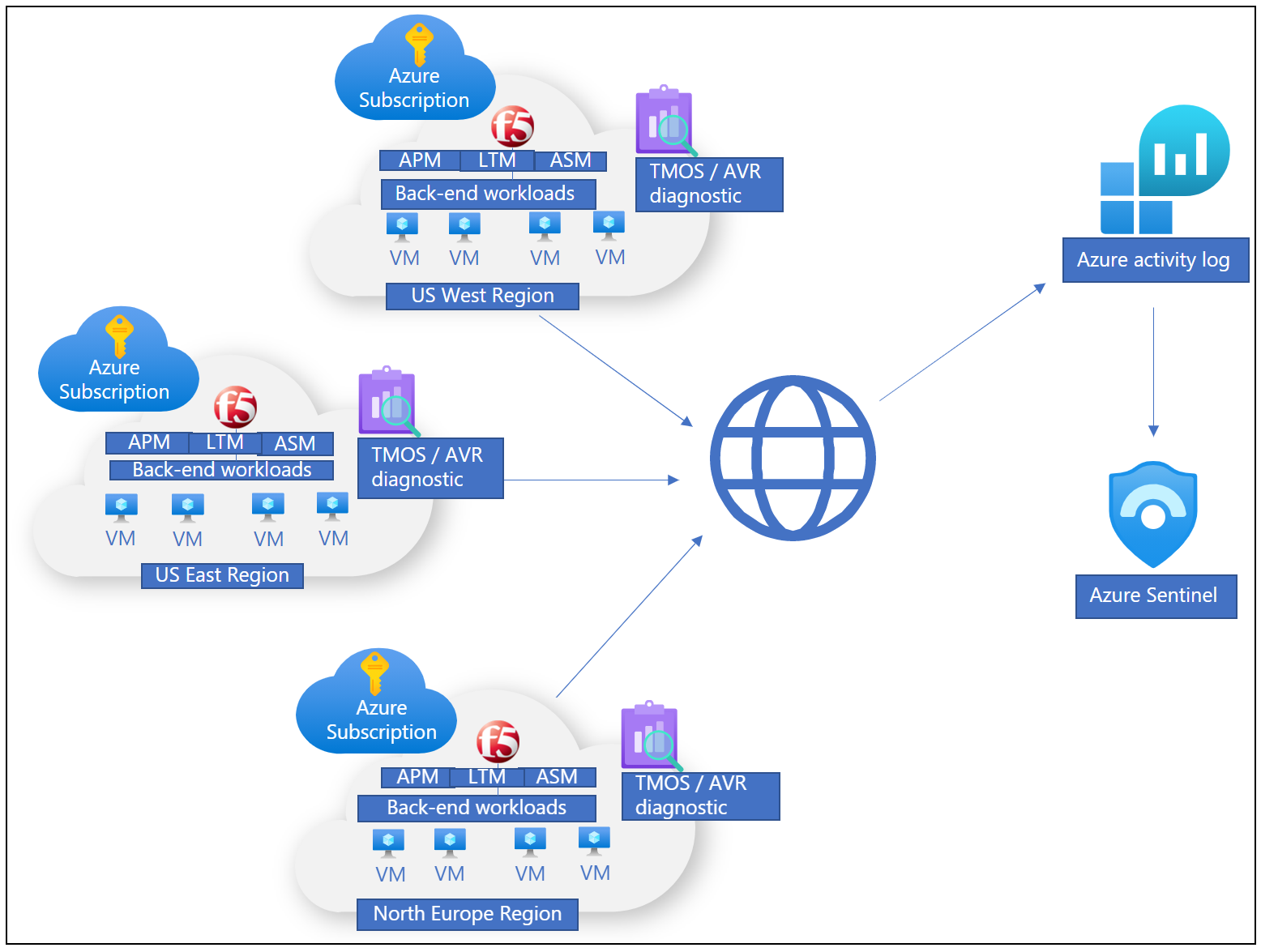

Du kan övervaka distribuerade BIG-IP-instanser för att säkerställa att publicerade tjänster är mycket tillgängliga, på SHA-nivå och i drift.

Det finns flera alternativ för att logga händelser lokalt eller via fjärranslutning via en SIEM-lösning (Security Information and Event Management), som möjliggör lagrings- och telemetribearbetning. Om du vill övervaka Microsoft Entra-ID och SHA-aktivitet kan du använda Azure Monitor och Microsoft Sentinel tillsammans:

Översikt över din organisation, potentiellt över flera moln och lokala platser, inklusive BIG-IP-infrastruktur

Ett kontrollplan med vy över signaler, som undviker beroende av komplexa och olika verktyg

Integrationskrav

Ingen tidigare erfarenhet, eller F5 BIG-IP-kunskap, krävs för att implementera SHA, men vi rekommenderar att du lär dig lite F5 BIG-IP-terminologi. Se F5-tjänstens ordlista.

Integreringen av en F5 BIG-IP med Microsoft Entra ID för SHA har följande förutsättningar:

- En F5 BIG-IP-instans som körs på:

- Fysisk installation

- Hypervisor Virtual Edition, till exempel Microsoft Hyper-V, VMware ESXi, Linux KVM och Citrix Hypervisor

- Cloud Virtual Edition som Azure, VMware, KVM, Community Xen, MS Hyper-V, AWS, OpenStack och Google Cloud

Kommentar

BIG-IP-instansens plats kan vara lokal eller en molnplattform som stöds, inklusive Azure. Instansen har internetanslutning, resurser som publiceras och alla tjänster som Active Directory.

- En aktiv F5 BIG-IP APM-licens:

- Microsoft Entra ID-licensiering:

- Ett kostnadsfritt Azure-konto har minimikrav för SHA med lösenordsfri autentisering

- En Premium-prenumeration har villkorlig åtkomst, multifaktorautentisering och identitetsskydd

Konfigurationsscenarier

Du kan konfigurera en BIG-IP för SHA med mallbaserade alternativ eller en manuell konfiguration. Följande självstudier innehåller vägledning om hur du implementerar BIG-IP och Microsoft Entra ID säker hybridåtkomst.

Avancerad konfiguration

Den avancerade metoden är ett flexibelt sätt att implementera SHA. Du skapar alla BIG-IP-konfigurationsobjekt manuellt. Använd den här metoden för scenarier som inte finns i guidade konfigurationsmallar.

Avancerade konfigurationssjälvstudier:

F5 BIG-IP APM och Microsoft Entra SSO till huvudbaserade program

F5 BIG-IP APM och Microsoft Entra SSO till formulärbaserade program

Mallar för guidad konfiguration och enkel knapp

Guiden BIG-IP version 13.1 Guidad konfiguration minimerar tid och arbete för att implementera vanliga scenarier för BIG-IP-publicering. Arbetsflödesramverket ger en intuitiv distributionsupplevelse för specifika åtkomsttopologier.

Den guidade konfigurationsversionen 16.x har funktionen Enkel knapp: administratörer går inte längre fram och tillbaka mellan Microsoft Entra-ID och en BIG-IP för att aktivera tjänster för SHA. Distribution och principhantering från slutpunkt till slutpunkt hanteras av guiden APM Guidad konfiguration och Microsoft Graph. Den här integreringen mellan BIG-IP APM och Microsoft Entra ID säkerställer att program stöder identitetsfederation, enkel inloggning och villkorsstyrd åtkomst för Microsoft Entra, utan hanteringskostnader för varje app.

Självstudier för att använda enkla knappmallar, enkel F5 BIG-IP-knapp för enkel inloggning för att:

Microsoft Entra B2B-gäståtkomst

Microsoft Entra B2B-gäståtkomst till SHA-skyddade program är möjlig, men kan kräva steg som inte finns i självstudierna. Ett exempel är Kerberos SSO, när en BIG-IP utför kerberos-begränsad delegering (KCD) för att hämta en tjänstbiljett från domänkontrollanter. Utan en lokal representation av en lokal gästanvändare kommer en domänkontrollant inte att uppfylla begäran eftersom det inte finns någon användare. För att stödja det här scenariot kontrollerar du att externa identiteter flödas ned från din Microsoft Entra-klientorganisation till den katalog som används av programmet.

Läs mer: Ge B2B-användare i Microsoft Entra ID åtkomst till dina lokala program

Nästa steg

Du kan utföra ett konceptbevis för SHA med hjälp av din BIG-IP-infrastruktur eller genom att distribuera en VIRTUELL DATOR med BIG IP Virtual Edition (VE) till Azure. Det tar cirka 30 minuter att distribuera en virtuell dator i Azure. Då har du:

- En säker plattform för att modellera en pilot för SHA

- En förproduktionsinstans för testning av nya BIG-IP-systemuppdateringar och snabbkorrigeringar

Identifiera ett eller två program som ska publiceras med BIG-IP och skyddas med SHA.

Vår rekommendation är att börja med ett program som inte publiceras via en BIG-IP. Den här åtgärden undviker potentiella avbrott i produktionstjänsterna. Riktlinjerna i den här artikeln kan hjälpa dig att lära dig mer om proceduren för att skapa BIG-IP-konfigurationsobjekt och konfigurera SHA. Du kan sedan konvertera BIG-IP-publicerade tjänster till SHA med minimal ansträngning.

Följande interaktiva guide visar hur du implementerar SHA med en mall och slutanvändarupplevelsen.