Den här artikeln innehåller en översikt över de Azure-databaslösningar som beskrivs i Azure Architecture Center.

Apache®, Apache Cassandra® och Hadoop-logotypen är antingen registrerade varumärken eller varumärken som tillhör Apache Software Foundation i USA och/eller andra länder. Inget godkännande från Apache Software Foundation underförstås av användningen av dessa märken.

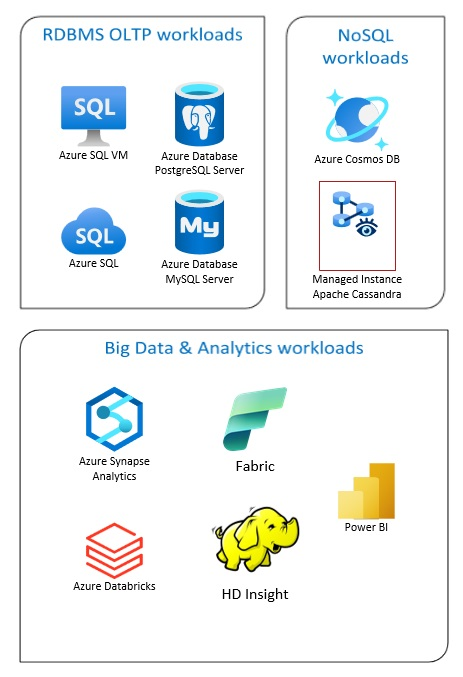

Azure Database-lösningar omfattar traditionella hanteringssystem för relationsdatabaser (RDBMS och OLTP), stordata- och analysarbetsbelastningar (inklusive OLAP) och NoSQL-arbetsbelastningar.

RDBMS-arbetsbelastningar omfattar onlinetransaktionsbearbetning (OLTP) och onlineanalysbearbetning (OLAP). Data från flera källor i organisationen kan konsolideras till ett informationslager. Du kan använda en ETL-process (extract, transform och load) eller extrahera, läsa in och transformera (ELT) för att flytta och transformera källdata. Mer information om RDBMS-databaser finns i Utforska relationsdatabaser i Azure.

En arkitektur för stordata är utformad för att hantera inmatning, bearbetning och analys av stora eller komplexa data. Stordatalösningar omfattar vanligtvis en stor mängd relationsdata och icke-relationella data, vilket traditionella RDBMS-system inte passar bra att lagra. Dessa omfattar vanligtvis lösningar som datasjöar, deltasjöar och sjöhus. Mer information finns i Arkitekturdesign för analys.

NoSQL-databaser kallas utbytbart för icke-relationella, NoSQL-databaser eller icke-SQL för att markera det faktum att de kan hantera enorma volymer av snabbt föränderliga, ostrukturerade data. De lagrar inte data i tabeller, rader och kolumner, till exempel (SQL)-databaser. Mer information om inga SQL DBs-databaser finns i NoSQL-data och Vad är NoSQL-databaser?.

Den här artikeln innehåller resurser för att lära dig mer om Azure-databaser. Den beskriver sökvägar för att implementera de arkitekturer som uppfyller dina behov och bästa praxis att tänka på när du utformar dina lösningar.

Det finns många arkitekturer som du kan använda för att tillgodose dina databasbehov. Vi tillhandahåller även lösningsidéer som du kan bygga vidare på, som innehåller länkar till alla komponenter du behöver.

Lär dig mer om databaser i Azure

När du börjar tänka på möjliga arkitekturer för din lösning är det viktigt att du väljer rätt datalager. Om du är nybörjare på databaser i Azure är det bästa stället att börja på Microsoft Learn. Den här kostnadsfria onlineplattformen innehåller videor och självstudier för praktisk inlärning. Microsoft Learn erbjuder utbildningsvägar som baseras på din jobbroll, till exempel utvecklare eller dataanalytiker.

Du kan börja med en allmän beskrivning av de olika databaserna i Azure och deras användning. Du kan också bläddra bland Azure-datamoduler och välja en datalagringsmetod i Azure. De här artiklarna hjälper dig att förstå dina val i Azure-datalösningar och lär dig varför vissa lösningar rekommenderas i specifika scenarier.

Här följer några Learn-moduler som du kan ha nytta av:

- Utforma migreringen till Azure

- Distribuera Azure SQL Database

- Utforska Azure-databas- och analystjänster

- Skydda din Azure SQL Database

- Azure Cosmos DB

- Azure Database for PostgreSQL

- Azure Database for MySQL

- SQL Server på virtuella Azure-datorer

Sökväg till produktion

Tänk på följande resurser för att hitta alternativ som är användbara för att hantera relationsdata:

- Mer information om resurser för att samla in data från flera källor och hur du använder datatransformeringar i datapipelines finns i Analys i Azure.

- Mer information om OLAP, som organiserar stora affärsdatabaser och stöder komplex analys, finns i Online-analysbearbetning.

- Mer information om OLTP-system registrerar affärsinteraktioner när de sker finns i Online-transaktionsbearbetning.

En icke-relationell databas använder inte tabellschemat för rader och kolumner. Mer information finns i Icke-relationella data och NoSQL.

Information om datasjöar, som innehåller en stor mängd data i sitt ursprungliga rådataformat, finns i Datasjöar.

En stordataarkitektur kan hantera inmatning, bearbetning och analys av data som är för stora eller för komplexa för traditionella databassystem. Mer information finns i Arkitekturer för stordata och analys.

Ett hybridmoln är en IT-miljö som kombinerar offentliga moln och lokala datacenter. Mer information finns i Utöka lokala datalösningar till molnet eller överväg Azure Arc kombinerat med Azure-databaser.

Azure Cosmos DB är en fullständigt hanterad NoSQL-databastjänst för modern apputveckling. Mer information finns i Resursmodellen för Azure Cosmos DB.

Mer information om alternativen för att överföra data till och från Azure finns i Överföra data till och från Azure.

Bästa praxis

Granska de här metodtipsen när du utformar dina lösningar.

| Bästa praxis | beskrivning |

|---|---|

| Datahanteringsmönster | Datahantering är det viktigaste elementet i molnprogram. Det påverkar de flesta kvalitetsattribut. |

| Transaktionellt utkorgsmönster med Azure Cosmos DB | Lär dig hur du använder mönstret Transaktionell utkorg för tillförlitliga meddelanden och garanterad leverans av händelser. |

| Distribuera dina data globalt med Azure Cosmos DB | För att uppnå låg svarstid och hög tillgänglighet måste vissa program distribueras i datacenter som ligger nära användarna. |

| Säkerhet i Azure Cosmos DB | Metodtips för säkerhet hjälper till att förhindra, identifiera och reagera på databasöverträdelser. |

| Kontinuerlig säkerhetskopiering med återställning till tidpunkt i Azure Cosmos DB | Läs mer om funktionen för återställning till tidpunkt i Azure Cosmos DB. |

| Uppnå hög tillgänglighet med Azure Cosmos DB | Azure Cosmos DB innehåller flera funktioner och konfigurationsalternativ för att uppnå hög tillgänglighet. |

| Hög tillgänglighet för Azure SQL Database och SQL Managed Instance | Databasen ska inte vara en enskild felpunkt i arkitekturen. |

Teknikval

Det finns många alternativ för tekniker att använda med Azure Databases. De här artiklarna hjälper dig att välja de bästa teknikerna för dina behov.

- Välj ett datalager

- Välj ett analysdatalager i Azure

- Välj en dataanalysteknik i Azure

- Välj en batchbearbetningsteknik i Azure

- Välj en stordatalagringsteknik i Azure

- Välj en orkestreringsteknik för datapipelines i Azure

- Välj ett sökdatalager i Azure

- Välj en dataströmbearbetningsteknik i Azure

Håll dig uppdaterad med databaser

Se Azure-uppdateringar för att hålla dig uppdaterad med Azure Databases-teknik.

Relaterade resurser

- Adatum Corporation-scenario för datahantering och analys i Azure

- Lamna Healthcare-scenario för datahantering och analys i Azure

- Optimera administrationen av SQL Server-instanser

- Relecloud-scenario för datahantering och analys i Azure

Exempellösningar

Dessa lösningsidéer är några av de exempelmetoder som du kan anpassa efter dina behov.

Liknande databasprodukter

Om du är bekant med Amazon Web Services (AWS) eller Google Cloud kan du läsa följande jämförelser: