Utvärdera Azure Arc-aktiverade servrar på en virtuell Azure-dator

Varning

Den här artikeln refererar till CentOS, en Linux-distribution som närmar sig EOL-status (End Of Life). Överväg att använda och planera i enlighet med detta. Mer information finns i CentOS End Of Life-vägledningen.

Azure Arc-aktiverade servrar är utformade för att hjälpa dig att ansluta servrar som körs lokalt eller i andra moln till Azure. Normalt skulle du inte ansluta en virtuell Azure-dator till Azure Arc eftersom samma funktioner är inbyggda för dessa virtuella datorer. Virtuella Azure-datorer har redan en representation i Azure Resource Manager, VM-tillägg, hanterade identiteter och Azure Policy. Om du försöker installera Azure Arc-aktiverade servrar på en virtuell Azure-dator får du ett felmeddelande om att det inte stöds.

Även om du inte kan installera Azure Arc-aktiverade servrar på en virtuell Azure-dator för produktionsscenarier är det möjligt att konfigurera Azure Arc-aktiverade servrar så att de endast körs på en virtuell Azure-dator i utvärderings- och testsyfte. Den här artikeln beskriver hur du förbereder en virtuell Azure-dator så att den ser ut som en lokal server i testsyfte.

Kommentar

Stegen i den här artikeln är avsedda för virtuella datorer som finns i Azure-molnet. Azure Arc-aktiverade servrar stöds inte på virtuella datorer som körs på Azure Stack Hub eller Azure Stack Edge.

Förutsättningar

- Ditt konto har tilldelats rollen Virtuell datordeltagare .

- Den virtuella Azure-datorn kör ett operativsystem som stöds av Azure Arc-aktiverade servrar. Om du inte har en virtuell Azure-dator kan du distribuera en enkel virtuell Windows-dator eller en enkel virtuell Ubuntu Linux 18.04 LTS-dator.

- Den virtuella Azure-datorn kan kommunicera utgående för att ladda ned Azure Anslut ed Machine-agentpaketet för Windows från Microsoft Download Center och Linux från Microsoft-paketlagringsplatsen. Om utgående anslutning till Internet är begränsad enligt din IT-säkerhetsprincip kan du ladda ned agentpaketet manuellt och kopiera det till en mapp på den virtuella Azure-datorn.

- Ett konto med utökade (dvs. administratörs- eller rotbehörigheter) på den virtuella datorn och RDP- eller SSH-åtkomst till den virtuella datorn.

- Om du vill registrera och hantera den virtuella Azure-datorn med Azure Arc-aktiverade servrar är du medlem i resursadministratörs- eller deltagarrollen i Azure Anslut ed Machine i resursgruppen.

Planera

Om du vill börja hantera din virtuella Azure-dator som en Azure Arc-aktiverad server måste du göra följande ändringar i den virtuella Azure-datorn innan du kan installera och konfigurera Azure Arc-aktiverade servrar.

Ta bort eventuella VM-tillägg som distribueras till den virtuella Azure-datorn, till exempel Log Analytics-agenten. Azure Arc-aktiverade servrar har stöd för många av samma tillägg som virtuella Azure-datorer, men Azure Anslut ed Machine-agenten kan inte hantera VM-tillägg som redan har distribuerats till den virtuella datorn.

Inaktivera Azure Windows- eller Linux-gästagenten. Gästagenten för den virtuella Azure-datorn har ett liknande syfte som Azure Anslut ed Machine-agenten. För att undvika konflikter mellan de två måste Azure VM-agenten inaktiveras. När den är inaktiverad kan du inte använda VM-tillägg eller vissa Azure-tjänster.

Skapa en säkerhetsregel för att neka åtkomst till Azure Instance Metadata Service (IMDS). IMDS är ett REST-API som program kan anropa för att få information om den virtuella datorns representation i Azure, inklusive dess resurs-ID och plats. IMDS ger också åtkomst till alla hanterade identiteter som tilldelats datorn. Azure Arc-aktiverade servrar tillhandahåller en egen IMDS-implementering och returnerar information om Azure Arc-representationen av den virtuella datorn. För att undvika situationer där båda IMDS-slutpunkterna är tillgängliga och appar måste välja mellan de två, blockerar du åtkomst till Azure VM IMDS så att den Azure Arc-aktiverade serverns IMDS-implementering är den enda tillgängliga.

När du har gjort dessa ändringar fungerar den virtuella Azure-datorn som vilken dator eller server som helst utanför Azure och är vid den startpunkt som krävs för att installera och utvärdera Azure Arc-aktiverade servrar.

När Azure Arc-aktiverade servrar har konfigurerats på den virtuella datorn visas två representationer av dem i Azure. Den ena är resursen för den virtuella Azure-datorn, med en Microsoft.Compute/virtualMachines resurstyp, och den andra är en Azure Arc-resurs med en Microsoft.HybridCompute/machines resurstyp. Som ett resultat av att förhindra hantering av gästoperativsystemet från den delade fysiska värdservern är det bästa sättet att tänka på de två resurserna att Azure VM-resursen är den virtuella maskinvaran för den virtuella datorn, och låt oss styra energitillståndet och visa information om dess SKU, nätverk och lagringskonfigurationer. Azure Arc-resursen hanterar gästoperativsystemet på den virtuella datorn och kan användas för att installera tillägg, visa efterlevnadsdata för Azure Policy och slutföra andra uppgifter som stöds av Azure Arc-aktiverade servrar.

Konfigurera om virtuell Azure-dator

Kommentar

För windows anger du miljövariabeln så att arc åsidosätts vid en installation av en virtuell Azure-dator.

[System.Environment]::SetEnvironmentVariable("MSFT_ARC_TEST",'true', [System.EnvironmentVariableTarget]::Machine)

Ta bort eventuella VM-tillägg på den virtuella Azure-datorn.

I Azure-portalen går du till resursen för den virtuella Azure-datorn och i den vänstra rutan väljer du Tillägg. Om det finns några tillägg installerade på den virtuella datorn väljer du varje tillägg individuellt och väljer sedan Avinstallera. Vänta tills alla tillägg har avinstallerats innan du fortsätter till steg 2.

Inaktivera gästagenten för den virtuella Azure-datorn.

Om du vill inaktivera gästagenten för virtuella Azure-datorer ansluter du till den virtuella datorn med fjärrskrivbord Anslut ion (Windows) eller SSH (Linux) och kör följande kommandon för att inaktivera gästagenten.

Kör följande PowerShell-kommandon för Windows:

Set-Service WindowsAzureGuestAgent -StartupType Disabled -Verbose Stop-Service WindowsAzureGuestAgent -Force -VerboseKör följande kommandon för Linux:

sudo systemctl stop walinuxagent sudo systemctl disable walinuxagentBlockera åtkomst till Azure IMDS-slutpunkten.

Kommentar

Konfigurationerna nedan måste tillämpas för 169.254.169.254 och 169.254.169.253. Det här är slutpunkter som används för IMDS i Azure respektive Azure Stack HCI.

När du fortfarande är ansluten till servern kör du följande kommandon för att blockera åtkomsten till Azure IMDS-slutpunkten. Kör följande PowerShell-kommando för Windows:

New-NetFirewallRule -Name BlockAzureIMDS -DisplayName "Block access to Azure IMDS" -Enabled True -Profile Any -Direction Outbound -Action Block -RemoteAddress 169.254.169.254För Linux kan du läsa distributionens dokumentation för det bästa sättet att blockera utgående åtkomst till

169.254.169.254/32via TCP-port 80. Normalt skulle du blockera utgående åtkomst med den inbyggda brandväggen, men du kan också tillfälligt blockera den med iptables eller nftables.Om den virtuella Azure-datorn kör Ubuntu utför du följande steg för att konfigurera den okomplicerade brandväggen (UFW):

sudo ufw --force enable sudo ufw deny out from any to 169.254.169.254 sudo ufw default allow incomingOm den virtuella Azure-datorn kör CentOS, Red Hat eller SUSE Linux Enterprise Server (SLES) utför du följande steg för att konfigurera brandväggen:

sudo firewall-cmd --permanent --direct --add-rule ipv4 filter OUTPUT 1 -p tcp -d 169.254.169.254 -j REJECT sudo firewall-cmd --reloadFör andra distributioner läser du brandväggsdokumenten eller konfigurerar en allmän iptables-regel med följande kommando:

sudo iptables -I OUTPUT 1 -d 169.254.169.254 -j REJECTKommentar

Konfigurationen av iptables måste anges efter varje omstart om inte en beständig iptables-lösning används.

Installera och konfigurera Azure Anslut ed Machine-agenten.

Den virtuella datorn är nu redo att börja utvärdera Azure Arc-aktiverade servrar. Information om hur du installerar och konfigurerar Azure Anslut ed Machine-agenten finns i Anslut hybriddatorer med hjälp av Azure-portalen och följer stegen för att generera ett installationsskript och installera med hjälp av den skriptade metoden.

Kommentar

Om utgående anslutning till Internet är begränsad från den virtuella Azure-datorn kan du ladda ned agentpaketet manuellt. Kopiera agentpaketet till den virtuella Azure-datorn och ändra installationsskriptet för Azure Arc-aktiverade servrar för att referera till källmappen.

Om du missade något av stegen identifierar installationsskriptet att det körs på en virtuell Azure-dator och avslutas med ett fel. Kontrollera att du har slutfört steg 1–3 och kör sedan skriptet igen.

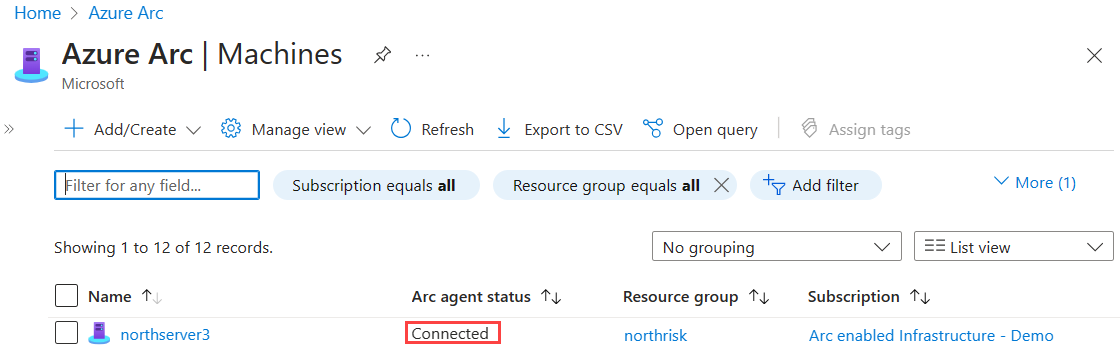

Kontrollera anslutningen med Azure Arc

När du har installerat och konfigurerat agenten för registrering med Azure Arc-aktiverade servrar går du till Azure-portalen för att kontrollera att servern har anslutits. Visa datorn i Azure-portalen.

Nästa steg

Lär dig hur du planerar och aktiverar ett stort antal datorer till Azure Arc-aktiverade servrar för att förenkla konfigurationen av viktiga säkerhetshanterings- och övervakningsfunktioner i Azure.

Lär dig mer om våra Azure VM-tillägg som stöds för att förenkla distributionen med andra Azure-tjänster som Automation, KeyVault och andra för din Windows- eller Linux-dator.

När du är klar med testningen avinstallerar du Azure Anslut ed Machine-agenten.