krav för Anslut datoragent

Varning

Den här artikeln refererar till CentOS, en Linux-distribution som närmar sig EOL-status (End Of Life). Överväg att använda och planera i enlighet med detta. Mer information finns i CentOS End Of Life-vägledningen.

I det här avsnittet beskrivs de grundläggande kraven för att installera Anslut d Machine-agenten för att registrera en fysisk server eller virtuell dator på Azure Arc-aktiverade servrar. Vissa registreringsmetoder kan ha fler krav.

Miljöer som stöds

Azure Arc-aktiverade servrar stöder installation av den Anslut baserade datoragenten på fysiska servrar och virtuella datorer som finns utanför Azure. Detta omfattar stöd för virtuella datorer som körs på plattformar som:

- VMware (inklusive Azure VMware Solution)

- Azure Stack HCI

- Andra molnmiljöer

Du bör inte installera Azure Arc på virtuella datorer som finns i Azure, Azure Stack Hub eller Azure Stack Edge, eftersom de redan har liknande funktioner. Du kan dock bara använda en virtuell Azure-dator för att simulera en lokal miljö i testsyfte.

Var extra försiktig när du använder Azure Arc på system som är:

- Klonade

- Återställda från säkerhetskopiering som en andra instans av servern

- Används för att skapa en "gyllene avbildning" som andra virtuella datorer skapas från

Om två agenter använder samma konfiguration får du inkonsekventa beteenden när båda agenterna försöker fungera som en Azure-resurs. Det bästa sättet för dessa situationer är att använda ett automatiseringsverktyg eller skript för att registrera servern till Azure Arc efter att den har klonats, återställts från en säkerhetskopia eller skapats från en gyllene avbildning.

Kommentar

Mer information om hur du använder Azure Arc-aktiverade servrar i VMware-miljöer finns i vanliga frågor och svar om VMware.

Operativsystem som stöds

Azure Arc stöder följande Windows- och Linux-operativsystem. Endast x86-64-arkitekturer (64-bitars) stöds. Azure Anslut ed Machine-agenten körs inte på x86 (32-bitars) eller ARM-baserade arkitekturer.

- AlmaLinux 9

- Amazon Linux 2 och 2023

- Azure Linux (CBL-Mariner) 1.0, 2.0

- Azure Stack HCI

- CentOS Linux 7 och 8

- Debian 10, 11 och 12

- Oracle Linux 7, 8 och 9

- Red Hat Enterprise Linux (RHEL) 7, 8 och 9

- Rocky Linux 8 och 9

- SUSE Linux Enterprise Server (SLES) 12 SP3-SP5 och 15

- Ubuntu 16.04, 18.04, 20.04 och 22.04 LTS

- Windows 10, 11 (se Vägledning för klientoperativsystem)

- Windows IoT Enterprise

- Windows Server 2008 R2 SP1, 2012, 2012 R2, 2016, 2019 och 2022

- Både skrivbords- och Server Core-funktioner stöds

- Azure-versioner stöds på Azure Stack HCI

Azure Anslut ed Machine-agenten har inte testats på operativsystem som härdats av Cis-riktmärket (Center for Information Security).

Vägledning för klientoperativsystem

Azure Arc-tjänsten och Azure Anslut ed Machine Agent stöds endast på Windows 10- och 11-klientoperativsystem när du använder dessa datorer i en serverliknande miljö. Datorn ska alltså alltid vara:

- Anslut till Internet

- Anslut till en strömkälla

- Påslagen

Till exempel är en dator som kör Windows 11 som ansvarar för digital signering, lösningar för försäljning och allmänna hanteringsuppgifter för back office en bra kandidat för Azure Arc. Slutanvändarens produktivitetsdatorer, till exempel en bärbar dator, som kan vara offline under långa tidsperioder, bör inte använda Azure Arc och bör i stället överväga Microsoft Intune eller Microsoft Configuration Manager.

Kortlivade servrar och infrastruktur för virtuella skrivbord

Microsoft rekommenderar inte att du kör Azure Arc på kortlivade (tillfälliga) servrar eller virtuella VDI-datorer (Virtual Desktop Infrastructure). Azure Arc är utformat för långsiktig hantering av servrar och är inte optimerat för scenarier där du regelbundet skapar och tar bort servrar. Azure Arc vet till exempel inte om agenten är offline på grund av planerat systemunderhåll eller om den virtuella datorn har tagits bort, så den rensar inte automatiskt serverresurser som slutade skicka pulsslag. Därför kan det uppstå en konflikt om du återskapar den virtuella datorn med samma namn och det finns en befintlig Azure Arc-resurs med samma namn.

Azure Virtual Desktop på Azure Stack HCI använder inte kortlivade virtuella datorer och har stöd för att köra Azure Arc på de virtuella datorerna på skrivbordet.

Programvarukrav

Windows-operativsystem:

- Windows Server 2008 R2 SP1 kräver PowerShell 4.0 eller senare. Microsoft rekommenderar att du kör den senaste versionen, Windows Management Framework 5.1.

Linux-operativsystem:

- systemd

- wget (för att ladda ned installationsskriptet)

- openssl

- gnupg (endast Debianbaserade system)

Lokal användarinloggningsrätt för Windows-system

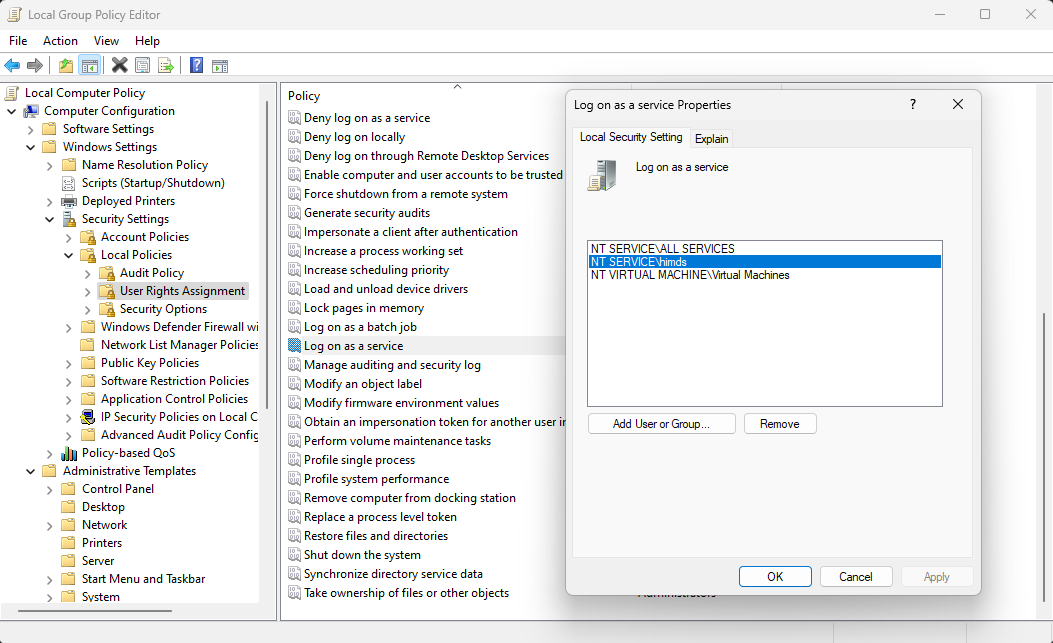

Azure Hybrid Instance Metadata Service körs under ett virtuellt lågprivilegierat konto, NT SERVICE\himds. Det här kontot behöver "logga in som en tjänst" direkt i Windows för att kunna köras. I de flesta fall finns det inget du behöver göra eftersom den här rättigheten beviljas till virtuella konton som standard. Men om din organisation använder grupprincip för att anpassa den här inställningen måste du lägga NT SERVICE\himds till i listan över konton som tillåts logga in som en tjänst.

Du kan kontrollera den aktuella principen på datorn genom att öppna redigeraren för lokal grupprincip (gpedit.msc) från Start-menyn och navigera till följande principobjekt:

Datorkonfiguration > Windows Inställningar > Säkerhet Inställningar > lokala principer > Tilldelningslogg > för användarrättigheter som en tjänst

Kontrollera om någon av NT SERVICE\ALL SERVICES, NT SERVICE\himdseller S-1-5-80-4215458991-2034252225-2287069555-1155419622-2701885083 (den statiska säkerhetsidentifieraren för NT SERVICE\himds) finns i listan. Om ingen finns i listan måste du arbeta med grupprincipadministratören för att lägga NT SERVICE\himds till principer som konfigurerar tilldelningar av användarrättigheter på dina servrar. Grupprincipadministratören måste göra ändringen på en dator med Azure Anslut ed Machine-agenten installerad så att objektväljaren löser identiteten korrekt. Agenten behöver inte konfigureras eller anslutas till Azure för att göra den här ändringen.

Behörigheter som krävs

Du behöver följande inbyggda Azure-roller för olika aspekter av hantering av anslutna datorer:

- Om du vill registrera datorer måste du ha rollen Azure Anslut ed Machine Onboarding eller Deltagare för resursgruppen där du hanterar servrarna.

- Om du vill läsa, ändra och ta bort en dator måste du ha rollen Azure Anslut d Machine Resource Administrator för resursgruppen.

- Om du vill välja en resursgrupp i listrutan när du använder metoden Generera skript behöver du även rollen Läsare för resursgruppen (eller en annan roll som innehåller läsåtkomst ).

Azure-prenumeration och tjänstbegränsningar

Det finns inga gränser för antalet Azure Arc-aktiverade servrar som du kan registrera i en enskild resursgrupp, prenumeration eller klientorganisation.

Varje Azure Arc-aktiverad server är associerad med ett Microsoft Entra-objekt och räknas mot din katalogkvot. Se Microsoft Entra-tjänstbegränsningar och -begränsningar för information om det maximala antalet objekt som du kan ha i en Microsoft Entra-katalog.

Azure-resursprovidrar

Om du vill använda Azure Arc-aktiverade servrar måste följande Azure-resursproviders registreras i din prenumeration:

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.Hybrid Anslut ivity

- Microsoft.AzureArcData (om du planerar att Arc-aktivera SQL-servrar)

- Microsoft.Compute (för Azure Update Manager och automatiska tilläggsuppgraderingar)

Du kan registrera resursprovidrar med hjälp av följande kommandon:

Azure PowerShell:

Connect-AzAccount

Set-AzContext -SubscriptionId [subscription you want to onboard]

Register-AzResourceProvider -ProviderNamespace Microsoft.HybridCompute

Register-AzResourceProvider -ProviderNamespace Microsoft.GuestConfiguration

Register-AzResourceProvider -ProviderNamespace Microsoft.HybridConnectivity

Register-AzResourceProvider -ProviderNamespace Microsoft.AzureArcData

Azure CLI:

az account set --subscription "{Your Subscription Name}"

az provider register --namespace 'Microsoft.HybridCompute'

az provider register --namespace 'Microsoft.GuestConfiguration'

az provider register --namespace 'Microsoft.HybridConnectivity'

az provider register --namespace 'Microsoft.AzureArcData'

Du kan också registrera resursprovidrar i Azure-portalen.

Nästa steg

- Granska nätverkskraven för att distribuera Azure Arc-aktiverade servrar.

- Innan du distribuerar Azure Anslut ed Machine-agenten och integrerar med andra Azure-hanterings- och övervakningstjänster kan du läsa planerings- och distributionsguiden.* Läs felsökningsguiden för agentanslutningsproblem om du vill lösa problem.