Aktivera LDAP-autentisering för Active Directory-domän Services (AD DS) för NFS-volymer

När du skapar en NFS-volym kan du aktivera funktionen LDAP med utökade grupper ( LDAP-alternativet ) för volymen. Den här funktionen gör det möjligt för Active Directory LDAP-användare och utökade grupper (upp till 1 024 grupper) att komma åt filer och kataloger i volymen. Du kan använda funktionen LDAP med utökade grupper med både NFSv4.1- och NFSv3-volymer.

Kommentar

I Active Directory LDAP-servrar MaxPageSize är attributet som standard inställt på 1 000 som standard. Den här inställningen innebär att grupper över 1 000 trunkeras i LDAP-frågor. Om du vill aktivera fullständigt stöd med värdet 1 024 för utökade grupper MaxPageSizmåste attributet e ändras för att återspegla värdet 1 024. Information om hur du ändrar det värdet finns i Visa och ange LDAP-princip i Active Directory med hjälp av Ntdsutil.exe.

Azure NetApp Files stöder hämtning av utökade grupper från LDAP-namntjänsten i stället för från RPC-huvudet. Azure NetApp Files interagerar med LDAP genom att fråga efter attribut som användarnamn, numeriska ID:n, grupper och gruppmedlemskap för NFS-protokollåtgärder.

När det fastställs att LDAP kommer att användas för åtgärder som namnsökning och hämtning av utökade grupper sker följande process:

- Azure NetApp Files använder en LDAP-klientkonfiguration för att göra ett anslutningsförsök till AD DS- eller Microsoft Entra Domain Services LDAP-servern som anges i Azure NetApp Files AD-konfigurationen.

- Om TCP-anslutningen över den definierade AD DS- eller Microsoft Entra Domain Services LDAP-tjänstporten lyckas försöker Azure NetApp Files LDAP-klienten "binda" (logga in) till AD DS- eller Microsoft Entra Domain Services LDAP-servern (domänkontrollanten) med hjälp av de definierade autentiseringsuppgifterna i LDAP-klientkonfigurationen.

- Om bindningen lyckas använder Azure NetApp Files LDAP-klienten RFC 2307bis LDAP-schemat för att göra en LDAP-sökfråga till AD DS- eller Microsoft Entra Domain Services LDAP-servern (domänkontrollant).

Följande information skickas till servern i frågan:

- Bas-/användar-DN (för att begränsa sökomfånget)

- Sökomfångstyp (underträd)

- Objektklass (

user,posixAccountför användare ochposixGroupför grupper) - UID eller användarnamn

- Begärda attribut (

uid,uidNumber,gidNumberför användare ellergidNumberför grupper)

- Om användaren eller gruppen inte hittas misslyckas begäran och åtkomst nekas.

- Om begäran lyckas cachelagras användar- och gruppattribut för framtida användning. Den här åtgärden förbättrar prestandan för efterföljande LDAP-frågor som är associerade med cachelagrade användar- eller gruppattribut. Det minskar också belastningen på AD DS- eller Microsoft Entra Domain Services LDAP-servern.

Att tänka på

Du kan aktivera funktionen LDAP med utökade grupper endast när volymen skapas. Den här funktionen kan inte aktiveras retroaktivt på befintliga volymer.

LDAP med utökade grupper stöds endast med Active Directory-domän Services (AD DS) eller Microsoft Entra Domain Services. OpenLDAP eller andra LDAP-katalogtjänster från tredje part stöds inte.

LDAP över TLS får inte aktiveras om du använder Microsoft Entra Domain Services.

Du kan inte ändra LDAP-alternativinställningen (aktiverad eller inaktiverad) när du har skapat volymen.

I följande tabell beskrivs TTL-inställningarna (Time to Live) för LDAP-cachen. Du måste vänta tills cachen har uppdaterats innan du försöker komma åt en fil eller katalog via en klient. Annars visas ett meddelande om nekad åtkomst eller behörighet på klienten.

Cache Standardvärde för tidsgräns Gruppmedlemskapslista 24-timmars TTL Unix-grupper 24-timmars TTL, 1 minut negativ TTL Unix-användare 24-timmars TTL, 1 minut negativ TTL Cacheminnen har en specifik tidsgräns som kallas Time to Live. Efter tidsgränsen åldras poster så att inaktuella poster inte dröjer sig fast. Det negativa TTL-värdet är där en sökning som har misslyckats finns för att undvika prestandaproblem på grund av LDAP-frågor för objekt som kanske inte finns.

Alternativet Tillåt lokala NFS-användare med LDAP i Active Directory-anslutningar avser att ge tillfällig och tillfällig åtkomst till lokala användare. När det här alternativet är aktiverat slutar användarautentisering och sökning från LDAP-servern att fungera, och antalet gruppmedlemskap som Azure NetApp Files kommer att stödja begränsas till 16. Därför bör du ha det här alternativet inaktiverat för Active Directory-anslutningar, förutom när en lokal användare behöver komma åt LDAP-aktiverade volymer. I så fall bör du inaktivera det här alternativet så snart lokal användaråtkomst inte längre krävs för volymen. Se Tillåt lokala NFS-användare med LDAP att komma åt en volym med dubbla protokoll om hantering av lokal användaråtkomst.

Steg

LDAP-volymer kräver en Active Directory-konfiguration för LDAP-serverinställningar. Följ anvisningarna i Krav för Active Directory-anslutningar och Skapa en Active Directory-anslutning för att konfigurera Active Directory-anslutningar på Azure-portalen.

Kommentar

Kontrollera att du har konfigurerat Active Directory-anslutningsinställningarna. Ett datorkonto skapas i organisationsenheten (OU) som anges i Active Directory-anslutningsinställningarna. Inställningarna används av LDAP-klienten för att autentisera med din Active Directory.

Kontrollera att Active Directory LDAP-servern är igång och körs i Active Directory.

LDAP NFS-användare måste ha vissa POSIX-attribut på LDAP-servern. Ange attributen för LDAP-användare och LDAP-grupper på följande sätt:

- Obligatoriska attribut för LDAP-användare:

uid: Alice,

uidNumber: 139,

gidNumber: 555,

objectClass: user, posixAccount - Obligatoriska attribut för LDAP-grupper:

objectClass: group, posixGroup,

gidNumber: 555

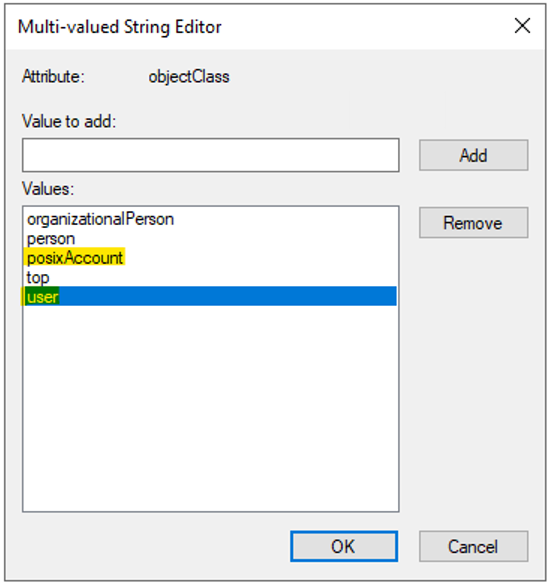

De värden som anges för

objectClassär separata poster. I SträngredigerarenobjectClassmed flera värden skulle till exempel separata värden (userochposixAccount) anges enligt följande för LDAP-användare:Kommentar

Om POSIX-attributen inte har konfigurerats korrekt kan åtgärder för användar- och gruppsökning misslyckas och användarna kan bli krossade vid åtkomst till

nobodyNFS-volymer.

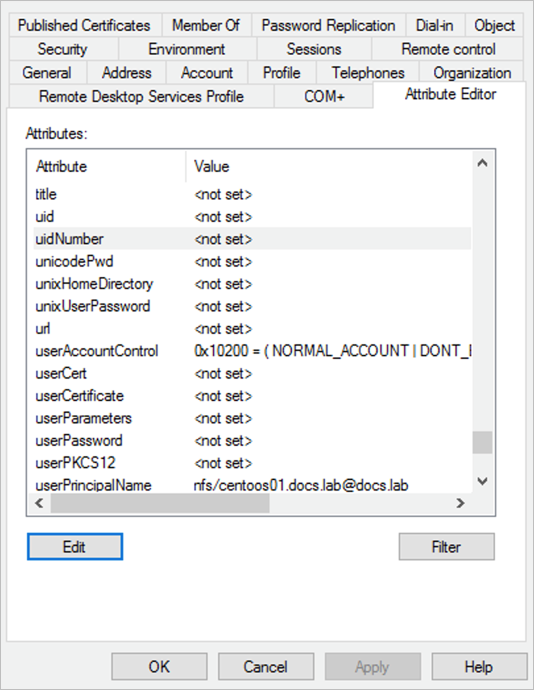

Du kan hantera POSIX-attribut med hjälp av snapin-modulen Active Directory - användare och datorer MMC. I följande exempel visas Active Directory-attributredigeraren. Mer information finns i Access Active Directory-attributredigeraren .

- Obligatoriska attribut för LDAP-användare:

Om du vill konfigurera en LDAP-integrerad NFSv4.1 Linux-klient läser du Konfigurera en NFS-klient för Azure NetApp Files.

Om dina LDAP-aktiverade volymer använder NFSv4.1 följer du anvisningarna i Konfigurera NFSv4.1 ID-domän för att konfigurera

/etc/idmapd.conffilen.Du måste ange

Domainden/etc/idmapd.confdomän som har konfigurerats i Active Directory-Anslut ion på ditt NetApp-konto. Om till exempelcontoso.comär den konfigurerade domänen i NetApp-kontot anger duDomain = contoso.com.Sedan måste du starta om

rpcbindtjänsten på värden eller starta om värden.Följ stegen i Skapa en NFS-volym för Azure NetApp Files för att skapa en NFS-volym. Under processen för att skapa volymer aktiverar du LDAP-alternativet under fliken Protokoll.

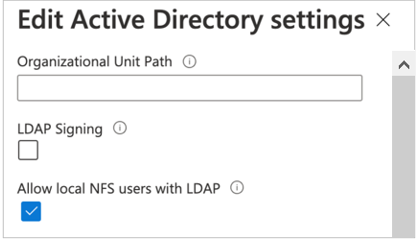

Valfritt – Du kan aktivera lokala NFS-klientanvändare som inte finns på Windows LDAP-servern för att få åtkomst till en NFS-volym som har LDAP med utökade grupper aktiverade. Om du vill göra det aktiverar du alternativet Tillåt lokala NFS-användare med LDAP på följande sätt:

- Välj Active Directory-anslutningar. På en befintlig Active Directory-anslutning väljer du snabbmenyn (de tre punkterna

…) och väljer Redigera. - I fönstret Redigera Active Directory-inställningar som visas väljer du alternativet Tillåt lokala NFS-användare med LDAP .

- Välj Active Directory-anslutningar. På en befintlig Active Directory-anslutning väljer du snabbmenyn (de tre punkterna

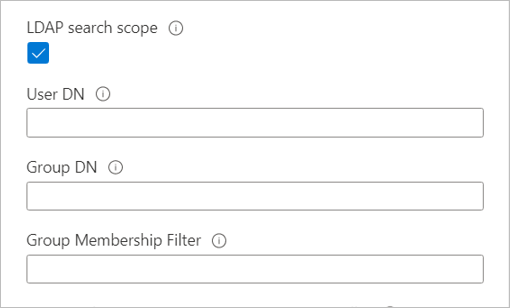

Valfritt – Om du har stora topologier och du använder Unix-säkerhetsformatet med en volym med dubbla protokoll eller LDAP med utökade grupper kan du använda alternativet LDAP-sökomfång för att undvika "åtkomst nekad"-fel på Linux-klienter för Azure NetApp Files.

Alternativet LDAP-sökomfång konfigureras via sidan Active Directory Anslut ions.

Om du vill matcha användare och grupper från en LDAP-server för stora topologier anger du värdena för alternativen Användar-DN, Grupp-DN och Gruppmedlemskapsfilter på sidan Active Directory Anslut ions på följande sätt:

- Ange kapslat användar-DN och grupp-DN i formatet

OU=subdirectory,OU=directory,DC=domain,DC=com. - Ange gruppmedlemskapsfilter i formatet

(gidNumber=*). - Om en användare är medlem i fler än 256 grupper visas endast 256 grupper.

- Se fel för LDAP-volymer om du stöter på fel.

- Ange kapslat användar-DN och grupp-DN i formatet

Nästa steg

- Skapa en NFS-volym för Azure NetApp Files

- Skapa och hantera Active Directory-anslutningar

- Konfigurera NFSv4.1-domän

- Konfigurera en NFS-klient för Azure NetApp Files

- Felsöka volymfel för Azure NetApp Files

- Ändra Active Directory-anslutningar för Azure NetApp Files

- Förstå NFS-gruppmedlemskap och kompletterande grupper