Självstudie: Förutsättningar för tillgänglighetsgrupper med ett undernät – SQL Server på virtuella Azure-datorer

Gäller för:SQL Server på en virtuell Azure-dator

Dricks

Det finns många metoder för att distribuera en tillgänglighetsgrupp. Förenkla distributionen och eliminera behovet av en Azure Load Balancer eller ett distribuerat nätverksnamn (DNN) för din AlwaysOn-tillgänglighetsgrupp genom att skapa dina virtuella SQL Server-datorer i flera undernät i samma virtuella Azure-nätverk. Om du redan har skapat tillgänglighetsgruppen i ett enda undernät kan du migrera den till en miljö med flera undernät.

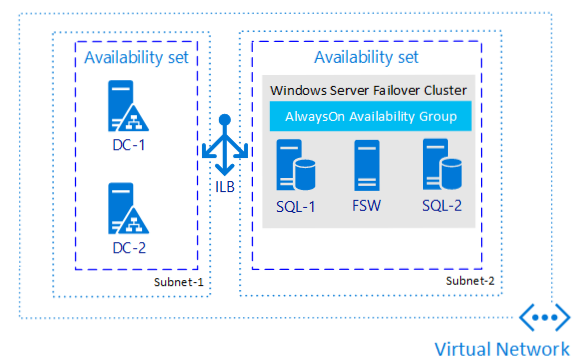

Den här självstudien visar hur du uppfyller kraven för att skapa en SQL Server AlwaysOn-tillgänglighetsgrupp på virtuella Azure-datorer i ett enda undernät. När du har slutfört förutsättningarna har du en domänkontrollant, två virtuella SQL Server-datorer och en vittnesserver i en enda resursgrupp.

Den här artikeln konfigurerar tillgänglighetsgruppens miljö manuellt. Det går också att automatisera stegen med hjälp av Azure-portalen, PowerShell eller Azure CLI eller Azure-snabbstartsmallar.

Tidsuppskattning: Det kan ta ett par timmar att slutföra förutsättningarna. Du kommer att ägna mycket av den här tiden åt att skapa virtuella datorer.

Följande diagram illustrerar vad du skapar i självstudien.

Kommentar

Nu är det möjligt att lyfta och flytta din tillgänglighetsgruppslösning till SQL Server på virtuella Azure-datorer med hjälp av Azure Migrate. Mer information finns i Migrera en tillgänglighetsgrupp.

Granska dokumentationen om tillgänglighetsgrupp

Den här självstudien förutsätter att du har en grundläggande förståelse för SQL Server AlwaysOn-tillgänglighetsgrupper. Om du inte är bekant med den här tekniken kan du läsa Översikt över AlwaysOn-tillgänglighetsgrupper (SQL Server).

Skapa ett Azure-konto

Du behöver ett Azure-konto. Du kan öppna ett kostnadsfritt Azure-konto eller aktivera Visual Studio-prenumerantförmåner.

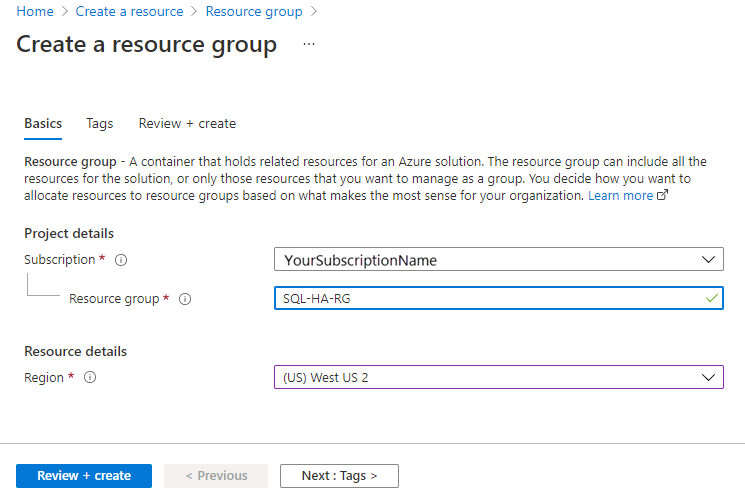

Skapa en resursgrupp

Följ dessa steg för att skapa resursgruppen i Azure-portalen:

Logga in på Azure-portal.

Välj + Skapa en resurs.

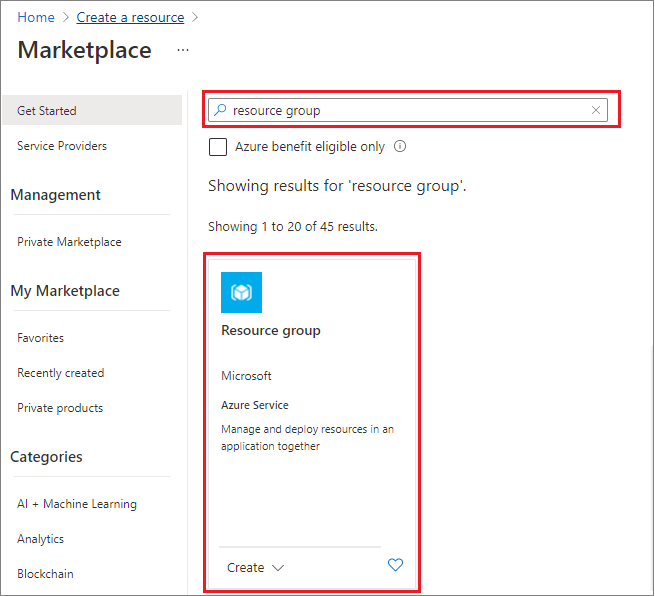

Sök efter resursgrupp i sökrutan Marketplace och välj sedan panelen Resursgrupp från Microsoft. Välj Skapa.

På sidan Skapa en resursgrupp fyller du i värdena för att skapa resursgruppen:

- Välj lämplig Azure-prenumeration i listrutan.

- Ange ett namn för resursgruppen, till exempel SQL-HA-RG.

- Välj en region i listrutan, till exempel USA, västra 2. Se till att distribuera alla efterföljande resurser till den här platsen.

- Välj Granska + skapa för att granska resursparametrarna och välj sedan Skapa för att skapa resursgruppen.

Skapa nätverket och undernätet

Nästa steg är att skapa nätverket och undernätet i Azure-resursgruppen.

Lösningen i den här självstudien använder ett virtuellt nätverk och ett undernät. Översikten över det virtuella nätverket innehåller mer information om nätverk i Azure.

Följ dessa steg för att skapa det virtuella nätverket i Azure-portalen:

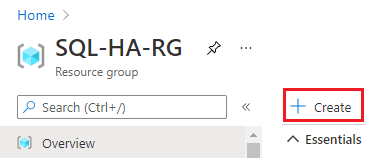

Gå till resursgruppen i Azure-portalen och välj + Skapa.

Sök efter virtuellt nätverk i sökrutan På Marketplace och välj sedan panelen Virtuellt nätverk från Microsoft. Välj Skapa.

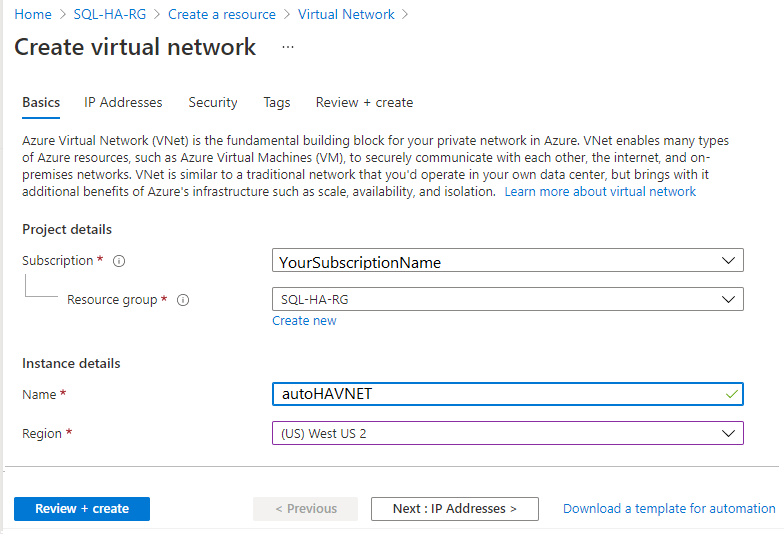

På sidan Skapa virtuellt nätverk anger du följande information på fliken Grundläggande :

- Under Projektinformation väljer du lämplig Azure-prenumeration för Prenumeration. För Resursgrupp väljer du den resursgrupp som du skapade tidigare, till exempel SQL-HA-RG.

- Under Instansinformation anger du ett namn för ditt virtuella nätverk, till exempel autoHAVNET. I listrutan väljer du samma region som du valde för resursgruppen.

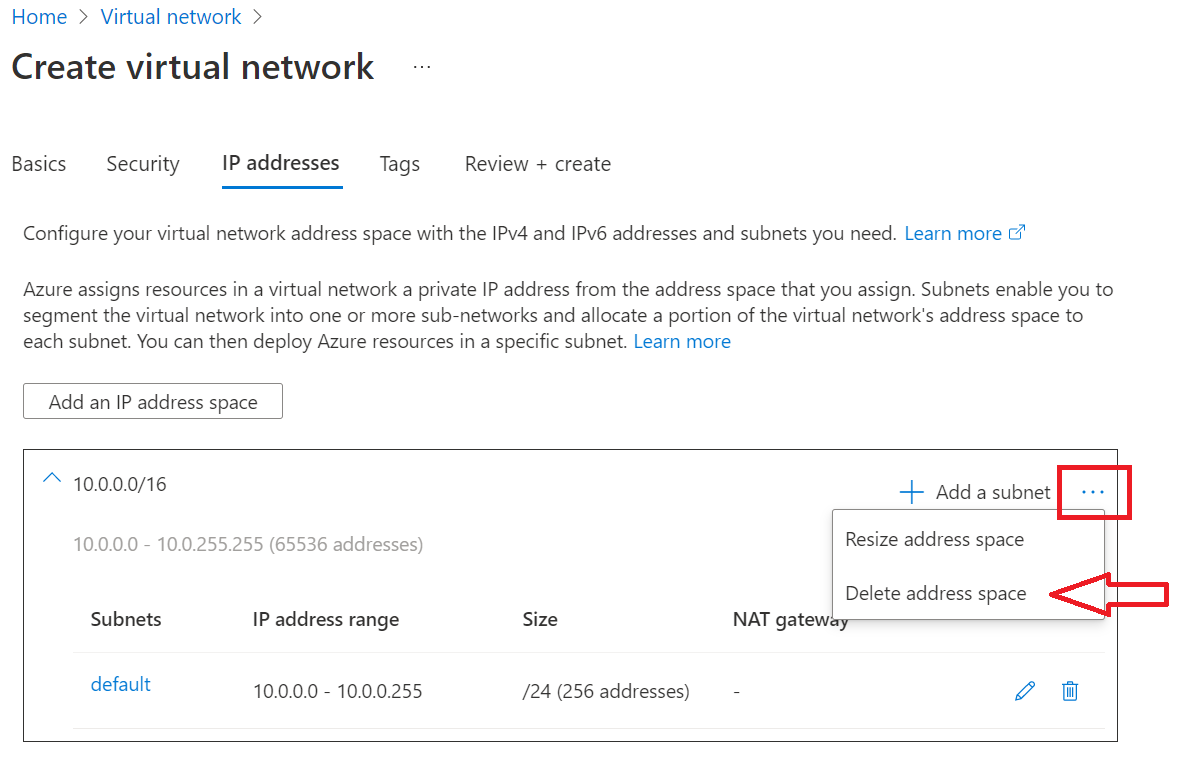

På fliken IP-adresser väljer du ellipsen (...) bredvid + Lägg till ett undernät. Välj Ta bort adressutrymme för att ta bort det befintliga adressutrymmet om du behöver ett annat adressintervall.

Välj Lägg till ett IP-adressutrymme för att öppna fönstret för att skapa det adressutrymme som du behöver. I den här självstudien används adressutrymmet 192.168.0.0/16 (192.168.0.0 för Startadress och /16 för Adressutrymmesstorlek). Välj Lägg till för att skapa adressutrymmet.

Välj + Lägg till ett undernät och sedan:

Ange ett värde för undernätets namn, till exempel administratör.

Ange ett unikt adressintervall för undernätet inom det virtuella nätverkets adressutrymme.

Om adressintervallet till exempel är 192.168.0.0/16 anger du 192.168.15.0 för Startadress och /24 för Undernätsstorlek.

Välj Lägg till för att lägga till ditt nya undernät.

Välj Granska + Skapa.

Azure returnerar dig till portalinstrumentpanelen och meddelar dig när det nya nätverket skapas.

Skapa tillgänglighetsuppsättningar

Innan du skapar virtuella datorer måste du skapa tillgänglighetsuppsättningar. Tillgänglighetsuppsättningar minskar stilleståndstiden för planerade eller oplanerade underhållshändelser.

En Azure-tillgänglighetsuppsättning är en logisk grupp resurser som Azure placerar på dessa fysiska domäner:

- Feldomän: Säkerställer att medlemmarna i tillgänglighetsuppsättningen har separata ström- och nätverksresurser.

- Uppdateringsdomän: Säkerställer att medlemmar i tillgänglighetsuppsättningen inte tas ned för underhåll samtidigt.

Mer information finns i Hantera tillgängligheten för virtuella datorer.

Du behöver två tillgänglighetsuppsättningar. En är för domänkontrollanterna. Den andra gäller de virtuella SQL Server-datorerna.

Så här skapar du en tillgänglighetsuppsättning:

- Gå till resursgruppen och välj Lägg till.

- Filtrera resultatet genom att skriva tillgänglighetsuppsättningen. Välj Tillgänglighetsuppsättning i resultatet.

- Välj Skapa.

Konfigurera två tillgänglighetsuppsättningar enligt parametrarna i följande tabell:

| Fält | Tillgänglighetsuppsättning för domänkontrollant | SQL Server-tillgänglighetsuppsättning |

|---|---|---|

| Namn | adavailabilityset | sqlavailabilityset |

| Resursgrupp | SQL-HA-RG | SQL-HA-RG |

| Feldomäner | 3 | 3 |

| Uppdatera domäner | 5 | 3 |

När du har skapat tillgänglighetsuppsättningarna går du tillbaka till resursgruppen i Azure-portalen.

Skapa domänkontrollanter

När du har skapat nätverks-, undernäts- och tillgänglighetsuppsättningarna är du redo att skapa och konfigurera domänkontrollanter.

Skapa virtuella datorer för domänkontrollanterna

Skapa nu två virtuella datorer. Ge dem namnet ad-primary-dc och ad-secondary-dc. Använd följande steg för varje virtuell dator:

- Gå tillbaka till resursgruppen SQL-HA-RG .

- Markera Lägg till.

- Skriv Windows Server 2016 Datacenter och välj sedan Windows Server 2016 Datacenter.

- I Windows Server 2016 Datacenter kontrollerar du att distributionsmodellen är Resource Manager och väljer sedan Skapa.

Kommentar

Den virtuella ad-secondary-dc-datorn är valfri för att tillhandahålla hög tillgänglighet för Active Directory Domain Services.

Följande tabell visar inställningarna för dessa två datorer:

| Fält | Värde |

|---|---|

| Namn | Första domänkontrollanten: ad-primary-dc Andra domänkontrollant: ad-secondary-dc |

| Typ av virtuell datordisk | SSD |

| Användarnamn | DomainAdmin |

| Lösenord | Contoso!0000 |

| Abonnemang | Din prenumeration |

| Resursgrupp | SQL-HA-RG |

| Plats | Din plats |

| Storlek | DS1_V2 |

| Lagring | Använda hanterade diskar - Ja |

| Virtuellt nätverk | autoHAVNET |

| Undernät | Admin |

| Offentlig IP-adress | Samma namn som den virtuella datorn |

| Nätverkssäkerhetsgrupp | Samma namn som den virtuella datorn |

| Tillgänglighetsuppsättning | adavailabilityset Feldomäner: 3 Uppdateringsdomäner: 5 |

| Diagnostik | Aktiverad |

| Lagringskonto för diagnostik | Skapas automatiskt |

Viktigt!

Du kan bara placera en virtuell dator i en tillgänglighetsuppsättning när du skapar den. Du kan inte ändra tillgänglighetsuppsättningen när en virtuell dator har skapats. Se Hantera tillgängligheten för virtuella datorer.

Konfigurera den primära domänkontrollanten

I följande steg konfigurerar du ad-primary-dc-datorn som domänkontrollant för corp.contoso.com:

Öppna resursgruppen SQL-HA-RG i portalen och välj datorn ad-primary-dc. På ad-primary-dc väljer du Anslut för att öppna en RDP-fil (Remote Desktop Protocol) för fjärrskrivbordsåtkomst.

Logga in med ditt konfigurerade administratörskonto (\DomainAdmin) och lösenord (Contoso!0000).

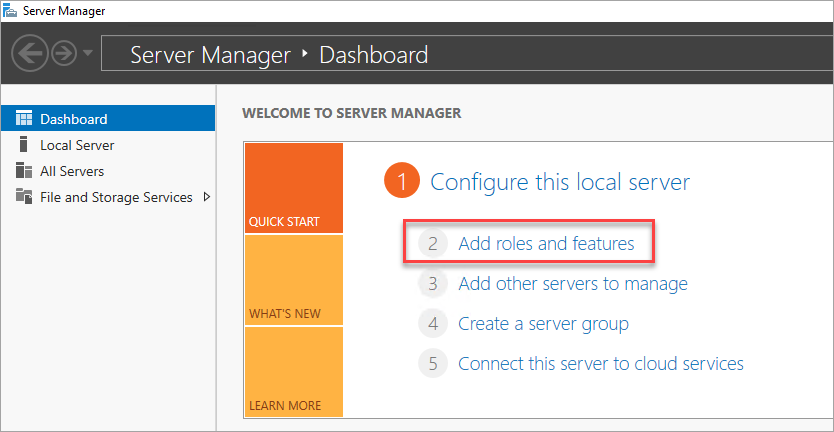

Som standard ska instrumentpanelen för Serverhanteraren visas. Välj länken Lägg till roller och funktioner på instrumentpanelen.

Välj Nästa tills du kommer till avsnittet Serverroller .

Välj rollerna Active Directory Domain Services och DNS Server . När du uppmanas till det lägger du till alla funktioner som dessa roller kräver.

Kommentar

Windows varnar dig om att det inte finns någon statisk IP-adress. Om du testar konfigurationen väljer du Fortsätt. För produktionsscenarier anger du IP-adressen till statisk i Azure-portalen eller använder PowerShell för att ange den statiska IP-adressen för domänkontrollantdatorn.

Välj Nästa tills du når avsnittet Bekräftelse . Markera kryssrutan Starta om målservern automatiskt om det behövs .

Välj Installera.

När installationen av funktionerna har slutförts går du tillbaka till instrumentpanelen för Serverhanteraren .

Välj det nya AD DS-alternativet i det vänstra fönstret.

Välj länken Mer i det gula varningsfältet.

I kolumnen Åtgärd i dialogrutan All Server Task Details (All Server Task Details) väljer du Flytta upp den här servern till en domänkontrollant.

Använd följande värden i konfigurationsguiden för Active Directory Domain Services:

Sida Inställning Distributionskonfiguration Lägga till en ny skog

Rotdomännamn = corp.contoso.comAlternativ för domänkontrollant DSRM-lösenord = Contoso!0000

Bekräfta lösenordet = Contoso!0000Välj Nästa för att gå igenom de andra sidorna i guiden. På sidan Kravkontroll kontrollerar du att följande meddelande visas: "Alla nödvändiga kontroller har godkänts." Du kan granska alla tillämpliga varningsmeddelanden, men det går att fortsätta med installationen.

Välj Installera. Den virtuella ad-primary-dc-datorn startas automatiskt om.

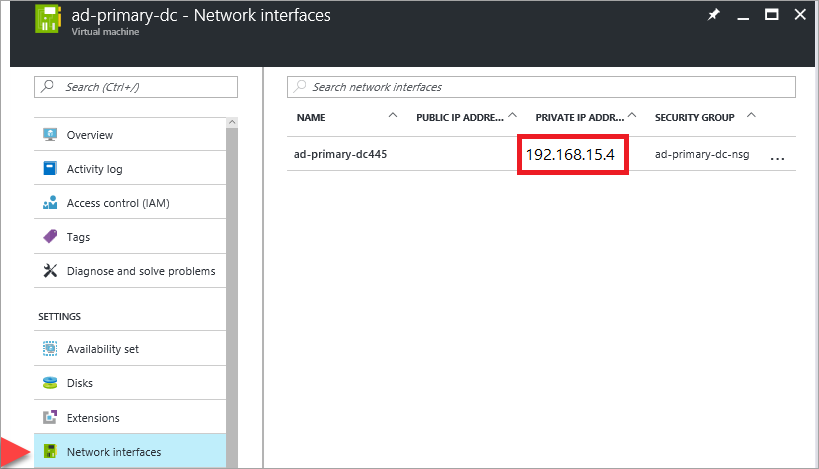

Observera IP-adressen för den primära domänkontrollanten

Använd den primära domänkontrollanten för DNS. Observera den primära domänkontrollantens privata IP-adress.

Ett sätt att hämta den primära domänkontrollantens IP-adress är via Azure-portalen:

Öppna resursgruppen.

Välj den primära domänkontrollanten.

På den primära domänkontrollanten väljer du Nätverksgränssnitt.

Konfigurera det virtuella nätverkets DNS

När du har skapat den första domänkontrollanten och aktiverat DNS på den första servern konfigurerar du det virtuella nätverket för att använda den här servern för DNS:

I Azure-portalen väljer du det virtuella nätverket.

Under Inställningar väljer du DNS-server.

Välj Anpassad och ange den primära domänkontrollantens privata IP-adress.

Välj Spara.

Konfigurera den sekundära domänkontrollanten

När den primära domänkontrollanten har startats om kan du använda följande steg för att konfigurera den sekundära domänkontrollanten. Den här valfria proceduren är för hög tillgänglighet.

Ange önskad DNS-serveradress

Den önskade DNS-serveradressen bör inte uppdateras direkt inom en virtuell dator, den bör redigeras från Azure-portalen, Powershell eller Azure CLI. Stegen nedan är att göra ändringen i Azure-portalen:

Logga in på Azure-portalen.

I sökrutan överst i portalen anger du Nätverksgränssnitt. Välj Nätverksgränssnitt i sökresultatet.

Välj nätverksgränssnittet för den andra domänkontrollanten som du vill visa eller ändra inställningar för i listan.

I Inställningar väljer du DNS-servrar.

Välj antingen:

Ärv från virtuellt nätverk: Välj det här alternativet om du vill ärva dns-serverinställningen som definierats för det virtuella nätverk som nätverksgränssnittet har tilldelats. Detta ärver automatiskt den primära domänkontrollanten som DNS-server.

Anpassad: Du kan konfigurera din egen DNS-server för att matcha namn i flera virtuella nätverk. Ange IP-adressen för den server som du vill använda som DNS-server. Den DNS-serveradress som du anger tilldelas endast till det här nätverksgränssnittet och åsidosätter alla DNS-inställningar för det virtuella nätverk som nätverksgränssnittet har tilldelats. Om du väljer anpassad anger du IP-adressen för den primära domänkontrollanten, till exempel

192.168.15.4.

Välj Spara. Om du använder en anpassad DNS-server går du tillbaka till den virtuella datorn i Azure-portalen och startar om den virtuella datorn. När den virtuella datorn har startats om kan du ansluta den virtuella datorn till domänen.

Anslut till domänen

Anslut sedan corp.contoso.com domänen. Följ stegen nedan:

- Fjärranslutning till den virtuella datorn med kontot BUILTIN\DomainAdmin . Det här kontot är samma som används när du skapar de virtuella datorerna för domänkontrollanten.

- Öppna Serverhanteraren och välj Lokal server.

- Välj ARBETSGRUPP.

- I avsnittet Datornamn väljer du Ändra.

- Markera kryssrutan Domän och skriv corp.contoso.com i textrutan. Välj OK.

- I popup-dialogrutan Windows-säkerhet anger du autentiseringsuppgifterna för standarddomänadministratörskontot (CORP\DomainAdmin) och lösenordet (Contoso!0000).

- När meddelandet "Välkommen till corp.contoso.com domän" visas väljer du OK.

- Välj Stäng och välj sedan Starta om nu i popup-dialogrutan.

Konfigurera domänkontrollant

När servern har anslutit till domänen kan du konfigurera den som den andra domänkontrollanten. Följ stegen nedan:

Om du inte redan är ansluten öppnar du en RDP-session till den sekundära domänkontrollanten och öppnar Instrumentpanelen för Serverhanteraren (som kan vara öppen som standard).

Välj länken Lägg till roller och funktioner på instrumentpanelen.

Välj Nästa tills du kommer till avsnittet Serverroller .

Välj rollerna Active Directory Domain Services och DNS Server . När du uppmanas att lägga till ytterligare funktioner som krävs av dessa roller.

När funktionerna har installerats återgår du till Instrumentpanelen för Serverhanteraren .

Välj det nya AD DS-alternativet i det vänstra fönstret.

Välj länken Mer i det gula varningsfältet.

I kolumnen Åtgärd i dialogrutan All Server Task Details (All Server Task Details) väljer du Flytta upp den här servern till en domänkontrollant.

Under Distributionskonfiguration väljer du Lägg till en domänkontrollant i en befintlig domän.

Klicka på Välj.

Anslut med hjälp av administratörskontot (CORP.CONTOSO.COM\domainadmin) och lösenordet (Contoso!0000).

I Välj en domän från skogen väljer du din domän och väljer sedan OK.

I Alternativ för domänkontrollant använder du standardvärdena och anger ett DSRM-lösenord.

Kommentar

Sidan DNS-alternativ kan varna dig om att en delegering för den här DNS-servern inte kan skapas. Du kan ignorera den här varningen i icke-produktionsmiljöer.

Välj Nästa tills dialogrutan når kontrollen Krav . Välj sedan Installera.

När servern har slutfört konfigurationsändringarna startar du om servern.

Lägg till den sekundära domänkontrollantens privata IP-adress till VPN DNS-servern

I Azure-portalen, under Virtuellt nätverk, ändrar du DNS-servern så att ip-adressen för den sekundära domänkontrollanten inkluderas. Den här inställningen tillåter DNS-tjänstens redundans.

Konfigurera domänkontona

Konfigurera sedan totalt två konton i Active Directory, ett installationskonto och sedan ett tjänstkonto för båda de virtuella SQL Server-datorerna. Använd till exempel värdena i följande tabell för kontona:

| Konto | VM | Fullständigt domännamn | Beskrivning |

|---|---|---|---|

| Installera | Båda | Corp\Install | Logga in på någon av de virtuella datorerna med det här kontot för att konfigurera klustret och tillgänglighetsgruppen. |

| SQLSvc | Både (sqlserver-0 och sqlserver-1) | Corp\SQLSvc | Använd det här kontot för SQL Server-tjänsten och SQL Agent Service-kontot på de båda virtuella SQL Server-datorerna. |

Använd följande steg för att skapa varje konto:

Logga in på ad-primary-dc-datorn .

I Serverhanteraren väljer du Verktyg och sedan Active Directory Administrationscenter.

Välj corp (lokal) i den vänstra rutan.

I fönstret Uppgifter väljer du Nytt och sedan Användare.

Dricks

Ange ett komplext lösenord för varje konto. För miljöer som inte är produktionsmiljöer anger du att användarkontot aldrig ska upphöra att gälla.

Välj OK för att skapa användaren.

Bevilja nödvändiga behörigheter till installationskontot

I Active Directory Administrationscenter väljer du corp (lokal) i den vänstra rutan. I fönstret Uppgifter väljer du Egenskaper.

Välj Tillägg och välj sedan knappen Avancerat på fliken Säkerhet.

I dialogrutan Avancerade säkerhetsinställningar för corp väljer du Lägg till.

Välj Välj ett huvudnamn, sök efter CORP\Install och välj sedan OK.

Markera kryssrutan Läs alla egenskaper .

Markera kryssrutan Skapa datorobjekt .

Välj OK och välj sedan OK igen. Stäng fönstret corp-egenskaper .

Nu när du har konfigurerat Active Directory och användarobjekten kan du skapa ytterligare virtuella datorer som du ska ansluta till domänen.

Skapa virtuella SQL Server-datorer

Lösningen i den här självstudien kräver att du skapar tre virtuella datorer: två med SQL Server-instanser och en som fungerar som vittne.

Windows Server 2016 kan använda ett molnvittne. Men för konsekvens med tidigare operativsystem använder den här artikeln en virtuell dator för ett vittne.

Innan du fortsätter bör du överväga följande designbeslut:

Lagring: Azure-hanterade diskar

För lagring av virtuella datorer använder du Azure-hanterade diskar. Vi rekommenderar hanterade diskar för virtuella SQL Server-datorer. Hanterade diskar hanterar lagring i bakgrunden. När virtuella datorer med hanterade diskar finns i samma tillgänglighetsuppsättning distribuerar Azure dessutom lagringsresurserna för att tillhandahålla lämplig redundans.

Mer information finns i Introduktion till Azure-hanterade diskar. Information om hanterade diskar i en tillgänglighetsuppsättning finns i Tillgänglighetsalternativ för virtuella Azure-datorer.

Nätverk: Privata IP-adresser i produktion

För de virtuella datorerna använder den här självstudien offentliga IP-adresser. En offentlig IP-adress möjliggör fjärranslutning direkt till en virtuell dator via Internet och gör konfigurationsstegen enklare. I produktionsmiljöer rekommenderar vi endast privata IP-adresser för att minska sårbarhetsavtrycket för SQL Server-instansens VM-resurs.

Nätverk: Antal nätverkskort per server

Använd ett enda nätverkskort (NIC) per server (klusternod) och ett enda undernät. Azure-nätverk har fysisk redundans, vilket gör ytterligare nätverkskort och undernät onödiga i ett azure VM-gästkluster.

Klusterverifieringsrapporten varnar dig om att noderna endast kan nås i ett enda nätverk. Du kan ignorera den här varningen på gästredundanskluster för virtuella Azure-datorer.

Skapa och konfigurera de virtuella datorerna

Gå tillbaka till resursgruppen SQL-HA-RG och välj sedan Lägg till.

Sök efter lämpligt galleriobjekt, välj Virtuell dator och välj sedan Från galleri.

Använd informationen i följande tabell för att slutföra skapandet av de tre virtuella datorerna:

Sida VM1 VM2 VM3 Välj lämpligt galleriobjekt Windows Server 2016 Datacenter SQL Server 2016 SP1 Enterprise på Windows Server 2016 SQL Server 2016 SP1 Enterprise på Windows Server 2016 Konfiguration av virtuell dator: Grunderna Namnge = cluster-fsw

= AnvändarnamndomänAdmin

Lösenord = Contoso!0000

Prenumeration = Din prenumeration

Resursgrupp = SQL-HA-RG

Plats = Din Azure-platsNamn = sqlserver-0

= AnvändarnamndomänAdmin

Lösenord = Contoso!0000

Prenumeration = Din prenumeration

Resursgrupp = SQL-HA-RG

Plats = Din Azure-platsNamn = sqlserver-1

= AnvändarnamndomänAdmin

Lösenord = Contoso!0000

Prenumeration = Din prenumeration

Resursgrupp = SQL-HA-RG

Plats = Din Azure-platsKonfiguration av virtuell dator: Storlek STORLEK = DS1_V2 (1 vCPU, 3,5 GB) STORLEK = DS2_V2 (2 vCPU:er, 7 GB)

Storleken måste ha stöd för SSD-lagring (premiumdiskstöd).STORLEK = DS2_V2 (2 vCPU:er, 7 GB) Konfiguration av virtuell dator: Inställningar Lagring = Använd hanterade diskar

AutoHAVNET för virtuellt nätverk =

Undernätsadministratör = (192.168.15.0/24)

Offentlig IP-adress = Genereras automatiskt

Ingen nätverkssäkerhetsgrupp =

Övervakningsdiagnostik = Aktiverad

Diagnostiklagringskonto = Använd ett automatiskt genererat lagringskonto

Tillgänglighetsuppsättning = sqlAvailabilitySetLagring = Använd hanterade diskar

AutoHAVNET för virtuellt nätverk =

Undernätsadministratör = (192.168.15.0/24)

Offentlig IP-adress = Genereras automatiskt

Ingen nätverkssäkerhetsgrupp =

Övervakningsdiagnostik = Aktiverad

Diagnostiklagringskonto = Använd ett automatiskt genererat lagringskonto

Tillgänglighetsuppsättning = sqlAvailabilitySetLagring = Använd hanterade diskar

AutoHAVNET för virtuellt nätverk =

Undernätsadministratör = (192.168.15.0/24)

Offentlig IP-adress = Genereras automatiskt

Ingen nätverkssäkerhetsgrupp =

Övervakningsdiagnostik = Aktiverad

Diagnostiklagringskonto = Använd ett automatiskt genererat lagringskonto

Tillgänglighetsuppsättning = sqlAvailabilitySetKonfiguration av virtuell dator: SQL Server-inställningar Inte aktuellt Privat SQL-anslutning = (inom virtuellt nätverk)

Port = 1433

SQL-autentisering = Inaktiverad

Allmän lagringskonfiguration =

Automatisk korrigering = söndag kl. 02:00

Automatisk säkerhetskopiering = Inaktiverad

Azure Key Vault-integrering = InaktiveradPrivat SQL-anslutning = (inom virtuellt nätverk)

Port = 1433

SQL-autentisering = Inaktiverad

Allmän lagringskonfiguration =

Automatisk korrigering = söndag kl. 02:00

Automatisk säkerhetskopiering = Inaktiverad

Azure Key Vault-integrering = Inaktiverad

Kommentar

De datorstorlekar som föreslås här är avsedda för testning av tillgänglighetsgrupper på virtuella Azure-datorer. Bästa prestanda för produktionsarbetsbelastningar finns i rekommendationerna för SQL Server-datorstorlekar och konfiguration i Metodtips för prestanda för SQL Server på virtuella Azure-datorer.

När de tre virtuella datorerna har etablerats helt måste du ansluta dem till domänen corp.contoso.com och bevilja CORP\Installera administrativa rättigheter till datorerna.

Ansluta servrarna till domänen

Slutför följande steg för både de virtuella SQL Server-datorerna och filresursvittnesservern:

- Fjärranslutning till den virtuella datorn med BUILTIN\DomainAdmin.

- I Serverhanteraren väljer du Lokal server.

- Välj länken ARBETSGRUPP.

- I avsnittet Datornamn väljer du Ändra.

- Markera kryssrutan Domän och ange corp.contoso.com i textrutan. Välj OK.

- I popup-dialogrutan Windows-säkerhet anger du autentiseringsuppgifterna för standarddomänadministratörskontot (CORP\DomainAdmin) och lösenordet (Contoso!0000).

- När meddelandet "Välkommen till corp.contoso.com domän" visas väljer du OK.

- Välj Stäng och välj sedan Starta om nu i popup-dialogrutan.

Lägga till konton

Lägg till installationskontot som administratör på varje virtuell dator, bevilja behörighet till installationskontot och lokala konton i SQL Server och uppdatera SQL Server-tjänstkontot.

Lägg till CORP\Install-användaren som administratör på varje virtuell klusterdator

När varje virtuell dator har startats om som medlem i domänen lägger du till CORP\Install som medlem i den lokala administratörsgruppen:

Vänta tills den virtuella datorn har startats om och öppna sedan RDP-filen igen från den primära domänkontrollanten. Logga in på sqlserver-0 med hjälp av CORP\DomainAdmin-kontot .

Dricks

Logga in med domänadministratörskontot. I föregående steg använde du BUILTIN-administratörskontot. Nu när servern finns i domänen använder du domänkontot. I RDP-sessionen anger du DOMÄNanvändarnamn\.

I Serverhanteraren väljer du Verktyg och sedan Datorhantering.

I fönstret Datorhantering expanderar du Lokala användare och grupper och väljer sedan Grupper.

Dubbelklicka på gruppen Administratörer .

I dialogrutan Egenskaper för administratörer väljer du knappen Lägg till.

Ange användaren CORP\Install och välj sedan OK.

Välj OK för att stänga dialogrutan Administratörsegenskaper .

Upprepa föregående steg på sqlserver-1 och cluster-fsw.

Skapa en inloggning på varje virtuell SQL Server-dator för installationskontot

Använd installationskontot (CORP\install) för att konfigurera tillgänglighetsgruppen. Det här kontot måste vara medlem i den fasta serverrollen sysadmin på varje virtuell SQL Server-dator.

Följande steg skapar en inloggning för installationskontot. Slutför dem på båda de virtuella SQL Server-datorerna.

Anslut till servern via RDP med hjälp <av MachineName>\DomainAdmin-kontot .

Öppna SQL Server Management Studio och anslut till den lokala instansen av SQL Server.

I Object Explorer väljer du Säkerhet.

Högerklicka på Inloggningar. Välj Ny inloggning.

I Login - New (Inloggning – ny) väljer du Sök.

Välj Platser.

Ange autentiseringsuppgifterna för nätverket för domänadministratören. Använd installationskontot (CORP\install).

Ange att inloggningen ska vara medlem i den fasta serverrollen sysadmin .

Välj OK.

Konfigurera behörigheter för systemkonto

Utför följande steg för varje SQL Server-instans för att skapa ett konto för systemet och bevilja lämpliga behörigheter:

Skapa ett konto för

[NT AUTHORITY\SYSTEM]med hjälp av följande skript:USE [master] GO CREATE LOGIN [NT AUTHORITY\SYSTEM] FROM WINDOWS WITH DEFAULT_DATABASE=[master] GOBevilja följande behörigheter till

[NT AUTHORITY\SYSTEM]:ALTER ANY AVAILABILITY GROUPCONNECT SQLVIEW SERVER STATE

Följande skript ger dessa behörigheter:

GRANT ALTER ANY AVAILABILITY GROUP TO [NT AUTHORITY\SYSTEM] GO GRANT CONNECT SQL TO [NT AUTHORITY\SYSTEM] GO GRANT VIEW SERVER STATE TO [NT AUTHORITY\SYSTEM] GO

Ange SQL Server-tjänstkonton

På varje virtuell SQL Server-dator utför du följande steg för att ange SQL Server-tjänstkontot. Använd de konton som du skapade när du konfigurerade domänkontona.

- Öppna SQL Server Configuration Manager.

- Högerklicka på SQL Server-tjänsten och välj sedan Egenskaper.

- Ange konto och lösenord.

För SQL Server-tillgänglighetsgrupper måste varje virtuell SQL Server-dator köras som ett domänkonto.

Lägga till redundanskluster

Om du vill lägga till funktioner för redundansklustring utför du följande steg på båda de virtuella SQL Server-datorerna:

Anslut till den virtuella SQL Server-datorn via RDP med hjälp av CORP\install-kontot . Öppna instrumentpanelen för Serverhanteraren .

Välj länken Lägg till roller och funktioner på instrumentpanelen.

Välj Nästa tills du kommer till avsnittet Serverfunktioner .

I Funktioner väljer du Redundansklustring.

Lägg till nödvändiga funktioner.

Välj Installera.

Kommentar

Nu kan du automatisera den här uppgiften tillsammans med att faktiskt ansluta de virtuella SQL Server-datorerna till redundansklustret med hjälp av snabbstartsmallarna Azure CLI och Azure.

Justera nätverkströsklar för ett redundanskluster

När du kör Windows-redundansklusternoder på virtuella Azure-datorer med SQL Server-tillgänglighetsgrupper ändrar du klusterinställningen till ett mer avslappnat övervakningstillstånd. Den här ändringen gör klustret mer stabilt och tillförlitligt. Mer information finns i IaaS med SQL Server: Justera tröskelvärden för redundansklusternätverk.

Konfigurera brandväggen på varje virtuell SQL Server-dator

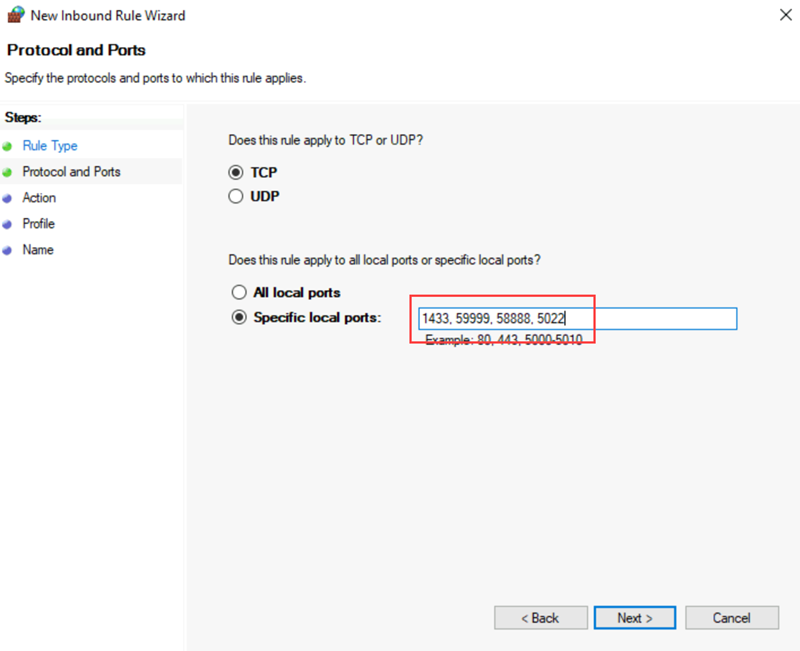

Lösningen kräver att följande TCP-portar är öppna i brandväggen:

- SQL Server VM: Port 1433 för en standardinstans av SQL Server.

- Azure Load Balancer-avsökning: Alla tillgängliga portar. Exempel använder ofta 59999.

- Hälsoavsökning för lastbalanserares IP-adress för klusterkärnan: Alla tillgängliga portar. Exempel använder ofta 58888.

- Databasspeglingsslutpunkt: Alla tillgängliga portar. Exempel använder ofta 5022.

Brandväggsportarna måste vara öppna på båda de virtuella SQL Server-datorerna. Vilken metod som används för att öppna portarna beror på vilken brandväggslösning du använder. Följande steg visar hur du öppnar portarna i Windows-brandväggen:

Öppna Windows-brandväggen med Avancerad säkerhet på den första START-skärmen för SQL Server.

I den vänstra rutan väljer du Inkommande regler. Välj Ny regel i den högra rutan.

Som Regeltyp väljer du Port.

För porten anger du TCP och anger lämpliga portnummer. Följande skärmbild visar ett exempel:

Välj Nästa.

På sidan Åtgärd behåller du Tillåt anslutningen markerad och väljer sedan Nästa.

På sidan Profil godkänner du standardinställningarna och väljer sedan Nästa.

På sidan Namn anger du ett regelnamn (till exempel Azure LB Probe) i rutan Namn och väljer sedan Slutför.

Nästa steg

Nu när du har konfigurerat förutsättningarna kommer du igång med att konfigurera din tillgänglighetsgrupp.

Du kan läsa mer här:

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för