Konfigurera virtuella nätverk för Azure AI-tjänster

Azure AI-tjänster tillhandahåller en säkerhetsmodell i flera lager. Med den här modellen kan du skydda dina Azure AI-tjänstkonton till en viss delmängd av nätverken. När nätverksregler har konfigurerats kan endast program som begär data via den angivna uppsättningen nätverk komma åt kontot. Du kan begränsa åtkomsten till dina resurser med filtrering av begäranden, vilket tillåter begäranden som endast kommer från angivna IP-adresser, IP-intervall eller från en lista över undernät i Azure Virtual Networks.

Ett program som får åtkomst till en Azure AI-tjänstresurs när nätverksregler tillämpas kräver auktorisering. Auktorisering stöds med autentiseringsuppgifter för Microsoft Entra-ID eller med en giltig API-nyckel.

Viktigt!

Om du aktiverar brandväggsregler för ditt Azure AI-tjänstkonto blockeras inkommande begäranden om data som standard. För att tillåta begäranden måste något av följande villkor uppfyllas:

- Begäran kommer från en tjänst som körs i ett virtuellt Azure-nätverk i listan över tillåtna undernät för azure AI-måltjänstkontot. Slutpunktsbegäran som kommer från det virtuella nätverket måste anges som anpassad underdomän för ditt Azure AI-tjänstkonto.

- Begäran kommer från en lista över tillåtna IP-adresser.

Begäranden som blockeras inkluderar sådana från andra Azure-tjänster, från Azure-portalen och från loggnings- och måtttjänster.

Kommentar

Vi rekommenderar att du använder Azure Az PowerShell-modulen för att interagera med Azure. Se Installera Azure PowerShell för att komma igång. Information om hur du migrerar till Az PowerShell-modulen finns i artikeln om att migrera Azure PowerShell från AzureRM till Az.

Scenarier

För att skydda din Azure AI-tjänstresurs bör du först konfigurera en regel för att neka åtkomst till trafik från alla nätverk, inklusive Internettrafik, som standard. Konfigurera sedan regler som ger åtkomst till trafik från specifika virtuella nätverk. Med den här konfigurationen kan du skapa en säker nätverksgräns för dina program. Du kan också konfigurera regler för att bevilja åtkomst till trafik från utvalda offentliga IP-adressintervall för Internet och aktivera anslutningar från specifika Internet- eller lokala klienter.

Nätverksregler tillämpas på alla nätverksprotokoll till Azure AI-tjänster, inklusive REST och WebSocket. För att få åtkomst till data med hjälp av verktyg som Azure-testkonsoler måste explicita nätverksregler konfigureras. Du kan tillämpa nätverksregler på befintliga Azure AI-tjänstresurser eller när du skapar nya Azure AI-tjänstresurser. När nätverksregler har tillämpats tillämpas de för alla begäranden.

Regioner och tjänsterbjudanden som stöds

Virtuella nätverk stöds i regioner där Azure AI-tjänster är tillgängliga. Azure AI-tjänster stöder tjänsttaggar för konfiguration av nätverksregler. Tjänsterna som anges här ingår i CognitiveServicesManagement tjänsttaggen.

- Avvikelseidentifiering

- Azure OpenAI

- Content Moderator

- Custom Vision

- Ansikte

- Language Understanding (LUIS)

- Personanpassning

- Tjänst för taligenkänning

- Språk

- QnA Maker

- Översättare

Kommentar

Om du använder Azure OpenAI-, LUIS-, Speech Services- eller Language-tjänster kan du med taggen CognitiveServicesManagement endast använda tjänsten med hjälp av SDK eller REST API. Om du vill komma åt och använda Azure OpenAI Studio, LUIS-portalen, Speech Studio eller Language Studio från ett virtuellt nätverk måste du använda följande taggar:

AzureActiveDirectoryAzureFrontDoor.FrontendAzureResourceManagerCognitiveServicesManagementCognitiveServicesFrontEndStorage(Endast Speech Studio)

Information om hur du konfigurerar Azure AI Studio finns i Azure AI Studio-dokumentationen.

Ändra standardåtkomstregeln för nätverk

Som standard accepterar Azure AI-tjänstresurser anslutningar från klienter i alla nätverk. Om du vill begränsa åtkomsten till valda nätverk måste du först ändra standardåtgärden.

Varning

Att göra ändringar i nätverksregler kan påverka dina programs möjlighet att ansluta till Azure AI-tjänster. Om du anger standardnätverksregeln till neka blockeras all åtkomst till data om inte specifika nätverksregler som beviljar åtkomst också tillämpas.

Innan du ändrar standardregeln för att neka åtkomst måste du bevilja åtkomst till alla tillåtna nätverk med hjälp av nätverksregler. Om du tillåter en lista över IP-adresserna för ditt lokala nätverk måste du lägga till alla möjliga utgående offentliga IP-adresser från ditt lokala nätverk.

Hantera standardregler för nätverksåtkomst

Du kan hantera standardregler för nätverksåtkomst för Azure AI-tjänstresurser via Azure-portalen, PowerShell eller Azure CLI.

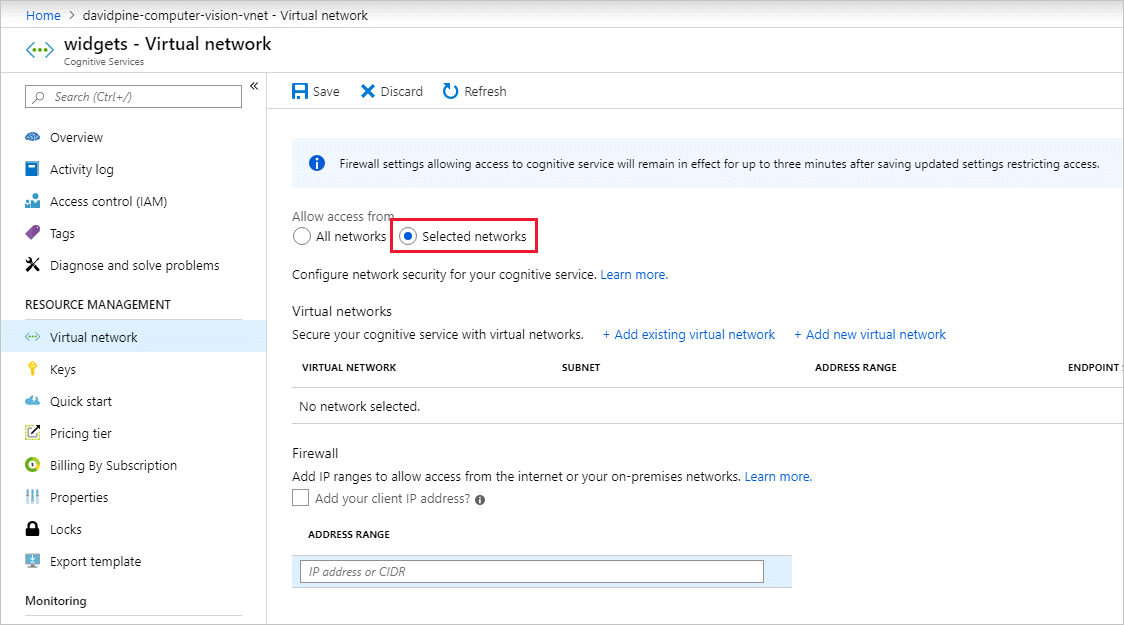

Gå till den Azure AI-tjänstresurs som du vill skydda.

Välj Resurshantering för att expandera den och välj sedan Nätverk.

Om du vill neka åtkomst som standard går du till Brandväggar och virtuella nätverk och väljer Valda nätverk och privata slutpunkter.

Med den här inställningen ensam, ensam med konfigurerade virtuella nätverk eller adressintervall, nekas all åtkomst i praktiken. När all åtkomst nekas tillåts inte begäranden som försöker använda Azure AI-tjänstresursen. Azure-portalen, Azure PowerShell eller Azure CLI kan fortfarande användas för att konfigurera Azure AI-tjänstresursen.

Om du vill tillåta trafik från alla nätverk väljer du Alla nätverk.

Välj Spara för att tillämpa ändringarna.

Bevilja åtkomst från ett virtuellt nätverk

Du kan konfigurera Azure AI-tjänstresurser så att endast åtkomst tillåts från specifika undernät. De tillåtna undernäten kan tillhöra ett virtuellt nätverk i samma prenumeration eller i en annan prenumeration. Den andra prenumerationen kan tillhöra en annan Microsoft Entra-klientorganisation. När undernätet tillhör en annan prenumeration måste resursprovidern Microsoft.CognitiveServices också registreras för den prenumerationen.

Aktivera en tjänstslutpunkt för Azure AI-tjänster i det virtuella nätverket. Tjänstslutpunkten dirigerar trafik från det virtuella nätverket via en optimal väg till Azure AI-tjänsten. Mer information finns i Tjänstslutpunkter för virtuellt nätverk.

Identiteterna för undernätet och det virtuella nätverket skickas också med varje begäran. Administratörer kan sedan konfigurera nätverksregler för Azure AI-tjänstresursen för att tillåta begäranden från specifika undernät i ett virtuellt nätverk. Klienter som beviljas åtkomst av dessa nätverksregler måste fortsätta att uppfylla auktoriseringskraven för Azure AI-tjänstresursen för att få åtkomst till data.

Varje Azure AI-tjänstresurs stöder upp till 100 regler för virtuella nätverk, som kan kombineras med IP-nätverksregler. Mer information finns i Bevilja åtkomst från ett INTERNET-IP-intervall senare i den här artikeln.

Ange nödvändiga behörigheter

Om du vill tillämpa en regel för virtuellt nätverk på en Azure AI-tjänstresurs behöver du lämpliga behörigheter för de undernät som ska läggas till. Den behörighet som krävs är standardrollen Deltagare eller Cognitive Services-deltagare. Nödvändiga behörigheter kan också läggas till i anpassade rolldefinitioner.

Azure AI-tjänstresursen och de virtuella nätverk som beviljas åtkomst kan finnas i olika prenumerationer, inklusive prenumerationer som ingår i en annan Microsoft Entra-klientorganisation.

Kommentar

Konfiguration av regler som ger åtkomst till undernät i virtuella nätverk som ingår i en annan Microsoft Entra-klientorganisation stöds för närvarande endast via PowerShell, Azure CLI och REST-API:er. Du kan visa dessa regler i Azure-portalen, men du kan inte konfigurera dem.

Konfigurera regler för virtuellt nätverk

Du kan hantera regler för virtuella nätverk för Azure AI-tjänstresurser via Azure-portalen, PowerShell eller Azure CLI.

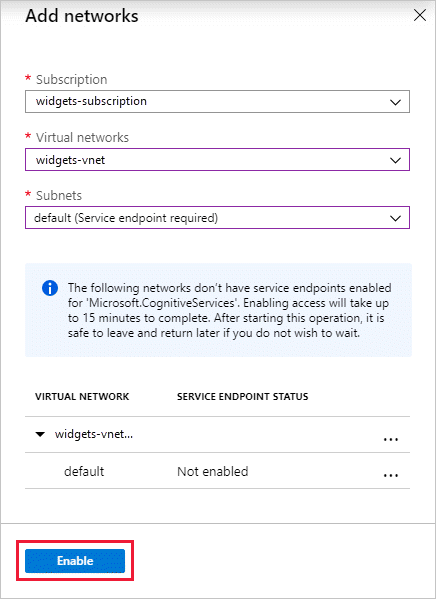

Så här beviljar du åtkomst till ett virtuellt nätverk med en befintlig nätverksregel:

Gå till den Azure AI-tjänstresurs som du vill skydda.

Välj Resurshantering för att expandera den och välj sedan Nätverk.

Bekräfta att du har valt Valda nätverk och privata slutpunkter.

Under Tillåt åtkomst från väljer du Lägg till befintligt virtuellt nätverk.

Välj alternativen Virtuella nätverk och undernät och välj sedan Aktivera.

Kommentar

Om en tjänstslutpunkt för Azure AI-tjänster inte tidigare har konfigurerats för det valda virtuella nätverket och undernäten kan du konfigurera den som en del av den här åtgärden.

För närvarande är endast virtuella nätverk som tillhör samma Microsoft Entra-klientorganisation tillgängliga för val när regeln skapas. Om du vill bevilja åtkomst till ett undernät i ett virtuellt nätverk som tillhör en annan klientorganisation använder du PowerShell, Azure CLI eller REST-API:erna.

Välj Spara för att tillämpa ändringarna.

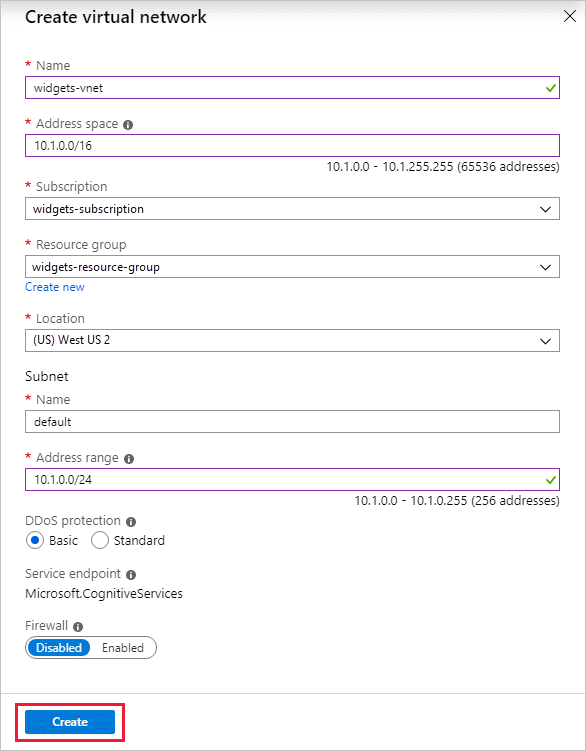

Så här skapar du ett nytt virtuellt nätverk och ger det åtkomst:

På samma sida som föregående procedur väljer du Lägg till nytt virtuellt nätverk.

Ange den information som krävs för att skapa det nya virtuella nätverket och välj sedan Skapa.

Välj Spara för att tillämpa ändringarna.

Så här tar du bort ett virtuellt nätverk eller en undernätsregel:

Viktigt!

Se till att ange standardregeln för att neka, eller så har nätverksregler ingen effekt.

Bevilja åtkomst från ett IP-intervall på internet

Du kan konfigurera Azure AI-tjänstresurser för att tillåta åtkomst från specifika offentliga IP-adressintervall för Internet. Den här konfigurationen ger åtkomst till specifika tjänster och lokala nätverk, vilket effektivt blockerar allmän Internettrafik.

Du kan ange de tillåtna Internetadressintervallen med hjälp av CIDR-format (RFC 4632) i formuläret 192.168.0.0/16 eller som enskilda IP-adresser som 192.168.0.1.

Dricks

Små adressintervall som använder /31 eller /32 prefixstorlekar stöds inte. Konfigurera dessa intervall med hjälp av enskilda IP-adressregler.

IP-nätverksregler tillåts endast för offentliga IP-adresser på Internet . IP-adressintervall som är reserverade för privata nätverk tillåts inte i IP-regler. Privata nätverk innehåller adresser som börjar med 10.*, 172.16.* - 172.31.*och .192.168.* Mer information finns i Private Address Space (RFC 1918).

För närvarande stöds endast IPv4-adresser. Varje Azure AI-tjänstresurs stöder upp till 100 IP-nätverksregler, som kan kombineras med regler för virtuella nätverk.

Konfigurera åtkomst från lokala nätverk

Om du vill bevilja åtkomst från dina lokala nätverk till din Azure AI-tjänstresurs med en IP-nätverksregel identifierar du de Internetuppkopplade IP-adresser som används av nätverket. Kontakta nätverksadministratören om du vill ha hjälp.

Om du använder Azure ExpressRoute lokalt för offentlig peering eller Microsoft-peering måste du identifiera NAT IP-adresserna. Mer information finns i Vad är Azure ExpressRoute.

För offentlig peering använder varje ExpressRoute-krets som standard två NAT IP-adresser. Var och en tillämpas på Azure-tjänsttrafik när trafiken kommer in i Microsoft Azure-nätverkets stamnät. För Microsoft-peering är de NAT IP-adresser som används antingen kund som tillhandahålls eller tillhandahålls av tjänstleverantören. Om du vill tillåta åtkomst till dina tjänstresurser måste du tillåta dessa offentliga IP-adresser i resursens IP-brandväggsinställning.

Om du vill hitta expressroute-kretsens IP-adresser för offentlig peering öppnar du ett supportärende med ExpressRoute via Azure-portalen. Mer information finns i NAT-krav för offentlig Azure-peering.

Hantera IP-nätverksregler

Du kan hantera IP-nätverksregler för Azure AI-tjänstresurser via Azure-portalen, PowerShell eller Azure CLI.

Gå till den Azure AI-tjänstresurs som du vill skydda.

Välj Resurshantering för att expandera den och välj sedan Nätverk.

Bekräfta att du har valt Valda nätverk och privata slutpunkter.

Under Brandväggar och virtuella nätverk letar du upp alternativet Adressintervall . Om du vill bevilja åtkomst till ett INTERNET-IP-intervall anger du IP-adressen eller adressintervallet (i CIDR-format). Endast giltiga offentliga IP-adresser (icke-reserverade) accepteras.

Om du vill ta bort en IP-nätverksregel väljer du papperskorgsikonen bredvid adressintervallet.

Välj Spara för att tillämpa ändringarna.

Viktigt!

Se till att ange standardregeln för att neka, eller så har nätverksregler ingen effekt.

Använda privata slutpunkter

Du kan använda privata slutpunkter för dina Azure AI-tjänstresurser för att tillåta klienter i ett virtuellt nätverk att få säker åtkomst till data via Azure Private Link. Den privata slutpunkten använder en IP-adress från det virtuella nätverkets adressutrymme för din Azure AI-tjänstresurs. Nätverkstrafiken mellan klienterna i det virtuella nätverket och resursen passerar det virtuella nätverket och en privat länk i Microsoft Azure-stamnätverket, vilket eliminerar exponeringen från det offentliga Internet.

Med privata slutpunkter för Azure AI-tjänstresurser kan du:

- Skydda din Azure AI-tjänstresurs genom att konfigurera brandväggen för att blockera alla anslutningar på den offentliga slutpunkten för Azure AI-tjänsten.

- Öka säkerheten för det virtuella nätverket genom att göra det möjligt att blockera exfiltrering av data från det virtuella nätverket.

- Anslut på ett säkert sätt till Azure AI-tjänstresurser från lokala nätverk som ansluter till det virtuella nätverket med hjälp av Azure VPN Gateway eller ExpressRoutes med privat peering.

Förstå privata slutpunkter

En privat slutpunkt är ett särskilt nätverksgränssnitt för en Azure-resurs i ditt virtuella nätverk. Genom att skapa en privat slutpunkt för din Azure AI-tjänstresurs får du säker anslutning mellan klienter i ditt virtuella nätverk och din resurs. Den privata slutpunkten tilldelas en IP-adress från IP-adressintervallet för ditt virtuella nätverk. Anslutningen mellan den privata slutpunkten och Azure AI-tjänsten använder en säker privat länk.

Program i det virtuella nätverket kan ansluta till tjänsten via den privata slutpunkten sömlöst. Anslut ions använder samma anslutningssträng och auktoriseringsmekanismer som de annars skulle använda. Undantaget är Speech Services, som kräver en separat slutpunkt. Mer information finns i Privata slutpunkter med Speech Services i den här artikeln. Privata slutpunkter kan användas med alla protokoll som stöds av Azure AI-tjänstresursen, inklusive REST.

Privata slutpunkter kan skapas i undernät som använder tjänstslutpunkter. Klienter i ett undernät kan ansluta till en Azure AI-tjänstresurs med hjälp av en privat slutpunkt, samtidigt som tjänstslutpunkter används för att komma åt andra. Mer information finns i Tjänstslutpunkter för virtuellt nätverk.

När du skapar en privat slutpunkt för en Azure AI-tjänstresurs i ditt virtuella nätverk skickar Azure en begäran om medgivande för godkännande till Resursägaren för Azure AI-tjänster. Om den användare som begär att den privata slutpunkten ska skapas också är ägare till resursen godkänns begäran om medgivande automatiskt.

Resursägare i Azure AI-tjänster kan hantera begäranden om medgivande och privata slutpunkter via fliken Privat slutpunktsanslutning för Azure AI-tjänstresursen i Azure-portalen.

Ange privata slutpunkter

När du skapar en privat slutpunkt anger du den Azure AI-tjänstresurs som den ansluter till. Mer information om hur du skapar en privat slutpunkt finns i:

- Skapa en privat slutpunkt med hjälp av Azure-portalen

- Skapa en privat slutpunkt med hjälp av Azure PowerShell

- Skapa en privat slutpunkt med hjälp av Azure CLI

Anslut till privata slutpunkter

Kommentar

Azure OpenAI-tjänsten använder en annan privat DNS-zon och en offentlig DNS-zonsvidare än andra Azure AI-tjänster. Rätt zon- och vidarebefordrarnamn finns i Dns-zonkonfiguration för Azure-tjänster.

Klienter i ett virtuellt nätverk som använder den privata slutpunkten använder samma anslutningssträng för Azure AI-tjänstresursen som klienter som ansluter till den offentliga slutpunkten. Undantaget är Speech-tjänsten, som kräver en separat slutpunkt. Mer information finns i Använda privata slutpunkter med Speech-tjänsten i den här artikeln. DNS-matchning dirigerar automatiskt anslutningarna från det virtuella nätverket till Azure AI-tjänstresursen via en privat länk.

Som standard skapar Azure en privat DNS-zon som är kopplad till det virtuella nätverket med nödvändiga uppdateringar för de privata slutpunkterna. Om du använder din egen DNS-server kan du behöva göra fler ändringar i DNS-konfigurationen. Uppdateringar som kan krävas för privata slutpunkter finns i Tillämpa DNS-ändringar för privata slutpunkter i den här artikeln.

Använda privata slutpunkter med Speech-tjänsten

Se Använda Speech-tjänsten via en privat slutpunkt.

Tillämpa DNS-ändringar för privata slutpunkter

När du skapar en privat slutpunkt uppdateras DNS-resursposten CNAME för Azure AI-tjänstresursen till ett alias i en underdomän med prefixet privatelink. Som standard skapar Azure också en privat DNS-zon som motsvarar underdomänen privatelink , med DNS A-resursposterna för de privata slutpunkterna. Mer information finns i Vad är Azure Privat DNS.

När du löser slutpunkts-URL:en utanför det virtuella nätverket med den privata slutpunkten matchas den till den offentliga slutpunkten för Azure AI-tjänstresursen. När den löses från det virtuella nätverket som är värd för den privata slutpunkten matchas slutpunkts-URL:en till den privata slutpunktens IP-adress.

Den här metoden ger åtkomst till Azure AI-tjänstresursen med samma anslutningssträng för klienter i det virtuella nätverket som är värd för de privata slutpunkterna och klienterna utanför det virtuella nätverket.

Om du använder en anpassad DNS-server i nätverket måste klienterna kunna matcha det fullständigt kvalificerade domännamnet (FQDN) för Resursslutpunkten för Azure AI-tjänster till ip-adressen för den privata slutpunkten. Konfigurera DNS-servern för att delegera din privata länkunderdomän till den privata DNS-zonen för det virtuella nätverket.

Dricks

När du använder en anpassad eller lokal DNS-server bör du konfigurera DNS-servern så att resursnamnet för Azure AI-tjänster matchas i underdomänen privatelink till IP-adressen för den privata slutpunkten. Delegera underdomänen privatelink till den privata DNS-zonen i det virtuella nätverket. Du kan också konfigurera DNS-zonen på DNS-servern och lägga till DNS A-posterna.

Mer information om hur du konfigurerar din egen DNS-server för att stödja privata slutpunkter finns i följande resurser:

Bevilja åtkomst till betrodda Azure-tjänster för Azure OpenAI

Du kan ge en delmängd av betrodda Azure-tjänster åtkomst till Azure OpenAI, samtidigt som du behåller nätverksregler för andra appar. Dessa betrodda tjänster använder sedan hanterad identitet för att autentisera din Azure OpenAI-tjänst. I följande tabell visas de tjänster som kan komma åt Azure OpenAI om den hanterade identiteten för dessa tjänster har rätt rolltilldelning.

| Tjänst | Namn på resursprovider |

|---|---|

| Azure AI Services | Microsoft.CognitiveServices |

| Azure Machine Learning | Microsoft.MachineLearningServices |

| Azure AI-sökning | Microsoft.Search |

Du kan bevilja nätverksåtkomst till betrodda Azure-tjänster genom att skapa ett undantag för nätverksregeln med hjälp av REST-API:et:

accessToken=$(az account get-access-token --resource https://management.azure.com --query "accessToken" --output tsv)

rid="/subscriptions/<your subscription id>/resourceGroups/<your resource group>/providers/Microsoft.CognitiveServices/accounts/<your Azure AI resource name>"

curl -i -X PATCH https://management.azure.com$rid?api-version=2023-10-01-preview \

-H "Content-Type: application/json" \

-H "Authorization: Bearer $accessToken" \

-d \

'

{

"properties":

{

"networkAcls": {

"bypass": "AzureServices"

}

}

}

'

Kommentar

Den betrodda tjänstfunktionen är endast tillgänglig med hjälp av kommandoraden som beskrivs ovan och kan inte göras med hjälp av Azure-portalen.

Om du vill återkalla undantaget anger du networkAcls.bypass till None.

Kontrollera om den betrodda tjänsten har aktiverats från Azure-portalen genom att

Använd JSON-vyn från översiktssidan för Azure OpenAI-resursen

Välj din senaste API-version under API-versioner. Endast den senaste API-versionen stöds,

2023-10-01-preview.

Prissättning

Prisinformation finns i Priser för Azure Private Link.

Nästa steg

- Utforska de olika Azure AI-tjänsterna

- Läs mer om tjänstslutpunkter för virtuellt nätverk