Konfigurera ExpressRoute-anslutningar och VPN-anslutningar för plats-till-plats som kan samexistera (klassisk)

Den här artikeln hjälper dig att konfigurera ExpressRoute och VPN-anslutningar för plats till plats som samexisterar. Att kunna konfigurera VPN för plats till plats och ExpressRoute har flera fördelar. Du kan konfigurera plats-till-plats-VPN som en säker redundanssökväg för ExpressRoute eller använda plats-till-plats-VPN för att ansluta till platser som inte är anslutna via ExpressRoute. Vi beskriver stegen för att konfigurera båda scenarierna i den här artikeln. Den här artikeln gäller den klassiska distributionsmodellen. Den här konfigurationen är inte tillgänglig i portalen.

Viktigt

Du kommer inte att kunna skapa nya ExpressRoute-kretsar i den klassiska distributionsmodellen från och med 1 mars 2017.

- Du kan flytta en befintlig ExpressRoute-krets från den klassiska distributionsmodellen till Resource Manager-distributionsmodellen utan avbrott i anslutningen. Mer information finns i Flytta en befintlig krets.

- Du kan ansluta till virtuella nätverk i den klassiska distributionsmodellen genom att ange allowClassicOperations till TRUE.

Använd följande länkar om du vill skapa och hantera ExpressRoute-kretsar i Resource Manager-distributionsmodellen.

Om Azures distributionsmodeller

Azure fungerar för nuvarande med två distributionsmodeller: Resource Manager och klassisk. De två modellerna är inte helt kompatibla med varandra. Innan du börjar behöver du veta vilken modell som du vill arbeta i. Mer information om distributionsmodellerna finns i Förstå distributionsmodeller. Om du inte har erfarenhet av Azure rekommenderar vi att du använder Resource Manager-distributionsmodellen.

Viktigt

En ExpressRoute-krets måste vara förkonfigurerad innan du följer anvisningarna i den här artikeln. Kontrollera att du har följt guiderna för att skapa en ExpressRoute-krets och konfigurera routning innan du fortsätter.

Gränser och begränsningar

- Transit-routing stöds inte. Du kan inte dirigera (via Azure) mellan ditt lokala nätverk som är anslutet via plats-till-plats-VPN och ditt lokala nätverk som är anslutet via ExpressRoute.

- Punkt-till-plats stöds inte. Du kan inte aktivera punkt-till-plats-VPN-anslutningar till samma VNet som är anslutet till ExpressRoute. Punkt-till-plats-VPN och ExpressRoute kan inte samexistera för samma virtuella nätverk.

- Framtvingad tunneling kan inte aktiveras för plats-till-plats-VPN-gatewayen. Du kan bara "tvinga" all Internetriktad trafik tillbaka till ditt lokala nätverk via ExpressRoute.

- Basic-SKU-gatewayen stöds inte. Du måste använda en icke-Basic SKU-gateway för både ExpressRoute-gatewayen och VPN-gatewayen.

- Enbart routebaserad VPN-gateway stöds. Du måste använda en routebaserad VPN Gateway.

- Statiska vägar ska konfigureras för din VPN-gateway. Om ditt lokala nätverk är anslutet både till ExpressRoute och en plats-till-plats-VPN så måste du ha konfigurerat en statisk väg i ditt lokala nätverk för att routa plats-till-plats-VPN-anslutningen till det offentliga Internet.

Konfigurationsdesign

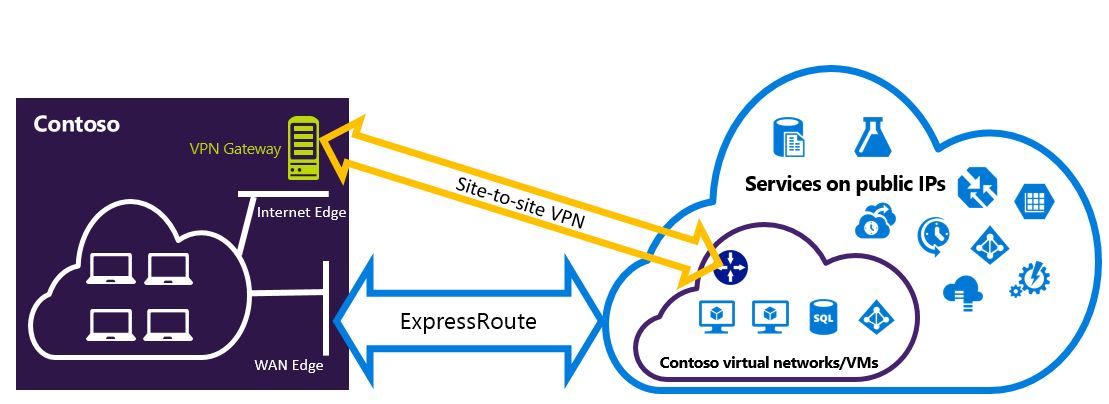

Konfigurera en VPN för plats till plats som en redundanssökväg för ExpressRoute

Du kan konfigurera en VPN-anslutning för plats till plats som en säkerhetskopia av ExpressRoute. Den här konfigurationen gäller endast för virtuella nätverk som är länkade till den privata Peering-sökvägen i Azure. Det finns ingen VPN-baserad redundanslösning för tjänster som är tillgängliga via offentliga Azure- och Microsoft-peerings. ExpressRoute-kretsen är alltid den primära länken. Data flödar endast genom VPN-sökvägen plats-till-plats om ExpressRoute-kretsen misslyckas.

Anteckning

Medan ExpressRoute-kretsen är prioriterad över plats-till-plats-VPN när bägge vägarna är samma, kommer Azure att använda den längsta prefixmatchning för att välja väg till paketets mål.

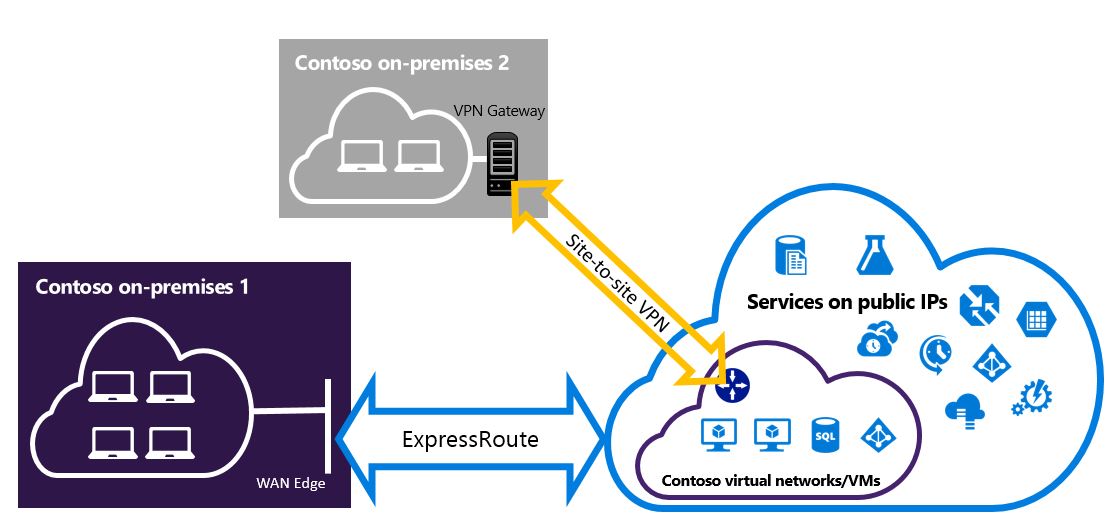

Konfigurera en VPN för plats till plats för att ansluta till platser som inte är anslutna via ExpressRoute

Du kan konfigurera nätverket där vissa platser ansluter direkt till Azure via VPN för plats till plats och vissa platser ansluter via ExpressRoute.

Anteckning

Det går inte att konfigurera ett virtuellt nätverk som en överföringsrouter.

Välj vilka steg du ska använda

Det finns två uppsättningar procedurer att välja mellan för att konfigurera anslutningar som kan existera tillsammans. Vilken konfigurationsprocedur du väljer beror på om du har ett befintligt virtuellt nätverk som du vill ansluta till, eller om du vill skapa ett nytt virtuellt nätverk.

Jag har inte något VNet och behöver skapa ett.

Om du inte redan har ett virtuellt nätverk vägleder den här proceduren dig genom att skapa ett nytt virtuellt nätverk med den klassiska distributionsmodellen och skapa nya ExpressRoute- och PLATS-till-plats-VPN-anslutningar. Om du vill konfigurera följer du stegen i artikelavsnittet Så här skapar du ett nytt virtuellt nätverk och samtidiga anslutningar.

Jag har redan en klassisk distributionsmodell för VNet.

Du kanske redan har ett virtuellt nätverk på plats med en befintlig VPN-anslutning för plats till plats eller en ExpressRoute-anslutning. I artikelavsnittet Konfigurera samexisterande anslutningar för ett redan befintligt VNet går vi igenom hur du tar bort gatewayen och sedan skapar nya ExpressRoute- och VPN-anslutningar från plats till plats. När du skapar nya anslutningar måste stegen slutföras i en viss ordning. Följ inte anvisningarna i andra artiklar när du skapar dina gateways och anslutningar.

I den här proceduren skapar du anslutningar som kan samexistera, vilket kräver att du tar bort din gateway och sedan konfigurerar nya gateways. Du upplever stilleståndstid för dina anslutningar mellan platser när du tar bort och återskapar din gateway och dina anslutningar, men du behöver inte migrera någon av dina virtuella datorer eller tjänster till ett nytt virtuellt nätverk. Dina virtuella datorer och tjänster kan fortfarande kommunicera ut via lastbalanseraren medan du konfigurerar din gateway om de är konfigurerade för att göra det.

Installera PowerShell-cmdletar

Installera de senaste versionerna av Azure Service Management (SM) PowerShell-moduler och ExpressRoute-modulen. Du kan inte använda Azure CloudShell-miljön för att köra SM-moduler.

Använd anvisningarna i artikeln Installera servicehanteringsmodulen för att installera Azure Service Management-modulen. Om du redan har Az- eller RM-modulen installerad ska du använda "-AllowClobber".

Importera de installerade modulerna. När du använder följande exempel justerar du sökvägen så att den återspeglar platsen och versionen av dina installerade PowerShell-moduler.

Import-Module 'C:\Program Files\WindowsPowerShell\Modules\Azure\5.3.0\Azure.psd1' Import-Module 'C:\Program Files\WindowsPowerShell\Modules\Azure\5.3.0\ExpressRoute\ExpressRoute.psd1'Om du vill logga in på ditt Azure-konto öppnar du PowerShell-konsolen med utökade rättigheter och ansluter till ditt konto. Använd följande exempel för att hjälpa dig att ansluta med hjälp av servicehanteringsmodulen:

Add-AzureAccount

Så här skapar du ett nytt virtuellt nätverk och samtidiga anslutningar

Den här proceduren vägleder dig genom att skapa ett virtuellt nätverk och skapar plats-till-plats- och ExpressRoute-anslutningar som samexisterar.

Du måste installera den senaste versionen av Azure PowerShell-cmdletar. De cmdletar som du använder för den här konfigurationen kan se annorlunda ut än de du tidigare använt. Var noga med att använda de cmdletar som anges i instruktionerna.

Skapa ett schema för det virtuella nätverket. Mer information om konfigurationsschemat finns i Konfigurationsschema för Azure Virtual Network.

När du skapar ditt schema bör du vara noga med att använda följande värden:

- Gateway-undernätet för det virtuella nätverket måste vara /27 eller ett kortare prefix (till exempel /26 eller /25).

- Gatewayanslutningstypen är Dedikerad.

<VirtualNetworkSite name="MyAzureVNET" Location="Central US"> <AddressSpace> <AddressPrefix>10.17.159.192/26</AddressPrefix> </AddressSpace> <Subnets> <Subnet name="Subnet-1"> <AddressPrefix>10.17.159.192/27</AddressPrefix> </Subnet> <Subnet name="GatewaySubnet"> <AddressPrefix>10.17.159.224/27</AddressPrefix> /Subnet> </Subnets> <Gateway> <ConnectionsToLocalNetwork> <LocalNetworkSiteRef name="MyLocalNetwork"> <Connection type="Dedicated" /> </LocalNetworkSiteRef> </ConnectionsToLocalNetwork> </Gateway> </VirtualNetworkSite>När du har skapat och konfigurerat xml-schemafilen laddar du upp filen för att skapa ditt virtuella nätverk.

Använd följande cmdlet för att överföra filen och ersätta värdet med ditt egna.

Set-AzureVNetConfig -ConfigurationPath 'C:\NetworkConfig.xml'Skapa en ExpressRoute-gateway. Se till att ange GatewaySKU som standard, HighPerformance, eller UltraPerformance och GatewayType som DynamicRouting.

Använd följande exempel och ersätt värdena med dina egna.

New-AzureVNetGateway -VNetName MyAzureVNET -GatewayType DynamicRouting -GatewaySKU HighPerformanceLänka ExpressRoute-gatewayen till ExpressRoute-kretsen. När det här steget har slutförts har anslutningen mellan ditt lokala nätverk och Azure, via ExpressRoute, upprättats.

New-AzureDedicatedCircuitLink -ServiceKey <service-key> -VNetName MyAzureVNETSkapa sedan din VPN-gateway för plats till plats. GatewaySKU måste vara Standard, HighPerformance, eller UltraPerformance och GatewayType måste vara DynamicRouting.

New-AzureVirtualNetworkGateway -VNetName MyAzureVNET -GatewayName S2SVPN -GatewayType DynamicRouting -GatewaySKU HighPerformanceOm du ska hämta inställningarna för den virtuella nätverksgatewayen, inklusive gateway-ID och offentlig IP, använder du cmdleten

Get-AzureVirtualNetworkGateway.Get-AzureVirtualNetworkGateway GatewayId : 348ae011-ffa9-4add-b530-7cb30010565e GatewayName : S2SVPN LastEventData : GatewayType : DynamicRouting LastEventTimeStamp : 5/29/2015 4:41:41 PM LastEventMessage : Successfully created a gateway for the following virtual network: GNSDesMoines LastEventID : 23002 State : Provisioned VIPAddress : 104.43.x.y DefaultSite : GatewaySKU : HighPerformance Location : VnetId : 979aabcf-e47f-4136-ab9b-b4780c1e1bd5 SubnetId : EnableBgp : False OperationDescription : Get-AzureVirtualNetworkGateway OperationId : 42773656-85e1-a6b6-8705-35473f1e6f6a OperationStatus : SucceededSkapa en lokal plats för VPN-gatewayen. Det här kommandot konfigurerar inte din lokala VPN-gateway. I stället kan du ange lokala gateway-inställningar, som t.ex. offentlig IP-adress och lokalt adressutrymme, så att Azure VPN-gatewayen kan ansluta till den.

Viktigt

Den lokala platsen för VPN för plats till plats är inte definierad i netcfg. I stället måste du använda denna cmdlet för att ange de lokala platsparametrarna. Du kan inte definiera den med hjälp av portalen eller netcfg-filen.

Använd följande exempel och ersätt värdena med dina egna.

New-AzureLocalNetworkGateway -GatewayName MyLocalNetwork -IpAddress <MyLocalGatewayIp> -AddressSpace <MyLocalNetworkAddress>Anteckning

Om det lokala nätverket har flera routningar kan du ange dem i en matris. $MyLocalNetworkAddress = @("10.1.2.0/24","10.1.3.0/24","10.2.1.0/24")

Om du ska hämta inställningarna för den virtuella nätverksgatewayen, inklusive gateway-ID och offentlig IP, använder du cmdleten

Get-AzureVirtualNetworkGateway. Se följande exempel.Get-AzureLocalNetworkGateway GatewayId : 532cb428-8c8c-4596-9a4f-7ae3a9fcd01b GatewayName : MyLocalNetwork IpAddress : 23.39.x.y AddressSpace : {10.1.2.0/24} OperationDescription : Get-AzureLocalNetworkGateway OperationId : ddc4bfae-502c-adc7-bd7d-1efbc00b3fe5 OperationStatus : SucceededKonfigurera din lokala VPN-enhet så att den ansluter till den nya gatewayen. Använd den information som du hämtade i steg 6 när du konfigurerar VPN-enheten. Mer information om VPN-enhetskonfiguration finns i VPN-enhetskonfiguration.

Länka VPN-gatewayen för plats till plats på Azure till den lokala gatewayen.

I det här exemplet är connectedEntityId det lokala gateway-ID som du hittar genom att köra

Get-AzureLocalNetworkGateway. Du kan hitta virtualNetworkGatewayId med hjälp avGet-AzureVirtualNetworkGateway-cmdleten. Efter det här steget upprättas anslutningen mellan ditt lokala nätverk och Azure via VPN-anslutningen för plats till plats.New-AzureVirtualNetworkGatewayConnection -connectedEntityId <local-network-gateway-id> -gatewayConnectionName Azure2Local -gatewayConnectionType IPsec -sharedKey abc123 -virtualNetworkGatewayId <azure-s2s-vpn-gateway-id>

Så här konfigurerar du samexisterande anslutningar för ett befintligt VNet

Om du har ett befintligt virtuellt nätverk, kontrollerar du storleken på gateway-undernätet. Om gateway-undernätet är /28 eller /29, måste du först ta bort den virtuella nätverksgatewayen och öka storleken för gateway-undernätet. Stegen i det här avsnittet visar hur du gör.

Om gateway-undernätet är /27 eller större och det virtuella nätverket är anslutet via ExpressRoute kan du hoppa över de här stegen och gå vidare till "Steg 6 – Skapa en VPN-gateway från plats till plats" i föregående avsnitt.

Anteckning

När du tar bort den befintliga gatewayen förlorar dina lokala platser anslutningen till ditt virtuella nätverk medan du arbetar med konfigurationen.

Du måste installera den senaste versionen av Azure Resource Manager PowerShell-cmdletar. De cmdletar som du använder för den här konfigurationen kan se annorlunda ut än de du tidigare använt. Var noga med att använda de cmdletar som anges i instruktionerna.

Ta bort den befintliga ExpressRoute- eller VPN-gatewayen för plats till plats. Använd följande cmdlet och ersätt värdena med dina egna.

Remove-AzureVNetGateway –VnetName MyAzureVNETExportera det virtuella nätverksschemat. Använd följande PowerShell-cmdlet och ersätt värdena med dina egna.

Get-AzureVNetConfig –ExportToFile "C:\NetworkConfig.xml"Redigera nätverksschemat för konfigurationsfilen så att gateway-undernätet är /27 eller ett kortare prefix (till exempel /26 eller /25). Se följande exempel.

Anteckning

Om du inte har tillräckligt med IP-adresser kvar i det virtuella nätverket för att kunna öka storleken på gateway-undernätet, måste du lägga till mer IP-adressutrymme. Mer information om konfigurationsschemat finns i Konfigurationsschema för Azure Virtual Network.

<Subnet name="GatewaySubnet"> <AddressPrefix>10.17.159.224/27</AddressPrefix> </Subnet>Om din gateway tidigare var en VPN för plats till plats, måste du dessutom ändra anslutningstypen till Dedikerad.

<Gateway> <ConnectionsToLocalNetwork> <LocalNetworkSiteRef name="MyLocalNetwork"> <Connection type="Dedicated" /> </LocalNetworkSiteRef> </ConnectionsToLocalNetwork> </Gateway>Just nu har du ett VNet utan gateways. Om du vill slutföra dina anslutningar och skapa nya gateways kan du fortsätta med Steg 4 – Skapa en ExpressRoute-gateway, som finns i den föregående uppsättningen med steg.

Nästa steg

Mer information om ExpressRoute finns i Vanliga frågor och svar om ExpressRoute