Privat nätverksåtkomst med hjälp av integrering av virtuella nätverk för Azure Database for MySQL – flexibel server

GÄLLER FÖR: Azure Database for MySQL – flexibel server

Azure Database for MySQL – flexibel server

I den här artikeln beskrivs alternativet för privat anslutning för flexibel Azure Database for MySQL-server. Du lär dig mer i detalj om begreppen för virtuella nätverk för flexibel Azure Database for MySQL-server för att skapa en server på ett säkert sätt i Azure.

Privat åtkomst (integrering av virtuellt nätverk)

Azure Virtual Network) är den grundläggande byggstenen för ditt privata nätverk i Azure. Integrering av virtuella nätverk med flexibel Azure Database for MySQL-server medför Azures fördelar med nätverkssäkerhet och isolering.

Med integrering av virtuella nätverk för en flexibel Azure Database for MySQL-serverinstans kan du endast låsa åtkomsten till servern till din virtuella nätverksinfrastruktur. Ditt virtuella nätverk kan innehålla alla program- och databasresurser i ett enda virtuellt nätverk eller sträcka sig över olika virtuella nätverk i samma region eller en annan region. Sömlös anslutning mellan olika virtuella nätverk kan upprättas genom peering, som använder Microsofts privata staminfrastruktur med låg svarstid och hög bandbredd. De virtuella nätverken visas som ett för anslutningsändamål.

Azure Database for MySQL – flexibel server stöder klientanslutning från:

- Virtuella nätverk i samma Azure-region (lokalt peer-kopplade virtuella nätverk)

- Virtuella nätverk i Azure-regioner (globala peer-kopplade virtuella nätverk)

Med undernät kan du segmentera det virtuella nätverket i ett eller flera undernät och allokera en del av det virtuella nätverkets adressutrymme som du sedan kan distribuera Azure-resurser till. Azure Database for MySQL – flexibel server kräver ett delegerat undernät. Ett delegerat undernät är en explicit identifierare som ett undernät endast kan vara värd för Azure Database for MySQL– flexibla serverinstanser. Genom att delegera undernätet får tjänsten direkt behörighet att skapa tjänstspecifika resurser för att hantera din azure database for MySQL-flexibel serverinstans sömlöst.

Kommentar

Det minsta CIDR-intervall som du kan ange för det undernät som ska vara värd för Azure Database for MySQL – flexibel server är /29, vilket ger åtta IP-adresser. Den första och sista adressen i något nätverk eller undernät kan dock inte tilldelas till någon enskild värd. Azure reserverar fem IP-adresser för intern användning av Azure-nätverk, inklusive de två IP-adresser som inte kan tilldelas till en värd. Detta lämnar tre tillgängliga IP-adresser för ett /29 CIDR-intervall. För flexibel Azure Database for MySQL-server måste du allokera en IP-adress per nod från det delegerade undernätet när privat åtkomst är aktiverad. HA-aktiverade servrar kräver två IP-adresser, och en icke-HA-server kräver en IP-adress. Vi rekommenderar att du reserverar minst två IP-adresser per Azure Database for MySQL flexibel serverinstans, eftersom alternativ för hög tillgänglighet kan aktiveras senare. Azure Database for MySQL – flexibel server integreras med Azure Privat DNS-zoner för att tillhandahålla en tillförlitlig och säker DNS-tjänst för att hantera och lösa domännamn i ett virtuellt nätverk utan att behöva lägga till en anpassad DNS-lösning. En privat DNS-zon kan länkas till ett eller flera virtuella nätverk genom att skapa virtuella nätverkslänkar

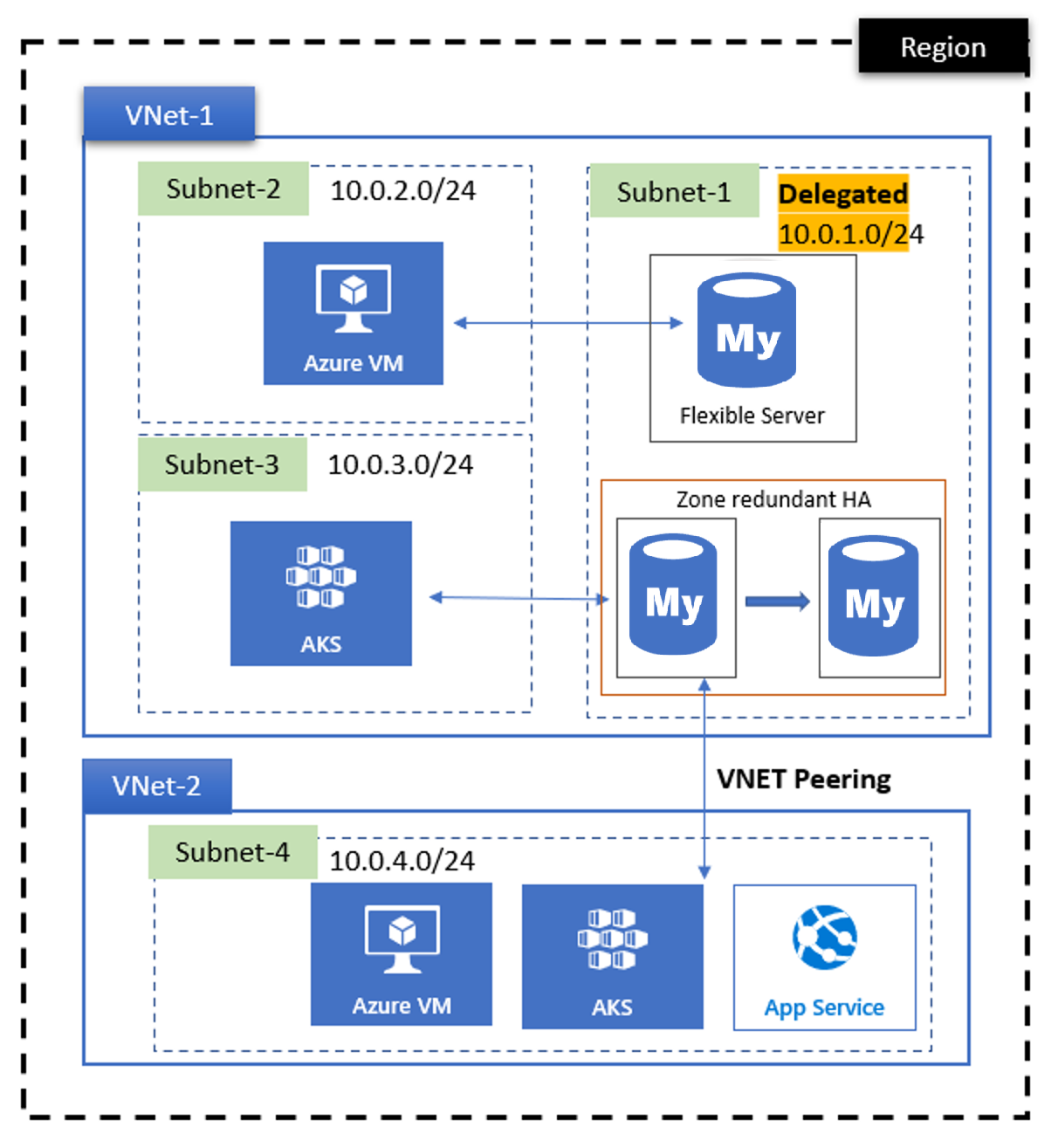

I diagrammet ovan visas

- Azure Database for MySQL– flexibla serverinstanser matas in i ett delegerat undernät – 10.0.1.0/24 i det virtuella nätverket VNet-1.

- Program som distribueras i olika undernät i samma virtuella nätverk kan komma åt Azure Database for MySQL– flexibla serverinstanser direkt.

- Program som distribueras i ett annat virtuellt nätverk VNet-2 har inte direkt åtkomst till azure database for MySQL– flexibla serverinstanser. Innan de kan komma åt en instans måste du utföra en peering för ett virtuellt DNS-zonnätverk.

Begrepp för virtuellt nätverk

Här följer några begrepp som du bör känna till när du använder virtuella nätverk med flexibla Azure Database for MySQL-serverinstanser.

Virtuellt nätverk -

Ett virtuellt Azure-nätverk innehåller ett privat IP-adressutrymme som konfigurerats för din användning. Gå till översikten över Azure Virtual Network om du vill veta mer om virtuella Azure-nätverk.

Ditt virtuella nätverk måste finnas i samma Azure-region som din flexibla Azure Database for MySQL-serverinstans.

Delegerat undernät -

Ett virtuellt nätverk innehåller undernät (undernät). Med undernät kan du segmentera det virtuella nätverket i mindre adressutrymmen. Azure-resurser distribueras till specifika undernät i ett virtuellt nätverk.

Din flexibla Azure Database for MySQL-serverinstans måste finnas i ett undernät som delegeras endast för flexibel Azure Database for MySQL-server. Den här delegeringen innebär att endast Azure Database for MySQL-flexibla serverinstanser kan använda det undernätet. Inga andra Azure-resurstyper kan finnas i det delegerade undernätet. Du delegerar ett undernät genom att tilldela dess delegeringsegenskap som Microsoft.DBforMySQL/flexibleServers.

Nätverkssäkerhetsgrupper (NSG)

Med säkerhetsregler i nätverkssäkerhetsgrupper kan du filtrera vilken typ av nätverkstrafik som kan flöda in i och ut ur virtuella nätverk, undernät och nätverksgränssnitt. Mer information finns i översikten över nätverkssäkerhetsgruppen.

Privat DNS zonintegrering

Med integrering av privata DNS-zoner i Azure kan du matcha den privata DNS i det aktuella virtuella nätverket eller ett peer-kopplat virtuellt nätverk i regionen där den privata DNS-zonen är länkad.

Peering för virtuella nätverk

Med peering för virtuella nätverk kan du ansluta två eller flera virtuella nätverk i Azure sömlöst. De peerkopplade virtuella nätverken visas som ett för anslutningsändamål. Trafiken mellan virtuella datorer i peer-kopplade virtuella nätverk använder Microsofts staminfrastruktur. Trafiken mellan klientprogrammet och den flexibla serverinstansen Azure Database for MySQL i peer-kopplade virtuella nätverk dirigeras endast via Microsofts privata nätverk och är isolerad till det nätverket.

Använda Privat DNS zon

Om du använder Azure-portalen eller Azure CLI för att skapa flexibla Azure Database for MySQL-serverinstanser med ett virtuellt nätverk, är en ny privat DNS-zon som slutar med

mysql.database.azure.comautomatisk avetablering per server i din prenumeration med hjälp av det servernamn som angetts. Om du vill konfigurera en egen privat DNS-zon med azure database for MySQL– flexibel serverinstans kan du också läsa dokumentationen om den privata DNS-översikten .Om du använder Azure API, en Azure Resource Manager-mall (ARM-mall) eller Terraform skapar du privata DNS-zoner som slutar med

mysql.database.azure.comoch använder dem samtidigt som du konfigurerar flexibla Azure Database for MySQL-serverinstanser med privat åtkomst. Mer information finns i översikten över den privata DNS-zonen.Viktigt!

Privat DNS zonnamn måste sluta med

mysql.database.azure.com. Om du ansluter till en flexibel Azure Database for MySQL-serverinstans med SSL och du använder ett alternativ för att utföra fullständig verifiering (sslmode=VERIFY_IDENTITY) med certifikatmottagarens namn använder <du servername.mysql.database.azure.com> i anslutningssträng.

Lär dig hur du skapar en flexibel Azure Database for MySQL-serverinstans med privat åtkomst (integrering av virtuellt nätverk) i Azure-portalen eller Azure CLI.

Integrering med en anpassad DNS-server

Om du använder den anpassade DNS-servern måste du använda en DNS-vidarebefordrare för att matcha FQDN för azure database for MySQL– flexibel serverinstans. Vidarebefordrarens IP-adress ska vara 168.63.129.16. Den anpassade DNS-servern ska finnas i det virtuella nätverket eller nås via det virtuella nätverkets DNS Server-inställning. Mer information finns i namnmatchning som använder DNS-servern.

Viktigt!

För lyckad etablering av azure database for MySQL flexibel serverinstans, även om du använder en anpassad DNS-server, får du inte blockera DNS-trafik till AzurePlatformDNS med hjälp av NSG.

Privat DNS zon och peering för virtuella nätverk

Privat DNS zoninställningar och peering för virtuella nätverk är oberoende av varandra. Mer information om hur du skapar och använder Privat DNS zoner finns i avsnittet Använd Privat DNS zon.

Om du vill ansluta till azure database for MySQL flexibel serverinstans från en klient som har etablerats i ett annat virtuellt nätverk från samma region eller en annan region, måste du länka den privata DNS-zonen med det virtuella nätverket. Se hur du länkar dokumentationen för det virtuella nätverket .

Kommentar

Endast privata DNS-zonnamn som slutar med mysql.database.azure.com kan länkas.

Anslut från en lokal server till en flexibel Azure Database for MySQL-serverinstans i ett virtuellt nätverk med ExpressRoute eller VPN

För arbetsbelastningar som kräver åtkomst till en flexibel Azure Database for MySQL-serverinstans i ett virtuellt nätverk från ett lokalt nätverk behöver du ett ExpressRoute - eller VPN-nätverk och ett virtuellt nätverk som är anslutet till det lokala nätverket. Med den här konfigurationen på plats behöver du en DNS-vidarebefordrare för att lösa Azure Database for MySQL–serverns flexibla servernamn om du vill ansluta från klientprogram (till exempel MySQL Workbench) som körs på lokala virtuella nätverk. DNS-vidarebefordraren ansvarar för att matcha alla DNS-frågor via en vidarebefordrare på servernivå till DNS-tjänsten som tillhandahålls av Azure, 168.63.129.16.

För att konfigurera korrekt behöver du följande resurser:

- Ett lokalt nätverk.

- En flexibel Azure Database for MySQL-serverinstans som etablerats med privat åtkomst (integrering av virtuellt nätverk).

- Ett virtuellt nätverk som är anslutet till lokalt.

- En DNS-vidarebefordrare 168.63.129.16 distribuerad i Azure.

Du kan sedan använda Azure Database for MySQL – flexibel serverservernamn (FQDN) för att ansluta från klientprogrammet i det peerkopplade virtuella nätverket eller det lokala nätverket till azure database for MySQL– flexibel serverinstans.

Kommentar

Vi rekommenderar att du använder det fullständigt kvalificerade domännamnet (FQDN) <servername>.mysql.database.azure.com i anslutningssträng när du ansluter till din azure database for MySQL-instans för flexibel server. Serverns IP-adress är inte garanterad att förbli statisk. Med hjälp av FQDN kan du undvika att göra ändringar i din anslutningssträng.

Scenarier för virtuella nätverk som inte stöds

- Offentlig slutpunkt (eller offentlig IP-adress eller DNS) – En flexibel Azure Database for MySQL-serverinstans som distribueras till ett virtuellt nätverk kan inte ha en offentlig slutpunkt.

- När Azure Database for MySQL– flexibel serverinstans har distribuerats till ett virtuellt nätverk och undernät kan du inte flytta den till ett annat virtuellt nätverk eller undernät. Du kan inte flytta det virtuella nätverket till en annan resursgrupp eller prenumeration.

- Privat DNS integreringskonfigurationen kan inte ändras efter distributionen.

- Det går inte att öka storleken på undernätet (adressutrymmen) när resurser redan finns i undernätet.

Nästa steg

- Lär dig hur du aktiverar privat åtkomst (integrering av virtuella nätverk) med hjälp av Azure-portalen eller Azure CLI.

- Lär dig hur du använder TLS.