Replikera lokala datorer med hjälp av privata slutpunkter

Med Azure Site Recovery kan du använda privata Azure Private Link-slutpunkter för att replikera dina lokala datorer till ett virtuellt nätverk i Azure. Privat slutpunktsåtkomst till ett återställningsvalv stöds i alla Azure Commercial & Government-regioner.

Kommentar

Automatiska uppgraderingar stöds inte för privata slutpunkter. Läs mer.

I den här självstudien lär du dig att:

- Skapa ett Azure Backup Recovery Services-valv för att skydda dina datorer.

- Aktivera en hanterad identitet för valvet. Bevilja de behörigheter som krävs för att få åtkomst till lagringskontona för att aktivera replikering av trafik från lokala platser till Azure-målplatser. Hanterad identitetsåtkomst för lagring krävs för Private Link-åtkomst till valvet.

- Gör DNS-ändringar som krävs för privata slutpunkter.

- Skapa och godkänna privata slutpunkter för ett valv i ett virtuellt nätverk.

- Skapa privata slutpunkter för lagringskontona. Du kan fortsätta att tillåta offentlig eller brandväggsbaserad åtkomst för lagring efter behov. Att skapa en privat slutpunkt för åtkomst till lagring krävs inte för Azure Site Recovery.

Följande diagram visar replikeringsarbetsflödet för hybridkatastrofåterställning med privata slutpunkter. Du kan inte skapa privata slutpunkter i ditt lokala nätverk. Om du vill använda privata länkar måste du skapa ett virtuellt Azure-nätverk (kallas för ett förbikopplingsnätverk i den här artikeln), upprätta privat anslutning mellan det lokala nätverket och förbikopplingsnätverket och sedan skapa privata slutpunkter i förbikopplingsnätverket. Du kan välja vilken form av privat anslutning som helst.

Förutsättningar och varningar

Observera följande innan du börjar:

- Privata länkar stöds i Site Recovery 9.35 och senare.

- Du kan bara skapa privata slutpunkter för nya Recovery Services-valv som inte har några objekt registrerade för dem. Därför måste du skapa privata slutpunkter innan några objekt läggs till i valvet. Se Priser för Azure Private Link för prisinformation.

- När du skapar en privat slutpunkt för ett valv låses valvet. Den kan endast nås från nätverk som har privata slutpunkter.

- Microsoft Entra-ID stöder för närvarande inte privata slutpunkter. Därför måste du tillåta utgående åtkomst från det skyddade virtuella Azure-nätverket till IP-adresser och fullständigt kvalificerade domännamn som krävs för att Microsoft Entra-ID ska fungera i en region. Om det är tillämpligt kan du också använda taggen "Microsoft Entra ID" och Azure Firewall för att tillåta åtkomst till Microsoft Entra-ID.

- Fem IP-adresser krävs i förbikopplingsnätverket där du skapar din privata slutpunkt. När du skapar en privat slutpunkt för valvet skapar Site Recovery fem privata länkar för åtkomst till dess mikrotjänster.

- Ytterligare en IP-adress krävs i förbikopplingsnätverket för privat slutpunktsanslutning till ett cachelagringskonto. Du kan använda valfri anslutningsmetod mellan den lokala datorn och lagringskontots slutpunkt. Du kan till exempel använda Internet eller Azure ExpressRoute. Det är valfritt att upprätta en privat länk. Du kan bara skapa privata slutpunkter för lagring på konton för generell användning v2. Se Priser för Azure Page Blobs för information om priser för dataöverföring på konton för generell användning v2.

Kommentar

När du konfigurerar privata slutpunkter för att skydda VMware och fysiska datorer måste du installera MySQL på konfigurationsservern manuellt. Följ stegen här för att utföra den manuella installationen.

URL:er som ska tillåtas

När du använder den privata länken med moderniserad upplevelse för virtuella VMware-datorer krävs offentlig åtkomst för några få resurser. Nedan visas alla URL:er som ska ingå i listan över tillåtna adresser. Om proxybaserad konfiguration används kontrollerar du att proxyn löser eventuella CNAME-poster som tagits emot när url:erna letas upp.

| URL | Detaljer |

|---|---|

| portal.azure.com | Navigera till Azure-portalen. |

*.windows.net *.msftauth.net*.msauth.net*.microsoft.com*.live.com *.office.com |

Logga in på din Azure-prenumeration. |

*.microsoftonline.com *.microsoftonline-p.com |

Skapa Microsoft Entra-program för installationen för att kommunicera med Azure Site Recovery. |

management.azure.com |

Används för Azure Resource Manager-distributioner och åtgärder. |

*.siterecovery.windowsazure.com |

Används för att ansluta till Site Recovery-tjänster. |

Se till att följande URL:er tillåts och kan nås från Azure Site Recovery-replikeringsinstallationen för kontinuerlig anslutning när du aktiverar replikering till ett myndighetsmoln:

| URL för Fairfax | URL för Mooncake | Detaljer |

|---|---|---|

login.microsoftonline.us/* graph.windows.net |

login.microsoftonline.cn graph.chinacloudapi.cn |

Logga in på din Azure-prenumeration. |

*.portal.azure.us |

*.portal.azure.cn |

Navigera till Azure-portalen. |

management.usgovcloudapi.net |

management.chinacloudapi.cn |

Skapa Microsoft Entra-program för installationen för att kommunicera med Azure Site Recovery-tjänsten. |

Skapa och använda privata slutpunkter för webbplatsåterställning

I följande avsnitt beskrivs de steg du behöver vidta för att skapa och använda privata slutpunkter för platsåterställning i dina virtuella nätverk.

Kommentar

Vi rekommenderar att du följer dessa steg i den ordning som visas. Om du inte gör det kanske du inte kan använda privata slutpunkter i valvet och du kan behöva starta om processen med ett nytt valv.

Skapa ett Recovery Services-valv

Ett Recovery Services-valv innehåller datorns replikeringsinformation. Den används för att utlösa Site Recovery-åtgärder. Information om hur du skapar ett Recovery Services-valv i Azure-regionen där du vill redundansväxla om det uppstår en katastrof finns i Skapa ett Recovery Services-valv.

Aktivera den hanterade identiteten för valvet

Med en hanterad identitet kan valvet komma åt dina lagringskonton. Site Recovery kan behöva komma åt mållagrings- och cachelagringskontona, beroende på dina krav. Åtkomst till hanterad identitet krävs när du använder Private Link-tjänsten för valvet.

Gå till Recovery Services-valvet. Välj Identitet under Inställningar:

Ändra Status till På och välj Spara.

Ett objekt-ID genereras. Valvet är nu registrerat med Microsoft Entra-ID.

Skapa privata slutpunkter för Recovery Services-valvet

För att skydda datorerna i det lokala källnätverket behöver du en privat slutpunkt för valvet i förbikopplingsnätverket. Du kan skapa den privata slutpunkten med hjälp av Private Link Center i Azure-portalen eller med hjälp av Azure PowerShell.

Så här skapar du en privat slutpunkt:

I Azure-portalen väljer du Skapa en resurs.

Sök efter privat länk i Azure Marketplace.

Välj Privat länk i sökresultaten och välj Skapa på sidan Säkerhetskopiering och Site Recovery.

I den vänstra rutan väljer du Privata slutpunkter. På sidan Privata slutpunkter väljer du Skapa för att börja skapa en privat slutpunkt för valvet:

På sidan Skapa en privat slutpunkt gör du följande under avsnittet Grundläggande>projektinformation :

- Under Prenumeration väljer du Contoso-miljö.

- I Resursgrupp väljer du en befintlig resursgrupp eller skapar en ny. Till exempel ContosoCloudRG.

På sidan Skapa en privat slutpunkt gör du följande under Grundläggande>instansinformation:

- I Namn anger du ett eget namn som identifierar valvet. Till exempel ContosoPrivateEP.

- Nätverksgränssnittets namn fylls i automatiskt baserat på ditt namnval i föregående steg.

- I Region använder du den region som du använde för förbikopplingsnätverket. Till exempel (Europa) Storbritannien, södra.

- Välj Nästa.

I avsnittet Resurs gör du följande:

- I Anslut ion-metoden väljer du Anslut till en Azure-resurs i min katalog.

- I Prenumeration väljer du Contoso-miljö.

- I Resurstyp för den valda prenumerationen väljer du Microsoft.RecoveryServices/vaults.

- Välj namnet på recovery services-valvet under Resurs.

- Välj AzureSiteRecovery som underresurs för Mål.

- Välj Nästa.

I avsnittet Virtuellt nätverk gör du följande:

- Under Virtuellt nätverk väljer du ett förbikopplingsnätverk.

- Under Undernät anger du det undernät där du vill att den privata slutpunkten ska skapas.

- Under Privat IP-konfiguration behåller du standardvalet.

- Välj Nästa.

I AVSNITTET DNS gör du följande:

- Aktivera integrering med en privat DNS-zon genom att välja Ja.

Kommentar

Om du väljer Ja länkas zonen automatiskt till förbikopplingsnätverket. Den här åtgärden lägger också till DE DNS-poster som krävs för DNS-matchning av nya IP-adresser och fullständigt kvalificerade domännamn som skapats för den privata slutpunkten.

- Välj en befintlig DNS-zon eller skapa en ny.

Se till att du väljer att skapa en ny DNS-zon för varje ny privat slutpunkt som ansluter till samma valv. Om du väljer en befintlig privat DNS-zon skrivs de tidigare CNAME-posterna över. Se Vägledning för privat slutpunkt innan du fortsätter.

Om din miljö har en hubb- och ekermodell behöver du bara en privat slutpunkt och bara en privat DNS-zon för hela installationen. Det beror på att alla dina virtuella nätverk redan har peering aktiverat mellan dem. Mer information finns i DNS-integrering med privata slutpunkter.

Om du vill skapa den privata DNS-zonen manuellt följer du stegen i Skapa privata DNS-zoner och lägger till DNS-poster manuellt.

- Aktivera integrering med en privat DNS-zon genom att välja Ja.

I avsnittet Taggar kan du lägga till taggar för din privata slutpunkt.

Granska + skapa. När valideringen är klar väljer du Skapa för att skapa den privata slutpunkten.

När den privata slutpunkten skapas läggs fem fullständigt kvalificerade domännamn (FQDN) till i den privata slutpunkten. Med de här länkarna kan datorerna i det lokala nätverket komma åt alla nödvändiga Site Recovery-mikrotjänster i kontexten för valvet via förbikopplingsnätverket. Du kan använda samma privata slutpunkt för att skydda alla Azure-datorer i förbikopplingsnätverket och alla peer-kopplade nätverk.

De fem domännamnen är formaterade i det här mönstret:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.privatelink.siterecovery.windowsazure.com

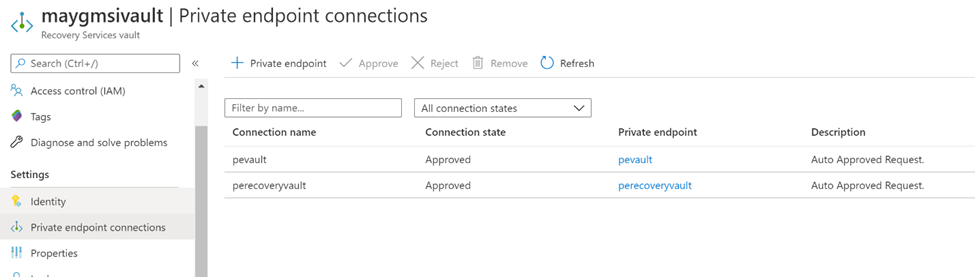

Godkänna privata slutpunkter för webbplatsåterställning

Om du skapar den privata slutpunkten och även är ägare till Recovery Services-valvet godkänns den privata slutpunkten som du skapade tidigare automatiskt inom några minuter. Annars måste ägaren till valvet godkänna den privata slutpunkten innan du kan använda den. Om du vill godkänna eller avvisa en begärd privat slutpunktsanslutning går du till Privata slutpunktsanslutningar under Inställningar på sidan för återställningsvalv.

Du kan gå till den privata slutpunktsresursen för att granska anslutningens status innan du fortsätter:

(Valfritt) Skapa privata slutpunkter för cachelagringskontot

Du kan använda en privat slutpunkt till Azure Storage. Det är valfritt att skapa privata slutpunkter för lagringsåtkomst för Azure Site Recovery-replikering. Om du skapar en privat slutpunkt för lagring behöver du en privat slutpunkt för cache-/logglagringskontot i det virtuella nätverket för förbikoppling.

Kommentar

Om privata slutpunkter inte är aktiverade på lagringskontot skulle skyddet fortfarande lyckas. Replikeringstrafiken skulle dock skickas via Internet till offentliga Slutpunkter för Azure Site Recovery. För att säkerställa replikeringstrafikflöden via privata länkar måste lagringskontot vara aktiverat med privata slutpunkter.

Kommentar

Privata slutpunkter för lagring kan endast skapas på lagringskonton för generell användning v2. Prisinformation finns i Prissättning för Azure Page Blobs.

Följ riktlinjerna för att skapa privat lagring för att skapa ett lagringskonto med en privat slutpunkt. Se till att välja Ja under Integrera med privat DNS-zon. Välj en befintlig DNS-zon eller skapa en ny.

Bevilja nödvändiga behörigheter till valvet

Beroende på konfigurationen kan du behöva ett eller flera lagringskonton i Azure-målregionen. Bevilja sedan de hanterade identitetsbehörigheterna för alla cache-/logglagringskonton som krävs av Site Recovery. I det här fallet måste du skapa nödvändiga lagringskonton i förväg.

Innan du aktiverar replikering av virtuella datorer måste valvets hanterade identitet ha följande rollbehörigheter, beroende på typen av lagringskonto.

- Resource Manager-baserade lagringskonton (standardtyp):

- Resource Manager-baserade lagringskonton (Premium-typ):

- Klassiska lagringskonton:

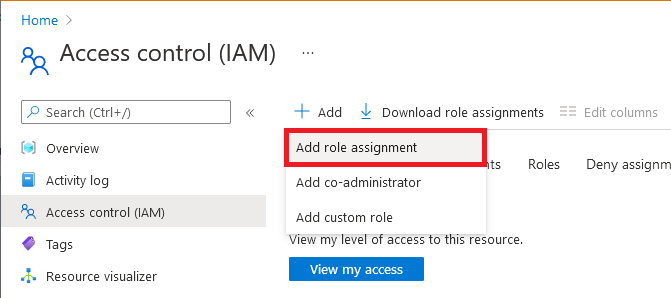

Följande steg beskriver hur du lägger till en rolltilldelning i ditt lagringskonto. Läs mer om att tilldela roller i Tilldela Azure-roller via Azure Portal.

Gå till lagringskontot.

Välj Åtkomstkontroll (IAM) .

Välj Lägg till lägg till > rolltilldelning.

På fliken Roll väljer du en av rollerna som visas i början av det här avsnittet.

På fliken Medlemmar väljer du Hanterad identitet och väljer sedan Välj medlemmar.

Välj din Azure-prenumerationen.

Välj Systemtilldelad hanterad identitet, sök efter ett valv och välj det.

På fliken Granska + tilldela väljer du Granska + tilldela för att tilldela rollen.

Utöver dessa behörigheter måste du tillåta åtkomst till Microsofts betrodda tjänster. Följ stegen nedan:

- Gå till Brandväggar och virtuella nätverk.

- I Undantag väljer du Tillåt betrodda Microsoft-tjänster att komma åt det här lagringskontot.

Skydda dina virtuella datorer

När du har slutfört föregående uppgifter fortsätter du med konfigurationen av din lokala infrastruktur. Fortsätt genom att utföra någon av följande uppgifter:

- Distribuera en konfigurationsserver för VMware och fysiska datorer

- Konfigurera Hyper-V-miljön för replikering

När installationen är klar aktiverar du replikering för källdatorerna. Konfigurera inte infrastrukturen förrän de privata slutpunkterna för valvet har skapats i förbikopplingsnätverket.

Skapa privata DNS-zoner och lägg till DNS-poster manuellt

Om du inte valde alternativet att integrera med en privat DNS-zon när du skapade den privata slutpunkten för valvet följer du stegen i det här avsnittet.

Skapa en privat DNS-zon så att Site Recovery-providern (för Hyper-V-datorer) eller processervern (för VMware/fysiska datorer) kan matcha privata FQDN till privata IP-adresser.

Skapa en privat DNS-zon.

Sök efter privat DNS-zon i sökrutan Alla tjänster och välj sedan Privat DNS zon i resultatet:

På sidan Privat DNS zoner väljer du knappen Lägg till för att börja skapa en ny zon.

På sidan Skapa privat DNS-zon anger du nödvändig information. Ange privatelink.siterecovery.windowsazure.com för namnet på den privata DNS-zonen. Du kan välja valfri resursgrupp och valfri prenumeration.

Fortsätt till fliken Granska + skapa för att granska och skapa DNS-zonen.

Om du använder moderniserad arkitektur för skydd av VMware- eller fysiska datorer ska du se till att skapa en annan privat DNS-zon för privatelink.prod.migration.windowsazure.com. Den här slutpunkten används av Site Recovery för att utföra identifieringen av den lokala miljön.

Viktigt!

För Azure GOV-användare lägger du till

privatelink.prod.migration.windowsazure.usi DNS-zonen.

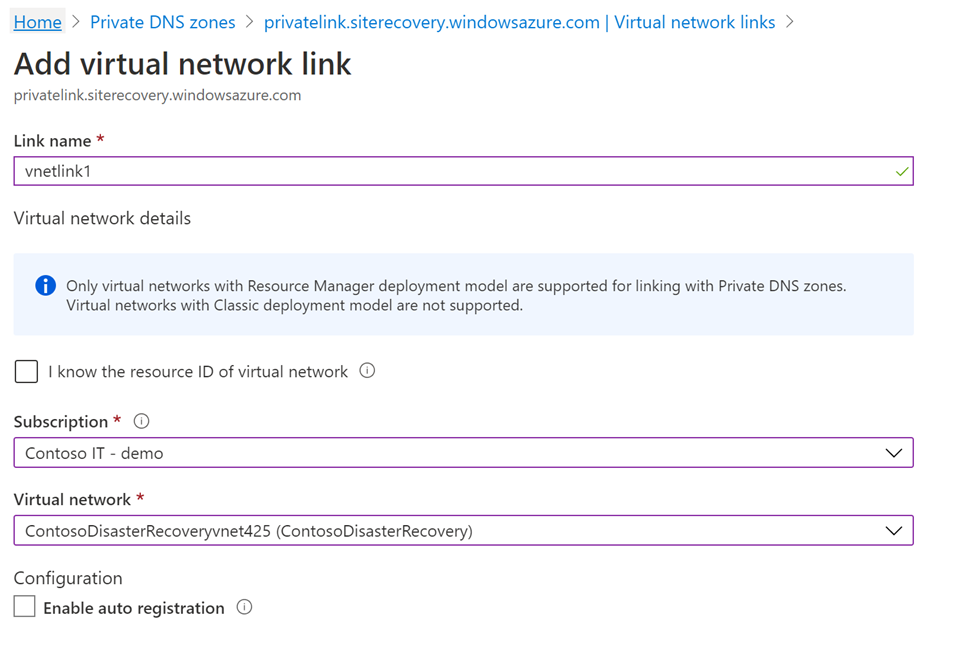

Följ dessa steg för att länka den privata DNS-zonen till ditt virtuella nätverk:

Gå till den privata DNS-zon som du skapade i föregående steg och gå sedan till Länkar till virtuellt nätverk i den vänstra rutan. Markera Lägga till.

Ange den information som behövs. I listan Prenumeration och Virtuellt nätverk väljer du information som motsvarar förbikopplingsnätverket. Lämna standardvärdena i övriga fält.

Lägg till DNS-poster.

Nu när du har skapat den privata DNS-zon som krävs och den privata slutpunkten måste du lägga till DNS-poster i DNS-zonen.

Kommentar

Om du använder en anpassad privat DNS-zon måste du göra liknande poster enligt beskrivningen i följande steg.

I det här steget måste du göra poster för varje FQDN i din privata slutpunkt i din privata DNS-zon.

Gå till din privata DNS-zon och gå sedan till avsnittet Översikt i den vänstra rutan. Välj Postuppsättning för att börja lägga till poster.

På sidan Lägg till postuppsättning lägger du till en post för varje fullständigt kvalificerat domännamn och en privat IP-adress som en A-typpost . Du kan hämta en lista över fullständigt kvalificerade domännamn och IP-adresser på sidan Privat slutpunkt i Översikt. Som du ser i följande skärmbild läggs det första fullständigt kvalificerade domännamnet från den privata slutpunkten till i postuppsättningen i den privata DNS-zonen.

Dessa fullständigt kvalificerade domännamn matchar det här mönstret:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.siterecovery.windowsazure.com

Nästa steg

Nu när du har aktiverat privata slutpunkter för replikering av virtuella datorer kan du läsa följande andra artiklar för ytterligare och relaterad information: