Konfigurera NAT-regler för din Virtual WAN VPN-gateway

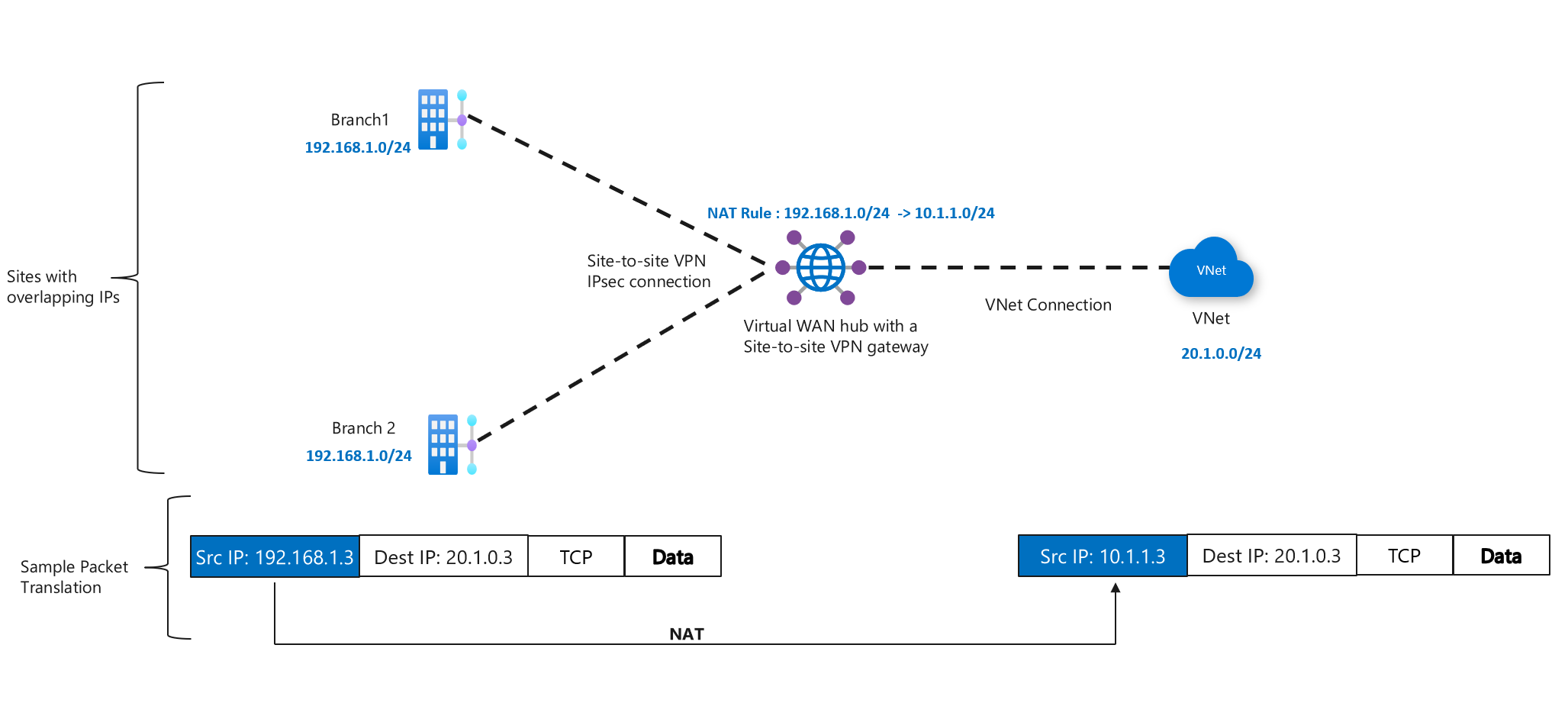

Du kan konfigurera din Virtual WAN VPN-gateway med statiska en-till-en NAT-regler. En NAT-regel tillhandahåller en mekanism för att konfigurera en-till-en-översättning av IP-adresser. NAT kan användas för att ansluta två IP-nätverk som har inkompatibla eller överlappande IP-adresser. Ett typiskt scenario är grenar med överlappande IP-adresser som vill komma åt Azure VNet-resurser.

Den här konfigurationen använder en flödestabell för att dirigera trafik från en extern IP-adress (värd) till en intern IP-adress som är associerad med en slutpunkt i ett virtuellt nätverk (virtuell dator, dator, container osv.).

För att använda NAT måste VPN-enheter använda alla-till-alla-trafikväljare (jokertecken). Principbaserade (smala) trafikväljare stöds inte tillsammans med NAT-konfiguration.

Konfigurera NAT-regler

Du kan konfigurera och visa NAT-regler för vpn-gatewayinställningarna när som helst.

NAT-typ: statisk och dynamisk

NAT på en gatewayenhet översätter käll- och/eller mål-IP-adresserna baserat på NAT-principer eller regler för att undvika adresskonflikter. Det finns olika typer av NAT-översättningsregler:

Statisk NAT: Statiska regler definierar en fast adressmappningsrelation. För en viss IP-adress mappas den till samma adress från målpoolen. Mappningarna för statiska regler är tillståndslösa eftersom mappningen är fast. Till exempel har en NAT-regel som skapats för att mappa 10.0.0.0/24 till 192.168.0.0/24 en fast 1-1-mappning. 10.0.0.0 översätts till 192.168.0.0, 10.0.0.1 översätts till 192.168.0.1 och så vidare.

Dynamisk NAT: För dynamisk NAT kan en IP-adress översättas till olika mål-IP-adresser och TCP/UDP-portar baserat på tillgänglighet eller med en annan kombination av IP-adress och TCP/UDP-port. Det senare kallas även NAPT, nätverksadress och portöversättning. Dynamiska regler resulterar i tillståndskänsliga översättningsmappningar beroende på trafikflödena vid en viss tidpunkt. På grund av den dynamiska NAT-typen och de ständigt föränderliga IP-/portkombinationerna måste flöden som använder dynamiska NAT-regler initieras från IP-intervallet för intern mappning (pre-NAT). Den dynamiska mappningen släpps när flödet kopplas från eller avslutas korrekt.

Ett annat övervägande är adresspoolens storlek för översättning. Om måladresspoolens storlek är samma som den ursprungliga adresspoolen använder du statisk NAT-regel för att definiera en 1:1-mappning i sekventiell ordning. Om måladresspoolen är mindre än den ursprungliga adresspoolen använder du dynamisk NAT-regel för att hantera skillnaderna.

Kommentar

Plats-till-plats-NAT stöds inte med plats-till-plats-VPN-anslutningar där du använder policybaserade trafikväljare.

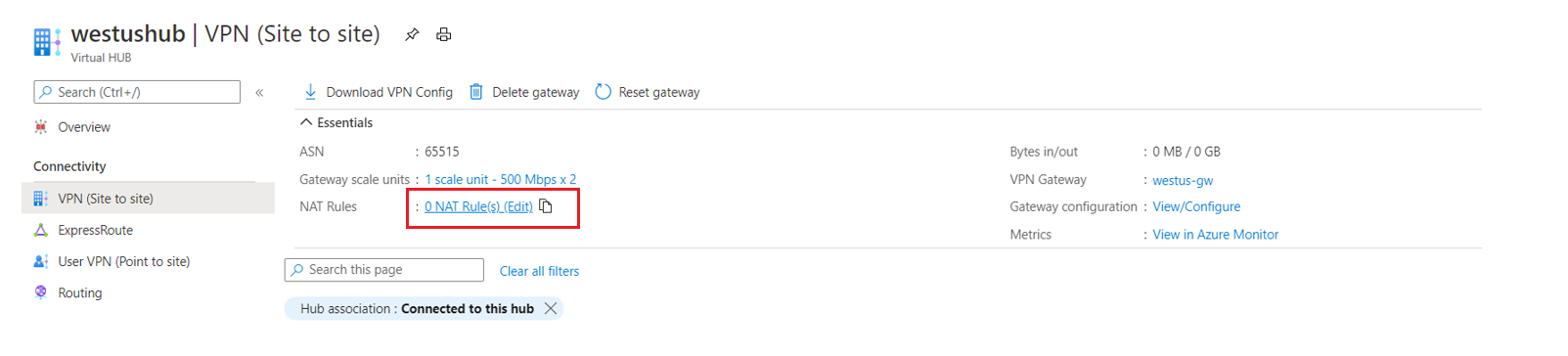

Gå till din virtuella hubb.

Välj VPN (plats till plats).

Välj NAT-regler (Redigera).

På sidan Redigera NAT-regel kan du lägga till/redigera/ta bort en NAT-regel med hjälp av följande värden:

- Namn: Ett unikt namn för NAT-regeln.

- Typ: Statisk eller Dynamisk. Statisk en-till-en NAT upprättar en en-till-en-relation mellan en intern adress och en extern adress medan Dynamisk NAT tilldelar en IP-adress och port baserat på tillgänglighet.

- IP-konfigurations-ID: En NAT-regel måste konfigureras för en specifik VPN-gatewayinstans. Detta gäller endast dynamisk NAT. Statiska NAT-regler tillämpas automatiskt på båda VPN-gatewayinstanserna.

- Läge: IngressSnat eller EgressSnat.

- IngressSnat-läge (även kallat INGRESS Source NAT) gäller för trafik som kommer in i Azure Hubs plats-till-plats-VPN-gateway.

- EgressSnat-läge (även kallat NAT för utgående källa) gäller för trafik som lämnar Azure Hubs plats-till-plats-VPN-gateway.

- Intern mappning: Ett adressprefixintervall med käll-IP-adresser i det interna nätverket som mappas till en uppsättning externa IP-adresser. Med andra ord pre-NAT-adressprefixintervallet.

- Extern mappning: Ett adressprefixintervall med mål-IP-adresser i det externa nätverk som käll-IP-adresser mappas till. Med andra ord ditt prefixintervall för post-NAT-adress.

- Länk Anslut ion: Anslut ionsresurs som praktiskt taget ansluter en VPN-plats till Azure Virtual WAN-hubbens PLATS-till-plats-VPN-gateway.

Kommentar

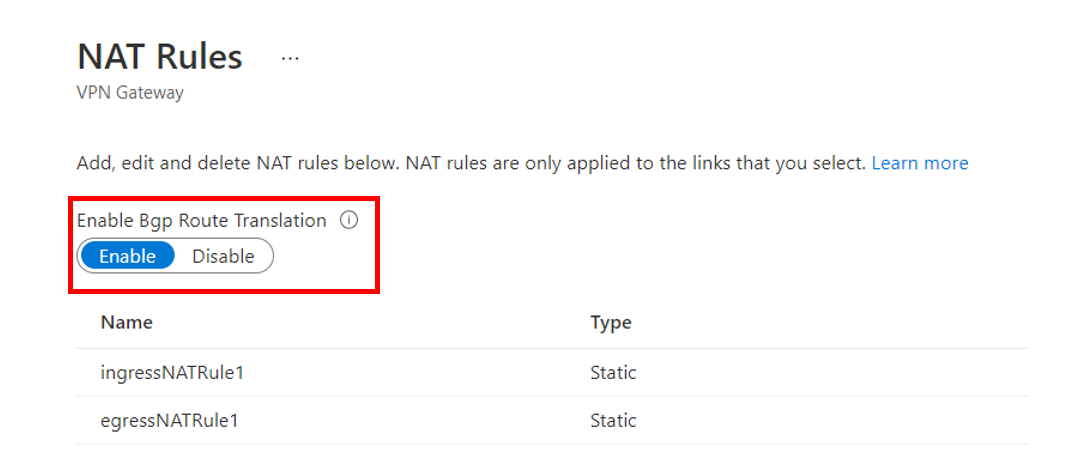

Om du vill att VPN-gatewayen för plats-till-plats ska annonsera översatta adressprefix (extern mappning) via BGP klickar du på knappen Aktivera BGP-översättning , på grund av vilket lokala automatiskt lär sig intervallet efter NAT för utgående regler och Azure (Virtual WAN-hubb, anslutna virtuella nätverk, VPN- och ExpressRoute-grenar) automatiskt lär sig intervallet efter NAT för ingressregler. De nya POST NAT-intervallen visas i tabellen Effektiva vägar i en virtuell hubb. Inställningen Aktivera Bgp-översättning tillämpas på alla NAT-regler på vpn-gatewayen virtual WAN hub site-to-site.

Exempelkonfigurationer

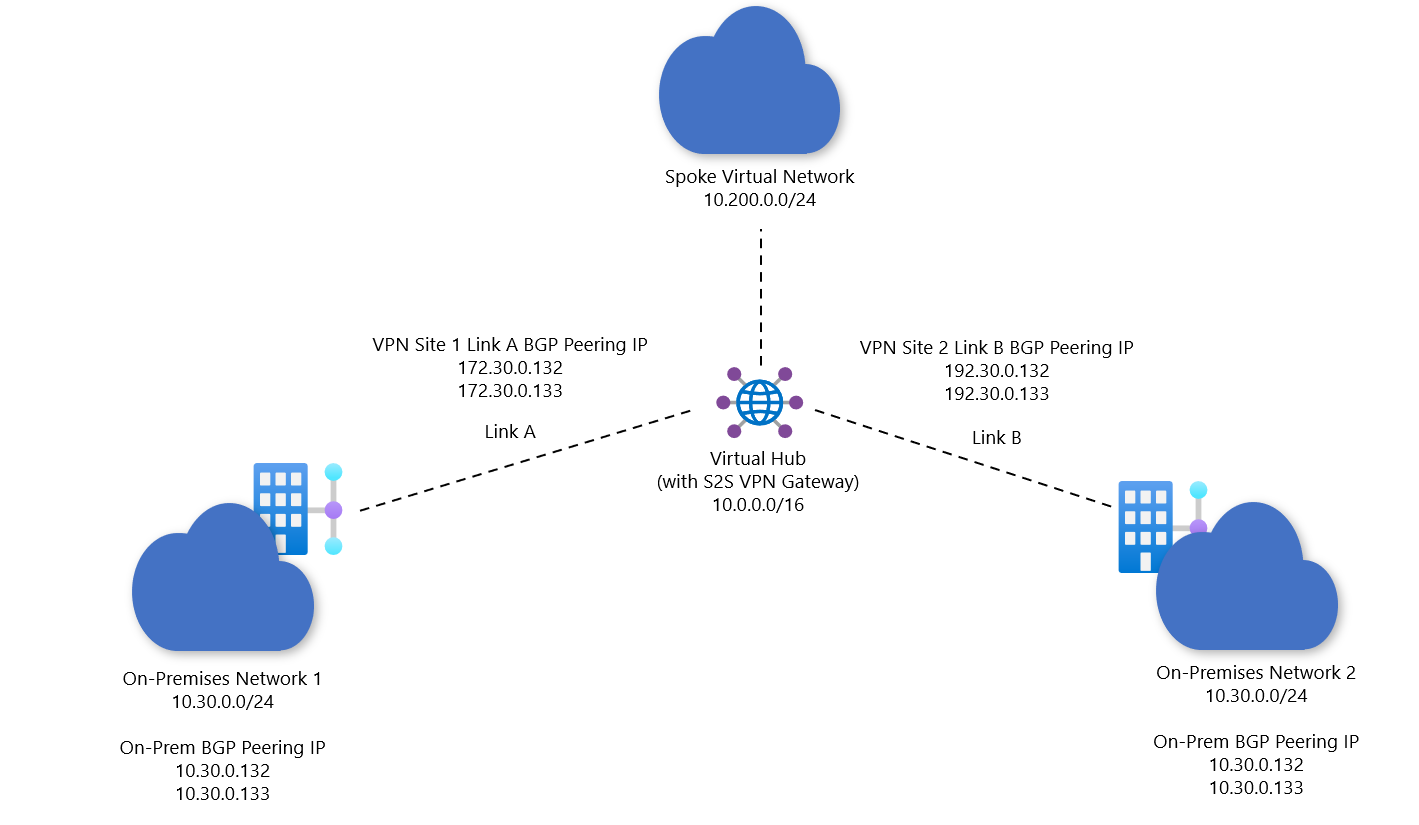

Inkommande SNAT (BGP-aktiverad VPN-plats)

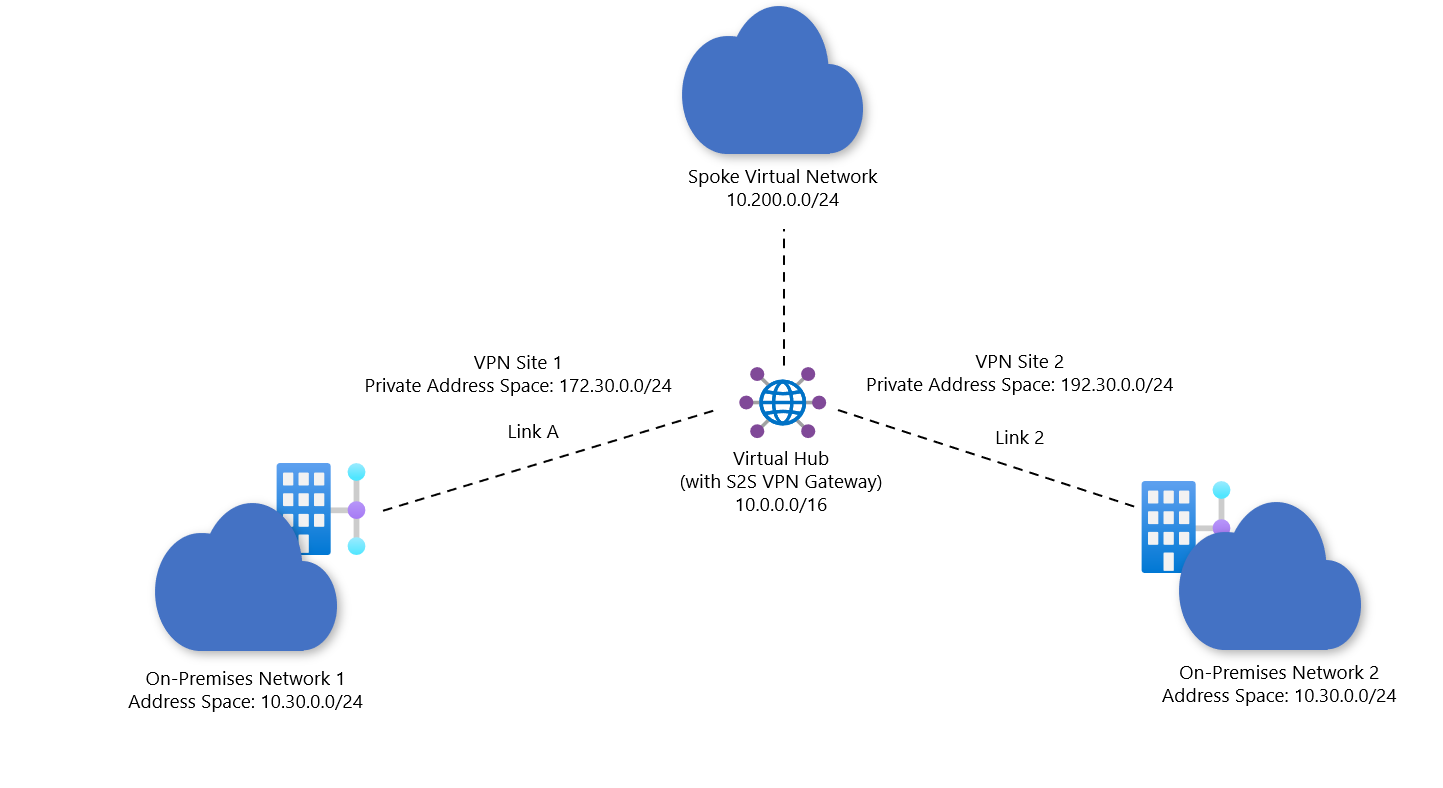

Inkommande SNAT-regler tillämpas på paket som kommer in i Azure via VPN-gatewayen virtual WAN-plats-till-plats. I det här scenariot vill du ansluta två VPN-grenar från plats till plats till Azure. VPN-plats 1 ansluter via länk A och VPN-plats 2 ansluter via länk B. Varje webbplats har samma adressutrymme 10.30.0.0/24.

I det här exemplet ska vi nat site1 till 172.30.0.0.0/24. Virtuella nätverk och grenar för Virtual WAN-eker lär sig automatiskt det här adressutrymmet efter NAT.

Följande diagram visar det beräknade resultatet:

Ange en NAT-regel.

Ange en NAT-regel för att säkerställa att VPN-gatewayen plats-till-plats kan skilja mellan de två grenarna med överlappande adressutrymmen (till exempel 10.30.0.0/24). I det här exemplet fokuserar vi på Länk A för VPN-plats 1.

Följande NAT-regel kan konfigureras och associeras med Länk A. Eftersom detta är en statisk NAT-regel innehåller adressutrymmena för den interna mappningen och den externa mappningen samma antal IP-adresser.

- Namn: ingressRule01

- Typ: Statisk

- Läge: IngressSnat

- Intern mappning: 10.30.0.0/24

- Extern mappning: 172.30.0.0/24

- Länk Anslut ion: Länk A

Växla BGP-vägöversättning till "Aktivera".

Se till att VPN-gatewayen för plats-till-plats kan peerkopplas med den lokala BGP-peern.

I det här exemplet måste INGRESS NAT-regeln översätta 10.30.0.132 till 172.30.0.132. Om du vill göra det klickar du på Redigera VPN-plats för att konfigurera VPN-platsLänkA BGP-adress för att återspegla den översatta BGP-peeradressen (172.30.0.132).

Överväganden om VPN-platsen ansluter via BGP

Undernätsstorleken för både intern och extern mappning måste vara densamma för statisk en-till-en NAT.

Om BGP-översättning är aktiverat annonserar VPN-gatewayen för plats-till-plats automatiskt den externa mappningen av utgående NAT-regler till lokala och extern mappning av inkommande NAT-regler till Azure (virtuell WAN-hubb, anslutna virtuella ekernätverk, anslutna VPN/ExpressRoute). Om BGP-översättning är inaktiverad annonseras inte översatta vägar automatiskt till den lokala miljön. Därför måste den lokala BGP-talaren konfigureras för att annonsera intervallet efter NAT (extern mappning) för inkommande NAT-regler som är associerade med vpn-platslänkanslutningen. På samma sätt måste en väg för intervallet efter NAT (extern mappning) för utgående NAT-regler tillämpas på den lokala enheten.

VPN-gatewayen för plats-till-plats översätter automatiskt den lokala BGP-peer-IP-adressen om den lokala BGP-peer-IP-adressen finns i den interna mappningen av en ingress-NAT-regel. Därför måste VPN-webbplatsens BGP-adress link Anslut ion återspegla den NAT-översatta adressen (en del av den externa mappningen).

Om den lokala BGP IP-adressen till exempel är 10.30.0.133 och det finns en INGRESS NAT-regel som översätter 10.30.0.0/24 till 172.30.0.0/24, VPN-webbplatsens BGP-adress link Anslut ion måste konfigureras som den översatta adressen (172.30.0.133).

I dynamisk NAT kan lokal BGP-peer-IP inte ingå i pre-NAT-adressintervallet (intern mappning) eftersom IP- och portöversättningar inte är fasta. Om du behöver översätta den lokala BGP-peering-IP-adressen skapar du en separat statisk NAT-regel som endast översätter IP-adressen för BGP-peering.

Om det lokala nätverket till exempel har ett adressutrymme på 10.0.0.0/24 med en lokal BGP-peer-IP på 10.0.0.1 och det finns en inkommande dynamisk NAT-regel som översätter 10.0.0.0/24 till 192.198.0.0/32, en separat statisk NAT-regel för inkommande trafik som översätter 10.0.0.1/32 till 192.168.0.02/32 krävs och motsvarande VPN-webbplats BGP-adress för länk Anslut ion måste uppdateras till den NAT-översatta adressen (en del av den externa mappningen).

Inkommande SNAT (VPN-plats med statiskt konfigurerade vägar)

Inkommande SNAT-regler tillämpas på paket som kommer in i Azure via VPN-gatewayen virtual WAN-plats-till-plats. I det här scenariot vill du ansluta två VPN-grenar från plats till plats till Azure. VPN-plats 1 ansluter via länk A och VPN-plats 2 ansluter via länk B. Varje webbplats har samma adressutrymme 10.30.0.0/24.

I det här exemplet ska vi NAT VPN-plats 1 till 172.30.0.0.0/24. Men eftersom VPN-platsen inte är ansluten till plats-till-plats VPN-gatewayen via BGP skiljer sig konfigurationsstegen något från det BGP-aktiverade exemplet.

Ange en NAT-regel.

Ange en NAT-regel för att säkerställa att VPN-gatewayen plats-till-plats kan skilja mellan de två grenarna med samma adressutrymme 10.30.0.0/24. I det här exemplet fokuserar vi på Länk A för VPN-plats 1.

Följande NAT-regel kan konfigureras och associeras med Länk A till en av VPN-plats 1. Eftersom detta är en statisk NAT-regel innehåller adressutrymmena för den interna mappningen och den externa mappningen samma antal IP-adresser.

- Namn: IngressRule01

- Typ: Statisk

- Läge: IngressSnat

- Intern mappning: 10.30.0.0/24

- Extern mappning: 172.30.0.0/24

- Länk Anslut ion: Länk A

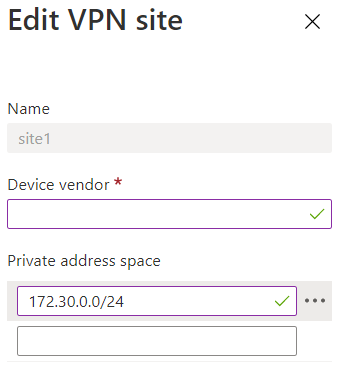

Redigera fältet "Privat adressutrymme" i VPN-plats 1 för att säkerställa att VPN-gatewayen för plats-till-plats lär sig intervallet efter NAT (172.30.0.0/24).

Gå till den virtuella hubbresursen som innehåller vpn-gatewayen plats-till-plats. På sidan virtuell hubb går du till Anslut ivity och väljer VPN (plats-till-plats).

Välj den VPN-plats som är ansluten till Virtual WAN-hubben via länk A. Välj Redigera webbplats och ange 172.30.0.0/24 som privat adressutrymme för VPN-platsen.

Överväganden om VPN-platser är statiskt konfigurerade (inte anslutna via BGP)

- Undernätsstorleken för både intern och extern mappning måste vara densamma för statisk en-till-en NAT.

- Redigera VPN-webbplatsen i Azure-portalen för att lägga till prefixen i den externa mappningen av ingress-NAT-regler i fältet "Privat adressutrymme".

- För konfigurationer som involverar utgående NAT-regler måste en routningsprincip eller statisk väg med den externa mappningen av NAT-regeln för utgående trafik tillämpas på den lokala enheten.

Paketflöde

I föregående exempel vill en lokal enhet nå en resurs i ett virtuellt ekernätverk. Paketflödet är följande, med NAT-översättningarna i fetstil.

Trafik från lokal plats initieras.

- Källans IP-adress: 10.30.0.4

- Mål-IP-adress: 10.200.0.4

Trafiken går in i plats-till-plats-gatewayen och översätts med NAT-regeln och skickas sedan till Eker.

- Källans IP-adress: 172.30.0.4

- Mål-IP-adress: 10.200.0.4

Svar från Eker initieras.

- Källans IP-adress: 10.200.0.4

- Mål-IP-adress: 172.30.0.4

Trafiken går in i VPN-gatewayen plats-till-plats och översättningen återställs och skickas till lokal plats.

- Källans IP-adress: 10.200.0.4

- Mål-IP-adress: 10.30.0.4

Verifieringskontroller

Det här avsnittet visar kontroller för att kontrollera att konfigurationen har konfigurerats korrekt.

Verifiera dynamiska NAT-regler

Använd dynamiska NAT-regler om måladresspoolen är mindre än den ursprungliga adresspoolen.

Eftersom IP-/portkombinationer inte har åtgärdats i en dynamisk NAT-regel kan den lokala BGP-peer-IP-adressen inte ingå i adressintervallet pre-NAT (intern mappning). Skapa en specifik statisk NAT-regel som endast översätter IP-adressen för BGP-peering.

Till exempel:

- Lokalt adressintervall: 10.0.0.0/24

- Lokal BGP IP: 10.0.0.1

- Inkommande dynamisk NAT-regel: 192.168.0.1/32

- Inkommande statisk NAT-regel: 10.0.0.1 –> 192.168.0.2

Verifiera DefaultRouteTable, regler och vägar

Grenar i Virtual WAN associerar till DefaultRouteTable, vilket innebär att alla grenanslutningar lär sig vägar som fylls i i DefaultRouteTable. Du ser NAT-regeln med det översatta prefixet i de effektiva vägarna i DefaultRouteTable.

Från föregående exempel:

- Prefix: 172.30.0.0/24

- Nästa hopptyp: VPN_S2S_Gateway

- Nästa hopp: VPN_S2S_Gateway resurs

Verifiera adressprefix

Det här exemplet gäller för resurser i virtuella nätverk som är associerade med DefaultRouteTable.

NIC (Effective Routes on Network Interface Cards) för alla virtuella datorer som sitter i ett virtuellt ekernätverk som är anslutet till den virtuella WAN-hubben ska också innehålla adressprefixen för den externa mappning som anges i NAT-regeln ingress.

Den lokala enheten bör också innehålla vägar för prefix som finns i den externa mappningen av NAT-regler för utgående trafik.

Vanliga konfigurationsmönster

Kommentar

Plats-till-plats-NAT stöds inte med plats-till-plats-VPN-anslutningar där du använder policybaserade trafikväljare.

I följande tabell visas vanliga konfigurationsmönster som uppstår när du konfigurerar olika typer av NAT-regler på plats-till-plats-VPN-gatewayen.

| Typ av VPN-plats | Nat-regler för ingång | Utgående NAT-regler |

|---|---|---|

| VPN-plats med statiskt konfigurerade vägar | Redigera "Privat adressutrymme" på VPN-platsen för att innehålla den externa mappningen av NAT-regeln. | Tillämpa vägar för den externa mappningen av NAT-regeln på den lokala enheten. |

| VPN-plats (BGP-översättning aktiverat) | Placera den externa mappningsadressen för BGP-peern i VPN-platslänken Anslut ions BGP-adress. | Inga särskilda överväganden. |

| VPN-plats (BGP-översättning inaktiverad) | Se till att den lokala BGP-talaren annonserar prefixen i NAT-regelns externa mappning . Placera även adressen för extern mappning för BGP-peern i VPN-platslänken Anslut ions BGP-adress. | Tillämpa vägar för den externa mappningen av NAT-regeln på den lokala enheten. |

Nästa steg

Mer information om plats-till-plats-konfigurationer finns i Konfigurera en plats-till-plats-anslutning för Virtual WAN.