Konfigurera en VPN-klient för punkt-till-plats: RADIUS – lösenordsautentisering

Om du vill ansluta till ett virtuellt nätverk via punkt-till-plats (P2S) måste du konfigurera den klientenhet som du ska ansluta från. Du kan skapa P2S VPN-anslutningar från Windows-, macOS- och Linux-klientenheter. Den här artikeln hjälper dig att skapa och installera VPN-klientkonfigurationen för RADIUS-autentisering med användarnamn/lösenord.

När du använder RADIUS-autentisering finns det flera autentiseringsinstruktioner: certifikatautentisering, lösenordsautentisering och andra autentiseringsmetoder och protokoll. VPN-klientkonfigurationen skiljer sig åt för varje typ av autentisering. Om du vill konfigurera en VPN-klient använder du klientkonfigurationsfiler som innehåller de nödvändiga inställningarna.

Kommentar

Från och med 1 juli 2018 tas stödet för TLS 1.0 och 1.1 bort från Azure VPN Gateway. VPN Gateway kommer endast att stödja TLS 1.2. Endast punkt-till-plats-anslutningar påverkas. plats-till-plats-anslutningar påverkas inte. Om du använder TLS för punkt-till-plats-VPN på Windows 10- eller senare klienter behöver du inte vidta några åtgärder. Om du använder TLS för punkt-till-plats-anslutningar på Windows 7- och Windows 8-klienter kan du läsa vanliga frågor och svar om VPN Gateway för uppdateringsinstruktioner.

Arbetsflöde

Konfigurationsarbetsflödet för P2S RADIUS-autentisering är följande:

- Konfigurera Azure VPN-gatewayen för P2S-anslutning.

- Konfigurera RADIUS-servern för autentisering.

- Hämta VPN-klientkonfigurationen för valfritt autentiseringsalternativ och använd den för att konfigurera VPN-klienten (den här artikeln).

- Slutför P2S-konfigurationen och anslut.

Viktigt!

Om det finns några ändringar i punkt-till-plats-VPN-konfigurationen när du har genererat VPN-klientkonfigurationsprofilen, till exempel VPN-protokolltypen eller autentiseringstypen, måste du generera och installera en ny VPN-klientkonfiguration på användarnas enheter.

Du kan konfigurera autentisering med användarnamn/lösenord för att antingen använda Active Directory eller inte använda Active Directory. I båda scenariona kontrollerar du att alla anslutna användare har autentiseringsuppgifter för användarnamn/lösenord som kan autentiseras via RADIUS.

När du konfigurerar autentisering med användarnamn/lösenord kan du bara skapa en konfiguration för autentiseringsprotokollet EAP-MSCHAPv2 användarnamn/lösenord. I kommandona -AuthenticationMethod är EapMSChapv2.

Generera VPN-klientkonfigurationsfiler

Du kan generera VPN-klientkonfigurationsfilerna med hjälp av Azure-portalen eller med hjälp av Azure PowerShell.

Azure Portal

- Gå till den virtuella nätverksgatewayen.

- Klicka på Punkt-till-plats-konfiguration.

- Klicka på Ladda ned VPN-klient.

- Välj klienten och fyll i all information som begärs.

- Klicka på Ladda ned för att generera filen .zip.

- Filen .zip laddas ned, vanligtvis till mappen Nedladdningar.

Azure PowerShell

Generera VPN-klientkonfigurationsfiler för användning med autentisering med användarnamn/lösenord. Du kan generera VPN-klientkonfigurationsfilerna med hjälp av följande kommando:

New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapMSChapv2"

När kommandot körs returneras en länk. Kopiera och klistra in länken till en webbläsare för att ladda ned VpnClientConfiguration.zip. Packa upp filen för att visa följande mappar:

- WindowsAmd64 och WindowsX86: Dessa mappar innehåller Windows 64-bitars respektive 32-bitars installationspaket.

- Allmänt: Den här mappen innehåller allmän information som du använder för att skapa en egen VPN-klientkonfiguration. Du behöver inte den här mappen för konfigurationer för autentisering av användarnamn/lösenord.

- Mac: Om du konfigurerade IKEv2 när du skapade den virtuella nätverksgatewayen visas en mapp med namnet Mac som innehåller en mobileconfig-fil . Du använder den här filen för att konfigurera Mac-klienter.

Om du redan har skapat klientkonfigurationsfiler kan du hämta dem med hjälp av cmdleten Get-AzVpnClientConfiguration . Men om du gör några ändringar i din P2S VPN-konfiguration, till exempel VPN-protokolltyp eller autentiseringstyp, uppdateras inte konfigurationen automatiskt. Du måste köra cmdleten New-AzVpnClientConfiguration för att skapa en ny konfigurationsnedladdning.

Om du vill hämta tidigare genererade klientkonfigurationsfiler använder du följande kommando:

Get-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW"

Windows VPN-klient

Du kan använda samma VPN-klientkonfigurationspaket på varje Windows-klientdator, så länge versionen matchar klientens arkitektur. En lista över klientoperativsystem som stöds finns i Vanliga frågor och svar.

Använd följande steg för att konfigurera den interna Windows VPN-klienten för certifikatautentisering:

Välj de VPN-klientkonfigurationsfiler som motsvarar Windows-datorns arkitektur. För en 64-bitars processorarkitektur väljer du installationspaketet VpnClientSetupAmd64 . För en 32-bitars processorarkitektur väljer du installationspaketet VpnClientSetupX86 .

Om du vill installera paketet dubbelklickar du på det. Om du ser ett SmartScreen-popup-fönster väljer du Mer information>Kör ändå.

På klientdatorn bläddrar du till Nätverk Inställningar och väljer VPN. VPN-anslutningen visar namnet på det virtuella nätverk som den ansluter till.

Mac (macOS) VPN-klient

Välj filen VpnClientSetup mobileconfig och skicka den till var och en av användarna. Du kan använda e-post eller någon annan metod.

Leta upp mobileconfig-filen på Mac-datorn.

Valfritt steg – Om du vill ange en anpassad DNS lägger du till följande rader i mobileconfig-filen :

<key>DNS</key> <dict> <key>ServerAddresses</key> <array> <string>10.0.0.132</string> </array> <key>SupplementalMatchDomains</key> <array> <string>TestDomain.com</string> </array> </dict>Dubbelklicka på profilen för att installera den och välj Fortsätt. Profilnamnet är samma som namnet på det virtuella nätverket.

Välj Fortsätt för att lita på profilens avsändare och fortsätt med installationen.

Under profilinstallationen kan du ange användarnamn och lösenord för VPN-autentisering. Det är inte obligatoriskt att ange den här informationen. Om du gör det sparas informationen och används automatiskt när du initierar en anslutning. Välj Installera för att fortsätta.

Ange ett användarnamn och lösenord för de behörigheter som krävs för att installera profilen på datorn. Välj OK.

När profilen har installerats visas den i dialogrutan Profiler . Du kan också öppna den här dialogrutan senare från Systeminställningar.

Om du vill komma åt VPN-anslutningen öppnar du dialogrutan Nätverk från Systeminställningar.

VPN-anslutningen visas som IkeV2-VPN. Du kan ändra namnet genom att uppdatera mobileconfig-filen .

Välj Autentisering Inställningar. Välj Användarnamn i listan och ange dina autentiseringsuppgifter. Om du angav autentiseringsuppgifterna tidigare väljs Användarnamn automatiskt i listan och användarnamnet och lösenordet fylls i i förväg. Spara inställningarna genom att välja OK .

I dialogrutan Nätverk väljer du Använd för att spara ändringarna. Starta anslutningen genom att välja Anslut.

Linux VPN-klient – strongSwan

Följande instruktioner skapades via strongSwan 5.5.1 på Ubuntu 17.0.4. Faktiska skärmar kan vara olika beroende på din version av Linux och strongSwan.

Öppna terminalenför att installera strongSwan och dess Nätverkshanterare genom att köra kommandot i exemplet. Om du får ett fel som är relaterat till

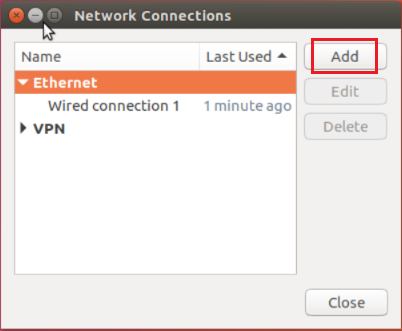

libcharon-extra-pluginsersätter du det medstrongswan-plugin-eap-mschapv2.sudo apt-get install strongswan libcharon-extra-plugins moreutils iptables-persistent network-manager-strongswanVälj ikonen Nätverkshanteraren (uppåtpil/nedåtpil) och välj Redigera Anslut ioner.

Välj knappen Lägg till för att skapa en ny anslutning.

Välj IPsec/IKEv2 (strongswan) i den nedrullningsbara menyn och välj sedan Skapa. Du kan byta namn på anslutningen i det här steget.

Öppna vpn Inställningar.xml-filen från mappen Generic för de nedladdade klientkonfigurationsfilerna. Leta reda på taggen med namnet

VpnServeroch kopiera namnet, som börjar medazuregatewayoch slutar med.cloudapp.net.Klistra in det här namnet i fältet Adress för din nya VPN-anslutning i avsnittet Gateway . Välj sedan mappikonen i slutet av fältet Certifikat , bläddra till mappen Generic och välj filen VpnServerRoot .

I avsnittet Klient i anslutningen väljer du EAP för autentisering och anger ditt användarnamn och lösenord. Du kan behöva välja låsikonen till höger för att spara den här informationen. Välj sedan Spara.

Välj Ikonen Nätverkshanteraren (upppil/nedpil) och hovra över VPN-Anslut joner. Du ser VPN-anslutningen som du skapade. Om du vill initiera anslutningen väljer du den.

Ytterligare steg för virtuell Azure-dator

Om du kör proceduren på en virtuell Azure-dator som kör Linux finns det ytterligare steg att utföra.

Redigera filen /etc/netplan/50-cloud-init.yaml för att inkludera följande parameter för gränssnittet

renderer: NetworkManagerNär du har redigerat filen kör du följande två kommandon för att läsa in den nya konfigurationen

sudo netplan generatesudo netplan applyStoppa/starta eller distribuera om den virtuella datorn.

Nästa steg

Gå tillbaka till artikeln för att slutföra P2S-konfigurationen.

Information om P2S-felsökning finns i Felsöka punkt-till-plats-anslutningar i Azure.