Så här skyddar Defender för molnet Apps din GCP-miljö (Google Cloud Platform)

Google Cloud Platform är en IaaS-leverantör som gör det möjligt för din organisation att vara värd för och hantera hela sina arbetsbelastningar i molnet. Förutom fördelarna med att utnyttja infrastrukturen i molnet kan organisationens mest kritiska tillgångar exponeras för hot. Exponerade tillgångar omfattar lagringsinstanser med potentiellt känslig information, beräkningsresurser som driver några av dina mest kritiska program, portar och virtuella privata nätverk som ger åtkomst till din organisation.

Anslut ing GCP to Defender för molnet Apps hjälper dig att skydda dina tillgångar och identifiera potentiella hot genom att övervaka administrativa aktiviteter och inloggningsaktiviteter, meddela om möjliga råstyrkeattacker, skadlig användning av ett privilegierat användarkonto och ovanliga borttagningar av virtuella datorer.

Huvudsakliga hot

- Missbruk av molnresurser

- Komprometterade konton och insiderhot

- Dataläckage

- Felkonfiguration av resurser och otillräcklig åtkomstkontroll

Så här skyddar Defender för molnet-appar din miljö

- Identifiera molnhot, komprometterade konton och skadliga insiders

- Använda spårningsloggen för aktiviteter för kriminaltekniska undersökningar

Kontrollera GCP med inbyggda principer och principmallar

Du kan använda följande inbyggda principmallar för att identifiera och meddela dig om potentiella hot:

| Typ | Name |

|---|---|

| Inbyggd princip för avvikelseidentifiering | Aktivitet från anonyma IP-adresser Aktivitet från sällan förekommande land Aktivitet från misstänkta IP-adresser Omöjlig resa Aktivitet som utförs av avslutad användare (kräver Microsoft Entra-ID som IdP) Flera misslyckade inloggningsförsök Ovanliga administrativa aktiviteter Flera borttagningsaktiviteter för virtuella datorer Ovanliga aktiviteter för att skapa virtuella datorer (förhandsversion) |

| Mall för aktivitetsprincip | Ändringar i beräkningsmotorresurser Ändringar i StackDriver-konfiguration Ändringar i lagringsresurser Ändringar i virtuellt privat nätverk Inloggning från en riskfylld IP-adress |

Mer information om hur du skapar principer finns i Skapa en princip.

Automatisera styrningskontroller

Förutom övervakning av potentiella hot kan du tillämpa och automatisera följande GCP-styrningsåtgärder för att åtgärda identifierade hot:

| Typ | Åtgärd |

|---|---|

| Användarstyrning | – Kräv att användaren återställer lösenordet till Google (kräver en länkad Google Workspace-instans) – Pausa användare (kräver en länkad Google Workspace-instans) – Meddela användaren vid avisering (via Microsoft Entra-ID) – Kräv att användaren loggar in igen (via Microsoft Entra-ID) – Pausa användare (via Microsoft Entra-ID) |

Mer information om hur du åtgärdar hot från appar finns i Styra anslutna appar.

Skydda GCP i realtid

Läs våra metodtips för att skydda och samarbeta med externa användare och blockera och skydda nedladdning av känsliga data till ohanterade eller riskfyllda enheter.

Anslut Google Cloud Platform till Microsoft Defender för molnet Apps

Det här avsnittet innehåller instruktioner för hur du ansluter Microsoft Defender för molnet Apps till ditt befintliga GCP-konto (Google Cloud Platform) med hjälp av anslutnings-API:erna. Den här anslutningen ger dig insyn i och kontroll över GCP-användning. Information om hur Defender för molnet Apps skyddar GCP finns i Skydda GCP.

Vi rekommenderar att du använder ett dedikerat projekt för integreringen och begränsar åtkomsten till projektet för att upprätthålla en stabil integrering och förhindra borttagningar/ändringar av installationsprocessen.

Kommentar

Anvisningarna för att ansluta din GCP-miljö för granskning följer Googles rekommendationer för användning av aggregerade loggar. Integreringen utnyttjar Google StackDriver och förbrukar ytterligare resurser som kan påverka din fakturering. De förbrukade resurserna är:

- Aggregerad exportmottagare – organisationsnivå

- Pub-/underämne – GCP-projektnivå

- Pub-/underprenumeration – GCP-projektnivå

Granskningsanslutningen Defender för molnet Appar importerar endast granskningsloggar för administratörsaktivitet. Granskningsloggar för dataåtkomst och systemhändelse importeras inte. Mer information om GCP-loggar finns i Cloud Audit Logs (Molngranskningsloggar).

Förutsättningar

Den integrerande GCP-användaren måste ha följande behörigheter:

- Redigera IAM och administratör – organisationsnivå

- Skapa och redigera projekt

Du kan ansluta GCP-säkerhetsgranskning till dina Defender för molnet Apps-anslutningar för att få insyn i och kontroll över GCP-appanvändning.

Konfigurera Google Cloud Platform

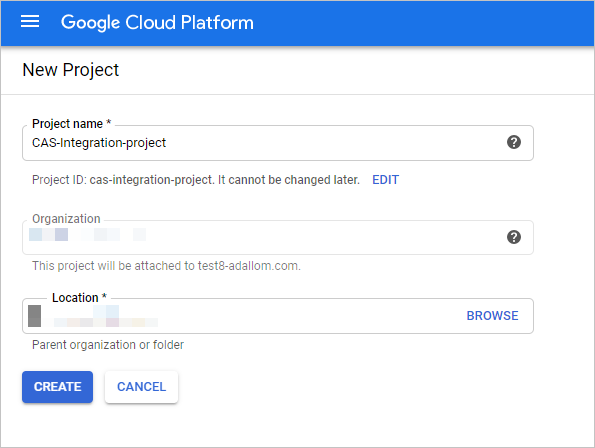

Skapa ett dedikerat projekt

Skapa ett dedikerat projekt i GCP under din organisation för att möjliggöra integreringsisolering och stabilitet

Logga in på GCP-portalen med ditt integrerande GCP-användarkonto.

Välj Skapa projekt för att starta ett nytt projekt.

På skärmen Nytt projekt namnger du projektet och väljer Skapa.

Aktivera nödvändiga API:er

Växla till det dedikerade projektet.

Gå till fliken Bibliotek .

Sök efter och välj Api för molnloggning och välj sedan AKTIVERA på API-sidan.

Sök efter och välj Cloud Pub/Sub API och välj sedan AKTIVERA på API-sidan.

Kommentar

Kontrollera att du inte väljer Pub/Sub Lite API.

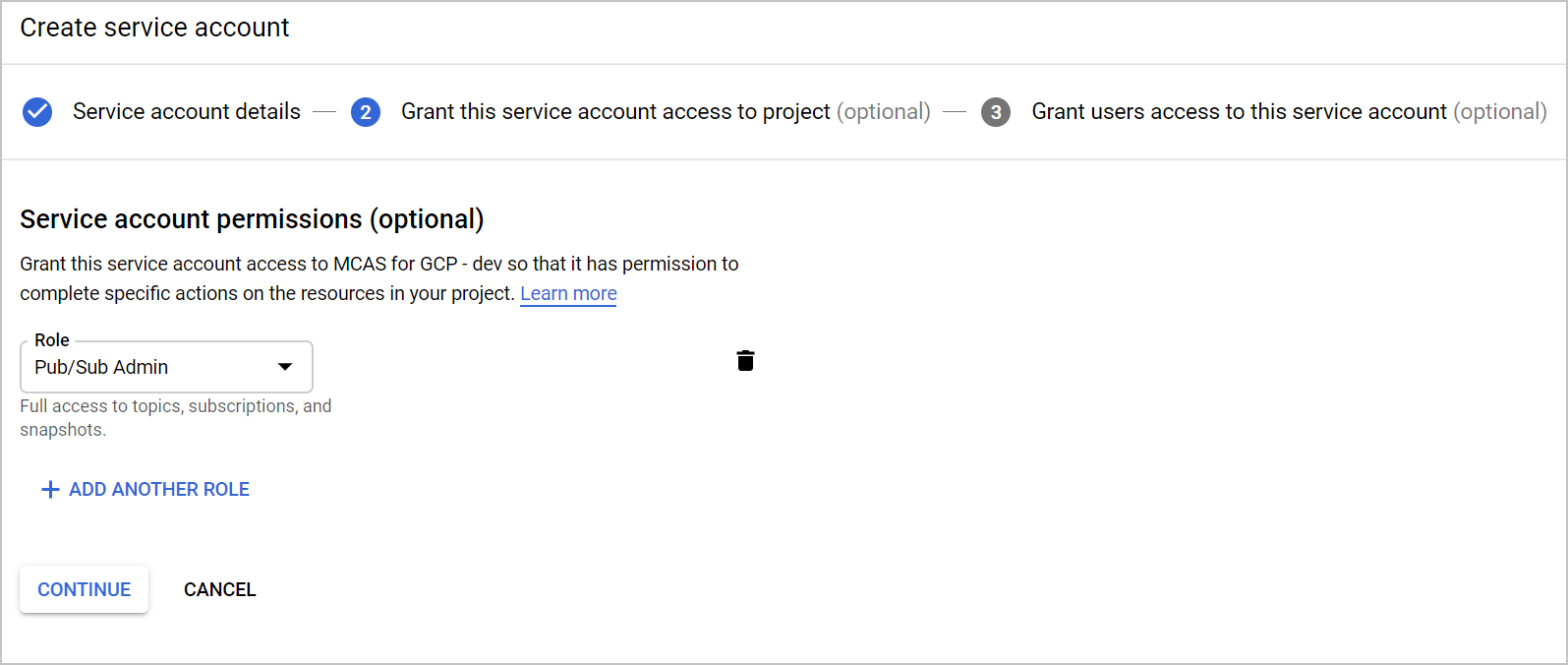

Skapa ett dedikerat tjänstkonto för integrering av säkerhetsgranskning

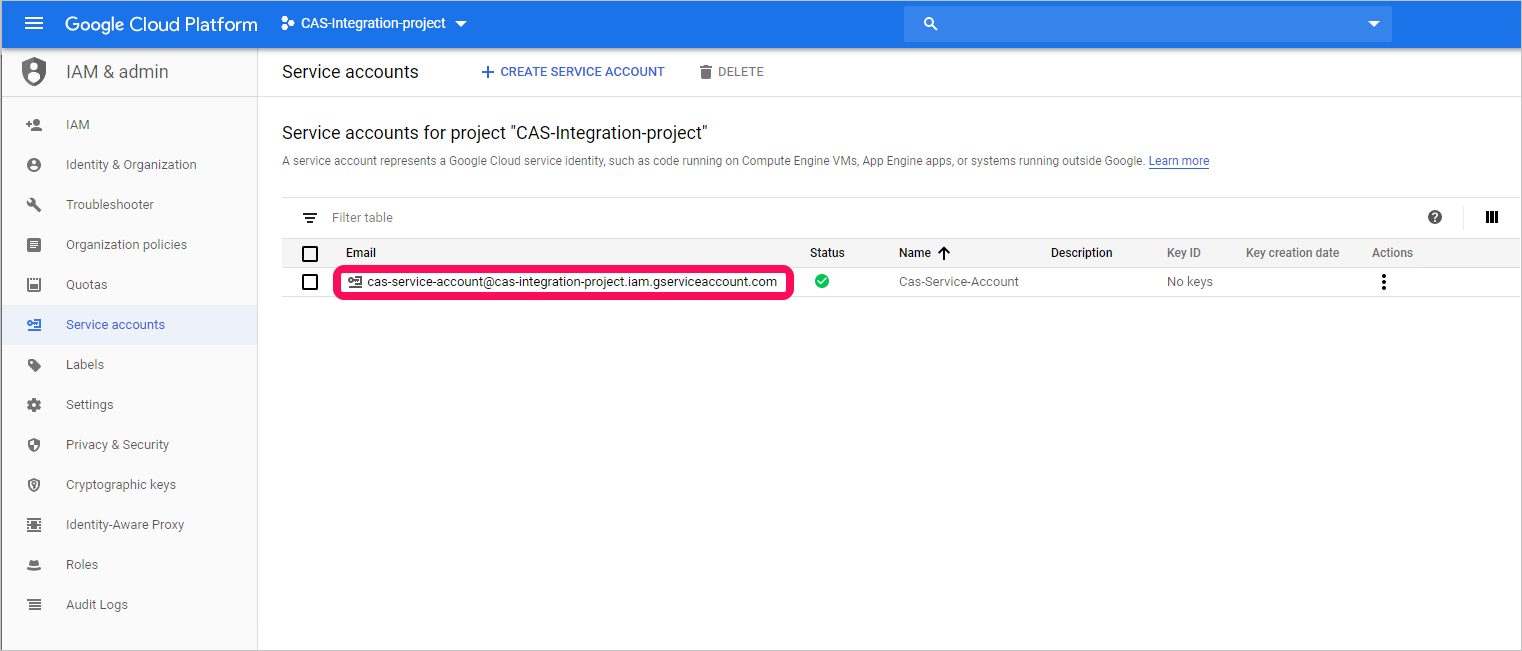

Under IAM &admin väljer du Tjänstkonton.

Välj SKAPA TJÄNSTKONTO för att skapa ett dedikerat tjänstkonto.

Ange ett kontonamn och välj sedan Skapa.

Ange rollen som pub/underadministratör och välj sedan Spara.

Kopiera e-postvärdet. Du behöver det senare.

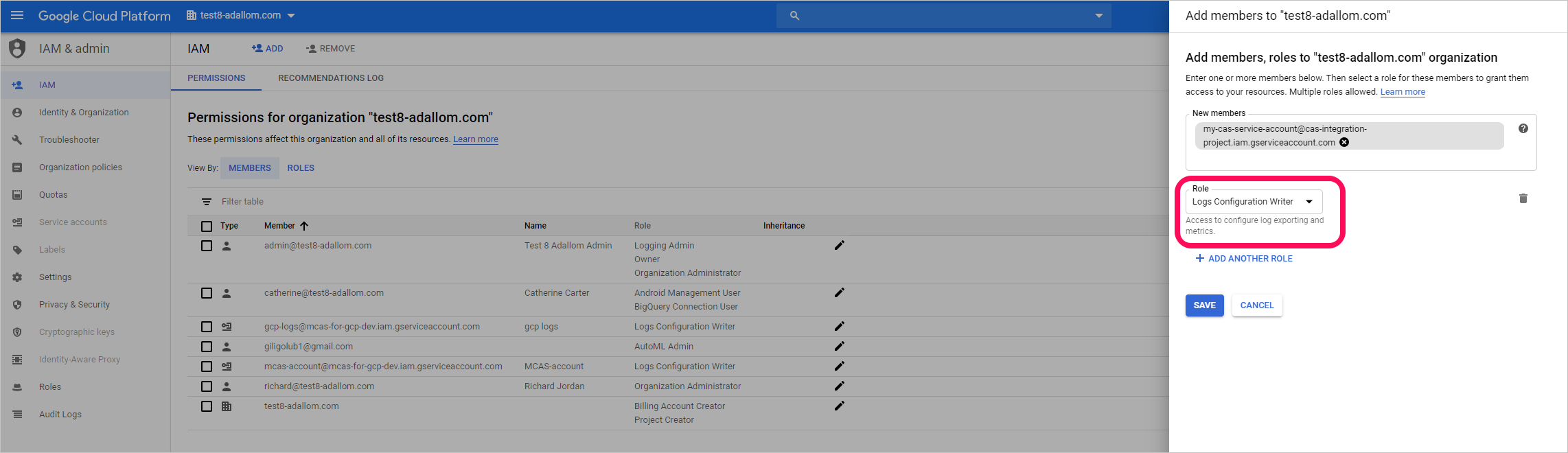

Under IAM &admin väljer du IAM.

Växla till organisationsnivå.

Välj LÄGG till.

I rutan Nya medlemmar klistrar du in värdet e-post som du kopierade tidigare.

Ange rollen som loggkonfigurationsskrivare och välj sedan Spara.

Skapa en privat nyckel för det dedikerade tjänstkontot

Växla till projektnivå.

Under IAM &admin väljer du Tjänstkonton.

Öppna det dedikerade tjänstkontot och välj Redigera.

Välj SKAPA NYCKEL.

På skärmen Skapa privat nyckel väljer du JSON och sedan SKAPA.

Kommentar

Du behöver JSON-filen som laddas ned till enheten senare.

Hämta ditt organisations-ID

Anteckna ditt organisations-ID. Du behöver detta senare. Mer information finns i Hämta ditt organisations-ID.

Anslut Granskning av Google Cloud Platform till Defender för molnet Apps

Den här proceduren beskriver hur du lägger till GCP-anslutningsinformation för att ansluta Google Cloud Platform-granskning till Defender för molnet Apps.

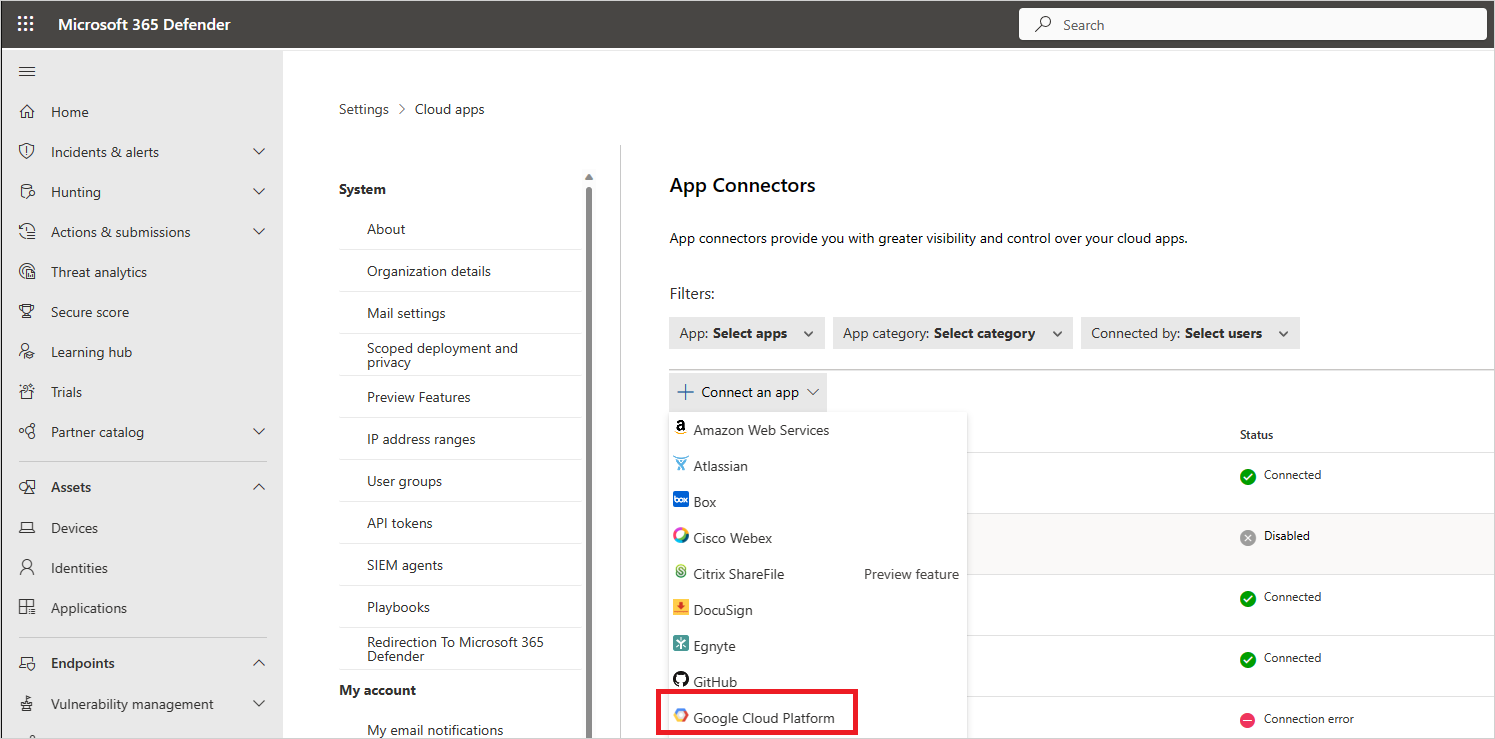

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps. Under Anslut appar väljer du App Anslut orer.

Gör något av följande för att ange autentiseringsuppgifterna för GCP-anslutningsappen på sidan Anslutningsverktyg s:

Kommentar

Vi rekommenderar att du ansluter din Google Workspace-instans för att få enhetlig användarhantering och styrning. Detta rekommenderas även om du inte använder några Google Workspace-produkter och GCP-användarna hanteras via Google Workspace-användarhanteringssystemet.

För en ny anslutningsapp

Välj +Anslut en app följt av Google Cloud Platform.

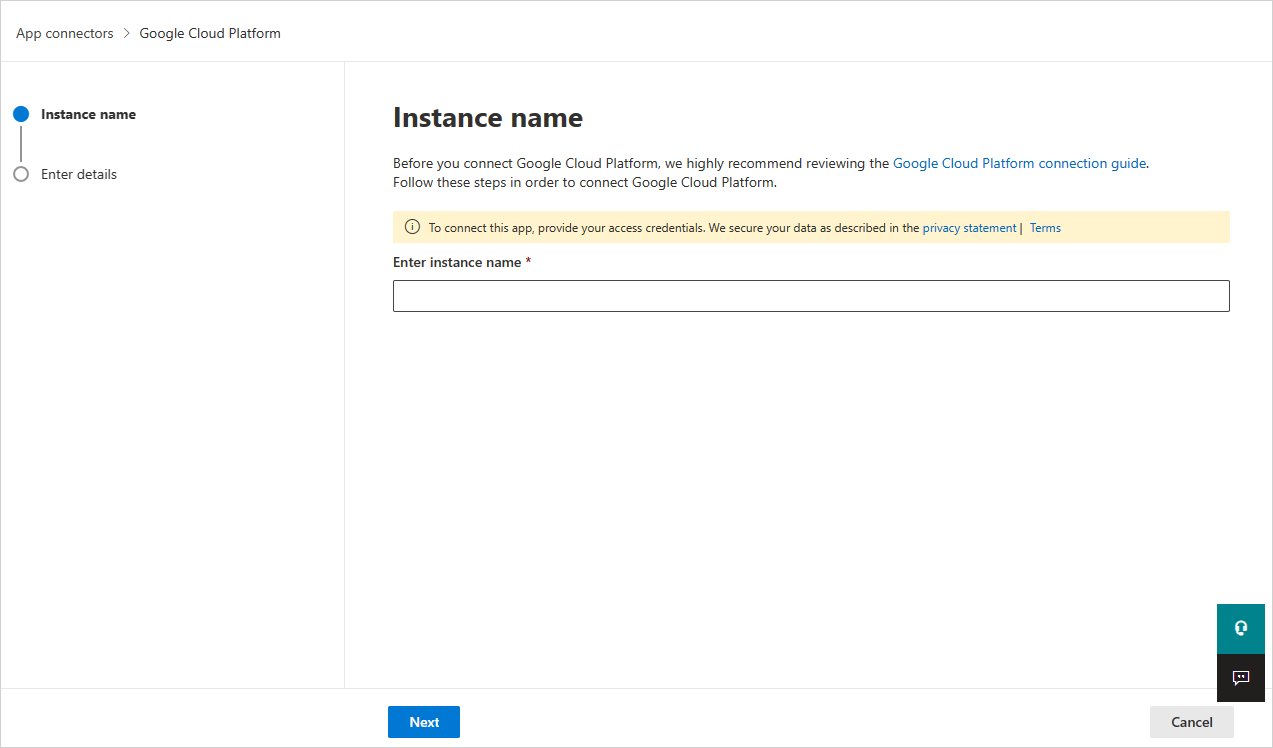

I nästa fönster anger du ett namn för anslutningsappen och väljer sedan Nästa.

På sidan Ange information gör du följande och väljer sedan Skicka.

- I rutan Organisations-ID anger du den organisation som du antecknade tidigare.

- I rutan Privat nyckel bläddrar du till JSON-filen som du laddade ned tidigare.

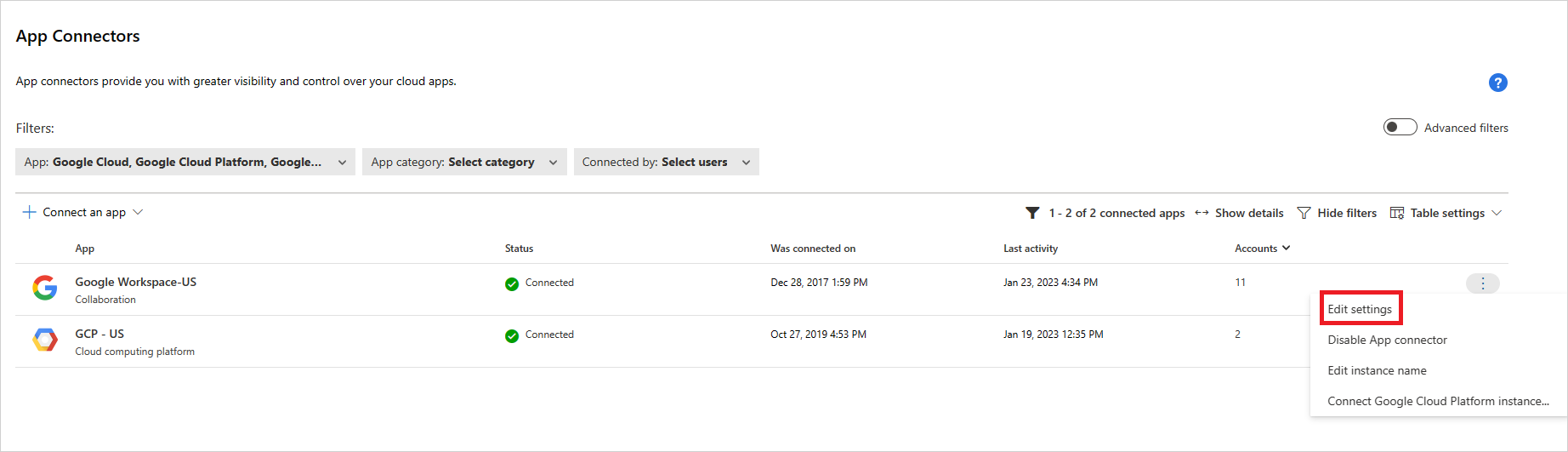

För en befintlig anslutningsapp

I listan över anslutningsappar går du till raden där GCP-anslutningsappen visas och väljer Redigera inställningar.

På sidan Ange information gör du följande och väljer sedan Skicka.

- I rutan Organisations-ID anger du den organisation som du antecknade tidigare.

- I rutan Privat nyckel bläddrar du till JSON-filen som du laddade ned tidigare.

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps. Under Anslut appar väljer du App Anslut orer. Kontrollera att statusen för den anslutna app-Anslut eller är Anslut.

Kommentar

Defender för molnet Apps skapar en aggregerad exportmottagare (organisationsnivå), ett pub-/underämne och pub/underprenumeration med integrationstjänstkontot i integrationsprojektet.

Aggregerad exportmottagare används för att aggregera loggar i GCP-organisationen och det Pub/Sub-ämne som skapas används som mål. Defender för molnet Apps prenumererar på det här avsnittet via pub-/underprenumerationen som skapats för att hämta administratörsaktivitetsloggarna i GCP-organisationen.

Om du har problem med att ansluta appen kan du läsa Felsöka app Anslut orer.

Nästa steg

Om du stöter på problem är vi här för att hjälpa till. Om du vill få hjälp eller support för ditt produktproblem öppnar du ett supportärende.