Konfigurera ett katalogtjänstkonto för Defender för identitet med en gMSA

Den här artikeln beskriver hur du skapar ett grupphanterat tjänstkonto (gMSA) för användning som en Defender for Identity DSA-post.

Mer information finns i Katalogtjänstkonton för Microsoft Defender för identitet.

Dricks

I miljöer med flera skogar och flera domäner rekommenderar vi att du skapar gMSA:erna med ett unikt namn för varje skog eller domän. Skapa också en universell grupp i varje domän som innehåller alla sensorers datorkonton så att alla sensorer kan hämta gMSAs lösenord och utföra autentiseringar mellan domäner.

Krav: Bevilja behörigheter för att hämta gMSA-kontots lösenord

Innan du skapar gMSA-kontot bör du överväga hur du tilldelar behörigheter för att hämta kontots lösenord.

När du använder en gMSA-post måste sensorn hämta gMSA-lösenordet från Active Directory. Detta kan göras antingen genom att tilldela till var och en av sensorerna eller genom att använda en grupp.

Om du inte planerar att installera sensorn på AD FS/AD CS-servrar i en enda skog, kan du använda den inbyggda säkerhetsgruppen Domänkontrollanter.

När du använder ett enda DSA-konto i en skog med flera domäner rekommenderar vi att du skapar en universell grupp och lägger till var och en av domänkontrollanterna och AD FS/AD CS-servrarna i den universella gruppen.

Om du lägger till ett datorkonto i den universella gruppen när datorn har fått sin Kerberos-biljett kan den inte hämta gMSA-lösenordet förrän det får en ny Kerberos-biljett. Kerberos-biljetten har en lista över grupper som en entitet är medlem i när biljetten utfärdas.

I sådana scenarier gör du något av följande:

Vänta tills den nya Kerberos-biljetten har utfärdats. Kerberos-biljetter är normalt giltiga i 10 timmar.

Starta om servern. När servern startas om begärs en ny Kerberos-biljett med det nya gruppmedlemskapet.

Rensa befintliga Kerberos-biljetter. Detta tvingar domänkontrollanten att begära en ny Kerberos-biljett.

Om du vill rensa biljetterna kör du följande kommando från en kommandotolk för administratör på domänkontrollanten:

klist purge -li 0x3e7

Skapa gMSA-kontot

I det här avsnittet beskrivs hur du skapar en specifik grupp som kan hämta kontots lösenord, skapa ett gMSA-konto och sedan testa att kontot är redo att använda.

Uppdatera följande kod med variabelvärden för din miljö. Kör sedan PowerShell-kommandona som administratör:

# Variables:

# Specify the name of the gMSA you want to create:

$gMSA_AccountName = 'mdiSvc01'

# Specify the name of the group you want to create for the gMSA,

# or enter 'Domain Controllers' to use the built-in group when your environment is a single forest, and will contain only domain controller sensors.

$gMSA_HostsGroupName = 'mdiSvc01Group'

# Specify the computer accounts that will become members of the gMSA group and have permission to use the gMSA.

# If you are using the 'Domain Controllers' group in the $gMSA_HostsGroupName variable, then this list is ignored

$gMSA_HostNames = 'DC1', 'DC2', 'DC3', 'DC4', 'DC5', 'DC6', 'ADFS1', 'ADFS2'

# Import the required PowerShell module:

Import-Module ActiveDirectory

# Set the group

if ($gMSA_HostsGroupName -eq 'Domain Controllers') {

$gMSA_HostsGroup = Get-ADGroup -Identity 'Domain Controllers'

} else {

$gMSA_HostsGroup = New-ADGroup -Name $gMSA_HostsGroupName -GroupScope DomainLocal -PassThru

$gMSA_HostNames | ForEach-Object { Get-ADComputer -Identity $_ } |

ForEach-Object { Add-ADGroupMember -Identity $gMSA_HostsGroupName -Members $_ }

}

# Create the gMSA:

New-ADServiceAccount -Name $gMSA_AccountName -DNSHostName "$gMSA_AccountName.$env:USERDNSDOMAIN" `

-PrincipalsAllowedToRetrieveManagedPassword $gMSA_HostsGroup

Bevilja nödvändiga DSA-behörigheter

DSA kräver skrivskyddade behörigheter för alla objekt i Active Directory, inklusive containern Borttagna objekt.

Med skrivskyddade behörigheter i containern Borttagna objekt kan Defender for Identity identifiera användarborttagningar från Active Directory.

Använd följande kodexempel för att ge nödvändiga läsbehörigheter för containern Borttagna objekt , oavsett om du använder ett gMSA-konto eller inte.

Dricks

Om den DSA som du vill bevilja behörigheter till är ett grupphanterat tjänstkonto (gMSA) måste du först skapa en säkerhetsgrupp, lägga till gMSA som medlem och lägga till behörigheterna i gruppen. Mer information finns i Konfigurera ett katalogtjänstkonto för Defender för identitet med en gMSA.

# Declare the identity that you want to add read access to the deleted objects container:

$Identity = 'mdiSvc01'

# If the identity is a gMSA, first to create a group and add the gMSA to it:

$groupName = 'mdiUsr01Group'

$groupDescription = 'Members of this group are allowed to read the objects in the Deleted Objects container in AD'

if(Get-ADServiceAccount -Identity $Identity -ErrorAction SilentlyContinue) {

$groupParams = @{

Name = $groupName

SamAccountName = $groupName

DisplayName = $groupName

GroupCategory = 'Security'

GroupScope = 'Universal'

Description = $groupDescription

}

$group = New-ADGroup @groupParams -PassThru

Add-ADGroupMember -Identity $group -Members ('{0}$' -f $Identity)

$Identity = $group.Name

}

# Get the deleted objects container's distinguished name:

$distinguishedName = ([adsi]'').distinguishedName.Value

$deletedObjectsDN = 'CN=Deleted Objects,{0}' -f $distinguishedName

# Take ownership on the deleted objects container:

$params = @("$deletedObjectsDN", '/takeOwnership')

C:\Windows\System32\dsacls.exe $params

# Grant the 'List Contents' and 'Read Property' permissions to the user or group:

$params = @("$deletedObjectsDN", '/G', ('{0}\{1}:LCRP' -f ([adsi]'').name.Value, $Identity))

C:\Windows\System32\dsacls.exe $params

# To remove the permissions, uncomment the next 2 lines and run them instead of the two prior ones:

# $params = @("$deletedObjectsDN", '/R', ('{0}\{1}' -f ([adsi]'').name.Value, $Identity))

# C:\Windows\System32\dsacls.exe $params

Mer information finns i Ändra behörigheter för en borttagen objektcontainer.

Kontrollera att gMSA-kontot har de rättigheter som krävs

Tjänsten Defender för identitetssensor, Azure Advanced Threat Protection Sensor, körs som en LocalService och utför personifiering av DSA-kontot. Personifieringen misslyckas om inloggningen som en tjänstprincip har konfigurerats men behörigheten inte har beviljats till gMSA-kontot. I sådana fall ser du följande hälsoproblem: Användarautentiseringsuppgifterna för katalogtjänster är felaktiga.

Om du ser den här aviseringen rekommenderar vi att du kontrollerar om inloggningen som en tjänstprincip har konfigurerats. Om du behöver konfigurera inloggningen som en tjänstprincip gör du det antingen i en grupprincipinställning eller i en lokal säkerhetsprincip.

Om du vill kontrollera den lokala principen kör

secpol.mscdu och väljer Lokala principer. Under Tilldelning av användarrättigheter går du till inställningen Logga in som en tjänstprincip . Till exempel:

Om principen är aktiverad lägger du till gMSA-kontot i listan över konton som kan logga in som en tjänst.

Kontrollera om inställningen är konfigurerad i en grupprincip: Kör

rsop.mscoch se om datorkonfigurationen –> Windows Inställningar –> Säkerhet Inställningar –> Lokala principer –> Tilldelning av användarrättigheter –> Logga in som en tjänstprincip har valts. Till exempel:Om inställningen är konfigurerad lägger du till gMSA-kontot i listan över konton som kan logga in som en tjänst i redigeraren för grupprinciphantering.

Kommentar

Om du använder redigeraren grupprinciphantering för att konfigurera inställningen Logga in som en tjänst ska du lägga till både NT Service\All Services och det gMSA-konto som du skapade.

Konfigurera ett Katalogtjänstkonto i Microsoft Defender XDR

Om du vill ansluta dina sensorer till dina Active Directory-domäner måste du konfigurera Katalogtjänstkonton i Microsoft Defender XDR.

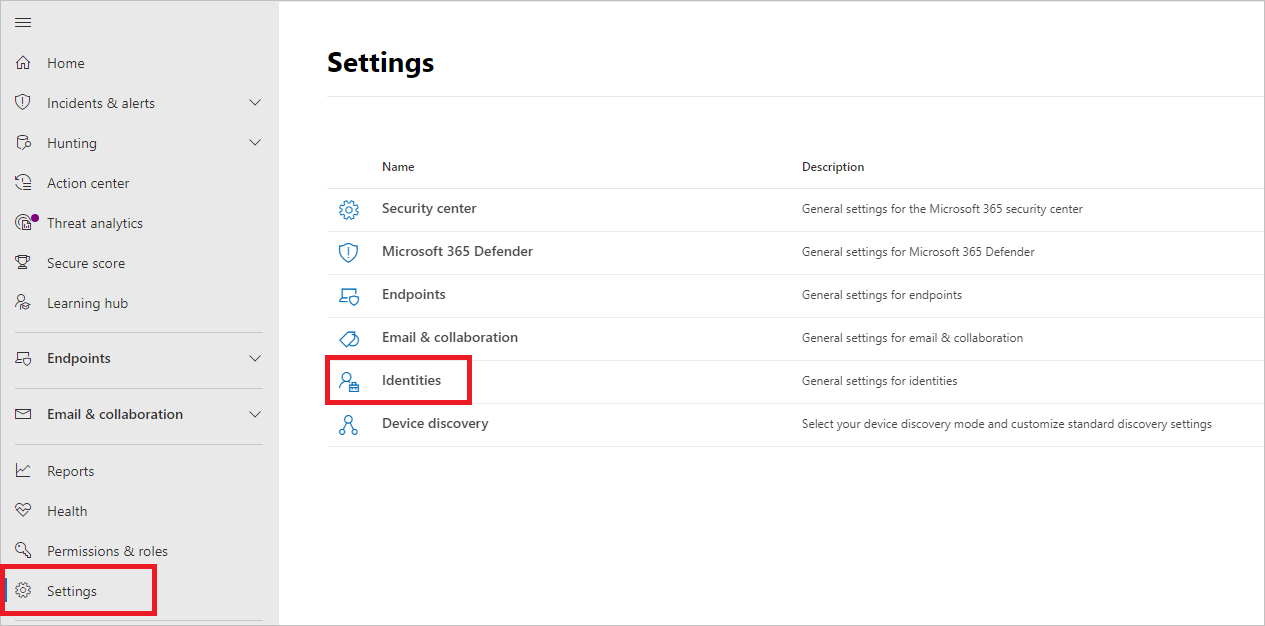

I Microsoft Defender XDR går du till Inställningar > Identiteter. Till exempel:

Välj Katalogtjänstkonton. Du ser vilka konton som är associerade med vilka domäner. Till exempel:

Om du vill lägga till autentiseringsuppgifter för Katalogtjänstkonto väljer du Lägg till autentiseringsuppgifter och anger kontonamn, domän och lösenord för det konto som du skapade tidigare. Du kan också välja om det är ett grupphanterat tjänstkonto (gMSA) och om det tillhör en domän med en etikett. Till exempel:

Fält Kommentarer Kontonamn (krävs) Ange det skrivskyddade AD-användarnamnet. Till exempel: DefenderForIdentityUser.

– Du måste använda en AD-standardanvändare eller ett gMSA-konto.

- Använd inte UPN-formatet för ditt användarnamn.

– När du använder en gMSA ska användarsträngen sluta med$tecknet. Till exempel:mdisvc$

Obs! Vi rekommenderar att du undviker att använda konton som tilldelats till specifika användare.Lösenord (krävs för ad-standardanvändarkonton) Endast för AD-användarkonton genererar du ett starkt lösenord för den skrivskyddade användaren. Exempel: PePR!BZ&}Y54UpC3aB.Grupphanterat tjänstkonto (krävs för gMSA-konton) För endast gMSA-konton väljer du Grupphanterat tjänstkonto. Domän (krävs) Ange domänen för den skrivskyddade användaren. Till exempel: contoso.com.

Det är viktigt att du anger det fullständiga fullständiga domännamnet för domänen där användaren finns. Om användarens konto till exempel finns i domänen corp.contoso.com måste du angecorp.contoso.comintecontoso.com.

Mer information finns i Microsoft-stöd för enkeletikettdomäner.Välj Spara.

(Valfritt) Om du väljer ett konto öppnas ett informationsfönster med inställningarna för kontot. Till exempel:

Kommentar

Du kan använda samma procedur för att ändra lösenordet för Active Directory-standardanvändarkonton. Inget lösenord har angetts för gMSA-konton.

Felsökning

Mer information finns i Sensorn kunde inte hämta gMSA-autentiseringsuppgifterna.

Gå vidare

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för