Söka och pivotera

Viktigt

Den 30 juni 2024 dras den fristående Microsoft Defender Hotinformation (Defender TI) fristående portalen (https://ti.defender.microsoft.com) tillbaka och kommer inte längre att vara tillgänglig. Kunder kan fortsätta använda Defender TI i Microsoft Defender-portalen eller med Microsoft Copilot for Security. Läs mer

Microsoft Defender Hotinformation (Defender TI) erbjuder en robust och flexibel sökmotor för att effektivisera undersökningsprocessen. Defender TI är utformat så att du kan pivotera mellan olika indikatorer från olika datakällor, vilket gör det enklare än någonsin att identifiera relationer mellan olika infrastrukturer.

Den här artikeln hjälper dig att förstå hur du utför en sökning och pivotering över olika datauppsättningar för att identifiera relationer mellan olika artefakter.

Förutsättningar

Ett Microsoft Entra ID eller personligt Microsoft-konto. Logga in eller skapa ett konto

En Defender TI Premium-licens.

Obs!

Användare utan en Defender TI Premium-licens kan fortfarande komma åt vårt kostnadsfria Defender TI-erbjudande.

Öppna Defender TI i Microsoft Defender-portalen

- Öppna Defender-portalen och slutför Microsoft-autentiseringsprocessen. Läs mer om Defender-portalen

- Gå tillIntel Explorerför hotinformation>.

Utföra sökningar och pivoter för hotinformation

Intel Explorer-sökningen i Defender TI är både enkel och kraftfull, utformad för att visa omedelbara viktiga insikter, samtidigt som du kan interagera direkt med de datauppsättningar som utgör dessa insikter. Sökfältet stöder olika indata. du kan söka efter specifika artefakter och artikel- eller projektnamn.

Sök artefakttyper

IP-adress: Sök 195.161.141[.] 65 i sökfältet i Intel Explorer. Den här åtgärden resulterar i en IP-adresssökning.

Domän: Sök

fabrikam.comi sökfältet i Intel Explorer. Den här åtgärden resulterar i en domänsökning.Värd: Sök

canary.fabrikam.comi sökfältet i Intel Explorer. Den här åtgärden resulterar i en värdsökning.Sökord: Sök apt29 i sökfältet i Intel Explorer. Den här åtgärden resulterar i en nyckelordssökning. Nyckelordssökningar omfattar alla typer av nyckelord, som kan innehålla en term eller e-postadress, bland annat, och de resulterar i associationer med artiklar, projekt och datauppsättningar.

Cve-ID (Common Vulnerabilities and Exposures): Sök cve-2021-40444 i sökfältet i Intel Explorer. Den här åtgärden resulterar i en nyckelordssökning i CVE-ID.

Artikel: Search Commodity Skimming & Magecart Trends under första kvartalet 2022 i Sökfältet i Intel Explorer. Den här åtgärden resulterar i en artikelsökning.

Etiketten: Välj Tagga från den nedrullningsbara menyn i sökfältet i Intel Explorer och sök sedan magecart. Den här åtgärden resulterar i en taggsökning.

Obs!

Den här sökningen returnerar inte artiklar som delar taggvärdet.

Komponent: Välj Komponent i den nedrullningsbara menyn i Sökfältet i Intel Explorer och sök sedan koboltstreck Den här åtgärden resulterar i en komponentsökning.

Tracker: Välj Spårare från den nedrullningsbara menyn i sökfältet i Intel Explorer och sök sedan 07d14d16d21d21d00042d41d00041d47e4e0ae17960b2a5b4fd6107fbb0926. Den här åtgärden resulterar i en spårningssökning.

Obs!

Det här exemplet är en JarmHash-spårartyp .

WHOIS-e-post: Välj WHOIS>Email från den nedrullningsbara menyn i sökfältet i Intel Explorer och sök sedan efter domains@microsoft.com. Den här åtgärden resulterar i en WHOIS-e-postsökning.

WHOIS-namn: Välj WHOIS-namn> i den nedrullningsbara menyn i sökfältet i Intel Explorer och sök sedan efter MSN Hostmaster. Den här åtgärden resulterar i en WHOIS-namnsökning.

WHOIS-organisation: Välj WHOIS-organisation> från den nedrullningsbara menyn i Sökfältet i Intel Explorer och sök sedan efter Microsoft Corporation. Den här åtgärden resulterar i en WHOIS-organisationssökning.

WHOIS-adress: Välj WHOIS-adress> i den nedrullningsbara menyn i sökfältet i Intel Explorer och sök sedan på One Microsoft Way. Den här åtgärden resulterar i en WHOIS-adresssökning.

WHOIS-stad: Välj WHOIS>City i den nedrullningsbara menyn i Sökfältet i Intel Explorer och sök sedan efter Redmond. Den här åtgärden resulterar i en WHOIS-stadssökning.

WHOIS-tillstånd: Välj WHOIS-tillstånd> från den nedrullningsbara menyn i Sökfältet i Intel Explorer och sök sedan i WA. Den här åtgärden resulterar i en WHOIS-tillståndssökning.

WHOIS-postnummer: Välj WHOIS>Postnummer i den nedrullningsbara menyn i sökfältet i Intel Explorer och sök sedan 98052. Den här åtgärden resulterar i en WHOIS-postkodsökning.

WHOIS-land: Välj WHOIS Country (WHOIS-land>) i den nedrullningsbara menyn i Sökfältet i Intel Explorer och sök sedan i USA. Den här åtgärden resulterar i en sökning i WHOIS-land/region.

WHOIS-telefon: Välj WHOIS>Phone i den nedrullningsbara menyn i Sökfältet i Intel Explorer och sök sedan +1.4258828080. Den här åtgärden resulterar i en WHOIS-telefonsökning.

WHOIS-namnserver: Välj WHOIS>Nameserver i den nedrullningsbara menyn i sökfältet i Intel Explorer och sök

ns1-03.azure-dns.comsedan efter . Den här åtgärden resulterar i en WHOIS-namnserversökning.Certifikat SHA-1: Välj Certifikat>SHA-1 i sökfältet i Intel Explorer och sök sedan 35cd04a03ef86664623581cbd56e45ed07729678. Den här åtgärden resulterar i en SHA-1-sökning med certifikat.

Certifikatserienummer: VäljCertifikatserienummer> i den nedrullningsbara menyn i sökfältet i Intel Explorer och sök sedan 1137354899731266880939192213383415094395905558. Den här åtgärden resulterar i en sökning efter certifikatserienummer.

Certifikatutfärdarens eget namn: VäljCertifikatutfärdarens> eget namn i den nedrullningsbara menyn i sökfältet i Intel Explorer och sök sedan efter Microsoft Azure TLS-utfärdande CA 05. Den här åtgärden resulterar i en namnsökning för certifikatutfärdaren.

Alternativt namn på certifikatutfärdare: Välj Alternativtnamn förcertifikatutfärdare> i den nedrullningsbara menyn i sökfältet i Intel Explorer och sök sedan efter ett alternativt namn för certifikatutfärdaren. Den här åtgärden resulterar i en alternativ namnsökning för certifikatutfärdaren.

Certifikatämnets eget namn: Välj Certifikatmottagarens>eget namn i den nedrullningsbara menyn i sökfältet i Intel Explorer och sök sedan efter

*.oneroute.microsoft.com. Den här åtgärden resulterar i en namnsökning för certifikatämnet.Alternativt namn på certifikatmottagare: Välj Certifikatmottagarens>alternativa namn i den nedrullningsbara menyn i sökfältet i Intel Explorer och sök sedan efter

oneroute.microsoft.com. Den här åtgärden resulterar i en alternativ namnsökning för certifikatmottagare.Cookienamn: Välj Cookie name ( Cookienamn>) i den nedrullningsbara menyn i sökfältet i Intel Explorer och sök sedan efter ARRAffinity. Den här åtgärden resulterar i en sökning efter cookienamn.

Cookiedomän: Välj CookieDomain (CookieDomän>) i den nedrullningsbara menyn i Sökfältet i Intel Explorer och sök sedan efter

portal.fabrikam.com. Den här åtgärden resulterar i en cookiedomänsökning.

Lutar

För någon av de sökningar som utfördes i föregående steg finns det artefakter med hyperlänkar som du kan pivotera för att identifiera ytterligare berikade resultat som är associerade med dessa indikatorer. Experimentera gärna med pivoter på egen hand.

Sökresultat

Resultatet av en hotinformationssökning kan grupperas i följande avsnitt:

Viktiga insikter

Defender TI innehåller grundläggande information om artefakten överst på sökresultatsidan. Den här informationen kan innehålla något av följande, beroende på artefakttyp.

- Land/region: Flaggan bredvid IP-adressen anger ursprungsland eller ursprungsregion för artefakten, vilket kan hjälpa dig att fastställa dess reputability eller säkerhetsstatus. I föregående exempelskärmbild finns IP-adressen på infrastrukturen i USA.

- Rykte: I exemplet är IP-adressen taggad Skadlig, vilket anger att Defender TI har identifierat anslutningar mellan den här artefakten och den kända infrastrukturen. Artefakter kan också taggas som misstänkta, neutrala eller okända.

- Först sett: Den här tidsstämpeln anger när Defender TI först observerade artefakten. Att förstå livslängden för en artefakt kan hjälpa dig att avgöra dess rykte.

- Senast sedd: Den här tidsstämpeln anger när Defender TI senast observerade artefakten. Den här informationen hjälper dig att avgöra om artefakten fortfarande används aktivt.

- IP-block: IP-blocket som innehåller den efterfrågade IP-adressartefakten.

- Registrar: Registratorn som är associerad med WHOIS-posten för den efterfrågade domänartefakten.

- Registranten: Namnet på registranten i WHOIS-data för en artefakt.

- ASN: Det autonoma systemnumret (ASN) som är associerat med artefakten.

- OS: Operativsystemet som är associerat med artefakten.

- Värd: Värdprovidern för artefakten. Vissa värdleverantörer är mer välrenommerade än andra, så det här värdet kan hjälpa dig att ange giltigheten för en artefakt.

Det här avsnittet visar även eventuella taggar som tillämpas på artefakten eller alla projekt som innehåller den. Du kan också lägga till en tagg i artefakten eller lägga till den i ett projekt. Läs mer om hur du använder taggar

Sammanfattning

Fliken Sammanfattning visar viktiga resultat om en artefakt som Defender TI härleder från våra expansiva datauppsättningar för att starta en undersökning.

Rykte: Defender TI tillhandahåller egna ryktespoäng för alla värdar, domäner eller IP-adresser. Oavsett om du verifierar ryktet för en känd eller okänd entitet hjälper den här poängen dig att snabbt förstå eventuella identifierade kopplingar till skadlig eller misstänkt infrastruktur.

Defender TI visar ryktespoäng som ett numeriskt värde mellan noll och 100. En entitet med poäng av

0har inte associationer med misstänkt aktivitet eller kända indikatorer för kompromettering (IOP), medan en poäng100på indikerar att entiteten är skadlig. Defender TI innehåller också en lista över regler med motsvarande beskrivningar och klassificeringar av allvarlighetsgrad. I följande exempel gäller fyra regler med hög allvarlighetsgrad för domänen.Analytikerinsikter: Det här avsnittet innehåller snabba insikter om artefakten som kan hjälpa dig att avgöra nästa steg i en undersökning. I det här avsnittet visas alla insikter som gäller för artefakten. Den visar också insikter som inte gäller för mer synlighet.

I följande skärmbild kan vi snabbt fastställa att IP-adressen är dirigerbar, är värd för en webbserver och har en öppen port under de senaste fem dagarna. Dessutom visar Defender TI regler som inte utlöstes, vilket kan vara lika användbart när du startar en undersökning.

Artiklar: Det här avsnittet visar alla artiklar som kan ge insikter om hur du bäst undersöker och slutligen avväpnar den påverkade artefakten. Forskare som studerar beteendet hos kända hotaktörer och deras infrastruktur skriver dessa artiklar och visar viktiga resultat som kan hjälpa dig och andra att minska riskerna för organisationen.

I följande exempel identifieras den sökta IP-adressen som en IOK som relaterar till resultaten i artikeln.

Tjänster: I det här avsnittet visas alla identifierade tjänster som körs på IP-adressartefakten, vilket är användbart när du försöker förstå den avsedda användningen av entiteten. När du undersöker skadlig infrastruktur kan den här informationen hjälpa dig att fastställa funktionerna i en artefakt, så att du proaktivt kan försvara din organisation baserat på den här informationen.

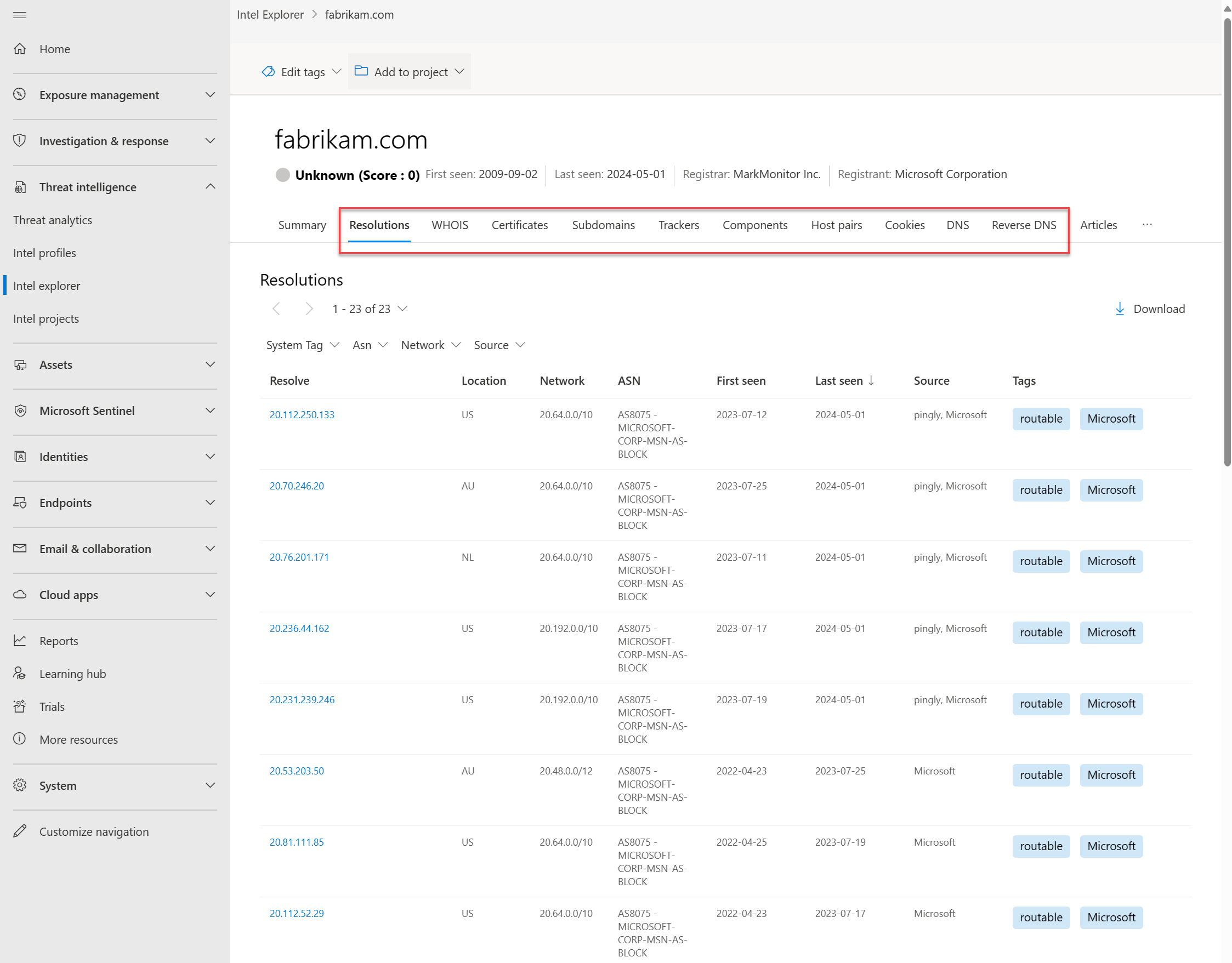

Resolutioner: Lösningar är enskilda DNS-poster (Domain Name System) som samlas in med hjälp av passiva sensorer som distribueras över hela världen. Dessa värden visar en historik över hur en domän eller IP-adress ändrar infrastrukturen över tid. De kan användas för att identifiera annan infrastruktur och mäta risker baserat på anslutningsnivåer. För varje lösning tillhandahåller vi tidsstämplar som visas först och senast för att visa upp upplösningarnas livscykel.

Certifikat: Utöver att skydda dina data är TLS-certifikat ett fantastiskt sätt för användare att ansluta olika nätverksinfrastrukturer. TLS-certifikat kan göra anslutningar som passiv DNS- eller WHOIS-data kan missa. Det innebär fler sätt att korrelera potentiell skadlig infrastruktur och identifiera potentiella driftssäkerhetsfel för aktörer. För varje TLS-certifikat anger vi certifikatets namn, förfallodatum, ämnesnamnet och ämnesorganisationens namn.

Projekt: Med Defender TI kan du skapa projekt för att organisera indikatorer av intresse eller kompromettera från en undersökning. Projekt skapas också för att övervaka anslutningsartefakter för bättre synlighet. Projekt innehåller en lista över alla associerade artefakter och en detaljerad historik som behåller namn, beskrivningar, medarbetare och övervakningsprofiler.

När du söker efter en IP-adress, domän eller värd, och om indikatorn visas i ett projekt som du har åtkomst till, kan du välja fliken Projekt och gå till projektinformationen för att få mer kontext om indikatorn innan du granskar de andra datauppsättningarna för mer information.

Datauppsättningar

Datauppsättningar hjälper dig att fördjupa dig i de konkreta anslutningar som observeras av Defender TI. Fliken Sammanfattning visar viktiga resultat för att ge omedelbar kontext om en artefakt, men med de olika datauppsättningarna, som visas som separata flikar i sökresultaten, kan du studera dessa anslutningar mycket mer detaljerat.

Du kan välja något av de returnerade värdena för att snabbt pivoteras över relaterade metadata och presentera insikter som du kan missa med traditionella undersökande metoder.

Följande datauppsättningar är tillgängliga i Defender TI:

- Åtgärder

- WHOIS-information

- TLS/SSL-certifikat

- Trackers

- Underdomäner

- Komponenter

- Värdpar

- Cookies

- Tjänster

- DNS

- Omvänd DNS

Nästa steg

Mer information finns i:

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för