Vad är Microsoft Defender Hotinformation (Defender TI)?

Viktigt

Den 30 juni 2024 dras den fristående Microsoft Defender Hotinformation (Defender TI) fristående portalen (https://ti.defender.microsoft.com) tillbaka och kommer inte längre att vara tillgänglig. Kunder kan fortsätta använda Defender TI i Microsoft Defender-portalen eller med Microsoft Copilot for Security. Läs mer

Microsoft Defender Hotinformation (Defender TI) är en plattform som effektiviserar sortering, incidenthantering, hotjakt, sårbarhetshantering och arbetsflöden för hotinformationsanalytiker vid analys av hotinfrastruktur och insamling av hotinformation. När säkerhetsorganisationer vidtar allt större mängder intelligens och aviseringar i sin miljö är det viktigt att ha en plattform för hotanalys som möjliggör korrekta och aktuella aviseringsbedömningar.

Analytiker lägger mycket tid på dataidentifiering, insamling och parsning, i stället för att fokusera på vad som faktiskt hjälper organisationen att försvara sig – att härleda insikter om aktörerna genom analys och korrelation. Dessa analytiker måste ofta gå till flera lagringsplatser för att hämta de kritiska datauppsättningar som de behöver för att utvärdera en misstänkt domän, värd eller IP-adress. DNS-data, WHOIS-information, skadlig kod och SSL-certifikat ger viktig kontext till indikatorer för kompromettering (IOCs), men dessa lagringsplatser är allmänt distribuerade och delar inte alltid en gemensam datastruktur.

Den här breda fördelningen av lagringsplatser gör det svårt för analytiker att se till att de har alla relevanta data som de behöver för att göra en korrekt och aktuell bedömning av misstänkt infrastruktur. Att interagera med dessa datauppsättningar kan också vara besvärligt, och pivotering mellan dessa lagringsplatser är tidskrävande och tömmer resurserna i säkerhetsåtgärdsgrupper som ständigt behöver prioritera om sina svarsinsatser.

Hotinformationsanalytiker kämpar med att balansera en bredd av hotinformationsinmatning med analysen av vilken hotinformation som utgör de största hoten mot organisationen och/eller branschen. I samma bredd kämpar analytiker för sårbarhetsinformation med att korrelera sin tillgångsinventering med INFORMATION om vanliga sårbarheter och exponeringar (CVE) för att prioritera undersökningen och reparationen av de mest kritiska säkerhetsrisker som är associerade med deras organisation.

Microsoft återskapar analytikerarbetsflödet genom att utveckla Defender TI, som aggregerar och berikar kritiska datakällor och visar dem i ett innovativt, lättanvänt gränssnitt där användare kan korrelera indikatorer för kompromettering (IOPS) med relaterade artiklar, aktörsprofiler och sårbarheter. Defender TI låter också analytiker samarbeta med andra Defender TI-licensierade användare i sin klientorganisation i undersökningar.

Följande är en skärmbild av Defender TI:s Intel Explorer-sida i Microsoft Defender-portalen. Analytiker kan snabbt skanna nya aktuella artiklar och utföra en sökning efter nyckelord, indikator eller CVE-ID för att påbörja sin intelligensinsamling, sortering, incidenthantering och jakt.

Defender TI-artiklar

Artiklar är berättelser som ger insikter om hotaktörer, verktyg, attacker och sårbarheter. Defender TI-artiklar är inte blogginlägg om hotinformation. medan de här artiklarna sammanfattar olika hot, länkar de också till användbart innehåll och viktiga IOPS för att hjälpa användarna att vidta åtgärder. Med den här tekniska informationen i hotsammanfattningarna kan användarna kontinuerligt spåra hotaktörer, verktyg, attacker och sårbarheter när de förändras.

Utvalda artiklar

Avsnittet Aktuella artiklar på Intel Explorer-sidan (direkt under sökfältet) visar banderollbilder av anmärkningsvärt Microsoft-innehåll:

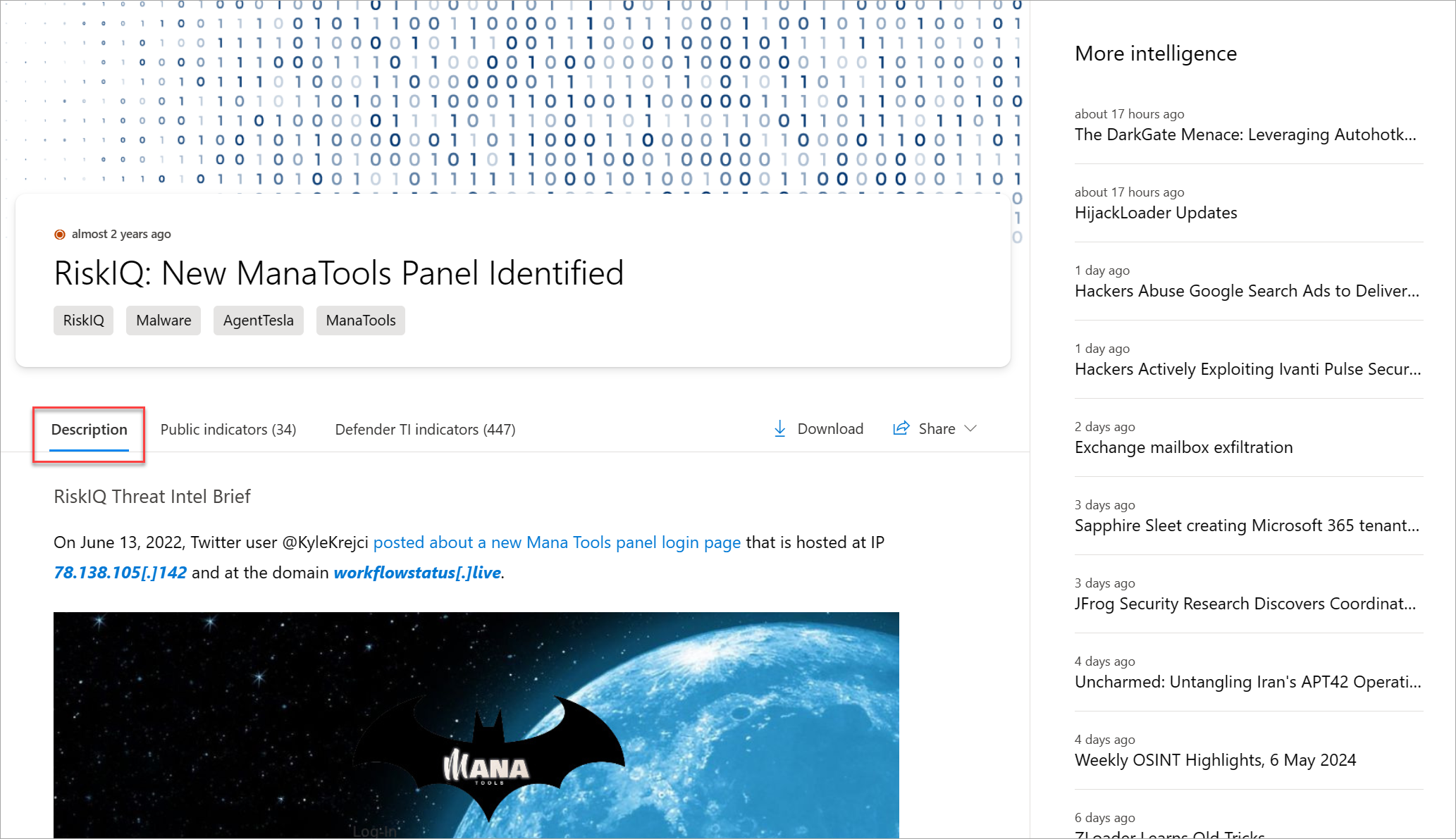

Om du väljer en aktuell artikelbanderoll läses det in i hela artikelinnehållet. Artikelns ögonblicksbild ger dig en snabb förståelse av artikeln. Pratbubbla indikatorer visar hur många offentliga indikatorer och Defender TI-indikatorer som är associerade med artikeln.

Artiklar

Alla artiklar (inklusive aktuella artiklar) visas i avsnittet Senaste artiklar enligt publiceringsdatum, med den senaste överst.

Avsnittet Beskrivning i en artikel innehåller information om den profilerade attacken eller hotskådespelaren. Innehållet kan vara kort, till exempel OSINT-bulletiner (open-source intelligence) eller långa (för rapportering i långa formulär, särskilt när Microsoft utökar rapporten med sin egen analys). De längre beskrivningarna kan innehålla bilder, länkar till det underliggande innehållet, länkar till sökningar i Defender TI, kodfragment för angripare och brandväggsregler för att blockera attacken.

I avsnittet Offentliga indikatorer visas de kända indikatorer som är relaterade till artikeln. Länkarna i dessa indikatorer tar dig till relevanta Defender TI-data eller externa källor.

Avsnittet Defender TI-indikatorer beskriver de indikatorer som Defender TI:s egen forskargrupp hittar relaterade till artiklarna. Länkarna i dessa indikatorer tar dig också till relevanta Defender TI-data eller externa källor.

Dessa länkar pivoterar även till relevanta Defender TI-data eller motsvarande externa källa.

Sårbarhetsartiklar

Defender TI erbjuder CVE-ID-sökningar som hjälper dig att identifiera viktig information om CVE. CVE-ID-sökningar resulterar i sårbarhetsartiklar.

Varje sårbarhetsartikel innehåller:

- En beskrivning av CVE

- En lista över berörda komponenter

- Skräddarsydda åtgärder och strategier

- Relaterade informationsartiklar

- Referenser i djupt och mörkt webbprat

- Andra viktiga observationer

De här artiklarna ger djupare sammanhang och användbara insikter bakom varje CVE, så att användarna kan förstå och åtgärda dessa sårbarheter snabbare.

Sårbarhetsartiklar innehåller även en prioritetspoäng och allvarlighetsgradsindikator för Defender TI. Defender TI-prioritetspoängen är en unik algoritm som återspeglar prioriteten för en CVE baserat på CVSS-poängen (Common Vulnerability Scoring System), kryphål, chatter och länkning till skadlig kod. Den utvärderar de här komponenternas återhämtning så att du kan förstå vilka CVE:er som ska åtgärdas först.

Ryktesbedömning

IP-ryktesdata är viktiga för att förstå tillförlitligheten hos din egen attackyta och är också användbart när du utvärderar okända värdar, domäner eller IP-adresser som visas i undersökningar. Defender TI tillhandahåller egna ryktespoäng för alla värdar, domäner eller IP-adresser. Oavsett om du verifierar ryktet för en känd eller okänd entitet hjälper dessa poäng dig att snabbt förstå eventuella identifierade kopplingar till skadlig eller misstänkt infrastruktur.

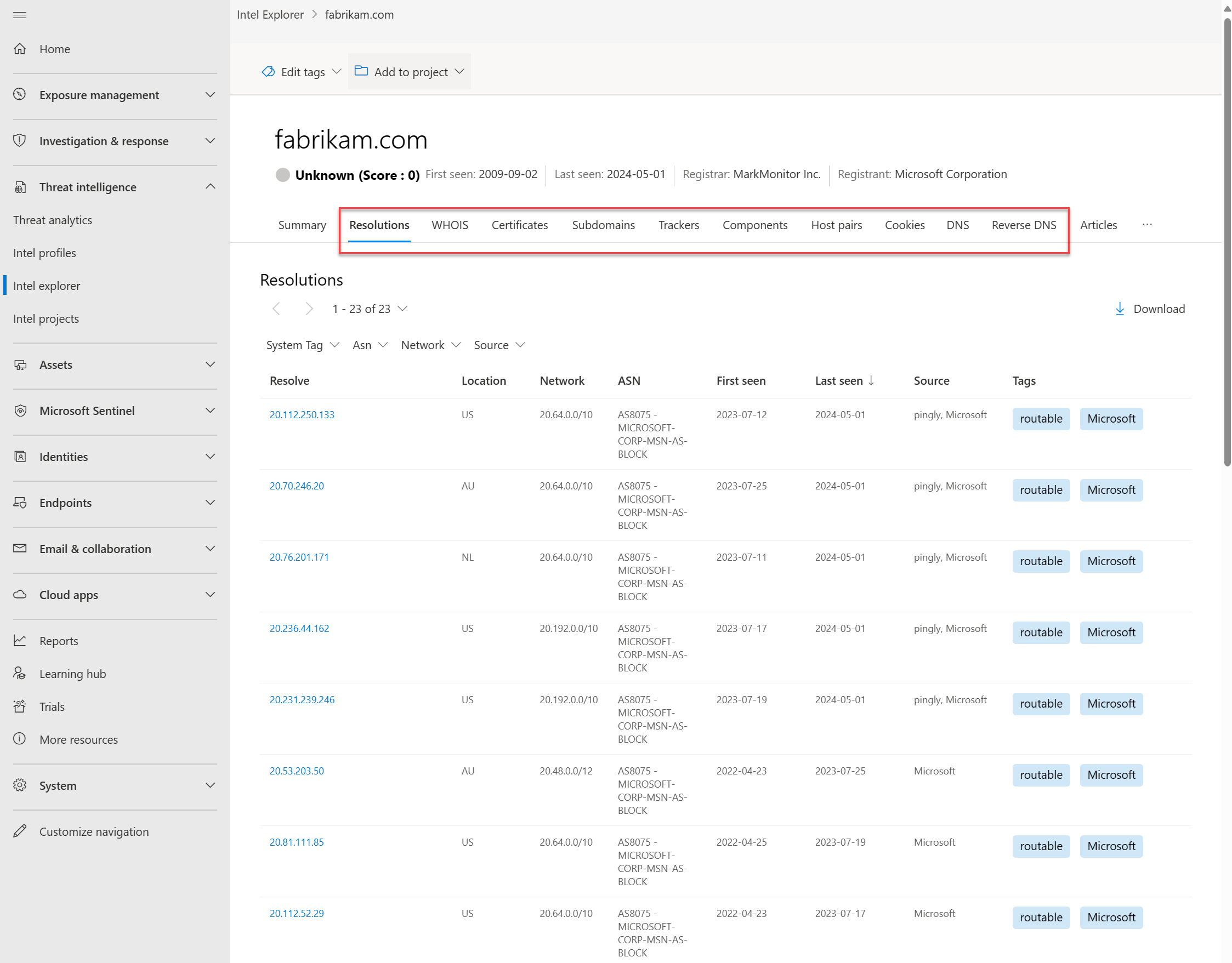

Defender TI tillhandahåller snabb information om aktiviteten för dessa entiteter, till exempel tidsstämplar för första och sista gången, autonomt systemnummer (ASN), land eller region, associerad infrastruktur och en lista över regler som påverkar ryktespoängen, om tillämpligt.

Analysinsikter

Analytikerinsikter destillera Microsofts stora datamängd till en handfull observationer som förenklar undersökningen och gör den mer lättillgänglig för analytiker på alla nivåer.

Insikter är avsedda att vara små fakta eller observationer om en domän eller IP-adress. De ger dig möjlighet att utvärdera den efterfrågade indikatorn och förbättra din förmåga att avgöra om en indikator som du undersöker är skadlig, misstänkt eller godartad.

Datauppsättningar

Microsoft centraliserar många datamängder i Defender TI, vilket gör det enklare för Microsofts community och kunder att utföra infrastrukturanalyser. Microsofts primära fokus är att tillhandahålla så mycket data som möjligt om Internetinfrastruktur för att stödja olika säkerhetsanvändningsfall.

Microsoft samlar in, analyserar och indexerar Internetdata med hjälp av DNS-sensorer (passiva domännamnssystem), portgenomsökning, URL och fildetonering och andra källor för att hjälpa användare att identifiera hot, prioritera incidenter och identifiera infrastruktur som är associerad med hotskådespelaregrupper. Url-sökningar kan användas för att automatiskt initiera detonationer om det inte finns några tillgängliga detonationsdata för en URL vid tidpunkten för begäran. Data som samlas in från sådana detonationer används för att fylla i resultat för framtida sökningar efter webbadressen från dig eller andra Defender TI-användare.

Internetdatauppsättningar som stöds är:

- Åtgärder

- WHOIS

- SSL-certifikat

- Underdomäner

- DNS

- Omvänd DNS

- Detonationsanalys

- Härledda datauppsättningar som samlas in från DOM (Document Object Model) för detonerade URL:er, inklusive:

- Trackers

- Komponenter

- Värdpar

- Cookies

Komponenter och spårare observeras också från identifieringsregler som utlöses baserat på banderollsvar från portgenomsökningar eller SSL-certifikatinformation. Många av dessa datauppsättningar har olika metoder för att sortera, filtrera och ladda ned data, vilket gör det enklare att komma åt information som kan associeras med en viss indikatortyp eller tid i historiken.

Läs mer:

Taggar

Defender TI-taggar ger snabba insikter om en indikator, oavsett om den härleds av systemet eller genereras av andra användare. Taggar hjälper analytiker att ansluta punkterna mellan aktuella incidenter och undersökningar och deras historiska kontext för förbättrad analys.

Defender TI erbjuder två typer av taggar: systemtaggar och anpassade taggar.

Läs mer om hur du använder taggar

Projekt

Med Defender TI kan användare utveckla flera projekttyper för att organisera indikatorer av intresse och indikatorer för kompromisser från en undersökning. Projekt innehåller en lista över alla associerade indikatorer och en detaljerad historik som behåller namn, beskrivningar och medarbetare.

När du söker efter en IP-adress, domän eller värd i Defender TI, och om indikatorn visas i ett projekt som du har åtkomst till, kan du se en länk till projektet från avsnittet Projekt på flikarna Sammanfattning och Data . Därifrån kan du navigera till information om projektet för mer kontext om indikatorn innan du granskar de andra datauppsättningarna för mer information. Du kan därför undvika att återuppfinna hjulet för en undersökning som en av dina Defender TI-klientanvändare kanske redan har startat. Om någon lägger till dig som medarbetare i ett projekt kan du också lägga till den undersökningen genom att lägga till nya IOPS.

Läs mer om att använda projekt

Datahemvist, tillgänglighet och sekretess

Defender TI innehåller både globala data och kundspecifika data. Underliggande Internetdata är globala Microsoft-data. etiketter som tillämpas av kunder betraktas som kunddata. Alla kunddata lagras i den region som kunden väljer.

Av säkerhetsskäl samlar Microsoft in användarnas IP-adresser när de loggar in. Dessa data lagras i upp till 30 dagar men kan lagras längre om det behövs för att undersöka potentiellt bedräglig eller skadlig användning av produkten.

I ett scenario med regionavbrott bör kunderna inte se någon stilleståndstid eftersom Defender TI använder tekniker som replikerar data till säkerhetskopieringsregioner.

Defender TI bearbetar kunddata. Som standard replikeras kunddata till den länkade regionen.

Se även

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för