Lägga till appkonfigurationsprinciper för hanterade iOS/iPadOS-enheter

Använd appkonfigurationsprinciper i Microsoft Intune för att tillhandahålla anpassade konfigurationsinställningar för en iOS/iPadOS-app. Med de här konfigurationsinställningarna kan en app anpassas baserat på appleverantörernas riktning. Du måste hämta dessa konfigurationsinställningar (nycklar och värden) från leverantören av appen. Om du vill konfigurera appen anger du inställningarna som nycklar och värden, eller som XML som innehåller nycklar och värden.

Som Microsoft Intune administratör kan du styra vilka användarkonton som läggs till i Microsoft 365-program (Office) på hanterade enheter. Du kan begränsa åtkomsten till endast tillåtna organisationsanvändarkonton och blockera personliga konton på registrerade enheter. Stödprogrammen bearbetar appkonfigurationen och tar bort och blockerar ej godkända konton. Konfigurationsprincipinställningarna används när appen söker efter dem, vanligtvis första gången den körs.

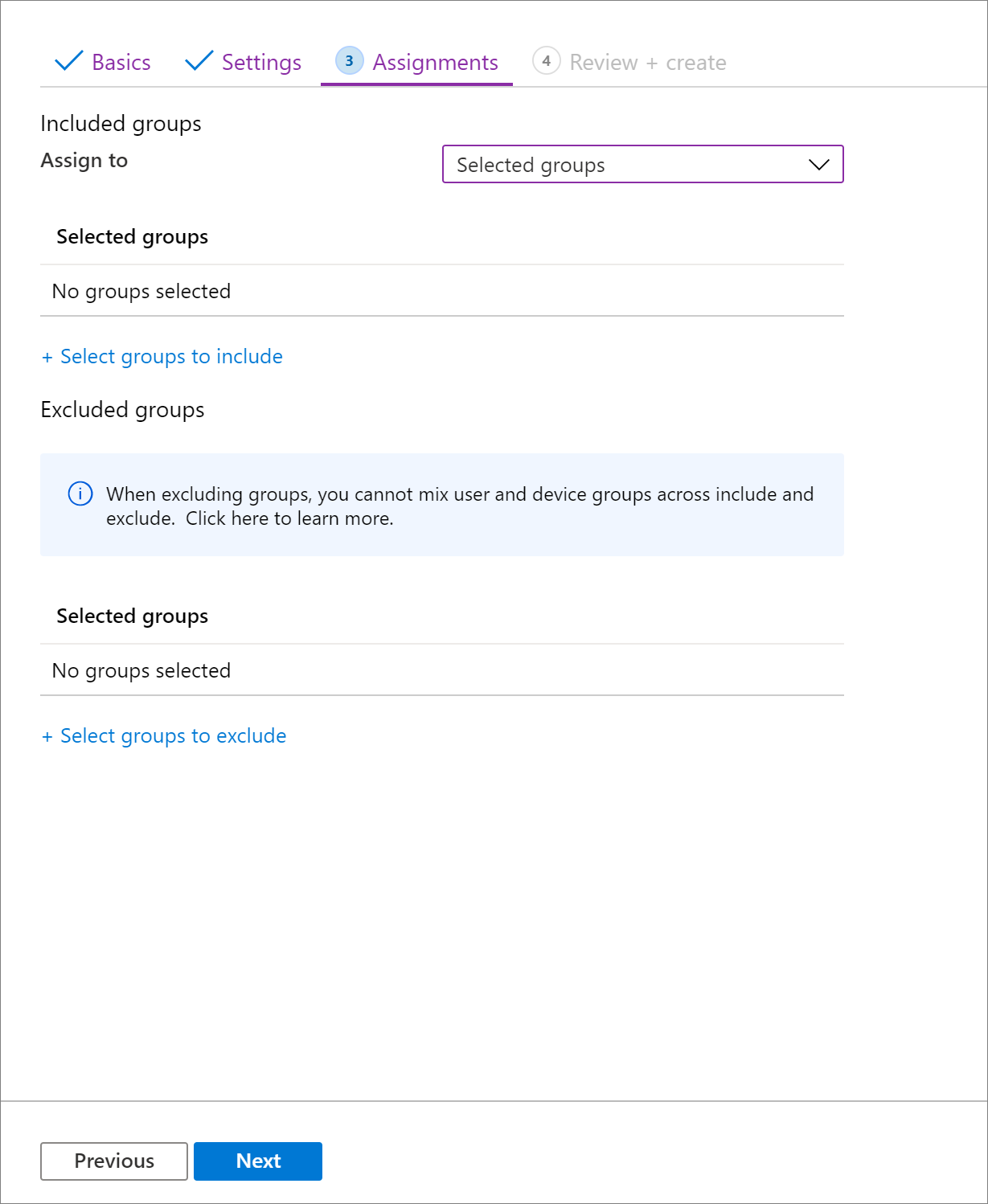

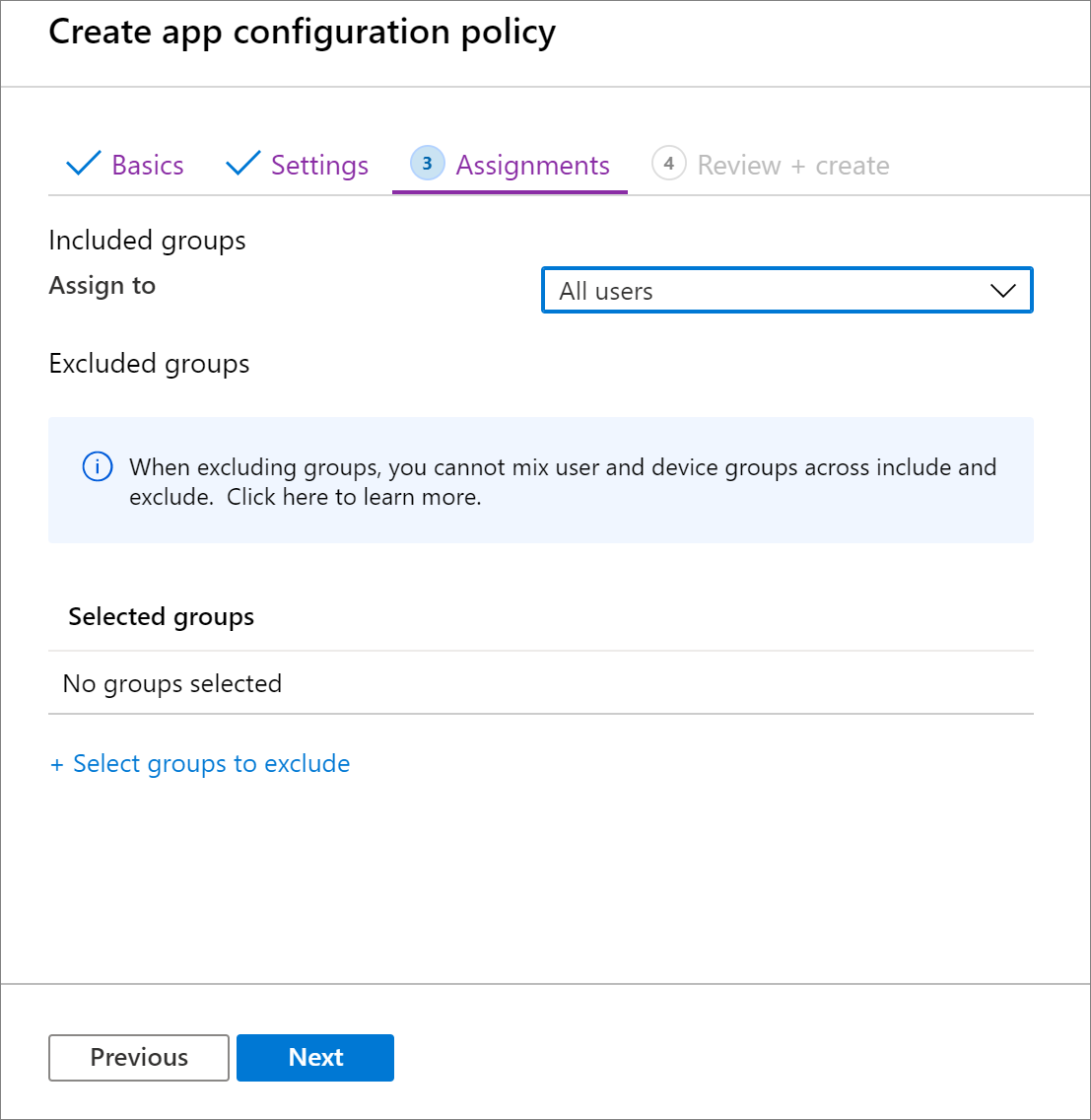

När du lägger till en appkonfigurationsprincip kan du ange tilldelningarna för appkonfigurationsprincipen. När du anger tilldelningarna för principen kan du välja att använda ett filter och inkludera och exkludera de grupper av användare som principen gäller för. När du väljer att inkludera en eller flera grupper kan du välja specifika grupper som ska inkluderas eller välja inbyggda grupper. Inbyggda grupper är Alla användare, Alla enheter och Alla användare + Alla enheter.

Obs!

Intune tillhandahåller färdiga grupper för alla användare och alla enheter i konsolen med inbyggda optimeringar för din bekvämlighet. Vi rekommenderar starkt att du använder dessa grupper för att rikta in dig på alla användare och alla enheter i stället för alla grupper med "Alla användare" eller "Alla enheter" som du kanske har skapat själv.

När du har valt de inkluderade grupperna för din programkonfigurationsprincip kan du också välja de specifika grupper som ska undantas. Mer information finns i Inkludera och exkludera apptilldelningar i Microsoft Intune.

Tips

Den här principtypen är för närvarande endast tillgänglig för enheter som kör iOS/iPadOS 8.0 och senare. Den stöder följande appinstallationstyper:

- Hanterad iOS/iPadOS-app från App Store

- Appaket för iOS

Mer information om appinstallationstyper finns i Så här lägger du till en app i Microsoft Intune. Mer information om hur du införlivar appkonfiguration i ditt .ipa-apppaket för hanterade enheter finns i Hanterad App Configuration i iOS-utvecklardokumentationen.

Skapa en appkonfigurationsprincip

Logga in på Microsoft Intune administrationscenter.

Väljappkonfigurationsprinciper>>lägg till>hanterade enheter. Observera att du kan välja mellan Hanterade enheter och Hanterade appar. Mer information finns i Appar som stöder appkonfiguration.

På sidan Grundläggande anger du följande information:

- Namn – namnet på profilen som visas i Microsoft Intune administrationscenter.

- Beskrivning – beskrivningen av profilen som visas i Microsoft Intune administrationscenter.

- Typ av enhetsregistrering – Den här inställningen är inställd på Hanterade enheter.

Välj iOS/iPadOS som plattform.

Klicka på Välj app bredvid Målapp. Fönstret Associerad app visas.

I fönstret Målapp väljer du den hanterade app som ska associeras med konfigurationsprincipen och klickar på OK.

Visa sidan Inställningar genom att klicka på Nästa.

I listrutan väljer du formatet Konfigurationsinställningar. Välj någon av följande metoder för att lägga till konfigurationsinformation:

- Använda Configuration Designer

- Ange XML-data

Mer information om hur du använder konfigurationsdesignern finns i Använda Configuration Designer. Mer information om hur du anger XML-data finns i Ange XML-data.

Visa sidan Omfångstaggar genom att klicka på Nästa.

[Valfritt] Du kan konfigurera omfångstaggar för din appkonfigurationsprincip. Mer information om omfångstaggar finns i Använda rollbaserad åtkomstkontroll (RBAC) och omfångstaggar för distribuerad IT.

Klicka på Nästa för att visa sidan Tilldelningar .

På sidan Tilldelningar väljer du antingen Lägg till grupper, Lägg till alla användare eller Lägg till alla enheter för att tilldela appkonfigurationsprincipen. När du har valt en tilldelningsgrupp kan du välja ett filter för att förfina tilldelningsomfånget när du distribuerar appkonfigurationsprinciper för hanterade enheter.

Välj Alla användare i listrutan.

[Valfritt] Klicka på Redigera filter för att lägga till ett filter och förfina tilldelningsomfånget.

Klicka på Välj grupper att exkludera för att visa det relaterade fönstret.

Välj de grupper som du vill exkludera och klicka sedan på Välj.

Obs!

När du lägger till en grupp, om någon annan grupp redan har inkluderats för en viss tilldelningstyp, är den förvald och oföränderlig för andra inkluderingstilldelningstyper. Den grupp som har använts kan därför inte användas som en exkluderad grupp.

Visa sidan Granska och skapa genom att klicka på Nästa.

Klicka på Skapa för att lägga till appkonfigurationsprincipen i Intune.

Använda Configuration Designer

Microsoft Intune tillhandahåller konfigurationsinställningar som är unika för en app. Du kan använda Konfigurationsdesignern för appar på enheter som har registrerats eller inte har registrerats i Microsoft Intune. Med designern kan du konfigurera specifika konfigurationsnycklar och värden som hjälper dig att skapa den underliggande XML-koden. Du måste också ange datatypen för varje värde. De här inställningarna tillhandahålls automatiskt till appar när apparna installeras.

Lägga till en inställning

- För varje nyckel och värde i konfigurationen anger du:

- Konfigurationsnyckel – Skiftlägeskänslig nyckel som unikt identifierar den specifika inställningskonfigurationen.

- Värdetyp – datatypen för konfigurationsvärdet. Typerna är Heltal, Verklig, Sträng eller Boolesk.

- Konfigurationsvärde – värdet för konfigurationen.

- Välj OK för att ange konfigurationsinställningarna.

Ta bort en inställning

- Välj ellipsen (...) bredvid inställningen.

- Välj Ta bort.

Tecknen {{ och }} används endast av tokentyper och får inte användas i andra syften.

Tillåt endast konfigurerade organisationskonton i appar

Som Microsoft Intune administratör kan du styra vilka arbets- eller skolkonton som läggs till i Microsoft-appar på hanterade enheter. Du kan begränsa åtkomsten till endast tillåtna organisationsanvändarkonton och blockera personliga konton i apparna (om det stöds) på registrerade enheter. För iOS/iPadOS-enheter använder du följande nyckel/värde-par i en appkonfigurationsprincip för hanterade enheter:

| Tangent | Värden |

|---|---|

| IntuneMAMAllowedAccountsOnly |

|

| IntuneMAMUPN |

|

Obs!

Följande appar bearbetar appkonfigurationen ovan och tillåter endast organisationskonton:

- Copilot för iOS (28.1.420324001 och senare)

- Edge för iOS (44.8.7 och senare)

- Office, Word, Excel, PowerPoint för iOS (2.41 och senare)

- OneDrive för iOS (10.34 och senare)

- OneNote för iOS (2.41 och senare)

- Outlook för iOS (2.99.0 och senare)

- Teams för iOS (2.0.15 och senare)

Kräv konfigurerade organisationskonton i appar

På registrerade enheter kan organisationer kräva att arbets- eller skolkontot är inloggade i hanterade Microsoft-appar för att ta emot organisationsdata från andra hanterade appar. Tänk dig till exempel scenariot där användaren har bifogade filer som ingår i e-postmeddelanden i den hanterade e-postprofilen som finns i den interna iOS-e-postklienten. Om användaren försöker överföra bifogade filer till en Microsoft-app, till exempel Office, som hanteras på enheten och har dessa nycklar tillämpade, behandlar den här konfigurationen den överförda bilagan som organisationsdata, vilket kräver att arbets- eller skolkontot loggas in och tillämpar inställningarna för appskyddsprincipen.

För iOS/iPadOS-enheter använder du följande nyckel/värde-par i en appkonfigurationsprincip för hanterade enheter för varje Microsoft-app:

| Tangent | Värden |

|---|---|

| IntuneMAMRequireAccounts |

|

| IntuneMAMUPN |

|

Obs!

Appar måste ha Intune APP SDK för iOS version 12.3.3 eller senare och vara mål för en Intune appskyddsprincip när inloggning till arbets- eller skolkonto krävs. I appskyddsprincipen måste "Ta emot data från andra appar" anges till "Alla appar med inkommande organisationsdata".

För närvarande krävs appinloggning endast när det finns inkommande organisationsdata till en riktad app.

Ange XML-data

Du kan skriva eller klistra in en XML-egenskapslista som innehåller appkonfigurationsinställningarna för enheter som har registrerats i Intune. Formatet på XML-egenskapslistan varierar beroende på vilken app du konfigurerar. Om du vill ha mer information om det exakta format som ska användas kontaktar du appens leverantör.

Intune validerar XML-formatet. Men Intune kontrollerar inte att XML-egenskapslistan (PList) fungerar med målappen.

Mer information om XML-egenskapslistor:

- Mer information finns i Förstå XML-egenskap Listor i iOS-utvecklarbiblioteket.

Exempelformat för en XML-fil för appkonfiguration

När du skapar en appkonfigurationsfil kan du ange ett eller flera av följande värden med hjälp av det här formatet:

<dict>

<key>userprincipalname</key>

<string>{{userprincipalname}}</string>

<key>mail</key>

<string>{{mail}}</string>

<key>partialupn</key>

<string>{{partialupn}}</string>

<key>accountid</key>

<string>{{accountid}}</string>

<key>deviceid</key>

<string>{{deviceid}}</string>

<key>userid</key>

<string>{{userid}}</string>

<key>username</key>

<string>{{username}}</string>

<key>serialnumber</key>

<string>{{serialnumber}}</string>

<key>serialnumberlast4digits</key>

<string>{{serialnumberlast4digits}}</string>

<key>udidlast4digits</key>

<string>{{udidlast4digits}}</string>

<key>aaddeviceid</key>

<string>{{aaddeviceid}}</string>

<key>IsSupervised</key>

<string>{{IsSupervised}}</string>

</dict>

XML PList-datatyper som stöds

Intune stöder följande datatyper i en egenskapslista:

- <Heltal>

- <Verkliga>

- <Sträng>

- <Array>

- <Dict>

- <true/> or <false/>

Token som används i egenskapslistan

Dessutom stöder Intune följande tokentyper i egenskapslistan:

- {{userprincipalname}}– till exempel John@contoso.com

- {{mail}}— till exempel John@contoso.com

- {{partialupn}}— till exempel John

- {{accountid}}– till exempel fc0dc142-71d8-4b12-bbea-bae2a8514c81

- {{deviceid}}– till exempel b9841cd9-9843-405f-be28-b2265c59ef97

- {{userid}}— till exempel 3ec2c00f-b125-4519-acf0-302ac3761822

- {{username}}— till exempel John Doe

- {{serialnumber}}– till exempel F4KN99ZUG5V2 (för iOS/iPadOS-enheter)

- {{serialnumberlast4digits}}– till exempel G5V2 (för iOS/iPadOS-enheter)

- {{aaddeviceid}}– till exempel ab0dc123-45d6-7e89-aabb-cde0a1234b56

- {{issupervised}}– till exempel Sant (för iOS/iPadOS-enheter)

Konfigurera Företagsportal-appen för att stödja iOS- och iPadOS-enheter som registrerats med automatisk enhetsregistrering

Apples automatiska enhetsregistreringar är inte kompatibla med App Store-versionen av Företagsportal-appen som standard. Du kan dock konfigurera Företagsportal-appen så att den stöder iOS/iPadOS ADE-enheter även när användarna har laddat ned Företagsportal från App Store med hjälp av följande steg.

I Microsoft Intune administrationscenter lägger du till Intune-företagsportal-appen om den inte har lagts till ännu genom att gå till Appar>Alla appar>Lägg till>iOS Store-app.

Gå tillAppkonfigurationsprinciper för appar> för att skapa en appkonfigurationsprincip för Företagsportal-appen.

Skapa en appkonfigurationsprincip med XML-koden nedan. Mer information om hur du skapar en appkonfigurationsprincip och anger XML-data finns i Lägga till appkonfigurationsprinciper för hanterade iOS/iPadOS-enheter.

Använd Företagsportal på en ADE-enhet (Automated Device Enrollment) som registrerats med användartillhörighet:

Obs!

När registreringsprofilen har "Install Företagsportal" inställt på Ja, skickar Intune automatiskt programkonfigurationsprincipen nedan som en del av den första registreringsprocessen. Den här konfigurationen bör inte distribueras manuellt till användare eller enheter eftersom detta orsakar en konflikt med nyttolasten som redan skickats under registreringen, vilket resulterar i att slutanvändare uppmanas att ladda ned en ny hanteringsprofil efter att ha loggat in på Företagsportal (när de inte borde det, eftersom det redan finns en hanteringsprofil installerad på dessa enheter).

<dict> <key>IntuneCompanyPortalEnrollmentAfterUDA</key> <dict> <key>IntuneDeviceId</key> <string>{{deviceid}}</string> <key>UserId</key> <string>{{userid}}</string> </dict> </dict>Använd Företagsportal på en ADE-enhet som registrerats utan användartillhörighet (kallas även mellanlagring av enhet):

Obs!

Användaren som loggar in på Företagsportal anges som enhetens primära användare.

<dict> <key>IntuneUDAUserlessDevice</key> <string>{{SIGNEDDEVICEID}}</string> </dict>

Distribuera Företagsportal till enheter med appkonfigurationsprincipen riktad till önskade grupper. Se till att endast distribuera principen till grupper av enheter som redan är ADE-registrerade.

Be slutanvändarna att logga in på Företagsportal-appen när den installeras automatiskt.

Obs!

När du lägger till en appkonfiguration för att tillåta Företagsportal app på ADE-enheter utan användartillhörighet kan du uppleva en STATE Policy Error. Till skillnad från andra appkonfigurationer gäller inte den här situationen varje gång enheten checkar in. I stället är den här appkonfigurationen avsedd att vara en engångsåtgärd för att aktivera befintliga enheter som registrerats utan användartillhörighet för att uppnå användartillhörighet när en användare loggar in på Företagsportal. Den här appkonfigurationen tas bort från principen i bakgrunden när den har tillämpats. Principtilldelningen kommer att finnas, men den rapporterar inte "lyckad" när appkonfigurationen har tagits bort i bakgrunden. När appkonfigurationsprincipen har tillämpats på enheten kan du ta bort tilldelningen av principen.

Övervaka konfigurationsstatus för iOS/iPadOS-appar per enhet

När en konfigurationsprincip har tilldelats kan du övervaka konfigurationsstatus för iOS/iPadOS-appar för varje hanterad enhet. Från Microsoft Intune i Microsoft Intune administrationscenter väljer du Enheter>Alla enheter. I listan över hanterade enheter väljer du en specifik enhet för att visa ett fönster för enheten. I enhetsfönstret väljer du Appkonfiguration.

Ytterligare information

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för