Vanliga scenarier med delade VPN-tunnlar för Microsoft 365

Obs!

Den här artikeln är en del av en uppsättning artiklar som behandlar Microsoft 365-optimering för fjärranvändare.

- En översikt över hur du använder delade VPN-tunnlar för att optimera Microsoft 365-anslutningar för fjärranvändare finns i Översikt: DELADE VPN-tunnlar för Microsoft 365.

- Detaljerad information om hur du implementerar delade VPN-tunnlar finns i Implementera DELADE VPN-tunnlar för Microsoft 365.

- Vägledning om hur du skyddar Teams medietrafik i VPN-miljöer med delade tunnlar finns i Skydda Teams medietrafik för DELADE VPN-tunnlar.

- Information om hur du konfigurerar Stream- och livehändelser i VPN-miljöer finns i Särskilda överväganden för Stream- och livehändelser i VPN-miljöer.

- Information om hur du optimerar microsoft 365 globala klientprestanda för användare i Kina finns i Microsoft 365-prestandaoptimering för kinesiska användare.

I listan nedan visas de vanligaste VPN-scenarierna i företagsmiljöer. De flesta kunder använder traditionellt modell 1 (VPN Forcerad tunnel). Det här avsnittet hjälper dig att snabbt och säkert övergå till modell 2, vilket är möjligt med relativt liten ansträngning och har enorma fördelar med nätverksprestanda och användarupplevelse.

| Modell | Beskrivning |

|---|---|

| 1. VPN Tvingad tunnel | 100 % av trafiken går in i VPN-tunneln, inklusive lokalt, Internet och all O365/M365 |

| 2. VPN Tvingad tunnel med få undantag | VPN-tunnel används som standard (standardvägpunkter till VPN), med få, viktigaste undantagsscenarier som tillåts gå direkt |

| 3. VPN Tvingad tunnel med breda undantag | VPN-tunnel används som standard (standardvägpunkter till VPN), med breda undantag som tillåts gå direkt (till exempel alla Microsoft 365, All Salesforce, All Zoom) |

| 4. Selektiv VPN-tunnel | VPN-tunnel används endast för corpnet-baserade tjänster. Standardvägen (Internet och alla Internetbaserade tjänster) går direkt. |

| 5. Inget VPN | En variant av #2. I stället för äldre VPN publiceras alla corpnet-tjänster via moderna säkerhetsmetoder (till exempel Zscaler ZPA, Microsoft Entra ID Proxy/MCAS osv.) |

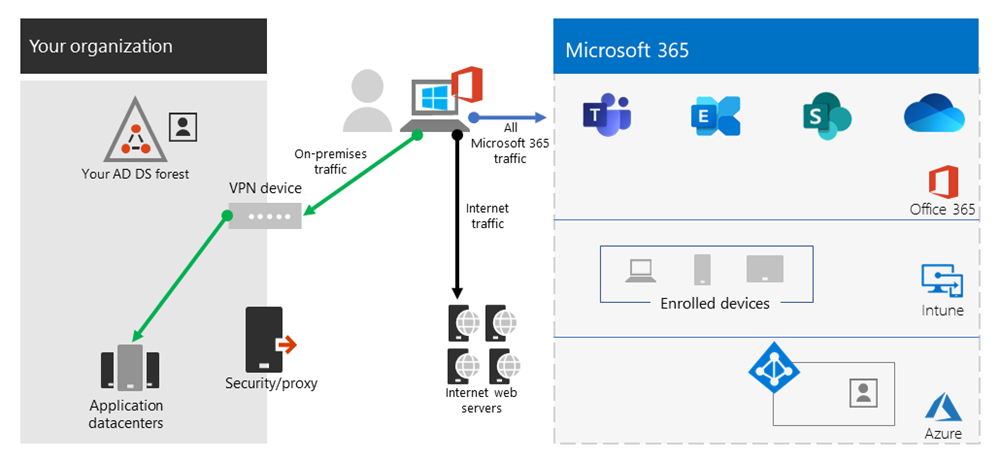

1. VPN Tvingad tunnel

Det vanligaste startscenariot för de flesta företagskunder. Ett framtvingad VPN används, vilket innebär att 100 % av trafiken dirigeras till företagsnätverket oavsett om slutpunkten finns i företagsnätverket eller inte. All extern (Internet)-bunden trafik, till exempel Microsoft 365 eller Internetbläddring, fästs sedan tillbaka från den lokala säkerhetsutrustningen, till exempel proxyservrar. I det nuvarande klimatet med nästan 100% av användarna som arbetar på distans, sätter denna modell därför hög belastning på VPN-infrastrukturen och kommer sannolikt att avsevärt hindra prestanda för all företagstrafik och därmed företaget att fungera effektivt i en tid av kris.

2. VPN Tvingad tunnel med ett litet antal betrodda undantag

Betydligt effektivare för ett företag att arbeta under. Den här modellen tillåter några kontrollerade och definierade slutpunkter som är känsliga för hög belastning och svarstid för att kringgå VPN-tunneln och gå direkt till Microsoft 365-tjänsten. Detta förbättrar prestanda avsevärt för de avlastade tjänsterna och minskar även belastningen på VPN-infrastrukturen, vilket gör att element som fortfarande kräver att den fungerar med lägre konkurrens om resurser. Det är den här modellen som den här artikeln fokuserar på att hjälpa till med övergången till eftersom den gör det möjligt att snabbt vidta enkla, definierade åtgärder med många positiva resultat.

3. VPN Tvingad tunnel med breda undantag

Breddar omfånget för modell 2. I stället för att bara skicka en liten grupp definierade slutpunkter direkt skickar den i stället all trafik direkt till betrodda tjänster som Microsoft 365 och SalesForce. Detta minskar ytterligare belastningen på företagets VPN-infrastruktur och förbättrar prestandan för de tjänster som definierats. Eftersom den här modellen sannolikt kommer att ta mer tid att utvärdera genomförbarheten av och implementera, är det troligtvis ett steg som kan tas iterativt vid ett senare tillfälle när modell två är på plats.

4. Selektiv VPN-tunnel

Omvänder den tredje modellen genom att endast trafik som identifierats ha en företags-IP-adress skickas ned i VPN-tunneln och därmed är Internetsökvägen standardvägen för allt annat. Den här modellen kräver att en organisation är på god väg att Nolltillit för att kunna implementera den här modellen på ett säkert sätt. Det bör noteras att den här modellen eller någon variant av den sannolikt kommer att bli det nödvändiga standardvärdet över tid när fler tjänster flyttas bort från företagsnätverket och till molnet.

Microsoft använder den här modellen internt. Du hittar mer information om Microsofts implementering av DELADE VPN-tunnlar i Körs på VPN: Hur Microsoft håller sin fjärranslutna personal ansluten.

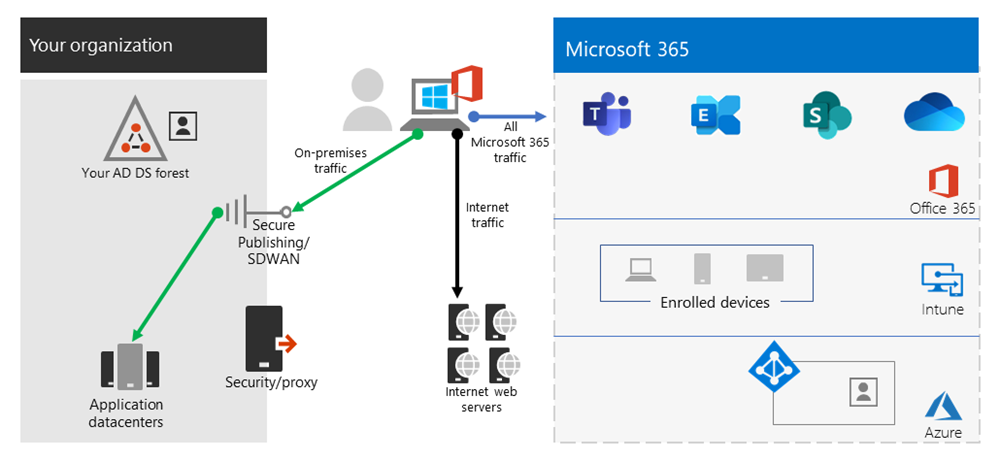

5. Inget VPN

En mer avancerad version av modellnummer 2, där alla interna tjänster publiceras via en modern säkerhetsmetod eller SDWAN-lösning som Microsoft Entra ID-proxy, Defender för molnappar, Zscaler ZPA osv.

Relaterade artiklar

Översikt: DELADE VPN-tunnlar för Microsoft 365

Implementera DELADE VPN-tunnlar för Microsoft 365

Skydda Teams medietrafik för delade VPN-tunnlar

Särskilda överväganden för Stream- och livehändelser i VPN-miljöer

Microsoft 365-prestandaoptimering för kinesiska användare

Principer för nätverksanslutning i Microsoft 365

Utvärdera Microsoft 365 nätverksanslutningar

Nätverks- och prestandajustering för Microsoft 365

Körs på VPN: Hur Microsoft håller sin fjärranslutna personal ansluten

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för